Nous avons déjà écrit sur la façon d'utiliser le système de vidéosurveillance pour contrôler le périmètre et la situation à l'intérieur de l'entrepôt, du magasin, du parking et d'autres installations. Mais tout système de sécurité ne donne un effet maximal que s'il utilise plusieurs technologies en même temps. Et nous examinerons plus loin une telle synergie.

Il faut dire tout de suite que nous n'avons pas fixé comme objectif de couvrir toutes les technologies des systèmes de vidéosurveillance et de contrôle d'accès dans un court article. Notre objectif est de montrer comment, en combinant différentes technologies, augmenter le niveau de sécurité de l'objet protégé.

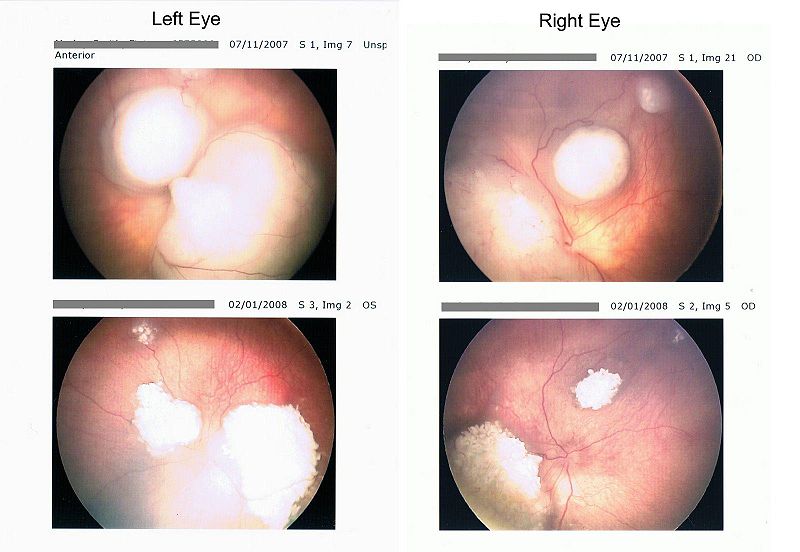

Il voit un œil ...

Aucun magasin moderne n'est complet sans caméras. Ils aident le directeur non seulement à arrêter diverses actions illégales, mais également à résoudre rapidement les situations de conflit.

Nous avons déjà expliqué comment, à l'aide de notre système, vous pouvez contrôler

la zone de la caisse enregistreuse et combattre les files d'attente. Et maintenant, nous allons nous attarder plus en détail sur les questions de la lutte contre le vol dans la salle des marchés et le contrôle de l'accès aux bureaux.

Le chef du service de sécurité (SB) d'un grand magasin nous a révélé des secrets professionnels.

L'étage commercial du magasin occupe deux étages, plus il y a des entrepôts au sous-sol et un parking dans la rue. L'entreprise possède également plusieurs entrepôts éloignés. Naturellement, lors du développement d'un système de sécurité, la tâche a surgi pour obtenir un contrôle total sur tous les objets protégés. Selon notre interlocuteur, il n'est pas difficile de bloquer tout le territoire de la salle de marché avec des caméras, ce qui a été fait.

Dans les halls et au box-office, une trentaine de caméras sont désormais installées et portent une «veille» constante et aident le gardien à surveiller les situations d'urgence. Pour surveiller le parking, des caméras sont également installées et dans des endroits où l'éclairage est nul la nuit, des projecteurs infrarouges sont utilisés.

En surveillant les images provenant de la salle des marchés, trois femmes-opérateurs travaillent. Selon le chef du Conseil de sécurité, les femmes accomplissent mieux le travail de routine de surveillance des observateurs.

Mais ce n'est pas tout. Il est clair qu’aucune caméra n’offre une protection absolue contre le vol. La vidéosurveillance est excellente, mais après tout, les attaquants se rendent souvent dans le magasin, qui étudient attentivement les emplacements d'installation des caméras avant de commettre le vol. Et pour lutter contre de tels intrus, la technologie de reconnaissance faciale est idéale, car une fois dans le champ de vision de la caméra une fois, l'intrus est sur liste noire. Lorsqu'il apparaît, le caméraman reçoit immédiatement un signal de la présence d'un invité indésirable dans le hall.

En plus des moyens techniques de contrôle dans les locaux commerciaux, il y a du personnel opérationnel à plein temps. Les opérateurs surveillent la commande et reçoivent des informations des opérateurs.

Sim-Sim, ouvre

Lors de l'installation du système de sécurité, la direction du magasin a immédiatement eu la question de contrôler l'accès du personnel au magasin et aux magasins éloignés. Après avoir analysé les différentes solutions du marché, la direction a opté pour une combinaison de deux technologies de protection des portes et tourniquets, à savoir les cartes à puce et la reconnaissance faciale.

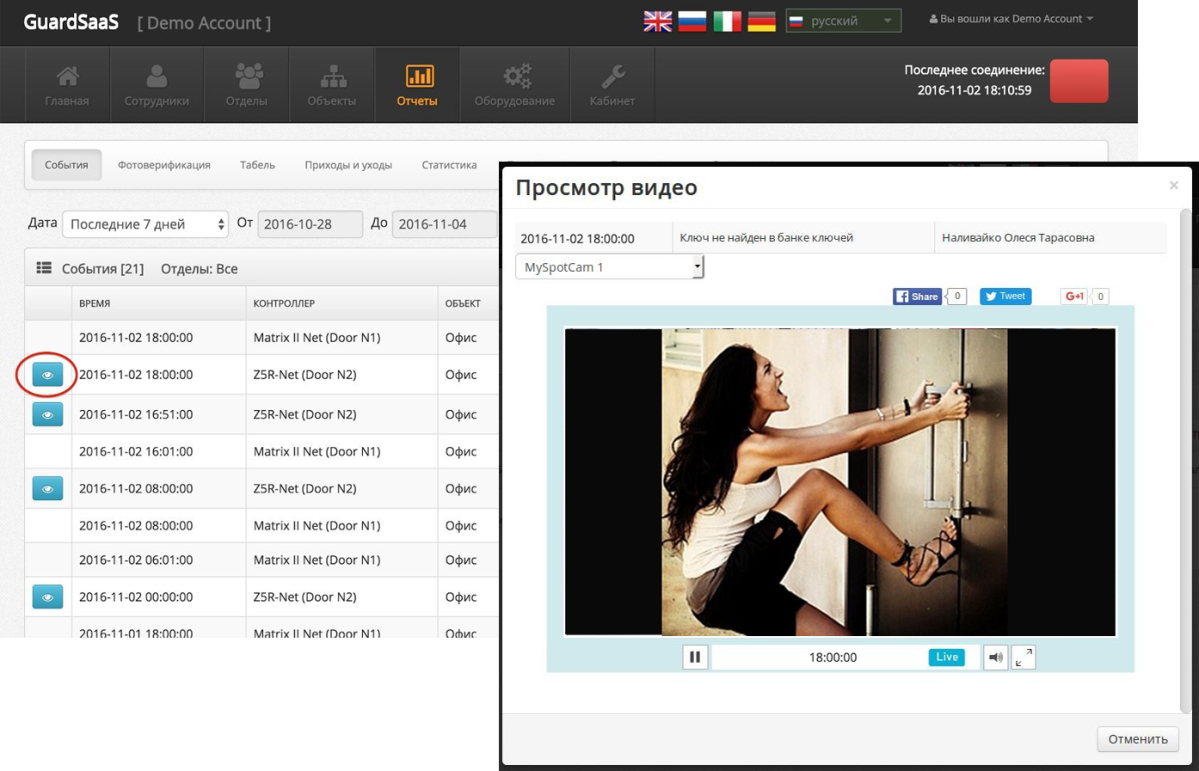

La première méthode est utilisée depuis longtemps dans le cadre des systèmes de contrôle et de gestion des accès. Ivideon est intégré aux

systèmes de contrôle d'accès et de gestion (ACS)

GuardSaas et

RusGuard , ce qui vous permet de configurer les réactions dans le système (enregistrement vidéo de tout événement ACS) avec la possibilité de les visualiser directement depuis les journaux.

Le choix d'une combinaison de cartes d'accès intelligentes et de reconnaissance faciale pour ACS est expliqué très simplement.

Les lecteurs de cartes à puce et les cartes elles-mêmes sont très fiables, relativement peu coûteux, faciles à installer et résistants aux contraintes mécaniques.

On nous a dit qu'un employé portait une carte sur un cordon et, se penchant, l'a accidentellement abaissée dans une déchiqueteuse de bureau. Apparemment, ses cutters n'ont pas endommagé l'antenne et la carte n'a pas échoué. Eh bien, et à partir des histoires de piétiné dans la boue, noyé dans l'eau et continuant à travailler sur des cartes, vous pouvez collecter toute une collection.

En essayant d'établir un contrôle sur les heures de travail des employés, en particulier ceux situés dans des entrepôts éloignés, en utilisant le système de carte à puce, la direction a rapidement découvert que le système était facilement dupe. Après tout, c'est un magasin régulier, et si un employé remet sa carte à un collègue et lui demande de fixer le départ à l'heure et part tôt, alors sur une feuille de temps électronique, il sera au travail à temps plein, mais en fait moins.

Et c'est pourquoi il a été décidé de combiner la technologie des cartes à puce et la reconnaissance faciale. La combinaison de ces deux méthodes a donné un excellent résultat: même si un employé malhonnête essaie de quitter le travail plus tôt et ne le fixe pas avec une carte, la caméra suivra automatiquement son départ.

Contrôle biométrique

©

©

Un exemple réel de magasin montre très clairement à quel point il est important pour une entreprise non seulement de recevoir des informations visuelles sur le fonctionnement d'un objet, mais également de différencier les niveaux d'accès pour divers employés dans les bureaux.

L'utilisation des technologies de carte à puce est aujourd'hui le moyen le plus simple de contrôler l'accès à l'espace de bureau. Au lieu de cartes, divers porte-clés peuvent être utilisés, avec ou sans contact.

Ces dispositifs présentent un inconvénient important: ils ne sont en aucun cas associés à l'employé spécifique auquel ils ont été délivrés. Par conséquent, pour accéder à une pièce sécurisée, il vous suffit de saisir une carte ou un porte-clés.

Bien sûr, la protection de la carte avec un code PIN améliore un peu la situation, mais cela ne fonctionne qu'avec l'autodiscipline, car la plupart des gens aiment écrire un code PIN sur la carte elle-même, "afin qu'elle soit toujours à portée de main".

Par conséquent, dans les cas où il est nécessaire de fournir une protection accrue des locaux contre les entrées non autorisées, les systèmes de contrôle d'accès biométriques viennent à la rescousse.

Nous voulons dire tout de suite qu'il n'y a pas de système qui vous fournira une protection complète contre la pénétration dans la zone de sécurité. Mais lorsqu'un attaquant tente de pénétrer, il perdra un temps précieux et commettra inévitablement des erreurs, ce qui donnera une bonne chance au service de sécurité de réagir rapidement à l'incident.

Mettez votre doigt

©

©

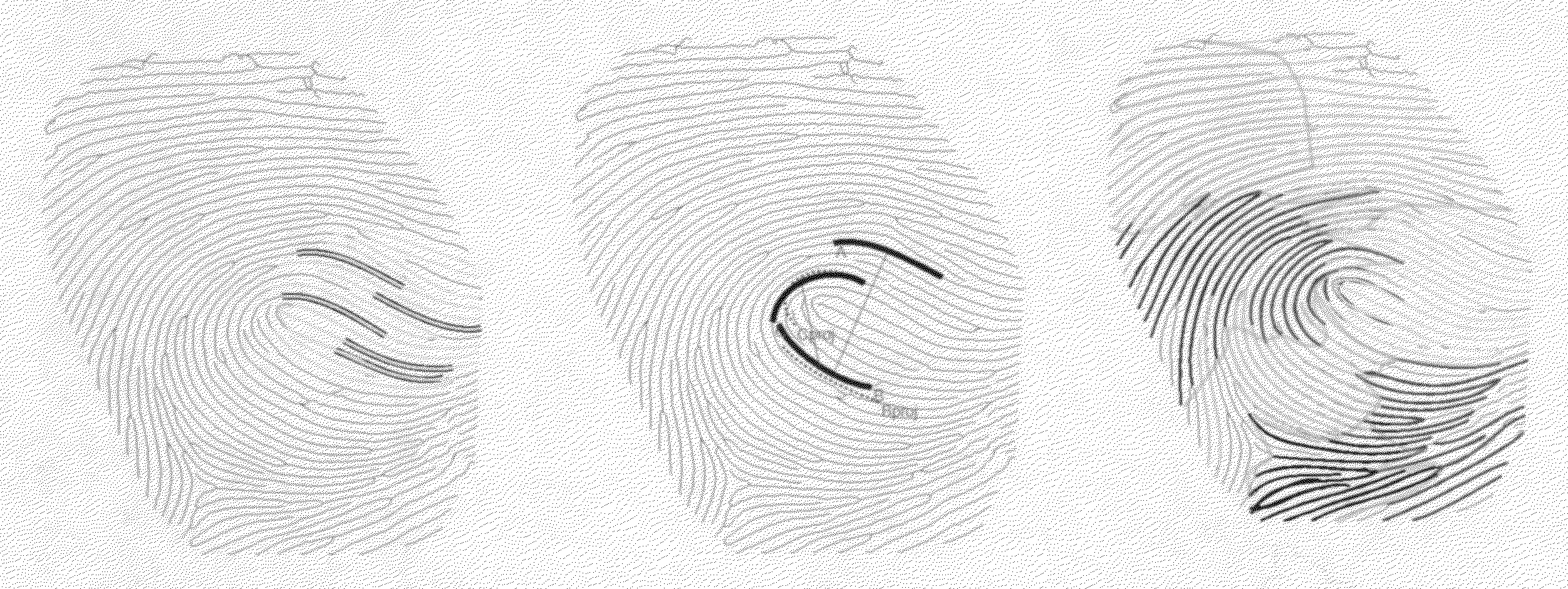

Tout le monde sait que l'empreinte des lignes papillaires sur les doigts est unique à chaque personne et fournit une identification pratiquement indubitable. Et surtout, le chiffre est presque indépendant de l'état de santé humaine, contrairement, disons, à la voix. Par conséquent, les scanners d'empreintes digitales ont été les premiers à pénétrer le marché des systèmes de contrôle d'accès.

Dans le capteur du scanner, la matrice de LED illumine le doigt et l'appareil photo numérique prend à ce moment une photo de l'empreinte digitale. Ensuite, l'image est traitée par des algorithmes mathématiques qui évaluent sa qualité et génèrent des informations sur le propriétaire, qui seront entrées dans la base de données.

Comme en médecine légale, tous les principaux motifs de lignes papillaires sont divisés en trois types par le programme: arc, boucle et curlicue. La tâche de l'algorithme est de déterminer d'abord le type de motif, puis de rechercher la minute, car les professionnels appellent l'endroit où le motif se termine. Ce sont les minutes et leur emplacement qui déterminent le caractère unique des impressions. Le scanner reconnaît leur position relative et le motif formé par eux, qui est divisé par le programme en petites zones, y compris un nombre fixe de minutes.

Notez qu'aucun scanner, même le plus complexe, ne vérifie toutes les lignes de motifs. Il recherche uniquement certains modèles dans les blocs et les compare aux valeurs de la base de données. S'ils correspondent, l'impression appartient à une seule personne.

Maintenant, la variété de modèles de lecteurs d'empreintes digitales sur le marché par centaines. Il existe différents types de scanners à votre service, des plus simples, de la série «finger and enter», aux appareils combinés complexes qui peuvent, par exemple, nécessiter l'introduction d'un code spécial, prononcer une phrase de passe ou confirmer l'autorité à l'aide d'une carte à puce.

Tout scanner moderne est capable de stocker dans sa mémoire des informations sur des centaines de milliers d'empreintes digitales d'employés et peut facilement être intégré à la fois aux systèmes de contrôle d'accès et au programme de suivi du temps du personnel.

Pour les amateurs d'histoires policières et de films d'espionnage, disons que tromper les appareils modernes est assez difficile. Oubliez votre toner de transfert d'empreintes digitales préféré d'une imprimante laser sur bande! Vous êtes simplement sale et les scanners ont cessé de répondre à ce «fou» il y a déjà 15 ans. Laissez donc cette astuce aux scénaristes et acteurs d'action.

Un scanner sérieux, également apprécié des cinéastes, avec un doigt amputé n'est pas dupe. Des scanners puissants et coûteux peuvent distinguer les tissus vivants des tissus morts. Et ce qui peut arriver avec un scanner peu coûteux intégré dans un smartphone, un appareil sérieux ignorera ou déclenchera une alarme.

Bien sûr, sur Internet, vous pouvez toujours trouver plusieurs façons de "tromper" le scanner d'empreintes digitales, en plus de celles décrites par nous, mais vous ne devriez pas penser que les développeurs de ces appareils sont inactifs. Si la technologie de piratage est publiée, on peut affirmer qu'avec une forte probabilité, les créateurs de ces appareils ont déjà trouvé un moyen d'y faire face. Ou juste sur le point de trouver.

Soit dit en passant, les scanners d'empreintes digitales ne sont pas utilisés uniquement dans les services spéciaux ou les banques. Nous avons souvent rencontré ces appareils dans des bureaux ordinaires. Ainsi, cette technologie est depuis longtemps passée de la catégorie de l'exotisme à la vie quotidienne pour les entreprises.

Montrez votre main

©

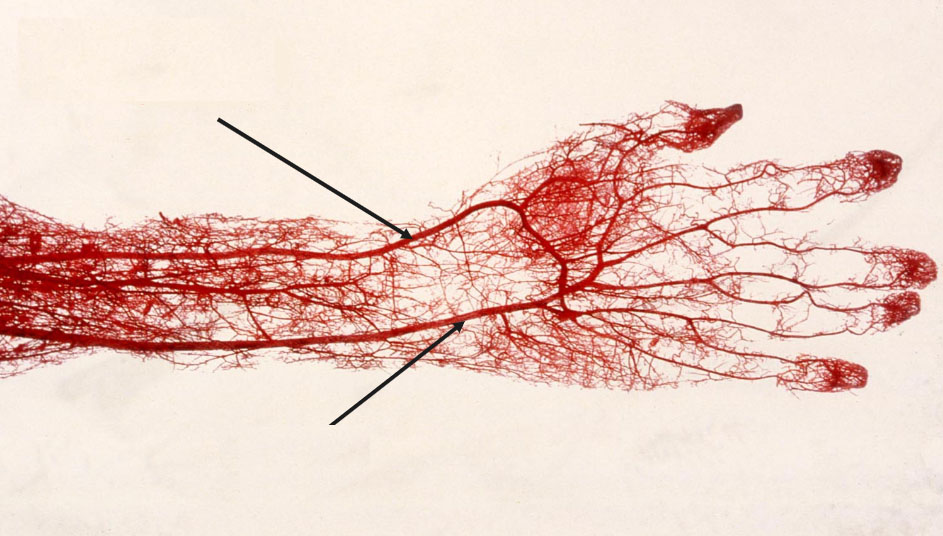

©La deuxième méthode d'authentification la plus populaire consiste à scanner les veines dans la paume de votre main. Il existe de nombreux appareils de ce type sur le marché.

Comme dans le cas de l'utilisation d'un scanner d'empreintes digitales, les «empreintes» de contrôle de toutes les personnes autorisées à entrer dans la pièce sont enregistrées dans la mémoire de l'appareil ou sur le serveur. Et s'il est nécessaire de renforcer la protection, vous pouvez acheter un lecteur combiné, ce qui nécessite, par exemple, une confirmation supplémentaire des informations d'identification entrantes à l'aide d'un code personnel ou d'une carte à puce.

Au moment d'écrire ces lignes, nous ne pouvions trouver qu'une seule façon de tromper ce système.

Les ingénieurs Jan Krissler et Julian Albrecht de l'Université technique de Berlin ont proposé un moyen très simple et efficace de «gonfler» un scanner. Ils ont transféré le dessin des veines de la paume sur le papier et l'ont recouvert d'une couche de cire rouge; Le scanner n'a pas pu reconnaître la fausse impression. Plus de détails dans la vidéo:

Cette méthode convient au laboratoire, mais n'est pas très utile dans la vie réelle, car elle nécessite une préparation sérieuse.

Votre œil est votre passe

©

©Nous sommes donc arrivés au «protagoniste» de la plupart des films d'espionnage et d'aventure: un scanner d'iris. Comme les empreintes digitales, le motif de l'iris de chaque personne est unique. C'est pourquoi c'est aussi un facteur important dans l'identification biométrique. Contrairement aux empreintes digitales, truquer un motif d'iris est presque impossible, de plus, selon les études, il n'est pas soumis à des changements liés à l'âge.

Lors du balayage de l'iris, l'œil est irradié par un rayonnement proche infrarouge et la caméra numérique intégrée capture le motif de l'iris. Ensuite, des algorithmes mathématiques entrent en jeu pour analyser et traiter la photo.

Notez que l'utilisation de rayons infrarouges pendant le balayage permet aux appareils de fonctionner dans l'obscurité totale. Les lunettes et lentilles de contact ordinaires ne deviendront pas un obstacle pour le scanner.

À partir de la description du principe de fonctionnement de l'appareil, nous pouvons conclure à tort que nous sommes confrontés à un système absolument résistant au piratage. Si nous laissons des empreintes digitales ou des empreintes de paume presque partout, et que vous pouvez facilement les obtenir et essayer de les utiliser pour pénétrer dans le système d'authentification biométrique, nous ne «repèrerons» certainement pas le motif de l'iris n'importe où. Selon les experts, tout système de protection peut être piraté, la seule question est le temps et les ressources nécessaires pour cela.

Et depuis que les scanners d'iris ont commencé à être intégrés dans les smartphones ordinaires, le nombre de personnes souhaitant bénéficier d'une telle protection pour la force a considérablement augmenté.

En particulier, nous avons réussi à trouver une description de la façon dont les spécialistes du Chaos Computer Club ont réussi à tromper le scanner d'iris installé dans le smartphone Samsung Galaxy S8. À l'aide d'un appareil photo, d'une imprimante et d'une lentille de contact conventionnels, ils ont fait irruption dans la protection biométrique et ont eu accès aux données sur le smartphone. Pour plus de détails, suivez le

lien .

Dites "aaaaa"

©

©Parlons maintenant des systèmes de reconnaissance vocale. Les tentatives pour reconnaître une personne par la voix sont faites depuis très longtemps.

Aussi paradoxal que cela puisse paraître, plus les méthodes techniques et logicielles de traitement du son deviennent sérieuses, moins cette méthode de reconnaissance devient fiable. Cependant, jugez par vous-même.

Tout système de reconnaissance vocale est une combinaison d'un microphone sensible avec un amplificateur et un processeur de signal numérique (

DSP ), «aiguisé» pour le traitement et l'analyse des informations reçues du microphone. Et ce sont les algorithmes DSP intégrés qui fournissent une identification fiable des utilisateurs et protègent le système contre le piratage.

Oui, le timbre de la voix, sa composition spectrale, sa manière de parler, les méthodes de prononciation des phrases que chacun de nous a la sienne. Mais si les empreintes digitales restent sur un sujet que nous touchons, la situation avec la voix est encore pire. Son échantillon peut être obtenu sans trop de contraintes.

Même si vous devez dire une certaine phrase pour accéder à la pièce, personne ne dérange l'attaquant pour la composer à partir de mots séparés dans n'importe quel éditeur audio, puis la jouer dans le microphone du lecteur, en utilisant, par exemple, votre smartphone.

Un autre inconvénient des systèmes de reconnaissance vocale est l'exposition de la voix aux changements liés à l'âge, à diverses blessures au visage et au larynx et à sa distorsion pendant la maladie. Compte tenu de tout ce qui précède, les systèmes d'authentification de la voix humaine sont rarement utilisés séparément. Ils sont plus efficaces lorsqu'ils travaillent dans des systèmes d'identification double, où ils peuvent compléter, par exemple, un scanner d'empreintes digitales ou une paume.

Contrôle du visage du matériel

© Vasya Lozhkin

© Vasya LozhkinEn raison de l'utilisation massive des smartphones, la technologie d'authentification des utilisateurs utilisant des photographies de visage en trois dimensions est devenue très populaire.

Déjà maintenant, certaines chaînes de magasins testent les possibilités d'organiser des magasins entièrement autonomes dans lesquels il n'y a pas de vendeurs et de caissiers familiers. Convenir qu'une structure similaire de points de vente nécessite une approche différente des services de travail et de sécurité.

Il est facile d'imaginer un magasin vendant des montres ou des bijoux de luxe dans le système des clubs. Avant de visiter un tel salon, il vous sera demandé de fournir vos données biométriques à l'avance, et ce n'est qu'après les avoir numérisées à l'entrée que les portes s'ouvriront devant vous. Ensuite, en tenant compte de vos intérêts, le guide holographique vous montrera l'assortiment de produits le plus adapté, et vous pourrez choisir et essayer le modèle qui vous intéresse.

Le paiement de l'achat sera bien entendu également effectué par authentification biométrique.

Si cette approche vous semble fantastique, rappelez-vous que récemment le chef de Sberbank G. Gref a annoncé la transition imminente de l'entreprise vers l'identification biométrique des clients. D'autres banques ne se tiennent pas à l'écart de cette initiative.

Déjà maintenant, beaucoup d'entre eux peuvent soumettre volontairement leurs données biométriques et les utiliser à la place d'un passeport à l'avenir. Ainsi, le moment où nous avons soumis nos passeports aux employés de banque deviendra bientôt une histoire!

Au lieu d'une conclusion

La protection maximale de l'installation est assurée par l'utilisation combinée de plusieurs technologies - par exemple,

Ivideon ACS . Jusqu'à présent, les développeurs n'ont pas créé de système idéal unique garantissant une protection à cent pour cent contre le piratage ou la fraude. Mais l'utilisation de plusieurs systèmes ensemble peut compliquer considérablement la vie de l'attaquant et donner au service de sécurité une longueur d'avance temporaire pour identifier et supprimer les tentatives de pénétration de l'objet.