Voici ce que nous n'avons jamais discuté dans le format de résumé, ce sont des vulnérabilités dans les pilotes de carte vidéo. NVIDIA a publié le 28 février des

informations sur huit vulnérabilités: presque toutes autorisent une élévation de privilèges ou l'exécution de code arbitraire. Une faille concerne le type d'attaques à la mode d'aujourd'hui sur un canal tiers - le fait de «fermer» un tel problème avec une simple mise à jour du pilote est remarquable en soi.

Il semble que les problèmes des pilotes pour les cartes vidéo aient pris la communauté de la sécurité de l'information par surprise: en fait, nous ne traitons que les informations du fabricant, et on ne sait pas comment ces vulnérabilités sont applicables dans les attaques réelles. Quoi qu'il en soit, il est recommandé de mettre à jour les pilotes vers la dernière version - c'est 419.17 pour les cartes vidéo GeForce. Par ailleurs, des mises à jour sont disponibles pour les pilotes sur les systèmes de type Unix - seule la vulnérabilité du canal latéral y est fermée.

Des centaines de mégaoctets de packages de pilotes n'ont depuis longtemps surpris personne. Dans le cas de NVIDIA, il s'agit plutôt d'un ensemble complet de programmes pour travailler avec une carte vidéo, assurant la compatibilité dans les jeux, la prise en charge des appareils de réalité virtuelle, les capacités de streaming et bien plus encore. La dernière version du pilote (avec correctifs) pèse un peu plus de 500 mégaoctets. Cependant, les services NVIDIA et les logiciels supplémentaires ne sont responsables que d'une vulnérabilité sur huit, tous les autres se trouvent dans la partie système.

La seule exception concerne le logiciel de traitement de vidéo en trois dimensions, pour lequel il est théoriquement possible d'exécuter du code arbitraire, d'augmenter les privilèges ou de refuser la maintenance lors de l'ouverture d'un fichier «préparé».

Six vulnérabilités supplémentaires d'une manière ou d'une autre conduisent à DoS, à une élévation de privilèges et, dans deux cas, à l'exécution de code arbitraire. Il n'y a pas de données sur la façon dont de telles attaques peuvent être mises en œuvre dans la pratique, mais on peut supposer que le pire des cas est lorsqu'une vulnérabilité dans un pilote vidéo peut être provoquée, par exemple, via un navigateur utilisant un accélérateur vidéo.

Enfin, une autre faille permet théoriquement une attaque sur un canal tiers. Le niveau de danger selon la méthode d'évaluation

CVSS V3 est assez faible, l'attaque doit être effectuée localement, il n'y a aucune possibilité d'exploitation à distance du bug. Cette vulnérabilité et ses scénarios d'exploitation ont été

décrits par des experts de l'Université de Californie à Riverside en novembre 2018.

Le document de recherche fournit plusieurs exemples d'attaques pratiques via des canaux tiers et, dans chaque cas, l'attaquant accède aux informations du processus qui est effectué en utilisant les ressources de la carte vidéo. Mais avant cela, les experts déterminent trois catégories générales d'attaques, selon l'étendue de la carte vidéo:

L'option la plus évidente consiste à utiliser l'application OpenGL pour attaquer une autre application qui accède à la carte vidéo en utilisant la même interface logicielle. Cette méthode n'est utilisée que sur un ordinateur de bureau. Mais théoriquement, vous pouvez également attaquer des applications qui utilisent la carte graphique pour l'informatique. Cette zone dans son ensemble est plus «intéressante», car elle affecte l'infrastructure du serveur.

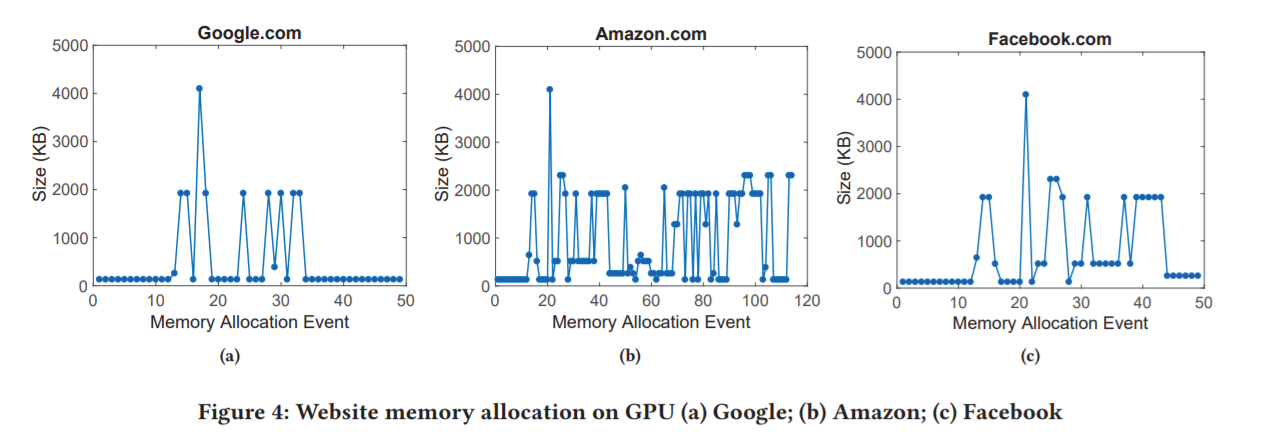

Exemple d'attaque pratique: une application tierce mesure les retards lors de l'accès à une carte vidéo et reçoit des informations sur la quantité de mémoire allouée dans l'application attaquée (dans ce cas, dans le navigateur). Étant donné que les sites Web utilisent la mémoire vidéo de différentes manières, une analyse dynamique de ces informations permet de déterminer avec une forte probabilité le site Web auquel l'utilisateur accède. Dans l'exemple suivant, cette idée est développée pour déterminer quand l'utilisateur entre un mot de passe sur un site Web spécifique. Le mot de passe lui-même ne pourra pas être intercepté, mais les informations sur la conduite d'une telle opération ont théoriquement de la valeur pour l'attaquant.

L'attaque de l'application à l'aide du SDK CUDA a permis aux chercheurs de restaurer les paramètres du réseau neuronal - ce que les développeurs de réseaux neuronaux tentent généralement de garder secret. Les chercheurs ont noté qu'il était possible de réduire le contenu d'informations des fuites d'informations en modifiant l'API, ce qui, apparemment, a été effectué lors de la mise à jour des pilotes pour les systèmes Windows, Linux et BSD.

Il est peu probable qu'une attaque contre les logiciels système et les utilitaires de l'appareil représente un danger grave s'il existe des méthodes beaucoup plus simples de vol de données utilisateur et de prise de contrôle du système. Les attaques via des canaux tiers ont encore moins de potentiel, mais théoriquement, la possibilité d'accéder à des données privées présente un intérêt - par exemple, lors de l'utilisation de ressources de carte vidéo pour le chiffrement. Dans le contexte des pilotes NVIDIA, il convient de prêter attention à la prise en charge des appareils plus anciens. La liste des cartes vidéo NVIDIA reconnues obsolètes par le développeur est

ici , mais il est plus facile de voir pour quelles cartes vidéo la dernière version du pilote est disponible, couvrant les vulnérabilités récentes. Il s'avère que toutes les cartes vidéo commençant par la GeForce 6XX sont prises en charge. Cette série est sortie en 2012, et à en juger par les informations du fabricant, c'était pour elle le dernier patch. Ce n'est pas la nouvelle la plus inattendue, mais l'ancien matériel, qui n'est plus pris en charge par le fabricant au niveau logiciel, peut ajouter des vulnérabilités au système, même avec un logiciel moderne.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.