Parfois, vous pouvez rencontrer un cas où un cyber-attaquant utilise un VPN pour établir un canal fiable entre le serveur C2 et l'infrastructure informatique infectée. Et, comme le disent les experts de Threat Intelligence, les attaquants utilisent souvent des outils de connexion VPN Windows natifs et des

fichiers Windows

.pbk (répertoire). Permet de découvrir comment nous pouvons le détecter à l'aide d'un vidage de mémoire.

Qu'est-

ce que le fichier

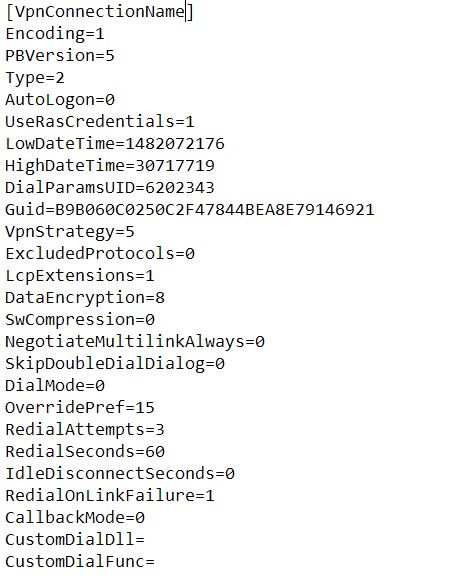

.pbk et à quoi il ressemble à l'intérieur? Il s'agit simplement d'un fichier texte avec de nombreux paramètres différents à utiliser lors de l'établissement de la connexion VPN.

Le fichier du répertoire peut être exécuté avec double-clic ou via le script cmd / bat (ou bien sûr à partir de la console de commande). Mais il existe deux outils différents pour la première et la deuxième méthode:

rasdial et

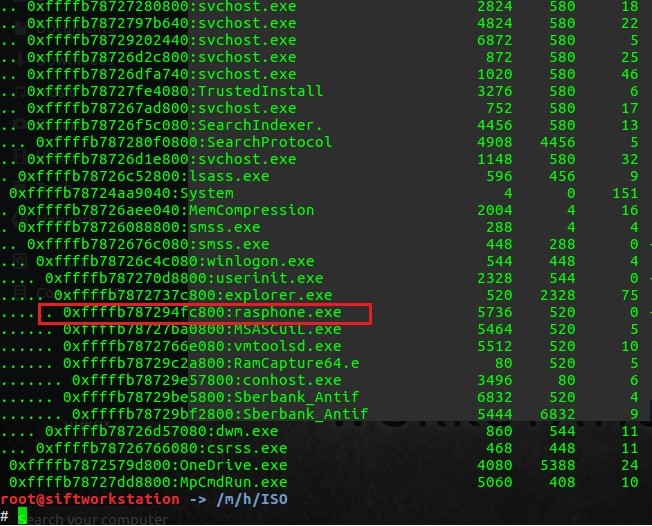

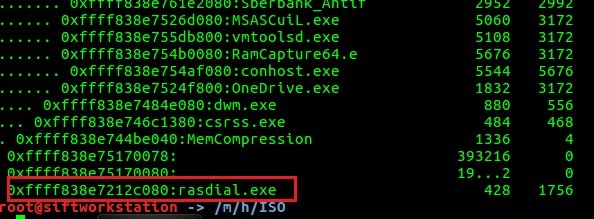

rasphone . Par conséquent, nous pouvons utiliser deux façons différentes dans un processus de criminalistique numérique. Au début des deux façons, nous devons utiliser un outil de volatilité pour obtenir et vérifier une liste de processus:

Si un processus

rasphone est détecté, il est possible qu'une trace d'utilisation du répertoire téléphonique avec double-clic de la session RDP par exemple. Quelles informations utiles pouvons-nous également trouver ici? Ouvrons ce fichier de vidage dans FTK Imager et essayons de rechercher tous les paramètres .pbk. J'ai utilisé un

"PhoneNumber =" pour ce cas.

Vous voyez ici une adresse distante pour cette connexion VPN et un numéro de port.

vpn566928222.opengw.net:995 À partir de là, nous pouvons détecter le nom du service d'une connexion actuelle dans la RAM, en utilisant un numéro de port et une commande netscan de volatilité.

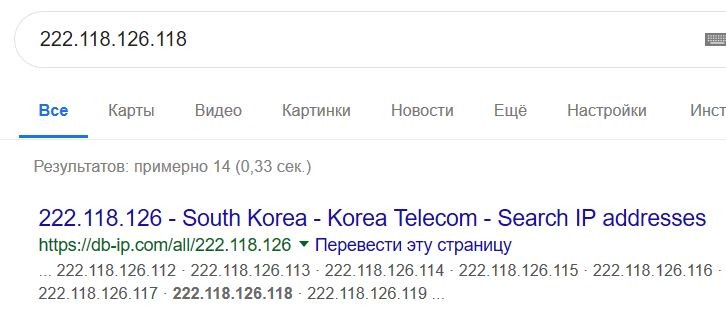

Si le système de vidage est toujours en vie, vous pouvez tuer ce processus ou poursuivre la recherche. Bien sûr, vous devez en savoir plus sur l'adresse IP distante:

Il semble être un serveur VPN anonyme gratuit et il y en a beaucoup sur Internet. Et c'est une question - quelle application utilise cette connexion VPN sur la station infectée?

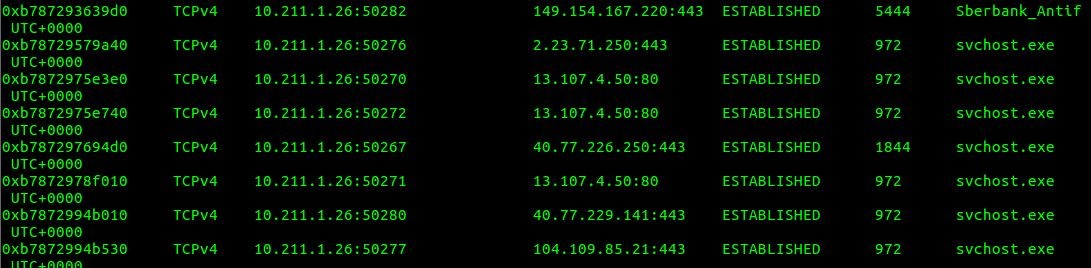

Je sais que le VPN est une connexion à un autre réseau privé et mon poste de travail a une autre adresse IP dans un sous-réseau étranger. Mon sous-réseau local est

192.168.145.0/24 mais il existe plusieurs services avec différentes adresses IP locales (10.211.1.0/24) en raison de la volatilité de netscan.

Plusieurs adresses IP de destination sont pour les cerveaux Microsoft et un service suspect Sberbank_Antifraud connecté à 149.154.167.220 - c'est une IP de pool Telegram Messenger Donc, vous pouvez maintenant commencer à étudier comment ce processus est apparu sur cette machine.

Ok, une autre façon concerne la connexion VPN basée sur cmd / bat avec des fichiers .pbk.

Contrairement à rasphone, le processus

rasdial est un marqueur de connexion VPN pilotée par ligne de commande ou par script. Vérifions la syntaxe rasdial ici

ss64.com/nt/rasdial.html et essayons de trouver

/ PHONEBOOK: paramètre dans le vidage de la mémoire en utilisant FTK Imager:

Voila! Nous avons trouvé un chemin complet vers le fichier du répertoire (donc, s'il est supprimé, vous pouvez essayer de le graver), le nom d'un script .cmd et le

login / mot de passe ("vpn", "vpn") pour la connexion "extVPN" !

Les étapes suivantes sont les mêmes que pour la méthode rasphone: rechercher un paramètre «PhoneNumber =», trouver une session VPN et un service suspect avec une adresse IP locale étrangère.

Merci encore pour votre attention! Je serai bientôt de retour avec de nouvelles bonnes choses!