Habr, Habr est généralement utilisé comme une solution d'information - quelqu'un partage les informations accumulées et structurées, et quelqu'un absorbe ces informations (je voulais écrire «consomme», mais les spécialistes du marketing ont déjà utilisé ce mot). En tant qu'ancien, j'ai pris en compte la légère détente entre le 23 février et le 8 mars, je voulais me tourner vers l'esprit très collectif qui rend tout article plus intéressant. Et comme écrire une question simple - comme sur un forum - est ennuyeux, je vais essayer de diluer ma question avec des faits intéressants.

Je vais partir de loin: j'ai une étude préférée datant de 2014. Il indique que de 22% à 43% des sujets sont prêts à télécharger et à exécuter un fichier exécutable inconnu s'ils paient entre 1 cent et 10 dollars. J'ai déjà écrit sur lui dans un texte dédié aux

bureaux du futur .

Étant donné que l'un de mes principaux travaux concerne la virtualisation, je suis très intéressé par cet aspect de la sécurité. Ok, le problème avec les mêmes distributions et la mise à jour par lots des utilisateurs est assez simple à résoudre à l'aide d'un hyperviseur et d'un client léger, cependant - nous vivons en réalité - il y aura toujours une partie des utilisateurs qui vont dans le mauvais sens, lancent la mauvaise chose et font la mauvaise chose. J'ai une question simple, qui utilise quel système de sécurité dans la virtualisation et pourquoi?

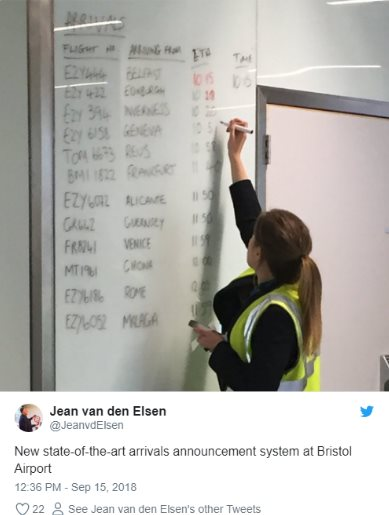

Remuer dans la direction intéressante numéro 1En règle générale, dans de tels articles publiés sur des blogs d'entreprise, ils écrivent environ dix exemples de la façon dont un virus a chiffré quelque chose. Le plus souvent, ils se souviennent à nouveau de Petya. C’est beaucoup plus intéressant pour moi de rappeler un incident un peu curieux qui

s’est produit à l’aéroport de Bristol.

Là aussi, le cryptographe a tondu le

charançon , et les conséquences elles-mêmes sont intéressantes. À la suite de l'attaque, tous les panneaux d'information se sont éteints et les pauvres employés ont dû enregistrer les numéros de vol de l'ancienne manière analogique - un marqueur sur le tableau.

"Où est mon vol?"

"Et nous l'avons juste effacé."

- Et quelle est ma porte?

"Mais l'enfer sait, Joe a une mauvaise écriture."

Nous revenons au problème pour lequel, en fait, ce post a commencé. Sur l'un des projets auxquels je participe, nous utilisons Citrix, et nous l'avons choisi par rapport à ce

sujet . Donc, récemment, on nous a proposé de connecter Citrix Analytics. Selon les vendeurs, cette chose surveillera l'activité des utilisateurs et isolera les utilisateurs / processus créant quelque chose de mal.

Comme d'habitude, ils promettent l'apprentissage automatique, les listes noires et les modèles de violation de sécurité. Puisque, en théorie, une chose utile, nous avons une question logique - qui l'a vraiment utilisé et y a-t-il d'autres options?

Remuer dans la direction intéressante numéro 2Encore une fois, lorsqu'ils parlent de toutes sortes de fuites, ils se souviennent du vol de mots de passe et d'autres informations (par exemple, la publication très cool et techniquement compétente

The Bell dans les résultats numériques de l'année mentionne 4 fois les fuites, si vous comptez Google+ pour 2 fuites, puis les 5). Ce qui m'intéresse, c'est la question de la longue copie des codes sources et de la documentation.

Par exemple, la prune de Panama (panamageit). Le volume des documents était de 2,6 téraoctets. Copier et accumuler un tel volume d'informations ne pouvait passer inaperçu. Les grandes entreprises savent-elles maintenant que certains des retraités ne copient pas leurs données «pour mémoire».

Ce qui s'avère. Il s'avère que nous avons besoin d'un certain système qui «renifle» quand quelqu'un frotte massivement quelque chose (cryptographes) et mange des ressources pour le cryptage comme s'ils n'étaient pas en eux-mêmes (enfin, ou d'autres modèles de comportement cryptographiques). Aussi, quand quelqu'un copie massivement quelque chose dans son coin. Et quand ce quelqu'un, un tel radis, se promène sur des sites potentiellement dangereux. Et ici aussi, nous avons besoin de modèles, car il n'ira pas sur les sites de la liste noire, mais facilement - vers des sites similaires. Interdire simplement avec des mots clés est également une décision timide.

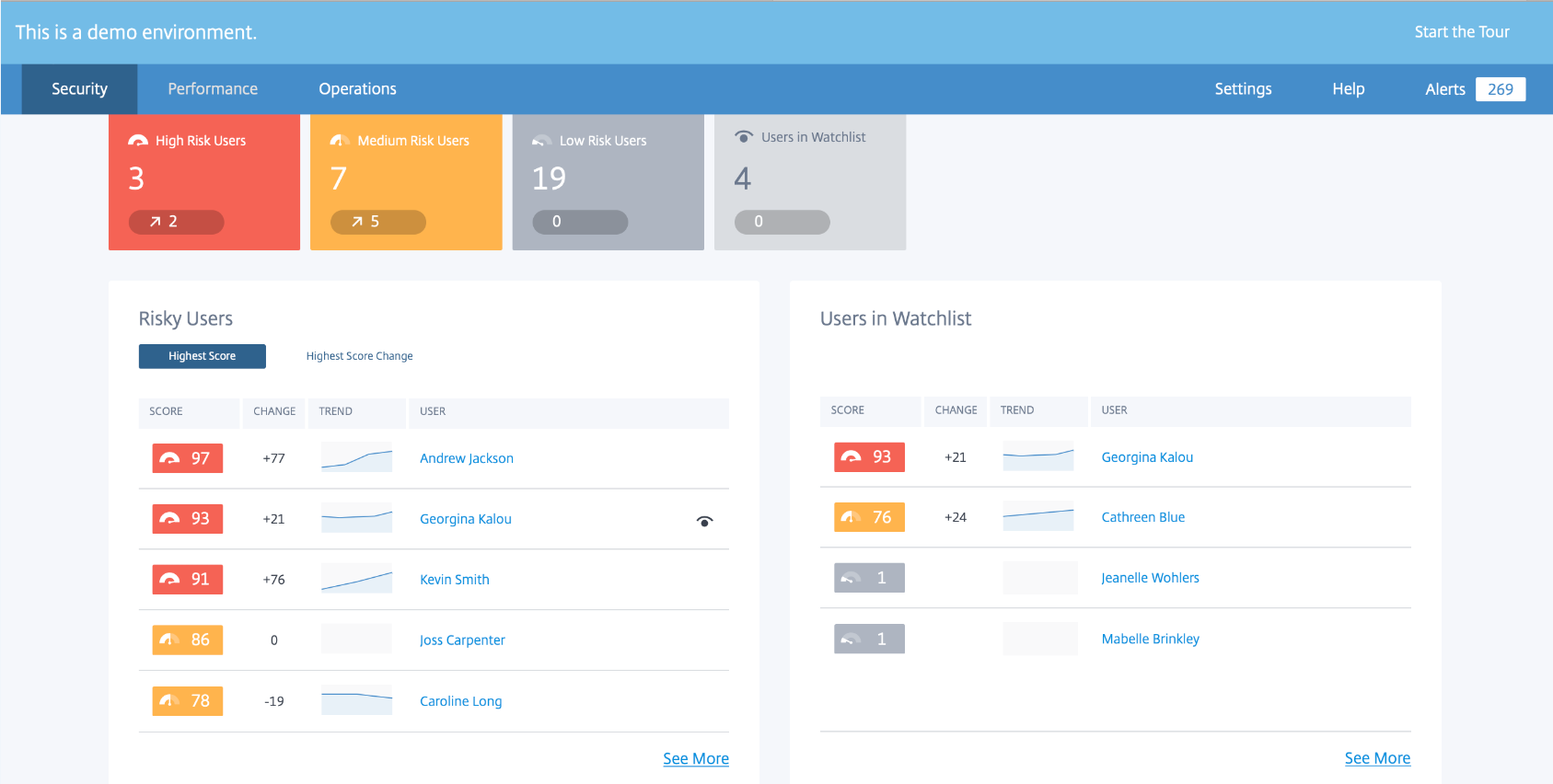

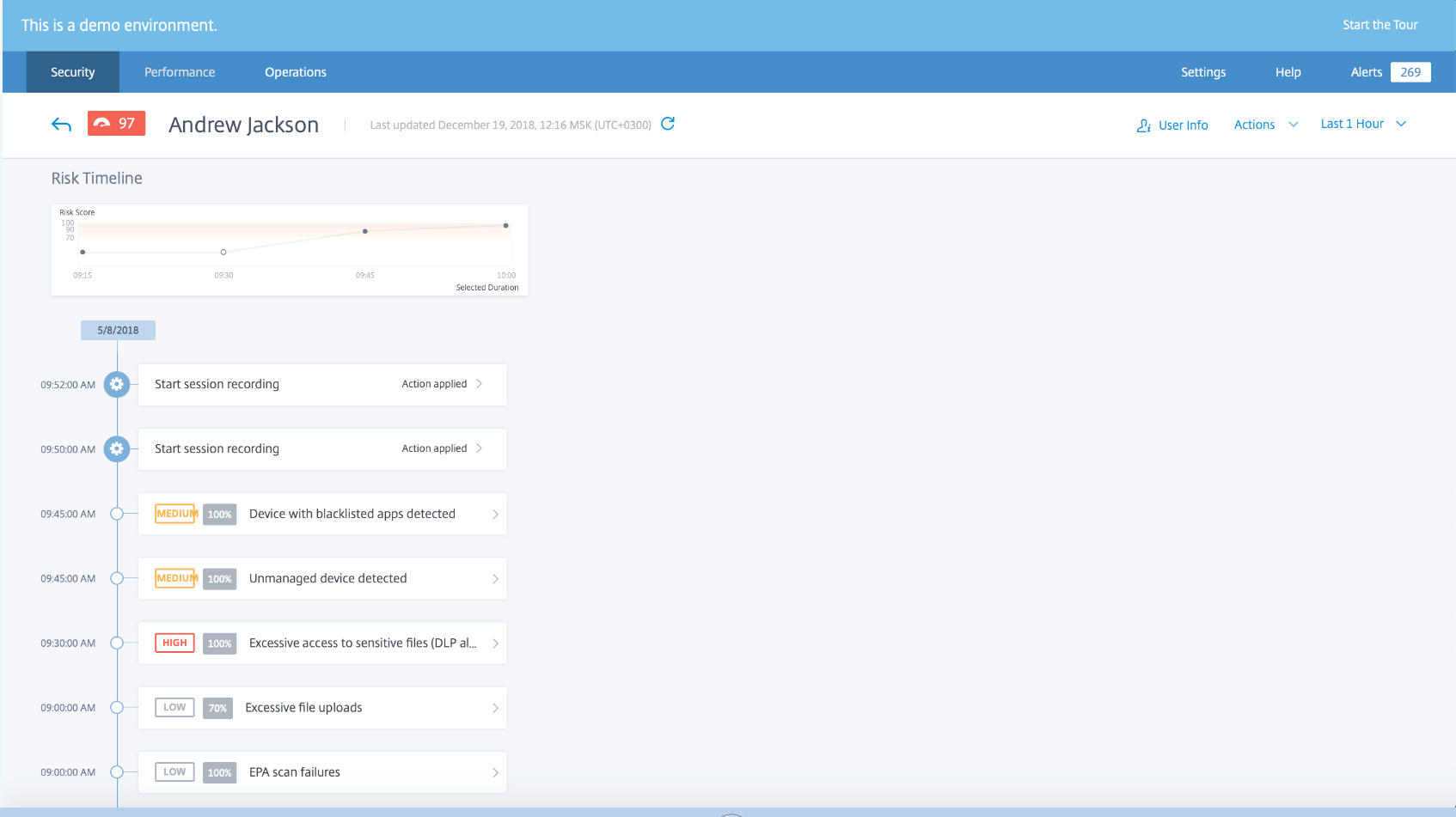

On nous a donné ici pour jouer avec le panneau d'administration Citrix et si vous regardez la description et approfondissez, cela semble tout à fait approprié.

Qu'avez-vous fait là-bas, Andryusha?

Qu'avez-vous fait là-bas, Andryusha?Mais nous sommes des gens alphabétisés. L'expérience montre que lorsque vous choisissez parmi une seule option, alors, en règle générale, cette option est erronée :). Par conséquent, j'ai une question simple - quelqu'un a-t-il utilisé une solution similaire ou similaire? Y a-t-il quelque chose de mieux, moins cher, ou mieux et moins cher en même temps?

La recherche superficielle (et non superficielle non plus) montre que les grands joueurs ont quelque chose de similaire, mais il y a très peu d'informations. Nous avons d'abord examiné WMWare - c'est toujours intéressant, mais avez-vous fait le bon choix il y a deux ans lors du choix de la virtualisation. Quelque chose de proche s'appelle

AppDefense . Là, un «algorithme de traitement intelligent» est également déclenché à l'intérieur de l'application. Mais comment cela fonctionne est une question extrêmement intéressante.

À en juger par cette vidéo d'une heure, la protection contre le chiffrement et autres conneries de logiciels fonctionne bien là-bas - un tel antivirus sur les stéroïdes - mais il n'y a pas de surveillance automatique des utilisateurs. Par conséquent, la question avec une application réelle est également de savoir ce qui existe vraiment et comment cela fonctionne.

Allons plus loin. En fait, la virtualisation n'est qu'un tas d'emplois. Existe-t-il des solutions conçues pour un tas de machines physiques? Par exemple, Cisco dispose d'un certain Cisco DNA Center, qui promet de «détecter et répondre rapidement aux menaces avant que les pirates informatiques ne puissent voler des données ou interrompre le travail». Ça a l'air cool. Autre tentation: «DNA Center collecte des données sur les appareils, les applications et les utilisateurs à partir de plusieurs sources, puis utilise des algorithmes d'analyse avancés pour identifier les corrélations et suggère des mesures de récupération.»

La vidéo promet également quelque chose de proche de la fonctionnalité demandée.

Mais là encore, l'expérience suggère que Cisco se concentre davantage sur les solutions de mise en réseau. Et pour lier cela à la virtualisation, vous devez en quelque sorte faire de ce service des amis avec DHCP.

Il me semble que cette chose est exclusivement pour un tas de connexions réseau et est peu susceptible d'être utile dans nos conditions simples et virtuelles.

Et que dites-vous, chers collègues?