Dans ce rapport, Bitfury partage l'analyse réalisée par son équipe d'ingénieurs Crystal Blockchain Analytics sur le mouvement des bitcoins des bourses Zaif, Bithumb et Electrum.

Enquête sur le Zaif Exchange Hack

Le 17 septembre 2018, la bourse Zaif a suspendu les dépôts et les retraits en BTC, BCH et MONA. Le 18 septembre, l'échange a signalé à la police qu'il avait été piraté et que des fonds avaient été volés. Dans

leur annonce , ils ont partagé les informations suivantes:

Quelqu'un a obtenu un accès non autorisé à l'échange le 14 septembre 2018 entre 17 h 00 et 19 h 00 heure locale (8 h 00 et 10 h 00 UTC). Ils ont réussi à transférer 5 966 bitcoins (BTC) et des quantités inconnues de BCH et MONA. Zaif a été alerté de cet accès non autorisé lorsqu'un dysfonctionnement du serveur a été détecté le 17 septembre.

Recherche sur l'analyse des cristaux

L'équipe d'ingénierie Blockchain Analytics de Bitfury a enquêté sur le piratage, en se concentrant spécifiquement sur le mouvement des bitcoins volés. Un résumé de notre enquête se trouve ci-dessous.

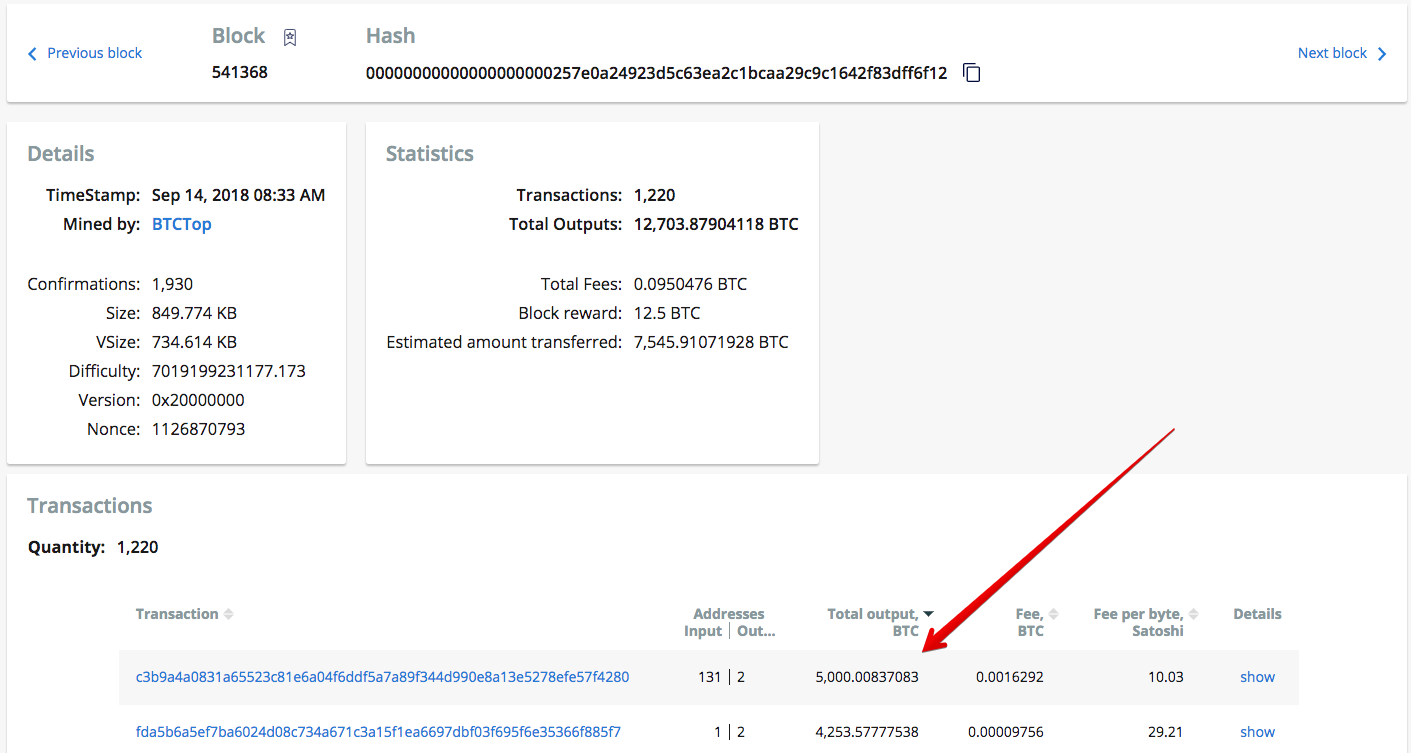

Étape 1: Identifiez les adresses des pirates . Parce que Zaif a partagé l'heure exacte de l'accès non autorisé, nous avons pu identifier les transactions appartenant au pirate. Nous avons recherché les transactions les plus importantes qui se sont produites entre 7 h et 11 h UTC. Nous avons rapidement découvert une transaction suspecte. L'ID de transaction est

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

Cette transaction comporte 131 entrées. En utilisant le logiciel d'identification de Crystal, nous avons pu déterminer que toutes les adresses d'entrée étaient des adresses Zaif. L'adresse de sortie est

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . Tous les bitcoins ont été envoyés à cette adresse.

Identification de la transaction suspecte de Zaif au pirate.Étape 2: Suivez les fonds volés

Identification de la transaction suspecte de Zaif au pirate.Étape 2: Suivez les fonds volés . Après avoir identifié l'adresse bitcoin à laquelle le bitcoin volé a été envoyé, nous avons commencé à surveiller cette adresse. Notre objectif était de trouver des adresses ou des entités connues qui ont reçu des bitcoins volés à partir de cette adresse. Nous l'avons fait en utilisant l'outil de suivi de Crystal.

L'adresse

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w a eu 9 transactions sortantes et nous avons suivi chacune d'elles. Après avoir surveillé ces transactions, nous avons découvert que 5 109 adresses avaient reçu une partie des fonds volés.

Ensuite, nous avons trié les résultats du suivi selon le montant réglé et trouvé des adresses contrôlant la partie la plus importante des fonds. Dans certains cas, nous avons pu attribuer ces adresses à de véritables entités.

Transfert de fonds des portefeuilles Zaif au pirateRésultats:

Transfert de fonds des portefeuilles Zaif au pirateRésultats: Les résultats du suivi ont indiqué qu'une partie importante des fonds (30% du montant total) avait été réglée sur deux adresses Bitcoin:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ —1 007,6 BTC réglé sur l'adresse.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 —754,5 BTC a réglé l'adresse.

Ces adresses ont reçu du bitcoin dans une chaîne de transactions très courte (la longueur moyenne était de 3 transactions). Ils n'étaient pas apparus sur la blockchain auparavant, donc le propriétaire est inconnu. Il est probable que ces adresses appartiennent au pirate, nous surveillerons donc leur activité à l'avenir.

Une partie importante du bitcoin (1 451,7 BTC ou 24%) a été envoyée à Binance dans un ensemble de petites transactions, à l'adresse Binance 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s. Binance a confirmé qu'ils possédaient cette adresse sur leur compte Twitter officiel. Binance permet aux utilisateurs de retirer jusqu'à 2 BTC sans passer par un processus KYC / AML strict, de sorte que la somme moyenne envoyée à chaque adresse de dépôt Binance était de 1,99-2 BTC.

Schéma des dépôts de fonds

Schéma des dépôts de fonds Visualisation du flux d'argent vers une adresse binance

Visualisation du flux d'argent vers une adresse binanceDes fractions de bitcoin ont également été envoyées à ChipMixer.com. Le service de mixage a été réalisé dans une chaîne de transactions assez courte. Environ 60 BTC ont été envoyés à ChipMixer.com. Vous pouvez voir une transaction vers ChipMixer.com sur la figure ci-dessous.

Visualisation du flux d'argent vers ChipMixer.com

Visualisation du flux d'argent vers ChipMixer.comLe bitcoin restant a été divisé en quantités relativement faibles. Près de 13 BTC ont été envoyés à différentes adresses Huobi. Certains bitcoins ont atteint des échanges tels que BTCBox.com, Bitstamp et Livecoin. Certaines portions de bitcoin ont été envoyées à des services de mixage / jeu tels que CoinGaming.io et Bitcoin Fog. Cependant, ces entités ont été atteintes dans le cadre d'une chaîne de transactions assez longue.

Le reste des fonds ont été réglés sur des adresses avec des propriétaires inconnus, et nous continuerons de les surveiller à l'avenir.

Enquête sur le Bithumb Exchange Hack

Le mercredi 20 juin, des responsables de Bithumb ont déclaré qu'environ 31 millions de dollars avaient été volés par des pirates informatiques inconnus de la bourse de cryptage coréenne Bithumb. Quatre jours avant le piratage, l'échange a

annoncé qu'il transférait tous les actifs dans un portefeuille froid pour des raisons de sécurité.

Le retrait de fonds par les utilisateurs a été temporairement suspendu à partir du 15 juin 2018 à 18h20 UTC. Nous avons décidé de retracer le mouvement des fonds au cours des quatre jours précédant le piratage.

Nous avons commencé par examiner les plus d'un million d'adresses appartenant à Bithumb et compilé une liste de toutes les adresses qui ont reçu des fonds pendant ces quatre jours. Seules les transactions engagées du 15 au 20 juin ont été examinées.

Flux de fonds vers le portefeuille froid Bithumb

Flux de fonds vers le portefeuille froid BithumbJusqu'au 19 juin, les mouvements de fonds avaient deux tendances principales:

- Une grande partie des fonds transférés ont été accumulés à cette adresse: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (ci-après dénommée adresse «1LhW»)

- À partir de l'adresse 1LhW , les transactions de gros volume ont été envoyées à l'adresse 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (appelée ensuite adresse « 18x5 »).

L'adresse

18x5 est le portefeuille froid de la bourse. En témoigne son historique de transactions (transactions rares de gros volumes depuis / vers les adresses de Bithumb).

Historique du solde de l'adresse "18x5"

Historique du solde de l'adresse "18x5"Le modèle de mouvement des fonds a changé le 19 juin 2018 à 15 h 07 UTC. A cette époque, deux transactions ont été initiées depuis les portefeuilles Bithumb vers les adresses:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- et 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... avec des commissions anormalement élevées de 0,1 BTC. Après ce moment, il y a eu une période d'une demi-heure au cours de laquelle environ 1050 BTC ont été retirés et déposés dans des adresses qui ne figuraient pas auparavant dans la blockchain. Le retrait de fonds à ces adresses (38 adresses) a duré plus d'une journée.

Après cela, l'échange cesse d'utiliser l'adresse tampon

1LhW . De plus, après le 19 juin 2018 à 17 h 01 UTC, les montants des frais pour les transactions entrantes pour l'adresse

18x5 ont radicalement changé - d'abord à 0,1 BTC, puis à 0,2 BTC.

Peu de temps après ce changement, un

message est apparu sur le compte Exchange officiel sur Twitter, avertissant les utilisateurs d'éviter de déposer des fonds.

Des frais de transaction élevés pour le retrait de fonds des adresses d'échange se sont poursuivis toute la journée, atteignant parfois jusqu'à 2 BTC, supérieur au volume de sortie.

Transaction avec des frais anormalement élevésUn tel comportement a provoqué une augmentation des frais de transaction et une congestion du réseau bitcoin les 19 et 20 juin.

Tous les fonds retirés des portefeuilles Bithumb pour la période du 16 au 20 juin ont été reçus par 39 portefeuilles (nous avons exclu plusieurs dizaines d'adresses de changement avec de petits montants des résultats du calcul).

L'une de ces 39 adresses est le portefeuille froid de la bourse (

18x5 ), qui a reçu la plupart des fonds. Les 38 adresses restantes ont des propriétaires non identifiés. Ces adresses ont reçu 2002,52 BTC dans la journée du 19 au 20 juin. (Avec des frais de transaction totalisant 48,126 BTC)

Sur la base des informations fournies ci-dessus, nous sommes d'avis professionnel qu'il existe deux options possibles:

- L'ensemble des 38 adresses vers lesquelles les fonds ont été retirés appartient aux hackers. Les criminels, ayant accès au système ou à la base de données avec des clés privées, ont commencé à effectuer des transferts vers leurs adresses à partir du 19 juin 2018 à 15h07 UTC. Les commissions élevées (0,1 BTC) sont logiques dans ce cas si vous souhaitez vous retirer le plus rapidement possible.

Après un certain temps, l'échange a remarqué le vol et a commencé à augmenter les frais de transaction lors du transfert vers un portefeuille froid (parfois beaucoup plus élevé que les transactions des pirates informatiques). À la fin de la journée du 20 juin, l'échange a réussi à résoudre des problèmes de sécurité. La perte de bitcoins a été, comme l'a déclaré Bithumb, de 2,016 BTC. Ce nombre est très proche du montant que nous avons calculé (obtenu par un groupe d'adresses inconnues), 2 002,52 BTC, ce qui indique également que cette option est probable. - Toutes les adresses que nous avons considérées appartiennent à l'échange. Une autre option possible est que le vol aurait pu se produire à partir de portefeuilles qui ne figurent pas dans notre base de données. Étant donné que Bithumb coopère avec les services chargés de l'application des lois dans le cadre de l'enquête sur cette affaire, ainsi que du fait qu'ils ont récemment passé la procédure d'autorisation, l'échange a fourni de fausses informations est peu probable.

Suivi des fonds

Ces adresses ont été surveillées plus avant et le retrait des fonds a commencé le 2 août. Tout d'abord, il y a eu une grosse transaction de 1000 BTC. Nous avons lancé le suivi de cette transaction et, selon ses résultats, de l'argent a été envoyé à deux adresses appartenant à Yobit exchange dans le cadre de transactions d'environ 30 BTC. La visualisation du flux monétaire est visible dans la figure ci-dessous.

Flux de fonds vers l'adresse Yobit

Flux de fonds vers l'adresse YobitL'adresse

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 en haut du graphique, qui appartient à Yobit, a reçu 603 BTC. Une autre adresse Yobit,

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT , a reçu 396 BTC via la même chaîne de transactions.

Les fonds restants ont été envoyés directement aux adresses Yobit. Ci-dessous vous pouvez voir la liste de ses adresses et des montants reçus:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

Après le retrait de Yobit, il restait 29 BTC dans 3 adresses, appartenant peut-être au pirate. Ils ont commencé à déménager le 31 août. Les fonds ont été divisés en parties - environ deux BTC chacun - et ont été envoyés à CoinGaming.io. La visualisation du flux monétaire peut être vue dans la figure ci-dessous:

Flux de fonds vers CoinGaming.io

Flux de fonds vers CoinGaming.ioEn conséquence, CoinGaming.io a reçu 29 BTC des fonds volés.

Compte tenu des mouvements des fonds, nous supposons que les 38 adresses que nous avons identifiées appartiennent au pirate. La majorité des fonds volés ont été envoyés à la bourse Yobit.

Enquête sur l'affaire de vol d'Electrum

Le déc. Le 27, 2018, le portefeuille Bitcoin Electrum a informé les utilisateurs d'une attaque de phishing qui ciblait des utilisateurs via des serveurs malveillants. À ce moment-là, le ou les hackers présumés avaient déjà volé plus de 245 BTC.

À l'aide de Crystal Analytics, nous avons examiné le mouvement des fonds provenant du piratage, en les traçant vers deux échanges majeurs. Ci-dessous, nous présentons ces résultats.

L'attaque de phishing a fonctionné de la manière suivante:

- Tout d'abord, le pirate présumé a réussi à ajouter des dizaines de serveurs malveillants au réseau Electrum

- L'utilisateur initie une transaction bitcoin en utilisant son portefeuille légitime;

- En réponse, l'utilisateur reçoit un message d'erreur push - un message de phishing qui oblige l'utilisateur à télécharger immédiatement la «mise à jour» à partir du site malveillant (le référentiel GitHub);

- L'utilisateur clique sur le lien et télécharge la mise à jour malveillante;

- Une fois que l'utilisateur a installé une version malveillante du portefeuille, le programme demande à la victime un code d'authentification à deux facteurs (qui, dans des circonstances normales, n'est demandé que pour le transfert de fonds);

- Le faux portefeuille Electrum utilise le code pour envoyer les fonds de l'utilisateur aux portefeuilles d'un pirate.

- Les conclusions de Crystal ont montré que la majorité des fonds ont été envoyés à l'adresse: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

Au bout de quelques heures, le pirate présumé avait transféré tous les fonds à l'adresse

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj , où les fonds ont été réglés. En janvier 11, 2019, 245 BTC est resté dans

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . Cependant, il est important de noter qu'en décembre Le 27, le pirate informatique présumé a envoyé 5 BTC à l'adresse

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

Dans les jours qui ont suivi le piratage d'origine, le pirate informatique présumé a déplacé ces fonds, retirant 0,2 BTC en janvier. 3 à un portefeuille Bitfinex (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ), et retirant 0,41 BTC le

1er janvier. 11 vers un portefeuille

Binance (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

Le 18 janvier, le pirate présumé est redevenu actif en déplaçant des fonds via une chaîne de transactions. Ils ont désormais retiré 3 BTC sur un portefeuille

Bitfinex (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ).

De plus, le pirate présumé a transféré 49 BTC à partir

du portefeuille

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj et les a distribués dans 13 adresses.

Le jan Le 25, 2019, le pirate informatique présumé a retiré des fonds en bitcoin de tous ses portefeuilles. Une enquête plus approfondie a révélé que le pirate informatique présumé avait transféré la partie importante du bitcoin au service d'échange MorphToken. Tous les fonds qui ont atteint Bitfinex y ont été envoyés par le service MorphToken.

MorphToken offre la possibilité de vérifier l'état d'une transaction à l'aide de son API. Après avoir vérifié tous les portefeuilles des chaînes de retrait du pirate informatique de cette manière, nous avons réussi à découvrir qu'au moins 243 BTC avaient été envoyés par le pirate informatique présumé à ce service. Presque tous les fonds ont été échangés contre XMR. Cependant, une petite quantité (0,07 BTC) a été transférée à Ethereum.

À propos du cristal

Crystal est l'outil d'enquête tout-en-un de la blockchain. Conçu pour les institutions financières et d'application de la loi, Crystal offre une vue complète de l'écosystème public de la blockchain et utilise des analyses avancées et le grattage des données pour cartographier les transactions suspectes et les entités associées. Qu'il s'agisse de suivre une transaction bitcoin vers une entité réelle, de déterminer les relations entre des acteurs criminels connus ou d'enquêter sur les comportements suspects en ligne, Crystal peut vous aider à faire avancer votre enquête.

Pour en savoir plus, visitez

crystalblockchain.com .

Suivez Crystal sur Twitter pour rester à jour sur les autres enquêtes:

@CrystalPlatform .