Les hacks des centraux téléphoniques automatiques 3CX, qui entraînent de graves conséquences, sont assez rares. Cependant, nos clients sont parfois victimes d'escroqueries. Comme la pratique l'a montré, cela est principalement dû à des paramètres système incorrects ou à l'utilisation de la version obsolète de 3CX. Dans cet article, nous examinerons les erreurs les plus courantes pouvant entraîner le piratage de votre PBX et expliquerons comment les éviter.

Comment fonctionnent les fraudeurs par téléphone?

La fraude par téléphonie est assez courante - des étrangers ou un plongeur robot font des appels via votre PBX à vos frais. Cela se produit généralement tard dans la nuit ou les jours non ouvrables. Les appels durent le plus longtemps possible, à haute fréquence et vers les destinations internationales les plus chères. Et à la fin du mois, vous recevez une facture de l'opérateur télécom d'un montant énorme, que vous devez payer, ou contester en justice.

Les appels vers les destinations internationales les plus chères étaient le principal objectif des pirates informatiques au tout début du développement des échanges de logiciels. Vous pourriez penser que ce type de fraude appartient au passé, surtout compte tenu du coût des négociations internationales. Cependant, cela est actuellement réalisé par des groupes internationaux bien organisés qui pillent les clients et les opérateurs à l'échelle industrielle.

Désormais, les PBX sont piratés afin de passer des milliers d'appels vers les numéros «chers» de divers services automatiques payants contrôlés par les mêmes escrocs. Dans ce cas, l'attaquant réalise un bénéfice sous la forme d'une commission de l'opérateur pour chaque minute d'un appel payé. Cette fraude est également appelée fraude au partage des revenus internationaux (IRSF).

Une autre façon de gagner de l'argent illégal consiste à vendre des informations d'identification de client SIP volées sur des échanges en ligne «clandestins». En outre, cet accès est utilisé de différentes manières - soit pour la concurrence avec les opérateurs de télécommunications légaux, grâce à laquelle il est possible de vendre des minutes beaucoup moins cher que le prix du marché, ou pour certains besoins personnels de l'acheteur.

3CX possède plusieurs niveaux de sécurité dont les paramètres par défaut empêchent la plupart des types d'attaque connus. Cependant, certains administrateurs système modifient ou désactivent ces paramètres sans même en réaliser les conséquences.

Examinons les paramètres de sécurité les plus courants définis par les administrateurs 3CX.

Identifiants utilisateur faibles

La première erreur est les informations d'identification de compte «faibles» utilisées par les applications 3CX, les téléphones IP et les utilisateurs.

Lorsque vous créez un utilisateur (extension) dans 3CX, des informations d'identification sécurisées sont automatiquement générées pour lui à tous les niveaux d'accès. Il s'agit d'un mot de passe SIP complexe et d'un mot de passe de connexion de client Web, des mots de passe générés aléatoirement pour accéder à l'interface Web des téléphones IP, des codes PIN de messagerie vocale aléatoires, etc. deviner les mots de passe (également appelés attaques par force brute).

À partir de 3CX v15.5, le système ne vous permettra pas de définir le mot de passe d'extension plus faible que requis par les règles de sécurité modernes. Cependant, les mots de passe de compte souvent faibles sont hérités des sauvegardes des versions précédentes de 3CX. Par conséquent, maintenant 3CX avertit l'administrateur si des numéros de poste avec des mots de passe faibles sont présents dans le système - un avertissement apparaît près de ces numéros. Si vous passez la souris dessus, des informations supplémentaires s'affichent.

Soit dit en passant, nous vous déconseillons fortement de définir des mots de passe faibles à des fins de test. En règle générale, les gens oublient de les changer et quittent le PBX «plein de trous».

Accès à distance SIP activé à l'extension

La deuxième erreur consiste à désactiver l'option «Refuser la connexion du réseau public» et à ne pas la réactiver lorsque l'utilisateur n'en a plus besoin.

Cette option est incluse dans 3CX par défaut et empêche l'enregistrement de tout utilisateur en dehors de votre réseau local. Veuillez noter que vous pouvez utiliser des applications ou le client Web 3CX sans activer l'accès à distance, car ils utilisent la technologie de

tunnel pour se connecter au PBX. Cette option ne doit être désactivée que si quelqu'un a besoin d'une connexion SIP directe pour un téléphone IP matériel.

Essayez d'éviter les connexions SIP directes à votre PBX ou autorisez-les uniquement à partir de certaines adresses IP spécifiées dans le pare-feu.Beaucoup d'appels autorisés

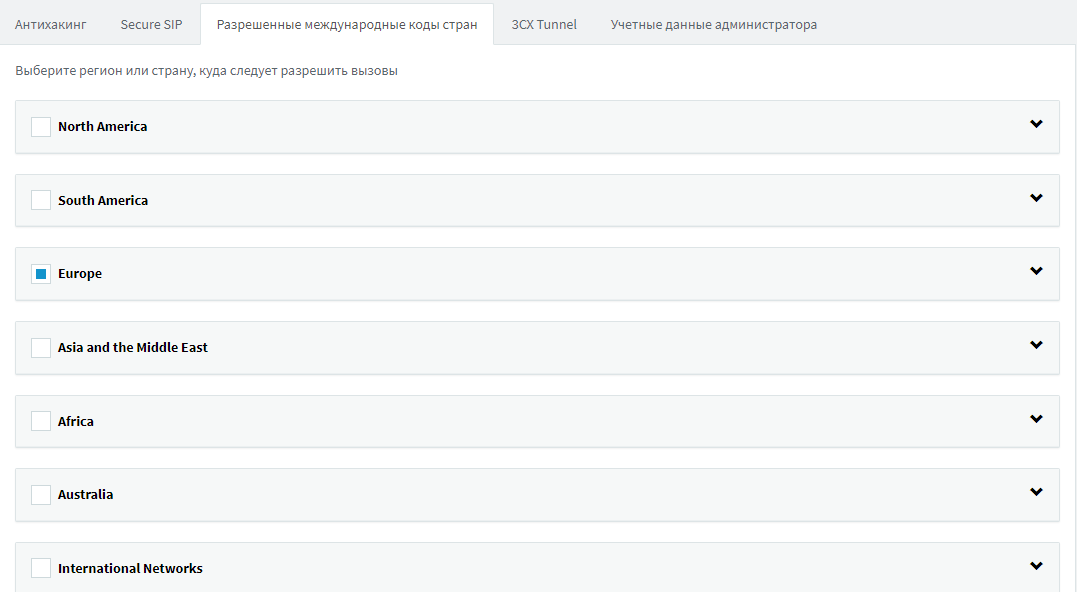

Lors de l'installation de 3CX, l'assistant de configuration initiale vous demande dans quels pays vous souhaitez autoriser les appels sortants. La même liste de pays peut être vue (et modifiée) dans la section Paramètres - Sécurité - Codes de pays internationaux autorisés. Seuls les pays (préfixes) où vos utilisateurs appellent réellement doivent être autorisés. Par défaut, 3CX n'autorise que les appels vers le pays spécifié comme lieu d'échange.

Une pratique très dangereuse est de permettre à tous les pays d'installer des centraux téléphoniques automatiques et de les limiter ultérieurement. Habituellement, ils oublient cela, permettant à l'attaquant d'appeler dans toutes les directions dès qu'il a reçu les informations d'identification de l'utilisateur du PBX.

Règles sortantes trop lâches

Une autre mauvaise pratique consiste à utiliser des règles sortantes trop générales qui permettent à n'importe quel utilisateur (groupe organisationnel par défaut 3CX) d'appeler dans n'importe quelle direction autorisée. Certains administrateurs, pour ne pas compliquer leur vie, créent pour cela une règle universelle.

En fait, vous devez créer des règles sortantes avec les autorisations minimales nécessaires, selon le même principe selon lequel elles sont créées, par exemple, dans un pare-feu. Répertoriez spécifiquement les préfixes, spécifiez la longueur minimale et maximale du numéro, indiquez clairement les groupes de numéros de postes autorisés à appeler dans ce sens.

Paramètres de traitement non valides E164

Dans la section Paramètres - Numéros E164, le traitement des numéros est défini, dans lequel le symbole "+" au début du numéro est remplacé par l'indicatif international. Des règles de substitution sont définies pour le pays indiqué comme lieu d'installation du central téléphonique. Dans la plupart des pays, «+» est remplacé par 00 et pour l'Amérique par 011. La substitution est conforme aux normes de l'UIT.

Les paramètres E164 sont importants car ils sont utilisés pour déterminer les directions interdites (préfixes) dont nous avons discuté ci-dessus. Par exemple, si un pays bloqué est l'Albanie, 3CX analysera et bloquera les numéros commençant par 00355xxx et + 355xxx.

Si vous avez entré de manière incorrecte le code de numérotation international pour votre pays, cela entraînera non seulement la substitution erronée "+", mais également le fonctionnement incorrect de la fonction de blocage du pays.

Nouvelles fonctionnalités de sécurité dans 3CX v16

3CX v16 ajoute deux fonctionnalités de sécurité intéressantes.

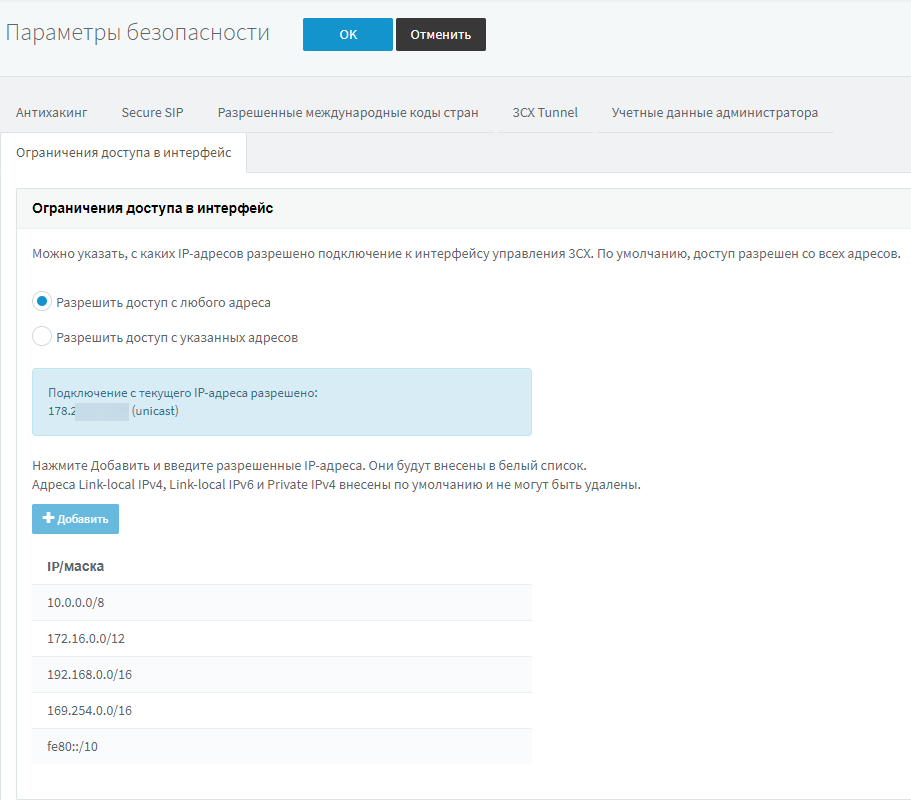

La première consiste à restreindre l'accès par adresse IP à l'interface de gestion 3CX. Il est configuré dans la section Paramètres - Sécurité - Restreindre l'accès à l'interface. Par défaut, toutes les adresses IP sont autorisées, mais si la protection IP est activée, l'accès ne sera autorisé qu'à partir du réseau local et des adresses IP externes explicitement spécifiées. Veuillez noter que cette restriction n'affecte pas le fonctionnement d'autres services Web 3CX, tels que les téléphones à réglage automatique, le client Web, etc.

La deuxième caractéristique de sécurité est la liste noire IP globale à auto-apprentissage maintenue par 3CX. Il est inclus dans la section Paramètres - Paramètres de sécurité - Antihacking. Si cette option est activée, le PBX transmettra automatiquement des informations sur les activités suspectes, y compris l'adresse IP source, à notre serveur central. Après avoir analysé l'événement, les informations sur cette adresse IP seront automatiquement transmises à tous les systèmes 3CX dans le monde qui ont également cette fonctionnalité activée. Ainsi, le trafic suspect sera bloqué en raison de «l'intelligence collective». Aujourd'hui, notre liste mondiale contient déjà plus de 1000 adresses IP IPv4 à partir desquelles les tentatives de scan ou de crack ont été répétées de manière cohérente. Nous vous recommandons vivement d'activer cette fonctionnalité sur votre PBX!

Conclusion

Nous avons remarqué que le piratage du système est immédiatement précédé de plusieurs erreurs prises ensemble. Nous n'avons pratiquement pas observé de situations où des conséquences graves ne sont survenues qu'en raison d'une erreur.

Eh bien, si vous avez été piraté, pas de panique! Il est très important de collecter les journaux du serveur avant de prendre des mesures radicales. Par la suite, cela aidera à mener une enquête de qualité sur l'incident. Pour collecter les journaux, accédez à la section Support - Créer un fichier pour le support technique. Une archive zip sera générée, un lien vers lequel vous sera envoyé par e-mail. Joignez ce fichier et la description de l'incident au support technique 3CX.

Vous devez contacter le support technique si vous avez des questions raisonnables sur la sécurité 3CX ou si vous souhaitez signaler un piratage qui a déjà eu lieu. Pour comprendre la situation et obtenir les recommandations nécessaires, ouvrez un appel dans la catégorie Sécurité - Fraude. Ces demandes sont considérées avec la plus haute priorité. Vous pouvez également obtenir des conseils de sécurité 3CX sur notre

forum d'utilisateurs .