Les caméras de surveillance sont devenues une partie de l'Internet des objets et, comme d'autres appareils avec un accès sans entrave au réseau, sont tombées dans le centre d'intérêt des pirates. Des millions de caméras IP de différents fabricants sont ouvertes aux attaquants.

Les fabricants d'appareils photo peuvent économiser sur le travail des programmeurs et du matériel - les clients obtiennent des appareils bon marché avec des ressources informatiques limitées et d'énormes trous dans les mécanismes de sécurité.

Le micrologiciel pour les appareils grand public non només ne résiste pas aux critiques. Souvent, ils ne sont mis à jour par personne et ne deviennent pas plus sûrs après avoir changé le mot de passe par défaut. De plus, le fabricant lui-même peut poser une porte dérobée.

Ensuite, nous considérons les principaux domaines d'attaque des systèmes de vidéosurveillance.

Fromage gratuit

"Module de caméra à objectif sténopé 5MP pour module de sténopé pour caméra de vidéosurveillance d'usine"

"Module de caméra à objectif sténopé 5MP pour module de sténopé pour caméra de vidéosurveillance d'usine"Du point de vue du consommateur, le marché est illogique. Avec le coût «penny» des modules de caméras IP eux-mêmes, en sortie, nous obtenons le coût des appareils les plus simples près de 100 $.

La valeur principale est formée à un niveau supérieur au fer. L'essentiel est les ressources informatiques, le firmware et la capacité de prendre en charge toutes les "puces" du firmware pendant une durée arbitraire. La caméra devrait fonctionner pendant des années avec un niveau de protection tout aussi élevé.

Le fait est que le fabricant d'équipements embarqués, qui cherche à tout économiser, est très susceptible de laisser de telles vulnérabilités dans le firmware et le matériel que même l'accès via le protocole ONVIF «nu» avec un mot de passe complexe ne protège pas contre un attaquant.

L'absence de mises à jour automatiques est une condamnation de l'ensemble du système de sécurité. Un utilisateur régulier ne suit pas l'actualité dans le domaine informatique et n'ira pas télécharger manuellement un nouveau firmware pour son appareil photo, acheté sur Aliexpress pour la vente.

L'un des exemples les plus impressionnants d'exploitation des fonctionnalités des caméras bon marché est lié à l'exploit

Heartbleed OpenSSL - une combinaison désagréable de la vulnérabilité Heartbleed avec les spécificités des appareils embarqués qui peuvent ne jamais être mis à jour du tout.

En conséquence, les caméras sont utilisées pour l'espionnage et, ce qui arrive beaucoup plus souvent, font partie des réseaux de zombies. Le piratage des caméras Xiongmai a donc

conduit à une puissante attaque DDOS, pas sur Netflix, Google, Spotify et Twitter.

Mots de passe

La femme dans la vidéo a acheté une caméra dans un magasin discount. Elle voulait utiliser l'appareil pour garder une trace de son chiot. Après un certain temps, la caméra a commencé à parler avec l'hôtesse et à tourner indépendamment. Et ce qui s'est produit se produit souvent avec des caméras chinoises bon marché, dans lesquelles un accès ouvert direct au flux vidéo est fourni même sur le site Web du fabricant.

À première vue, les mots de passe des caméras peuvent sembler une mesure de sécurité trop évidente pour la discussion, cependant, des

dizaines de milliers de caméras et de DVR sont régulièrement compromis en raison de l'utilisation de mots de passe par défaut.

Le groupe de hackers Lizard Squad a

piraté des milliers de caméras de surveillance à l'aide d'un simple compte d'usine qui est le même pour toutes les caméras. Les appareils ont été piratés avec une force brute banale (bien que, peut-être, le nom d'utilisateur et le mot de passe du fabricant lui-même aient été espionnés).

Idéalement, les fabricants devraient attribuer un mot de passe unique, long et non évident à chaque caméra. Un processus aussi méticuleux prend du temps à mettre en place et est difficile à administrer. Par conséquent, de nombreux intégrateurs utilisent le même mot de passe pour toutes les caméras.

Le roulement du personnel ou la modification des rôles des utilisateurs contribue à créer des failles de sécurité inattendues dans les entreprises. Si le système ne dispose pas d'un mécanisme bien pensé pour délimiter les droits d'accès de divers employés, groupes de caméras et d'objets, nous obtenons une vulnérabilité potentielle comme le «fusil Tchekhov» - il se déclenchera certainement.

Transfert de port

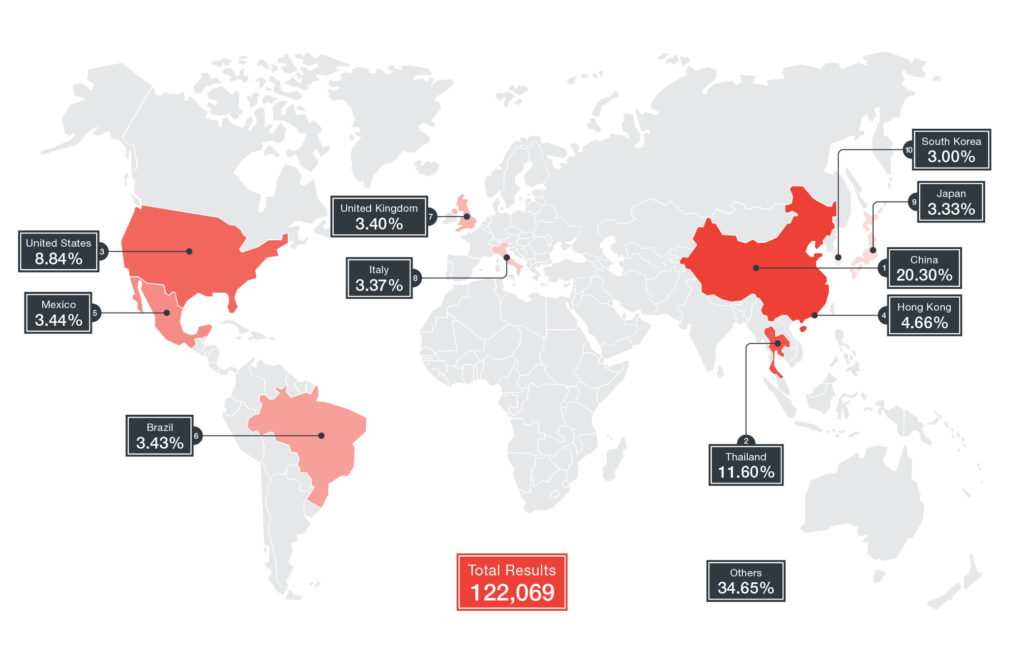

Le nombre de caméras infectées via 81 port TCP (données Shodan)

Le nombre de caméras infectées via 81 port TCP (données Shodan)Le terme "redirection de port" est parfois remplacé par les mêmes: "redirection de port", "redirection de port" ou "redirection de port". Ouvrez le port du routeur, par exemple, pour vous connecter d'Internet à votre caméra domestique.

La plupart des systèmes de surveillance traditionnels, notamment le DVR, le NVR et le VMS, sont désormais connectés à Internet pour un accès à distance ou fonctionnent sur un LAN, qui, à son tour, est connecté au réseau mondial.

La redirection de port vous permet d'obtenir un accès personnalisable à la caméra sur votre réseau local, mais ouvre également une fenêtre pour les opportunités de piratage. Si vous appliquez un

type spécifique de requête, le moteur de recherche Shodan affichera environ 50 000 appareils vulnérables qui traînent librement sur le réseau.

Un système ouvert sur Internet nécessite au moins IDS / IPS pour une protection supplémentaire. Idéalement, placez le système de vidéosurveillance sur un réseau physiquement séparé ou utilisez un VLAN.

Cryptage

Le chercheur argentin en sécurité Esekiel Fernandez a

publié une vulnérabilité qui facilite l'extraction de vidéos non cryptées à partir des lecteurs locaux de divers DVR.

Fernandez a découvert que vous pouvez accéder au panneau de contrôle de certains DVR en utilisant un court exploit:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"Nous avons rencontré étonnamment de nombreuses caméras, DVR, NVR, VMS, qui ne cryptaient même pas le canal via SSL. L'utilisation de tels appareils pose des problèmes plus graves que l'abandon complet de https. Chez Ivideon, nous utilisons le cryptage TLS non seulement pour la vidéo dans le cloud, mais également pour les flux provenant des caméras.

Outre les connexions non sécurisées, les mêmes risques de confidentialité sont associés au stockage de vidéos non cryptées sur disque ou dans le cloud. Pour un système vraiment sécurisé, la vidéo doit être cryptée à la fois lorsqu'elle est stockée sur disque et lors de son transfert vers le cloud ou le stockage local.

Procédure de piratage

Rechercher le plus petit

Rechercher le plus petitLe logiciel de gestion de flux vidéo interagit souvent avec divers composants potentiellement vulnérables du système d'exploitation. Par exemple, de nombreux VMS utilisent Microsoft Access. Ainsi, la vidéo non cryptée est accessible via des «trous» dans le système d'exploitation.

Étant donné que les caméras sont vulnérables de tous les côtés, le choix des cibles à attaquer est inhabituellement large, la plupart des actions illégales ne nécessitent pas de connaissances ou de compétences particulières.

Presque quiconque souhaite regarder illégalement une émission à partir d'une caméra peut facilement le faire. Par conséquent, il n'est pas surprenant que des pirates informatiques non qualifiés soient souvent impliqués dans la connexion à des caméras non protégées juste pour le plaisir.

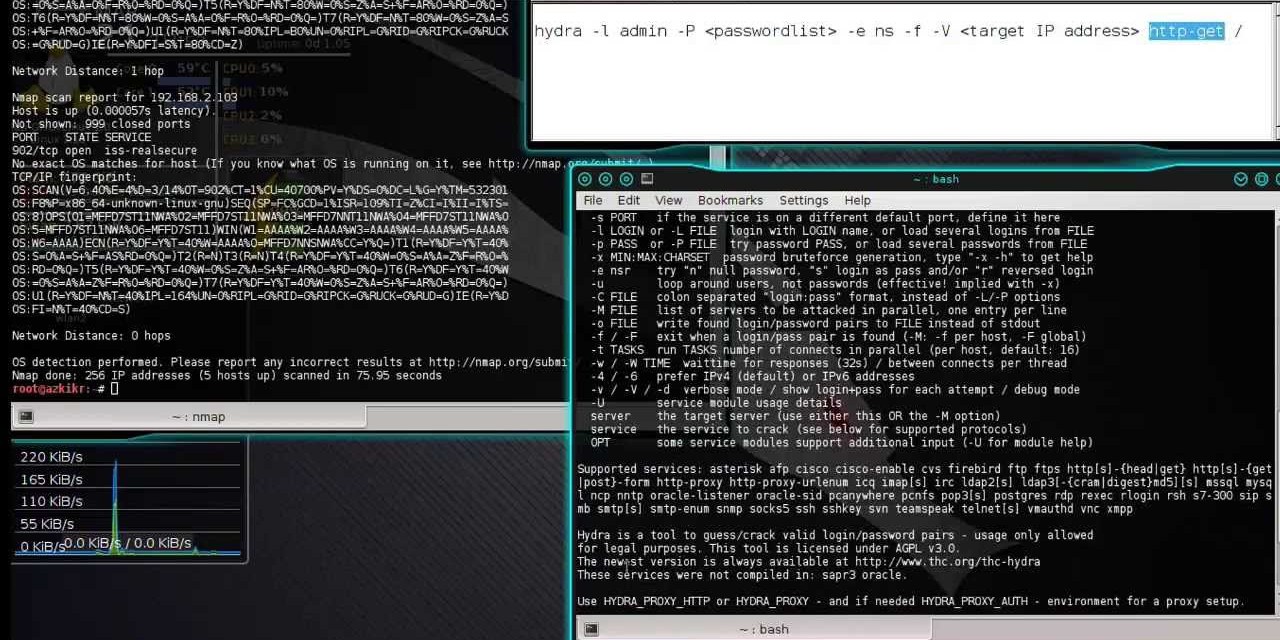

Pour la force brute, vous pouvez utiliser les programmes BIG HIT SPAYASICAM et SquardCam, ainsi que les outils de test de pénétration masscan et RouterScan. Parfois, vous n'avez même pas besoin d'utiliser des scanners de sécurité - les

sites Insecam et

IP-Scan facilitent la recherche de caméras sur Internet.

Simplifie considérablement l'accès au piratage du lien RTSP de la caméra. Et les liens souhaités peuvent être obtenus

ici ou

ici . Pour la visualisation et le contrôle à distance des DVR et des caméras, les applications officielles des fabricants d'équipements - SmartPSS et IVMS-4200 sont largement utilisées.

Conséquences non évidentes

Les informations sur les caméras ouvertes ou les caméras avec des mots de passe connus sont largement diffusées sur les tableaux d'images et les réseaux sociaux. Les clips de caméras piratées sur YouTube gagnent des centaines de milliers de vues.

Les caméras compromises ont plusieurs utilisations non évidentes. Parmi eux, l'exploitation minière de crypto-monnaie. Les employés de la division IBM X-Force ont découvert une

variante du cheval de Troie ELF Linux / Mirai, qui est équipée d'un module pour l'extraction de bitcoins. Le malware analyse et infecte les appareils Linux vulnérables, y compris les DVR et les caméras de surveillance vidéo.

Des conséquences plus graves peuvent survenir en raison de l'utilisation d'appareils vulnérables comme points intermédiaires d'attaques sur des infrastructures tierces, qui peuvent être lancées pour cacher des preuves médico-légales, falsifier des données ou effectuer un déni de service.

Et la dernière chose que vous devez savoir lorsque vous utilisez des caméras - le fabricant lui-même peut se laisser une porte dérobée avec un but inconnu. Ainsi, les spécialistes de la sécurité de Risk Based Security ont

découvert une vulnérabilité dans les caméras de surveillance du fabricant chinois Zhuhai RaySharp Technology.

Le micrologiciel des produits RaySharp est un système Linux avec des scripts CGI qui forment l'interface Web. Il s'est avéré que le mot de passe 519070 donne accès à la visualisation des images et aux paramètres système de toutes les caméras. Cependant, un tel firmware avec une connexion non sécurisée au backend

est courant .

Piratage de caméras

Dans l'un des centres de données Google

Dans l'un des centres de données GoogleLes services de surveillance cloud ne sont pas affectés par les vulnérabilités des systèmes de génération précédente. Pour une solution cloud sans redirection de port, la configuration d'un pare-feu n'est généralement pas requise. Toute connexion Internet est adaptée à la connexion à Ivideon Cloud et ne nécessite pas d'adresse IP statique.

Pour tous les appareils avec le service Ivideon, un mot de passe est généré aléatoirement lors de la connexion des caméras de votre compte. Pour certains modèles d'appareils photo, par exemple

Nobelic , vous pouvez créer votre propre mot de passe dans votre compte utilisateur Ivideon.

Nous ne stockons pas les mots de passe des utilisateurs, vous ne pouvez donc pas y accéder. Nous ne stockons pas les archives vidéo de manière centralisée. Ils sont répartis entre de nombreuses machines dans différents centres de données.

L'accès à l'application mobile est protégé par un code PIN, et une protection biométrique apparaîtra à l'avenir.

De plus, le service cloud envoie automatiquement des correctifs et des mises à jour de sécurité via Internet à n'importe quelle machine utilisateur locale. L'utilisateur final n'est pas tenu de prendre des mesures supplémentaires pour surveiller la sécurité.

Dans

Ivideon, de nombreuses fonctions (à l'exception des modules d'archivage cloud et d'analyse vidéo) et toutes les mises à jour de sécurité pour tous les clients sont fournies gratuitement.

Nous espérons que ces règles simples seront utilisées dans tous les services de surveillance cloud.