Malgré tous les avantages des pare-feu Palo Alto Networks, il n'y a pas tellement de documents sur la façon de configurer ces appareils dans RuNet, ainsi que des textes décrivant l'expérience de leur mise en œuvre. Nous avons décidé de résumer les matériaux que nous avons accumulés au cours de notre travail avec l'équipement de ce fournisseur et de parler des fonctionnalités que nous avons rencontrées lors de la mise en œuvre de divers projets.

Pour vous familiariser avec Palo Alto Networks, cet article abordera les paramètres nécessaires pour résoudre l'une des tâches de pare-feu les plus courantes - SSL VPN pour l'accès à distance. Nous parlerons également des fonctions auxiliaires pour la configuration générale du pare-feu, l'identification des utilisateurs, les applications et les politiques de sécurité. Si le sujet intéresse les lecteurs, nous publierons à l'avenir des documents avec une analyse du VPN de site à site, un routage dynamique et une gestion centralisée à l'aide de Panorama.

Les pare-feu Palo Alto Networks utilisent un certain nombre de technologies innovantes, notamment App-ID, User-ID, Content-ID. L'utilisation de cette fonctionnalité permet un haut niveau de sécurité. Par exemple, en utilisant App-ID, il est possible d'identifier le trafic d'application en fonction des signatures, du décodage et des heuristiques, quels que soient le port et le protocole utilisés, y compris à l'intérieur d'un tunnel SSL. L'ID utilisateur permet d'identifier les utilisateurs du réseau grâce à l'intégration avec LDAP. Content-ID vous permet d'analyser le trafic et d'identifier les fichiers transférés et leur contenu. Les autres fonctionnalités du pare-feu incluent la protection contre les intrusions, la protection contre les vulnérabilités et les attaques DoS, l'anti-spyware intégré, le filtrage d'URL, le clustering et la gestion centralisée.

Pour la démonstration, nous utiliserons un stand isolé, avec une configuration identique à la vraie, à l'exception des noms d'appareils, du nom de domaine AD et des adresses IP. En réalité, tout est plus compliqué - il peut y avoir de nombreuses branches. Dans ce cas, au lieu d'un seul pare-feu, un cluster sera installé aux limites des sites centraux et un routage dynamique peut également être requis.

Le support utilise

PAN-OS 7.1.9 . En tant que configuration typique, envisagez un réseau avec un pare-feu Palo Alto Networks à la frontière. Le pare-feu fournit un accès VPN SSL à distance au siège social. Le domaine Active Directory sera utilisé comme base de données utilisateur (figure 1).

Figure 1 - Schéma fonctionnel du réseauÉtapes de configuration:

- Préréglage de l'appareil. Définition du nom, de l'adresse IP de gestion, des itinéraires statiques, des comptes d'administrateur, des profils de gestion

- Installer des licences, configurer et installer des mises à jour

- Configuration des zones de sécurité, des interfaces réseau, des politiques de trafic, de la traduction d'adresses

- Configurer le profil d'authentification LDAP et l'identification de l'utilisateur

- Configurer le VPN SSL

1. Préréglage

L'outil principal pour configurer le pare-feu de Palo Alto Networks est l'interface Web, et le contrôle via la CLI est également possible. Par défaut, l'interface de gestion a une adresse IP de 192.168.1.1/24, login: admin, mot de passe: admin.

Vous pouvez modifier l'adresse en vous connectant à l'interface Web à partir du même réseau ou en utilisant la commande

set deviceconfig system ip-address <> netmask <> . Il fonctionne en mode configuration. Utilisez la commande configure pour passer en mode de configuration. Toutes les modifications sur le pare-feu ne se produisent qu'après confirmation des paramètres avec la commande

commit , à la fois en mode ligne de commande et dans l'interface Web.

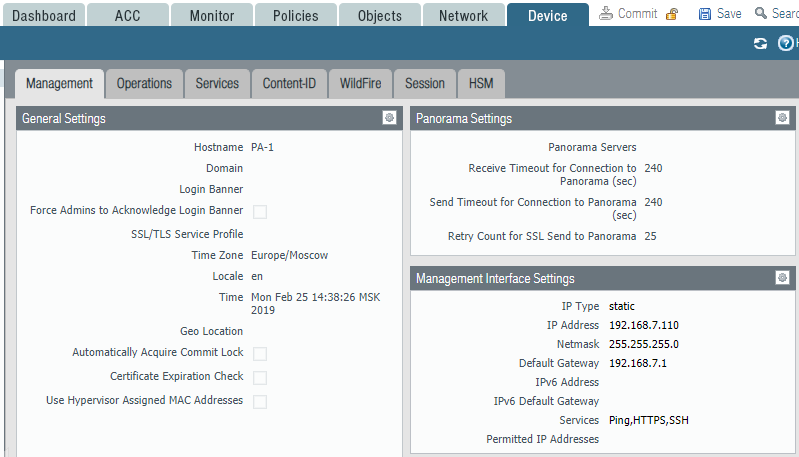

Pour modifier les paramètres de l'interface Web, utilisez la section

Appareil -> Paramètres généraux et Appareil -> Paramètres d'interface de gestion. Le nom, les bannières, le fuseau horaire et d'autres paramètres peuvent être définis dans la section Paramètres généraux (Fig. 2).

Figure 2 - Paramètres d'interface de gestion

Figure 2 - Paramètres d'interface de gestionSi un pare-feu virtuel est utilisé dans l'environnement ESXi, dans la section Paramètres généraux, vous devez activer l'utilisation de l'adresse MAC attribuée par l'hyperviseur, ou configurer les adresses MAC sur l'hyperviseur spécifié sur les interfaces du pare-feu, ou modifier les paramètres des commutateurs virtuels pour autoriser les modifications MAC adresses. Sinon, le trafic ne passera pas.

L'interface de gestion est configurée séparément et n'apparaît pas dans la liste des interfaces réseau. La section

Paramètres de l'interface de gestion spécifie la passerelle par défaut pour l'interface de gestion. D'autres routes statiques sont configurées dans la section des routeurs virtuels, qui sera décrite plus loin.

Pour autoriser l'accès à l'appareil via d'autres interfaces, vous devez créer un

profil de gestion dans la section

Réseau -> Profils réseau -> Gestion de l'

interface et l'affecter à l'interface appropriée.

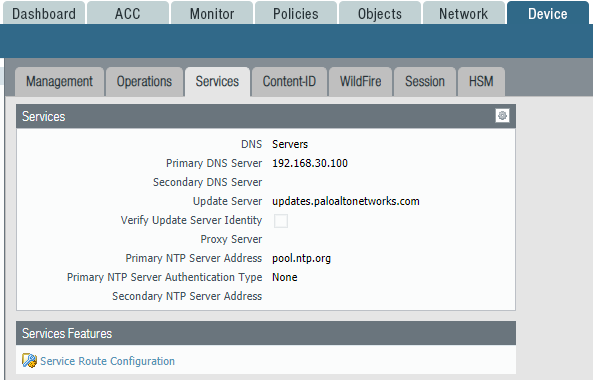

Ensuite, vous devez configurer DNS et NTP dans la section

Périphérique -> Services pour recevoir les mises à jour et afficher correctement l'heure (Fig. 3). Par défaut, tout le trafic généré par le pare-feu utilise l'adresse IP de l'interface de gestion comme adresse IP source. Vous pouvez attribuer une interface différente pour chaque service spécifique dans la section

Configuration de l'itinéraire de service .

Figure 3 - DNS, NTP et paramètres de route système

Figure 3 - DNS, NTP et paramètres de route système2. Installer des licences, configurer et installer des mises à jour

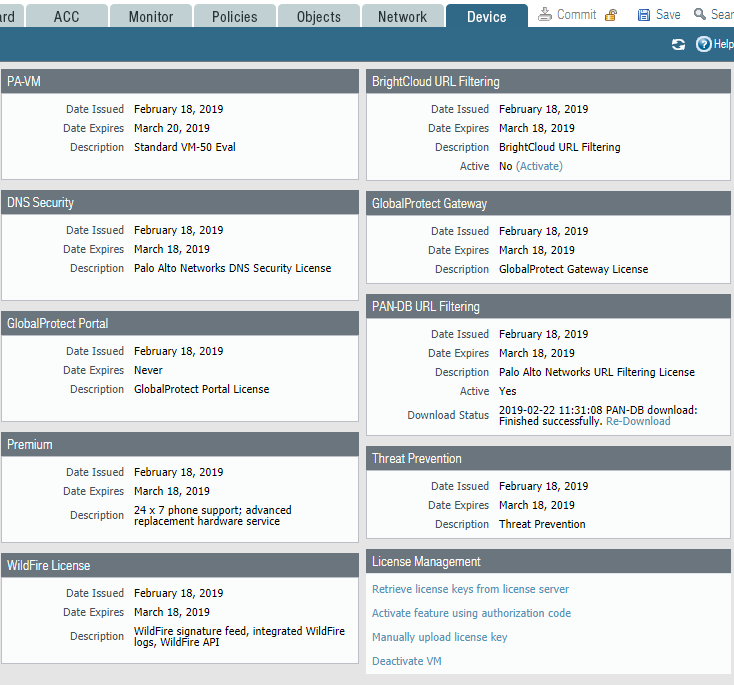

Pour le fonctionnement complet de toutes les fonctions du pare-feu, vous devez installer une licence. Vous pouvez utiliser la licence d'essai en la demandant aux partenaires de Palo Alto Networks. Sa validité est de 30 jours. La licence est activée soit par le biais d'un fichier, soit à l'aide du code d'authentification. Les licences sont configurées dans la section

Périphérique -> Licences (Fig. 4).

Après avoir installé la licence, vous devez configurer l'installation des mises à jour dans la section

Appareil -> Mises à jour dynamiques .

Dans la section

Appareil -> Logiciel , vous pouvez télécharger et installer de nouvelles versions de PAN-OS.

Figure 4 - Panneau de configuration de licence

Figure 4 - Panneau de configuration de licence3. Configuration des zones de sécurité, des interfaces réseau, des politiques de trafic, de la traduction d'adresses

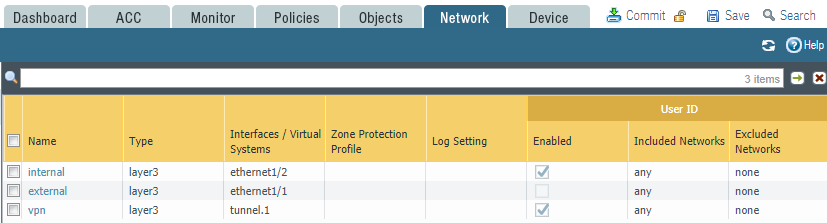

Les pare-feu Palo Alto Networks appliquent une logique de zone lors de la configuration des règles de réseau. Les interfaces réseau sont affectées à une zone spécifique et sont utilisées dans les règles de circulation. Cette approche permet à l'avenir, lors de la modification des paramètres d'interface, de ne pas modifier les règles de circulation, mais de réaffecter les interfaces nécessaires aux zones correspondantes. Par défaut, le trafic à l'intérieur de la zone est autorisé, le trafic entre les zones est interdit, les règles prédéfinies

intrazone-default et

interzone-default en sont responsables.

Figure 5 - Zones de sécurité

Figure 5 - Zones de sécuritéDans cet exemple, l'interface du réseau interne est affectée à la zone

interne et l'interface dirigée vers Internet est affectée à la zone

externe . Une interface tunnel a été créée pour SSL VPN, affectée à la zone

vpn (Fig. 5).

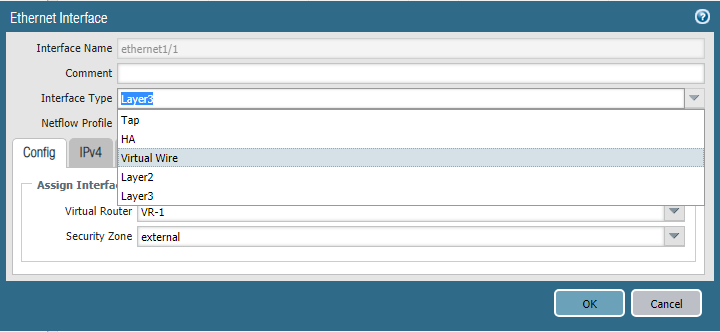

Les interfaces réseau du pare-feu Palo Alto Networks peuvent fonctionner selon cinq modes différents:

- Tap - utilisé pour collecter le trafic pour la surveillance et l'analyse.

- HA - utilisé pour le fonctionnement en cluster

- Virtual Wire - dans ce mode, Palo Alto Networks combine deux interfaces et transmet le trafic de manière transparente entre elles, sans changer les adresses MAC et IP

- Layer2 - Mode de commutation

- Layer3 - mode routeur

Figure 6 - Réglage du mode de fonctionnement de l'interface

Figure 6 - Réglage du mode de fonctionnement de l'interfaceDans cet exemple, le mode Layer3 sera utilisé (Fig. 6). Les paramètres de l'interface réseau indiquent l'adresse IP, le mode de fonctionnement et la zone de sécurité correspondante. En plus du mode de fonctionnement de l'interface, vous devez l'attribuer au routeur virtuel, qui est un analogue de l'instance VRF dans Palo Alto Networks. Les routeurs virtuels sont isolés les uns des autres et ont leurs propres tables de routage et paramètres de protocole réseau.

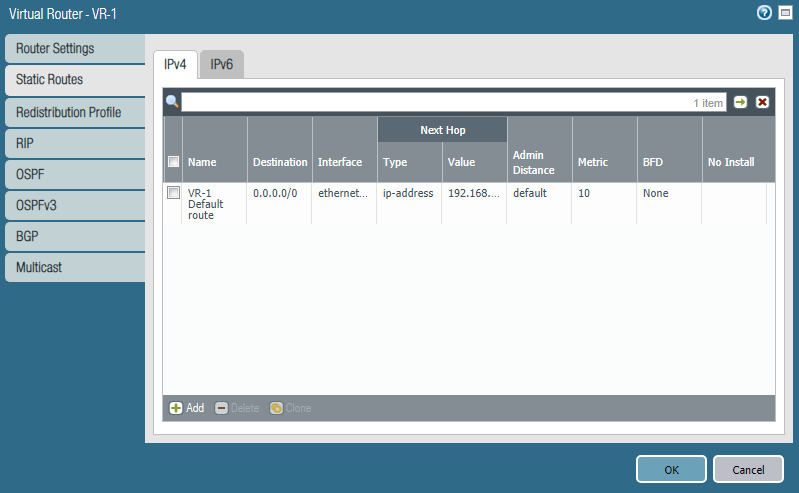

Les paramètres du routeur virtuel spécifient les itinéraires statiques et les paramètres du protocole de routage. Dans cet exemple, seule la route par défaut a été créée pour l'accès aux réseaux externes (Fig. 7).

Figure 7 - Configuration d'un routeur virtuel

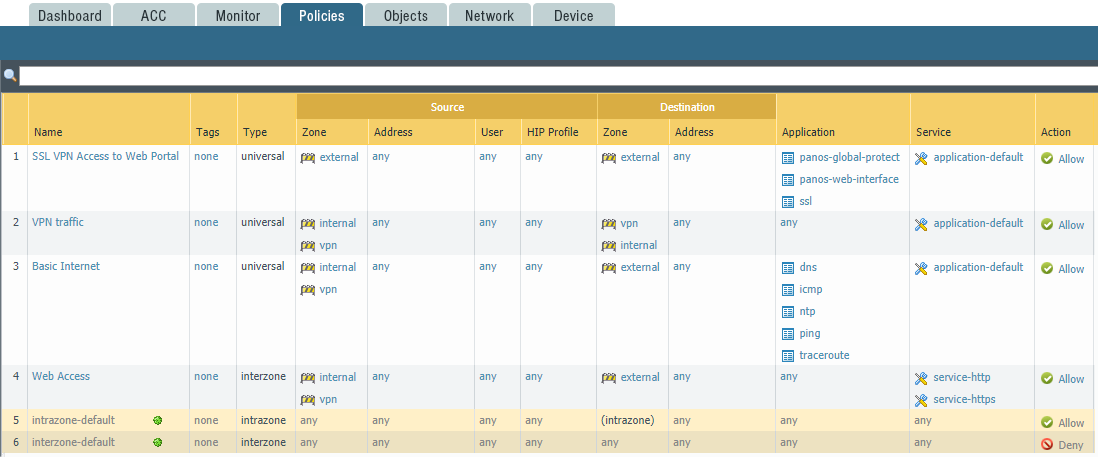

Figure 7 - Configuration d'un routeur virtuelLa prochaine étape de configuration est les politiques de trafic, section

Politiques -> Sécurité . Un exemple de configuration est illustré à la figure 8. La logique des règles est la même que pour tous les pare-feu. Les règles sont vérifiées de haut en bas, jusqu'au premier match. Une brève description des règles:

1. Accès VPN SSL au portail Web. Permet d'accéder à un portail Web pour authentifier les connexions à distance

2. Trafic VPN - permettant le trafic entre les connexions distantes et le siège social

3. Internet de base - autorisation des applications dns, ping, traceroute, ntp. Le pare-feu autorise les applications basées sur les signatures, le décodage et l'heuristique, plutôt que sur les numéros de port et de protocole, de sorte que la section Application-default est spécifiée dans la section Service. Port / protocole par défaut pour cette application

4. Accès Web - autorisation d'accéder à Internet via HTTP et HTTPS sans contrôle d'application

5,6. Règles par défaut pour les autres trafics.

Figure 8 - Un exemple de définition de règles de réseau

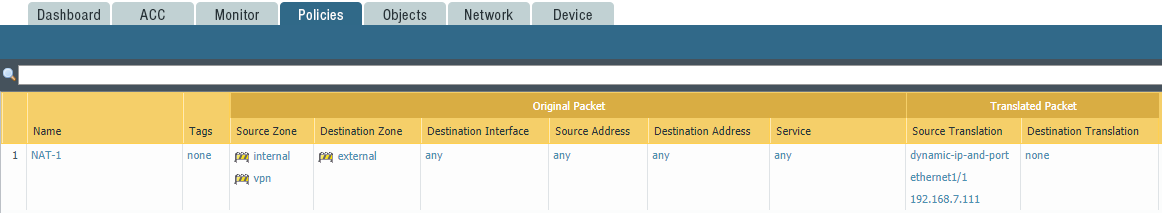

Figure 8 - Un exemple de définition de règles de réseauPour configurer NAT, utilisez la section

Stratégies -> NAT . Un exemple de configuration NAT est illustré à la figure 9.

Figure 9 - Exemples de paramètres NAT

Figure 9 - Exemples de paramètres NATPour tout trafic interne à externe, vous pouvez remplacer l'adresse source par l'adresse IP externe du pare-feu et utiliser l'adresse de port dynamique (PAT).

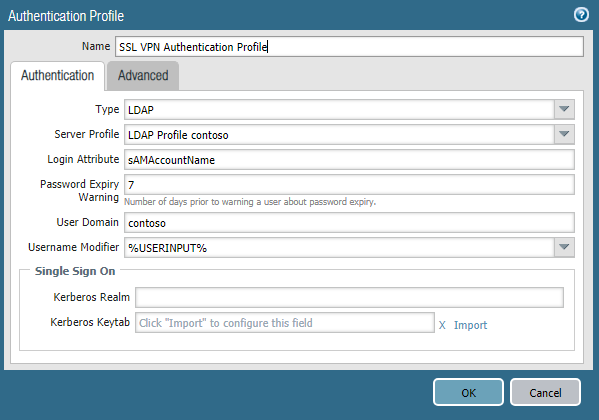

4. Configurer le profil d'authentification LDAP et la fonction d'identification de l'utilisateurAvant de connecter les utilisateurs via SSL-VPN, un mécanisme d'authentification doit être configuré. Dans cet exemple, l'authentification se produira sur le contrôleur de domaine Active Directory via l'interface Web Palo Alto Networks.

Figure 10 - Profil LDAP

Figure 10 - Profil LDAPPour que l'authentification fonctionne, vous devez configurer le

profil LDAP et le

profil d'authentification . Dans la section

Périphérique -> Profils de serveur -> LDAP (Fig.10), vous devez spécifier l'adresse IP et le port du contrôleur de domaine, le type LDAP et le compte d'

utilisateur des groupes

Opérateurs de serveur ,

Lecteurs de journaux d'événements ,

Utilisateurs d'utilisateurs COM distribués . Ensuite, dans la section

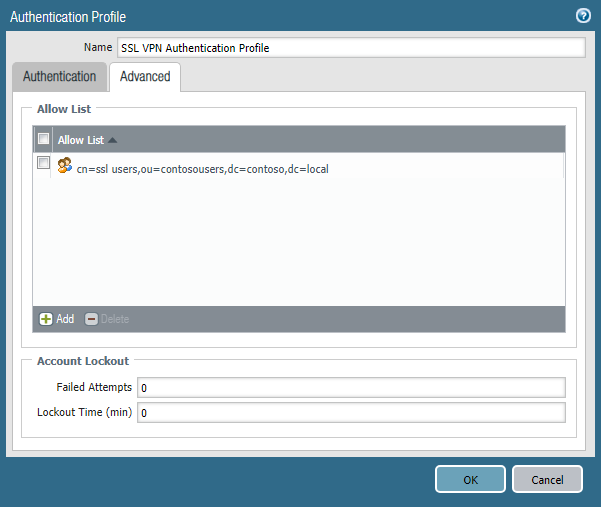

Device -> Authentication Profile , créez un profil d'authentification (Fig.11), marquez le

profil LDAP précédemment créé et dans l'onglet Advanced, spécifiez le groupe d'utilisateurs (Fig.12) qui sont autorisés à accéder à distance. Il est important de noter le paramètre

User Domain dans le profil, sinon l'autorisation basée sur les groupes ne fonctionnera pas. Le champ doit contenir le nom de domaine NetBIOS.

Figure 11 - Profil d'authentification

Figure 11 - Profil d'authentification Figure 12 - Sélectionnez le groupe AD

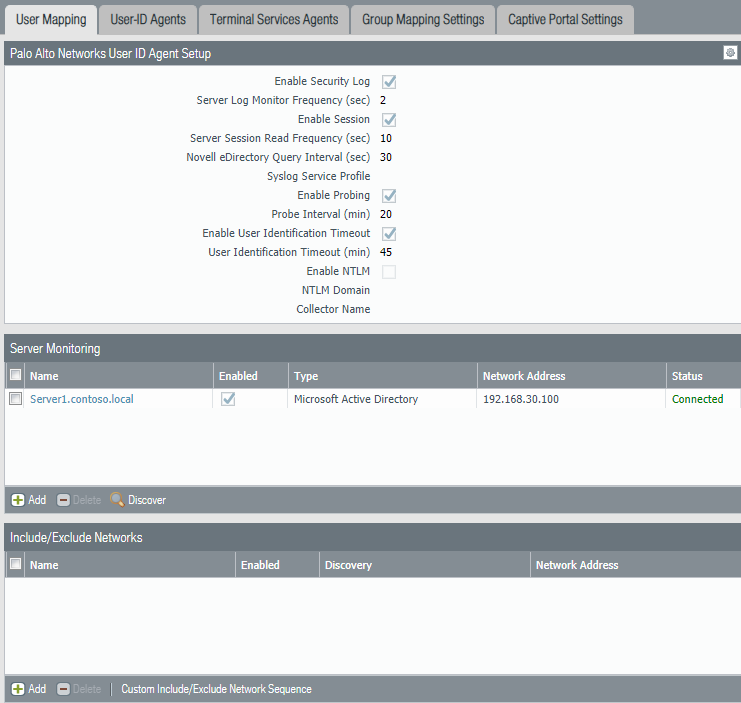

Figure 12 - Sélectionnez le groupe ADL'étape suivante consiste à configurer

Device -> User Identification . Ici, vous devez spécifier l'adresse IP du contrôleur de domaine, les informations d'identification pour la connexion, ainsi que configurer les paramètres pour

Activer le journal de sécurité ,

Activer la session ,

Activer le sondage (

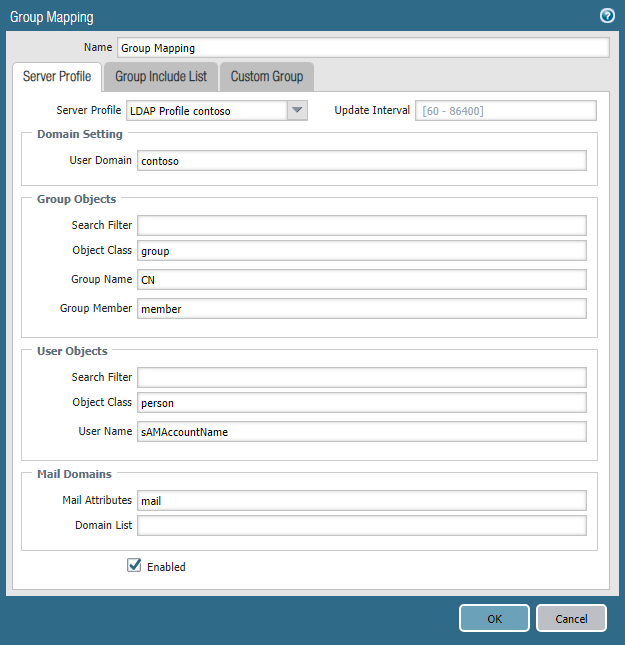

Fig.13 ). Dans la section

Group Mapping (Fig. 14), il est nécessaire de noter les paramètres d'identification des objets dans LDAP et la liste des groupes qui seront utilisés pour l'autorisation. Tout comme dans le profil d'authentification, vous devez définir ici le paramètre User Domain.

Figure 13 - Paramètres de mappage utilisateur

Figure 13 - Paramètres de mappage utilisateur Figure 14 - Paramètres de mappage de groupe

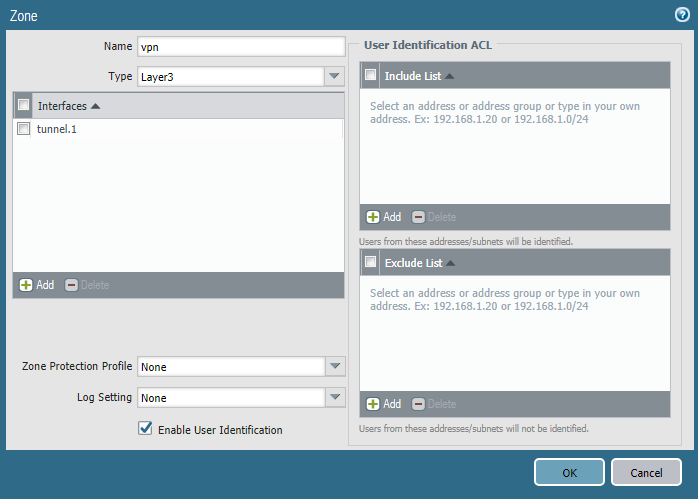

Figure 14 - Paramètres de mappage de groupeLa dernière étape de cette étape consiste à créer une zone VPN et une interface pour cette zone. Sur l'interface, activez le paramètre

Enable User Identification (Fig. 15).

Figure 15 - Configuration d'une zone VPN

Figure 15 - Configuration d'une zone VPN5. Configurer le VPN SSL

Avant de connecter SSL VPN, l'utilisateur distant doit se rendre sur le portail Web, s'authentifier et télécharger le client Global Protect. Ensuite, ce client demandera des informations d'identification et se connectera au réseau d'entreprise. Le portail Web fonctionne en mode https et, par conséquent, vous devez installer un certificat pour celui-ci. Utilisez un certificat public si possible. Ensuite, l'utilisateur ne sera pas averti que le certificat n'est pas valide sur le site. S'il n'est pas possible d'utiliser un certificat public, vous devez alors émettre le vôtre, qui sera utilisé sur la page Web de https. Il peut être auto-signé ou délivré par une autorité de certification locale. L'ordinateur distant doit avoir un certificat racine ou auto-signé dans la liste des centres racine approuvés afin que l'utilisateur ne reçoive pas d'erreur lors de la connexion au portail Web. Dans cet exemple, un certificat émis via l'autorité de certification des services de certificats Active Directory sera utilisé.

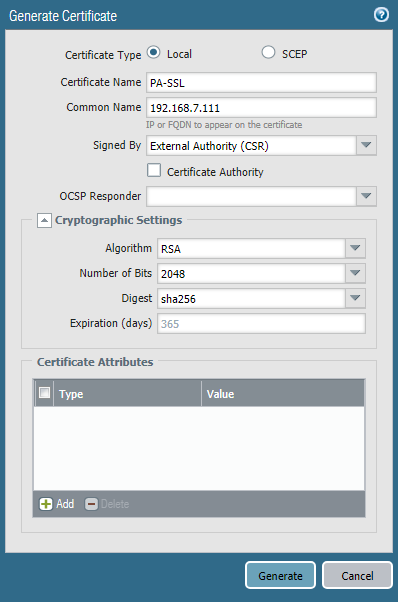

Pour émettre un certificat, vous devez créer une demande de certificat dans la section

Périphérique -> Gestion des certificats -> Certificats -> Générer . Dans la demande, spécifiez le nom du certificat et l'adresse IP ou le nom de domaine complet du portail Web (Fig. 16). Après avoir généré la demande, téléchargez le fichier

.csr et copiez son contenu dans le champ de demande de certificat du formulaire Web d'inscription Web AD CS. Selon les paramètres de l'autorité de certification, la demande de certificat doit être approuvée et le certificat émis délivré au format de

certificat codé Base64 . En outre, vous devez télécharger le certificat racine de l'autorité de certification. Ensuite, vous devez importer les deux certificats dans le pare-feu. Lors de l'importation d'un certificat pour un portail Web, sélectionnez la demande dans l'état en attente et cliquez sur importer. Le nom du certificat doit correspondre au nom spécifié précédemment dans la demande. Le nom du certificat racine peut être spécifié arbitrairement. Après avoir importé le certificat, vous devez créer un

profil de service SSL / TLS dans la section

Périphérique -> Gestion des certificats . Dans le profil, spécifiez le certificat précédemment importé.

Figure 16 - Demande de certificat

Figure 16 - Demande de certificatL'étape suivante consiste à configurer les objets

Global Protect Gateway et

Global Protect Portal dans la section

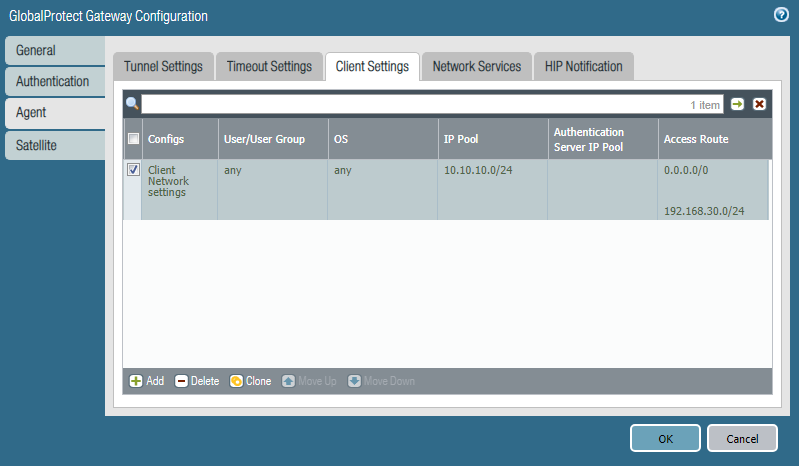

Réseau -> Global Protect . Dans les paramètres de

Global Protect Gateway ,

nous spécifions l'adresse IP externe du pare-feu, ainsi que le

profil SSL, le profil d' authentification , l'interface de tunnel et les paramètres IP du client précédemment créés. Vous devez spécifier un pool d'adresses IP à partir duquel une adresse sera attribuée au client et Access Route est le sous-réseau vers lequel le client aura une route. Si la tâche consiste à envelopper tout le trafic utilisateur via le pare-feu, vous devez spécifier le sous-réseau 0.0.0.0/0 (Fig. 17).

Figure 17 - Configuration du pool d'adresses IP et de routes

Figure 17 - Configuration du pool d'adresses IP et de routesEnsuite, vous devez configurer le

portail Global Protect . Spécifiez l'adresse IP du pare-feu, le

profil SSL et le

profil d' authentification ainsi qu'une liste des adresses IP externes des pare-feu auxquels le client se connectera. S'il existe plusieurs pare-feu, vous pouvez définir une priorité pour chacun, en fonction des utilisateurs qui choisiront un pare-feu pour se connecter.

Dans la section

Device -> GlobalProtect Client, vous devez télécharger le

package de distribution du client VPN à partir des serveurs Palo Alto Networks et l'activer. Pour se connecter, l'utilisateur doit se rendre sur la page Web du portail où il lui sera demandé de télécharger le

client GlobalProtect . Après avoir téléchargé et installé, vous pouvez entrer vos informations d'identification et vous connecter au réseau d'entreprise via SSL VPN.

Conclusion

Cette partie de la configuration de Palo Alto Networks est terminée. Nous espérons que ces informations ont été utiles et le lecteur a eu une idée des technologies utilisées dans les réseaux de Palo Alto. Si vous avez des questions sur la personnalisation et des suggestions sur les sujets des futurs articles - écrivez-les dans les commentaires, nous nous ferons un plaisir de vous répondre.