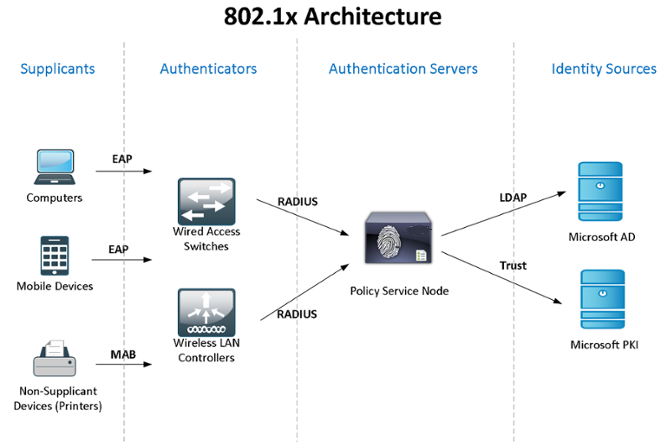

Considérons en pratique l'utilisation de Windows Active Directory + NPS (2 serveurs pour la tolérance de panne) + la norme 802.1x pour le contrôle d'accès et l'authentification des utilisateurs - ordinateurs du domaine - appareils. Vous pouvez vous familiariser avec la théorie de la norme dans Wikipedia, sur le lien:

IEEE 802.1XÉtant donné que mon «laboratoire» est limité en ressources, les rôles de NPS et d'un contrôleur de domaine sont compatibles, mais je vous recommande de partager ces services essentiels.

Je ne connais pas les moyens standard de synchroniser les configurations (politiques) de Windows NPS, nous utiliserons donc des scripts PowerShell lancés par le planificateur de tâches (l'auteur est mon ancien collègue). Pour authentifier les ordinateurs du domaine et pour les appareils qui ne savent pas utiliser

802.1x (téléphones, imprimantes, etc.), la stratégie de groupe sera configurée et des groupes de sécurité créés.

À la fin de l'article, je parlerai de certaines des subtilités du travail avec 802.1x - comment utiliser des commutateurs non gérés, des ACL dynamiques, etc. Je partagerai des informations sur les "pépins" détectés ...

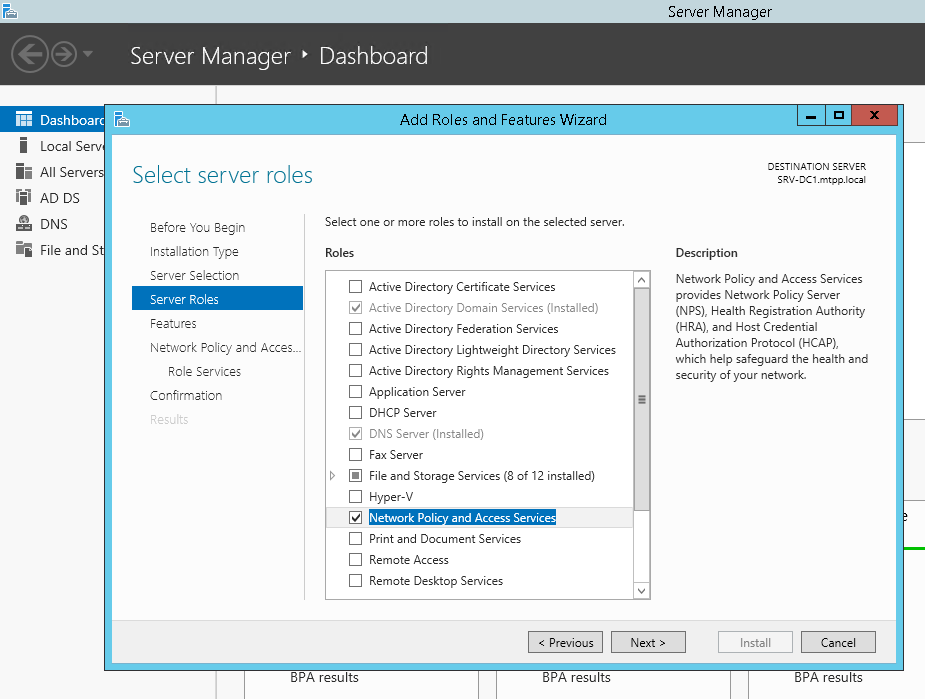

Commençons par installer et configurer le basculement NPS sur Windows Server 2012R2 (tout est le même pour 2016): via le Gestionnaire de serveur -> Assistant Ajouter des rôles et des fonctionnalités, sélectionnez uniquement Network Policy Server.

ou en utilisant PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

Une petite précision - puisque pour EAP protégé (PEAP), vous aurez certainement besoin d'un certificat confirmant l'authenticité du serveur (avec les droits d'utilisation appropriés), qui sera approuvé sur les ordinateurs clients, vous devrez probablement installer également le rôle d' autorité de certification . Mais supposons que CA soit déjà installé ...

Nous ferons de même sur le deuxième serveur. Créez un dossier pour le script C: \ Scripts sur les deux serveurs et un dossier réseau sur le deuxième serveur

\\ SRV2 \ NPS-config $Sur le premier serveur, créez un script PowerShell

C: \ Scripts \ Export-NPS-config.ps1 avec le contenu suivant:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

Après cela, configurez la tâche dans le Task Sheduler: «

Export-NpsConfiguration »

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

Exécuter pour tous les utilisateurs - Exécuter avec les autorisations les plus élevées

Quotidien - Répétez la tâche toutes les 10 minutes. dans les 8 heuresSur le serveur NPS de secours, configurez l'importation de configuration (stratégies):

créer un script PowerShell:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

et la tâche de sa mise en œuvre toutes les 10 minutes:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

Exécuter pour tous les utilisateurs - Exécuter avec les autorisations les plus élevées

Quotidien - Répétez la tâche toutes les 10 minutes. dans les 8 heuresMaintenant, pour vérification, nous allons ajouter quelques commutateurs aux clients RADIUS (IP et secret partagé) dans NPS sur l'un des serveurs (!), Deux politiques de demande de connexion:

WIRED-Connect (Condition: "Le type de port NAS est Ethernet") et

WiFi -Entreprise (Condition: "Le type de port NAS est IEEE 802.11"), ainsi que la politique de

réseau des périphériques d'accès au réseau (administrateurs réseau):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

Du côté des commutateurs, les paramètres suivants: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

Après la configuration, après 10 minutes, tous les clients \ politiques \ paramètres devraient apparaître sur le NPS de sauvegarde et nous pourrons nous connecter aux commutateurs à l'aide du compte ActiveDirectory, membre du groupe domain \ sg-network-admins (que nous avons créé à l'avance).

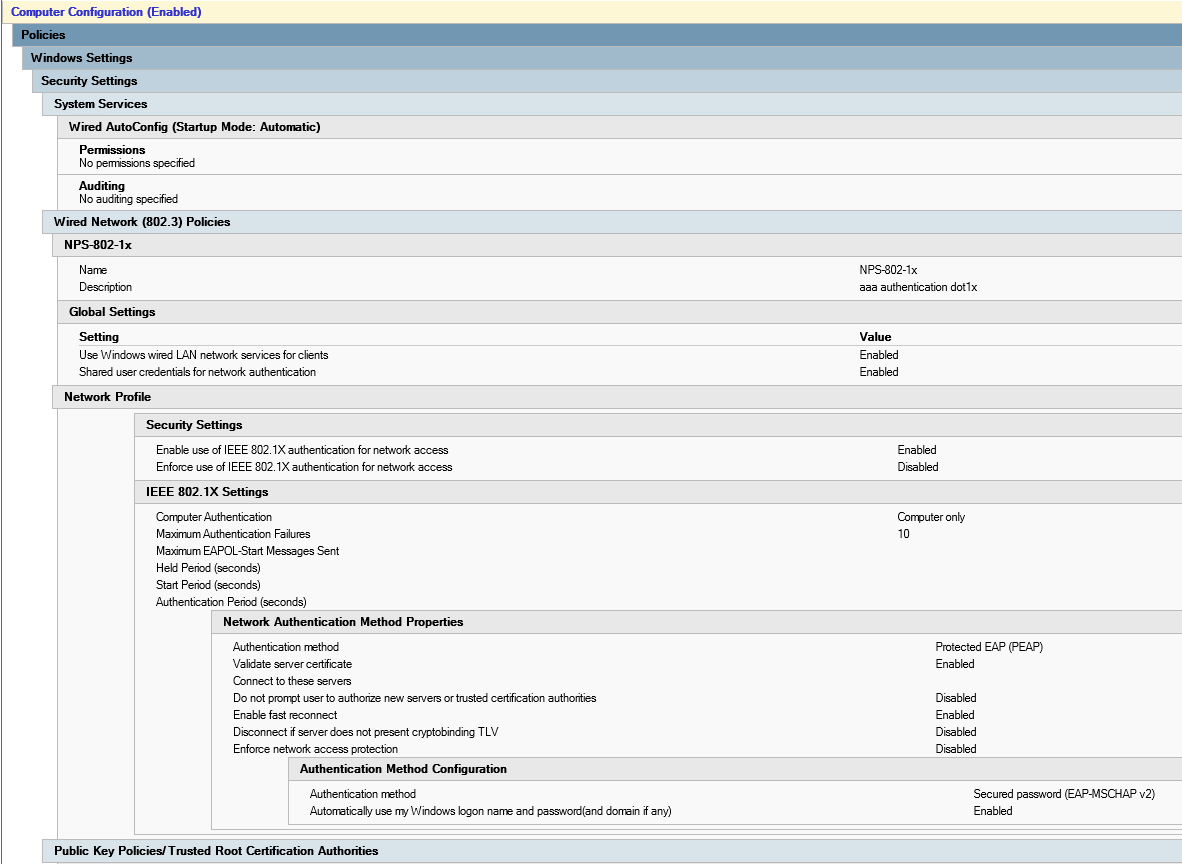

Passons à la configuration d'Active Directory - créez une stratégie de groupe et de mot de passe, créez les groupes nécessaires.

Ordinateurs de stratégie de groupe

-8021x-Paramètres :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

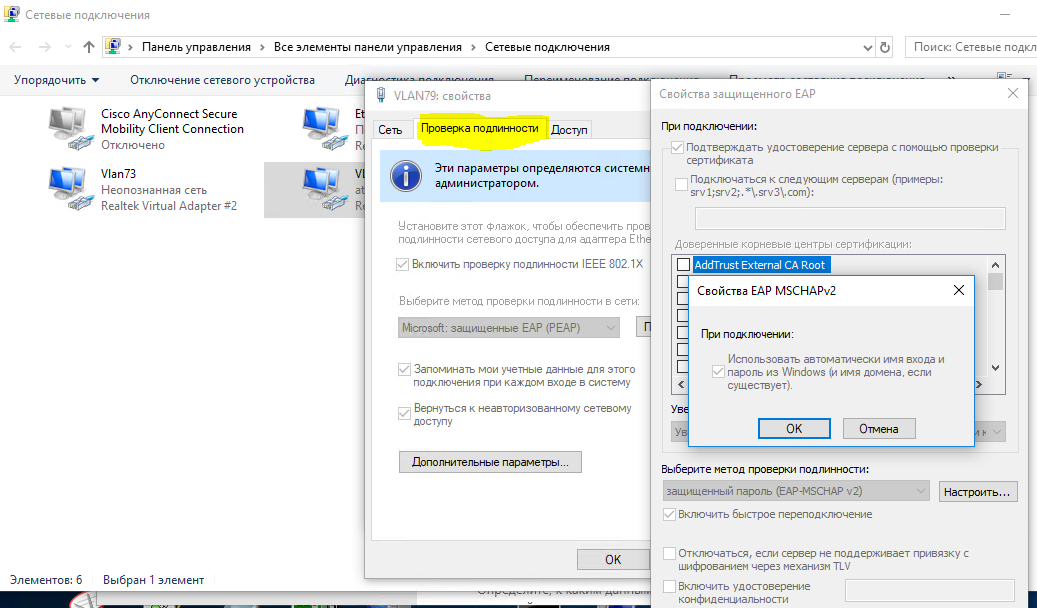

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

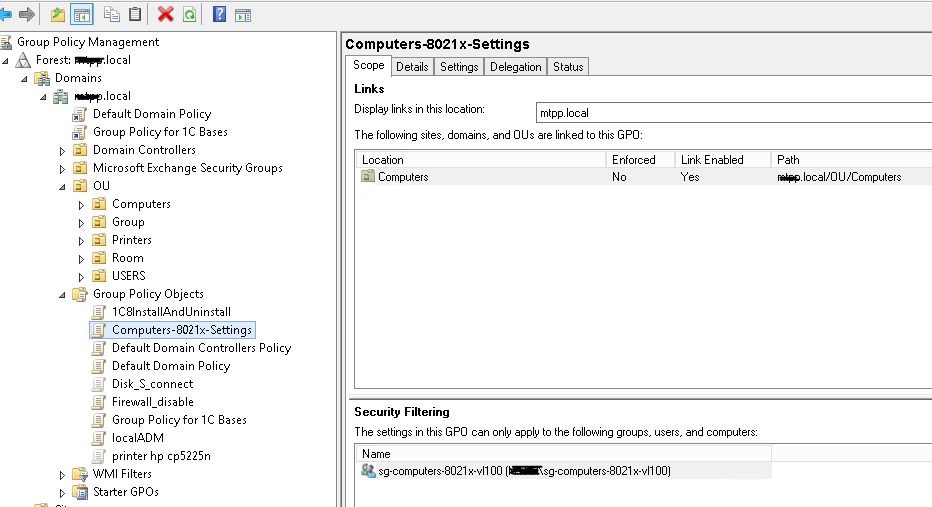

Créez un groupe de sécurité

sg-computers-8021x-vl100 , où nous ajouterons les ordinateurs que nous voulons distribuer à vlan 100 et configurer le filtrage pour la stratégie de groupe précédemment créée pour ce groupe:

Vous pouvez vérifier que la stratégie a été correctement mise en œuvre en ouvrant le «Centre Réseau et partage (Paramètres réseau et Internet) - Modifier les paramètres de l'adaptateur (Configurer les paramètres de l'adaptateur) - Propriétés de l'adaptateur», où nous pouvons voir l'onglet «Authentification»:

Lorsque vous êtes convaincu que la stratégie est correctement appliquée, vous pouvez procéder à la configuration de la stratégie réseau sur les ports NPS et d'accès au commutateur.

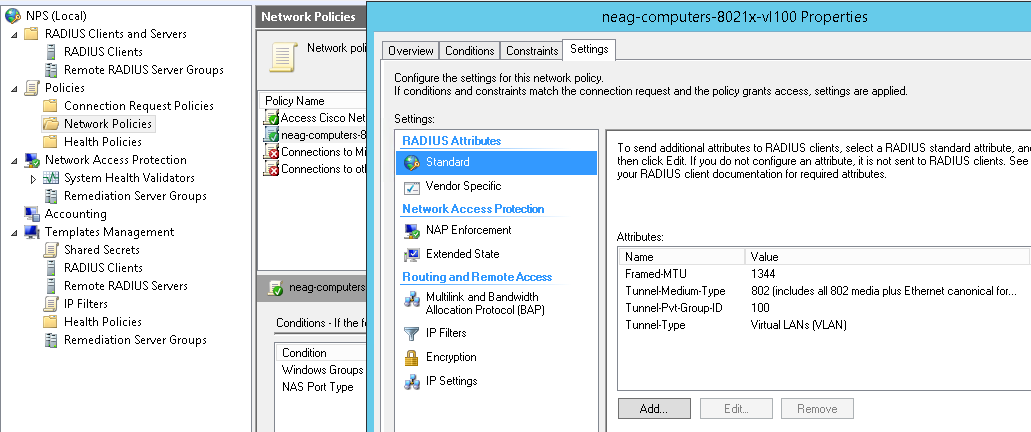

Créez une stratégie réseau

neag-computers-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

Paramètres typiques pour le port du commutateur (j'attire l'attention sur le fait que le type d'authentification est «multi-domaine» - Data & Voice, et il est également possible de s'authentifier à l'adresse mac. Pour la «période de transition», il est logique d'utiliser les paramètres suivants:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

l'identifiant est entré non pas de «quarantaine», mais de celui-là même où l'ordinateur utilisateur devrait se retrouver après une connexion réussie - jusqu'à ce que nous nous assurions que tout fonctionne comme il se doit. Les mêmes paramètres peuvent être utilisés dans d'autres scénarios, par exemple, lorsqu'un commutateur non géré est inséré dans ce port et que vous souhaitez que tous les périphériques qui y sont connectés et non authentifiés tombent dans un certain vlan («quarantaine»).

commutez les paramètres de port dans le domaine multiple 802.1x en mode hôte default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

Vous pouvez vérifier que l'ordinateur / le téléphone s'est correctement authentifié à l'aide de la commande:

sh authentication sessions int Gi1/0/39 det

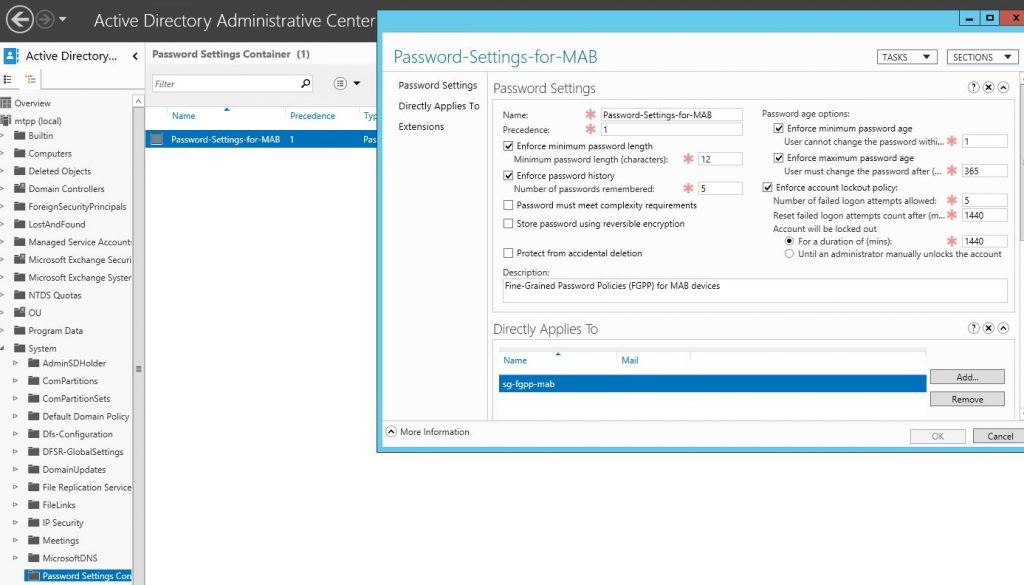

Créez maintenant un groupe (par exemple,

sg-fgpp-mab ) dans Active Directory pour les téléphones et ajoutez-y un périphérique de test (dans mon cas, il s'agit de

Grandstream GXP2160 avec l'adresse de masse

000b.82ba.a7b1 et le

domaine de compte correspondant

\ 000b82baa7b1 ) .

Pour le groupe créé, nous réduirons les exigences de stratégie de mot de passe (en utilisant des

stratégies de mot de passe affinées via le Centre d'administration Active Directory -> domaine -> Système -> Conteneur de paramètres de mot de passe) avec les

paramètres Password-Settings-for-MAB suivants:

nous permettant ainsi d'utiliser l'adresse mas des appareils comme mots de passe. Après cela, nous pouvons créer une stratégie réseau pour l'authentification mab de méthode 802.1x, appelons-la neag-devices-8021x-voice. Les paramètres sont les suivants:

- Type de port NAS - Ethernet

- Groupes Windows - sg-fgpp-mab

- Types EAP: authentification non chiffrée (PAP, SPAP)

- Attributs RADIUS - Spécifiques au fournisseur: Cisco - Cisco-AV-Pair - Valeur d'attribut: device-traffic-class = voice

après une authentification réussie (n'oubliez pas de configurer le port du commutateur), consultez les informations du port:

authentification sh se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

Maintenant, comme promis, considérons quelques situations pas si évidentes. Par exemple, nous devons connecter les ordinateurs \ appareils des utilisateurs via un commutateur non géré (commutateur). Dans ce cas, les paramètres de port pour cela ressembleront à ceci:

changer les paramètres de port en mode multi-authentification en mode hôte 802.1x interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PS un problème très étrange a été remarqué - si l'appareil était connecté via un tel commutateur, puis il était coincé dans un commutateur géré, cela ne fonctionnera PAS tant que nous n'aurons pas redémarré le commutateur (!) Jusqu'à ce que je trouve d'autres moyens de résoudre ce problème.

Un autre point lié au DHCP (si le snooping ip dhcp est utilisé) - sans ces options:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

pour une raison quelconque, l'adresse IP ne peut pas être reçue correctement ... bien que cela puisse être une caractéristique de notre serveur DHCP

Et Mac OS et Linux (dans lequel la prise en charge 802.1x est native) essaient de s'authentifier auprès de l'utilisateur, même si l'authentification par adresse de masse est configurée.

Dans la prochaine partie de l'article, nous considérerons l'utilisation de 802.1x pour le sans fil (selon le groupe dans lequel se trouve le compte utilisateur, nous le «déposerons» dans le réseau correspondant (vlan), bien qu'ils se connectent au même SSID).