Rappelons tout d'abord une priorité de stratégie de groupe standard:

Local - Site - Domaine - Unité d'organisation (LSDOU) . Du niveau moins spécifique au plus spécifique. Cela signifie que les paramètres GPO locaux s'appliqueront en premier, puis au niveau du site, au niveau du domaine, etc. Et les derniers paramètres appliqués (OU GPO) ont la priorité la plus élevée sur le système résultant. Cependant, si un administrateur de domaine

n'a pas défini certains paramètres dans les objets de stratégie de groupe de niveau supérieur (par exemple, activer / désactiver le service Windows Defender) mais que les mêmes paramètres

ont été configurés sur l'objet de stratégie de groupe de niveau local - les derniers seront appliqués. Oui, même la machine est membre du domaine.

Les fichiers GPO locaux se trouvent dans le dossier caché

% systemroot% \ System32 \ GroupPolicy et, bien sûr, il a deux étendues (situées dans des sous-dossiers): pour l'utilisateur et pour l'ordinateur. Tout utilisateur (ici je veux dire un "méchant" bien sûr), ayant accès à ce dossier, peut copier un fichier

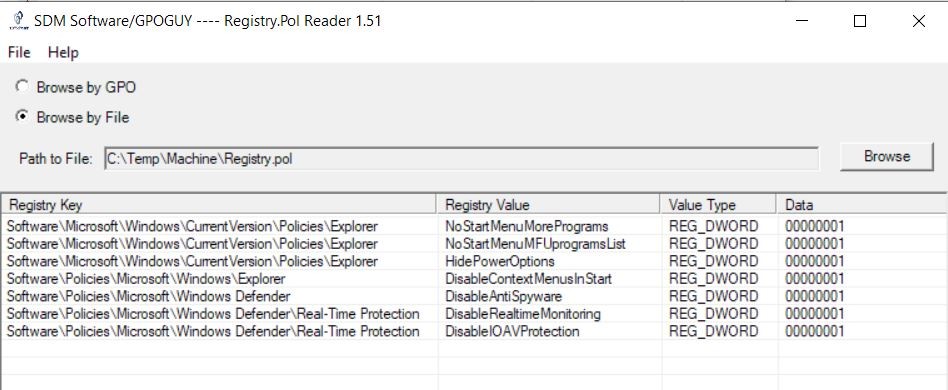

Registry.pol et vérifier / modifier les paramètres d'un GPO local. Un intrus peut utiliser une application tierce, telle qu'une visionneuse RegPol:

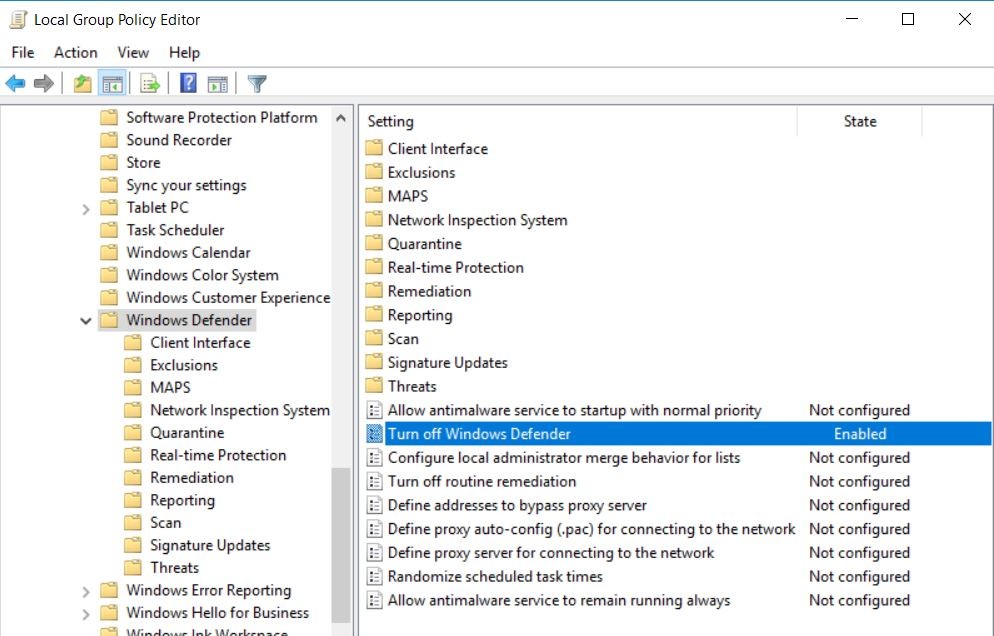

Ou il peut copier tous les sous-dossiers% systemroot% \ System32 \ GroupPolicy sur son ordinateur et modifier ces paramètres via le composant logiciel enfichable

Éditeur de stratégie de groupe (gpedit.msc) standard:

Après une modification des paramètres, l'intrus peut copier ces fichiers sur la machine piratée et remplacer les politiques locales actuelles. La prochaine fois que le processus de mise à jour du GP se produira, tous les nouveaux paramètres du GPO, y compris les paramètres locaux, seront appliqués. Dans mon exemple, le service Windows Defender est désactivé:

Eh bien, comment détecter ces actions d'intrus en utilisant des méthodes de criminalistique numérique? En fait, ce n'est pas un gros problème si nous avons un clone de disque dur (image) pour enquête.

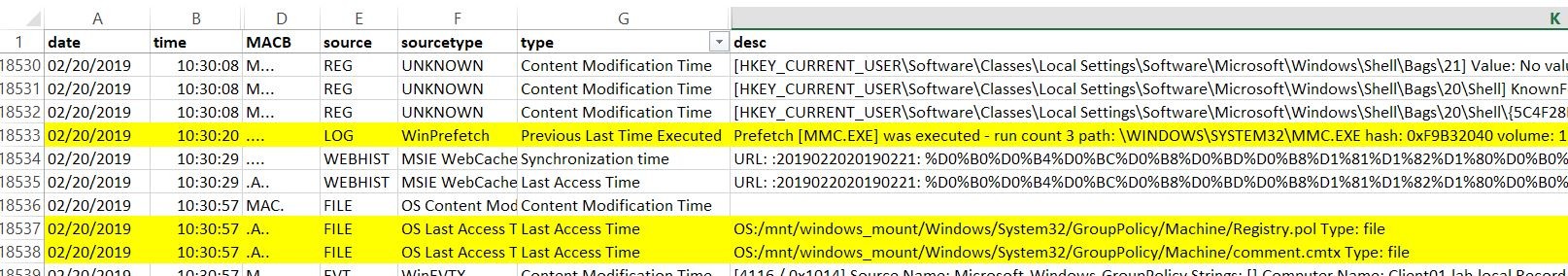

Analysons l'image d'intérêt avec

plaso . Habituellement, si une personne disposant de droits administratifs modifie légalement une stratégie locale, elle le fait avec un composant logiciel enfichable Windows standard. Donc, nous allons évidemment détecter des actions séquentielles: ouvrez mmc.exe -> accédez aux fichiers Registry.pol & comment.cmtx:

Vous pouvez également vérifier le fichier journal

Microsoft-Windows-GroupPolicy Operational.evtx pour l'

ID d'événement 4016 (Windows 10) survenu en même temps avec Registry.pol modifié. Remarque: comme je l'ai découvert, seules des modifications ont été apportées aux modèles d'administration qui s'inscrivent dans les journaux GPO.

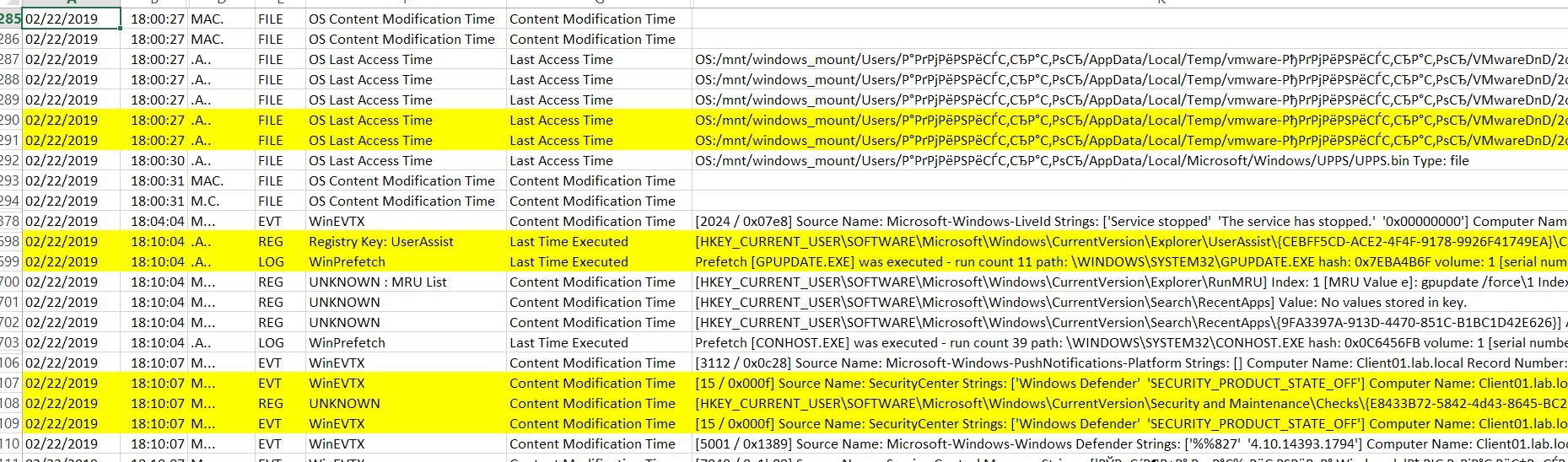

Si quelqu'un modifie un fichier de stratégie locale en utilisant copier et remplacer, vous détecterez un événement similaire dans plaso rezults:

Dans cet exemple, j'ai copié tous les fichiers de stratégie locale manuellement dans le dossier% systemroot% \ System32 \ GroupPolicy (c'était une machine virtuelle VMware, vous pouvez donc voir le dossier VMware-DnD) et après 10 minutes, j'ai exécuté

gpupdate / force commande. Vous voyez que l'état de Windows Defender a été changé en OFF - parce que cette option que j'ai faite dans la stratégie locale avant la copie.

Ok, en conclusion - si des changements de configuration inattendus ont été détectés sur l'ordinateur, essayez de vérifier s'il s'agit d'un changement de stratégie locale induit par un intrus ou non.

Merci encore pour votre attention! Je serai bientôt de retour avec de nouvelles bonnes choses!