J'écris beaucoup sur la découverte de bases de données librement accessibles dans presque tous les pays du monde, mais il n'y a presque pas de nouvelles sur les bases de données russes dans le domaine public. Bien qu'il ait récemment écrit sur le «bras du Kremlin», que le chercheur néerlandais a découvert avec effroi dans plus de 2000 bases de données ouvertes.

Il peut y avoir une idée fausse selon laquelle tout est merveilleux en Russie et les propriétaires de grands projets en ligne russes sont responsables du stockage responsable des données des utilisateurs. Je m'empresse de démystifier ce mythe sur cet exemple.

Apparemment, le service médical russe en ligne DOC + a réussi à laisser la base de données ClickHouse avec les journaux d'accès dans le domaine public. Malheureusement, les journaux semblent si détaillés que les données personnelles des employés, des partenaires et des clients du service pourraient être exposées à une éventuelle fuite.

Tout d'abord ...

: . . , .

Avec moi, comme avec le propriétaire de la chaîne Telegram " Information Leaks ", un lecteur de chaîne m'a contacté, qui souhaitait rester anonyme et a littéralement rapporté ce qui suit:

Un serveur ClickHouse ouvert a été découvert sur Internet, qui appartient à doc +. L'adresse IP du serveur correspond à l'adresse IP sur laquelle le domaine docplus.ru est configuré.

De Wikipédia: DOC + (New Medicine LLC) est une entreprise médicale russe fournissant des services dans le domaine de la télémédecine, appelant un médecin à domicile, stockant et traitant des données médicales personnelles . La société a reçu des investissements de Yandex.

À en juger par les informations recueillies, la base de données ClickHouse était en effet librement accessible, et toute personne connaissant l'adresse IP pouvait en obtenir des données. Ces données se seraient avérées être des journaux d'accès au service.

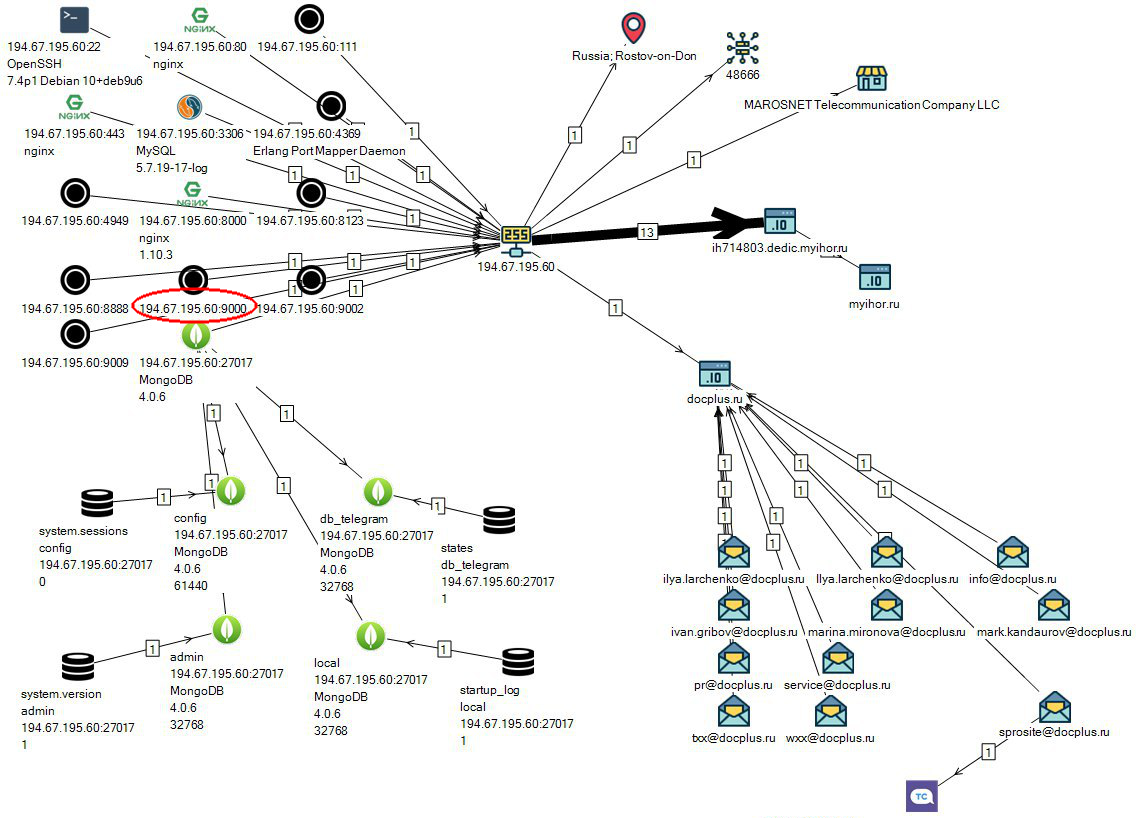

Comme on peut le voir sur l'image ci-dessus, en plus du serveur Web www.docplus.ru et du serveur ClickHouse (port 9000), la base de données MongoDB (qui ne semble rien d'intéressant) se bloque sur la même adresse IP.

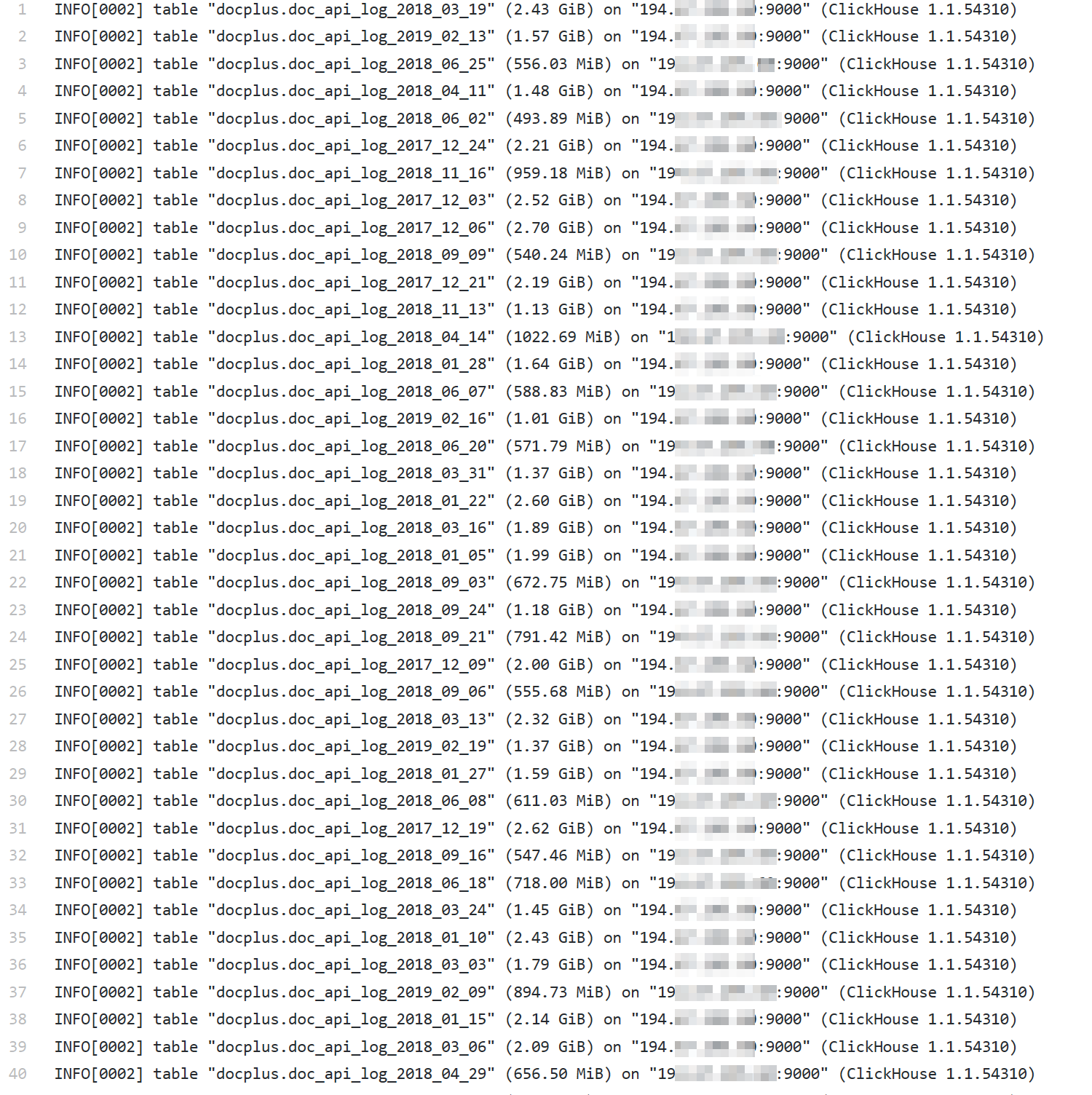

Pour autant que je sache, le moteur de recherche Shodan.io a été utilisé pour détecter le serveur ClickHouse (j'ai écrit séparément sur la façon dont les chercheurs découvrent les bases de données ouvertes ) en conjonction avec un script ClickDown spécial qui a vérifié la base de données trouvée pour l'absence d'authentification et répertorié toutes ses tables. À cette époque, il semblait y en avoir 474.

D'après la documentation, il est connu que par défaut, le serveur ClickHouse écoute HTTP sur le port 8123. Par conséquent, pour voir ce qui est contenu dans les tables, il suffit d'exécuter quelque chose comme cette requête SQL:

http://[IP-]:8123?query=SELECT * FROM [ ]

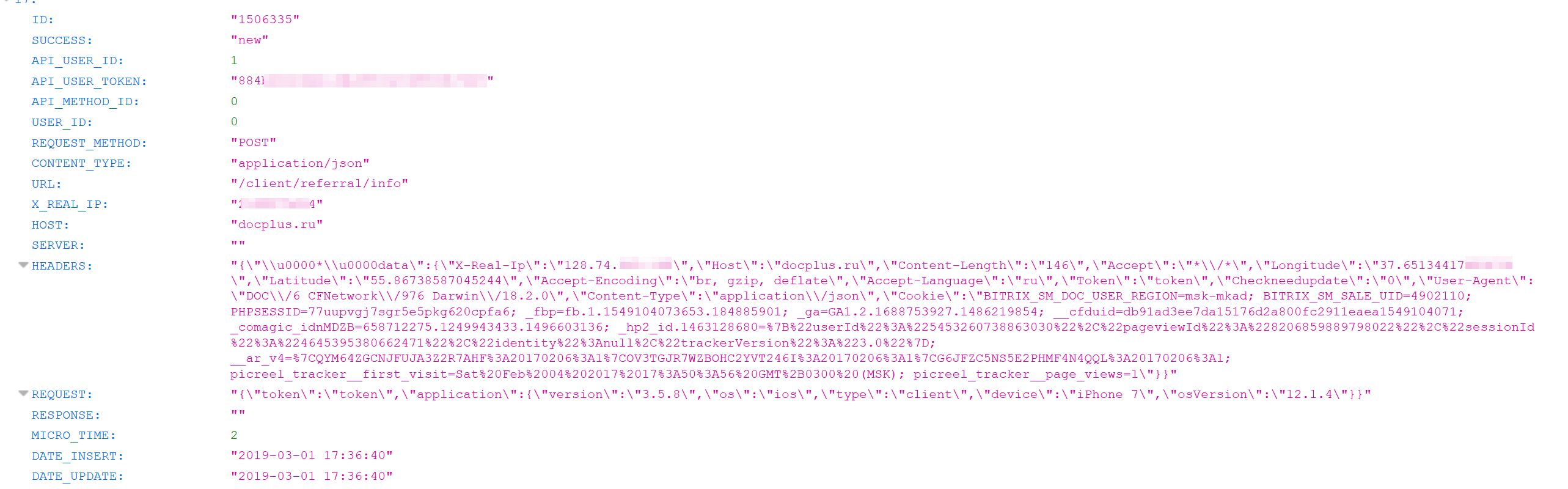

À la suite de la requête, il pourrait probablement retourner ce qui est indiqué dans la capture d'écran ci-dessous:

De la capture d'écran, il est clair que les informations du champ HEADERS contiennent des données sur l'emplacement de l'utilisateur (latitude et longitude) de l'utilisateur, son adresse IP, des informations sur l'appareil à partir duquel il s'est connecté au service, la version du système d'exploitation, etc.

S'il est venu à quelqu'un de modifier un peu une requête SQL, par exemple, comme ceci:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

il pourrait renvoyer quelque chose de similaire aux données personnelles des employés, à savoir: nom, date de naissance, sexe, NIF, adresse d'enregistrement et lieu de résidence réel, numéros de téléphone, positions, adresses e-mail et bien plus encore:

Toutes ces informations de la capture d'écran ci-dessus sont très similaires aux données du service du personnel de 1C: Enterprise 8.3.

Après avoir examiné le paramètre API_USER_TOKEN, vous pourriez penser qu'il s'agit d'un jeton «fonctionnel» avec lequel vous pouvez effectuer diverses actions au nom de l'utilisateur - y compris la réception de ses données personnelles. Mais bien sûr, je ne peux pas dire cela.

Pour le moment, rien n'indique que le serveur ClickHouse soit toujours disponible gratuitement à la même adresse IP.

New Medicine LLC a donné naissance à une déclaration officielle sur l'incident. La déclaration contient de nombreuses lettres, résumant brièvement: «Fuite mineure. Le facteur humain. Moins de 1%. Environnement de test (sur l'IP principale!) ». Je ne suis pas trop paresseux pour lire l'intégralité de la déclaration:

La société New Medicine LLC (DOC +) est l'opérateur des données personnelles, et prend donc toutes les mesures de protection requises par la loi. L'entreprise a introduit des équipements de sécurité modernes qui ont passé les procédures de certification nécessaires par le FSB et le FSTEC. Construit des processus internes de gestion et de contrôle de l'état de sécurité des systèmes d'information dans lesquels les données personnelles sont traitées. La politique de protection et de traitement des données personnelles est disponible pour étude sur notre site Internet.

DOC + utilise le service ClickHouse pour déboguer la fonctionnalité des améliorations des produits clients. ClickHouse charge les données d'un environnement de test et de production. Le service ClickHouse fonctionne sur les serveurs de l'entreprise, dont l'accès est strictement réglementé et limité. L'apparition de données de ClickHouse dans le domaine public est due à une erreur liée au facteur humain. L'accès aux données a été rapidement fermé 17/03/19 immédiatement après la publication de la vulnérabilité. La société analyse régulièrement les vulnérabilités du système de protection des données personnelles, et cette erreur aurait été définitivement détectée et corrigée. Malheureusement, nous n'avons pas eu le temps de le faire jusqu'à ce que d'autres spécialistes découvrent l'erreur.

Une quantité insignifiante de données a été temporairement rendue publique, ce qui ne peut pas entraîner de conséquences négatives pour les employés et les utilisateurs du service DOC +. Au moment de l'incident, ClickHouse disposait principalement de données provenant de l'environnement de test. Les données publiques des clients qui sont dans le domaine public sont anonymisées, le sujet des données personnelles ne pourrait être identifié par eux que si l'intégralité de la base de données était reçue. Une analyse de l'historique d'accès à la base de données et du trafic sortant de nos serveurs suggère que la fuite pourrait affecter <1% de toutes les informations.

Le fait de l'incident est une procédure interne en cours. Nous développons et avons déjà commencé à mettre en œuvre des mesures supplémentaires pour renforcer encore la protection des données. Nous regrettons cet incident, mais soulignons encore une fois l'absence de conséquences négatives pour nos clients. Votre sécurité et votre confidentialité sont une priorité de toute l'équipe DOC + dès les premiers jours de l'entreprise.