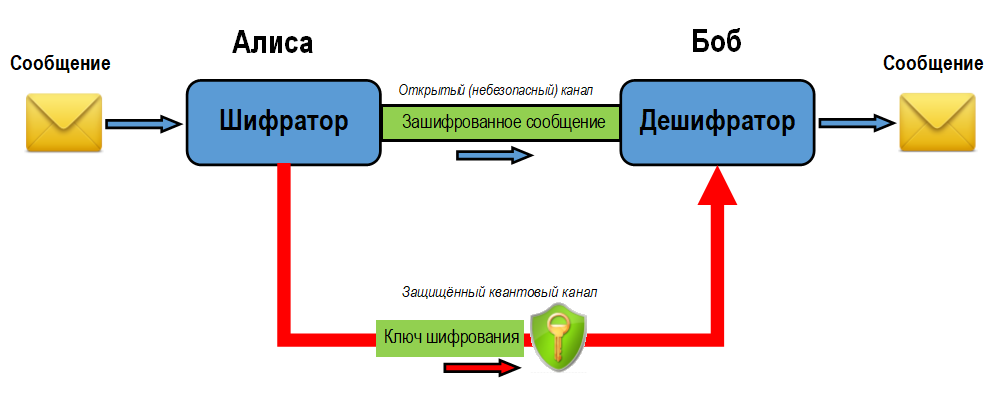

Pendant des milliers d'années, les meilleurs esprits de l'humanité ont inventé des moyens de protéger les informations des regards indiscrets, mais à chaque fois il existe un moyen de découvrir le secret du chiffre et de lire des documents secrets. Un autre Saint Graal des cryptographes du monde entier est la cryptographie quantique, dans laquelle les informations sont transmises à l'aide de photons. Les propriétés fondamentales d'un photon en tant que particule quantique sont telles que la mesure des caractéristiques change inévitablement son état. En d'autres termes, il est impossible d'intercepter secrètement des informations transmises par un canal quantique, car cela les changera. Ou est-ce toujours possible?

Les principes de la cryptographie quantique

Pour la première fois, l'idée d'utiliser des objets quantiques pour protéger l'information a été exprimée par Stephen Wiesner en 1970. Il est venu avec l'idée de billets de sécurité quantique qui ne peuvent pas être falsifiés. Beaucoup de temps s'est écoulé depuis, mais personne n'a trouvé un moyen de placer des objets quantiques sur les billets de banque.Cependant, l'idée que Wiesner a partagée avec son ancien camarade de classe Charles Bennett, quelques années plus tard, s'est transformée en un moyen de protéger les informations, appelé cryptographie quantique.

Chiffrement avec un bloc-notes chiffré à usage unique

Chiffrement avec un bloc-notes chiffré à usage unique

En 1984, Bennett, en collaboration avec Gilles Brassard de l'Université de Montréal, a finalisé l'idée de Wiesner de transmettre des messages cryptés en utilisant la technologie quantique. Ils ont proposé d'utiliser des canaux quantiques pour échanger des clés de chiffrement à usage unique, et la longueur de ces clés devrait être égale à la longueur du message. Cela vous permet de transférer des données chiffrées dans un mode de bloc-notes chiffré unique. Cette méthode de cryptage fournit une force cryptographique mathématiquement prouvée, c'est-à-dire qu'elle résiste au cracking avec des capacités de calcul illimitées du cracker.

Ils ont décidé d'utiliser un photon comme particule quantique pour transmettre des informations. Il pouvait être facilement obtenu en utilisant l'équipement disponible (lampes, lasers, etc.), et ses paramètres étaient complètement mesurables. Mais pour la transmission des informations, une méthode de codage était nécessaire, permettant d'obtenir des zéros et des uns.

Contrairement à l'électronique conventionnelle, où les zéros et les uns sont codés sous la forme de potentiels de signal différents ou sous la forme d'impulsions d'une certaine direction, un tel codage est impossible dans les systèmes quantiques. Un paramètre de photon était nécessaire, qui peut être défini lors de sa génération, puis mesuré avec le degré de fiabilité requis. Ce paramètre s'est avéré être une polarisation.

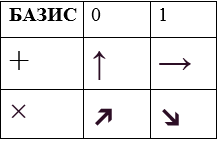

Simplifiant considérablement, la polarisation peut être considérée comme l'orientation d'un photon dans l'espace. Un photon peut être polarisé à des angles de 0, 45, 90, 135 degrés. En mesurant un photon, seuls deux états ou bases mutuellement perpendiculaires peuvent être distingués:

- plus la base - le photon est polarisé verticalement ou horizontalement;

- base «croix» - le photon est polarisé à des angles de 45 ou 135 degrés.

Il est impossible de distinguer un photon horizontal d'un photon polarisé à un angle de 45 degrés.

Ces propriétés photoniques ont constitué la base du protocole de distribution de clés quantiques BB84 développé par Charles Bennett et Gilles Brassard. Lorsqu'elles sont appliquées, les informations sont transmises à travers des photons polarisés et la direction de polarisation est utilisée comme zéro ou un. La sécurité du système est garantie par

le principe d'incertitude de Heisenberg , selon lequel deux quantités quantiques ne peuvent pas être mesurées simultanément avec la précision nécessaire: plus une caractéristique de particule est mesurée avec précision, moins la seconde peut être mesurée avec précision. Ainsi, si quelqu'un essaie d'intercepter la clé lors de sa transmission, les utilisateurs légitimes le sauront.

En 1991, Arthur Eckert a développé

l'algorithme E91 , dans lequel la distribution quantique des clés a été effectuée en utilisant l'intrication quantique, un phénomène dans lequel les états quantiques de deux photons ou plus sont interdépendants. De plus, si l'un de la paire de photons couplés a une valeur de 0, alors le second sera certainement égal à 1, et vice versa.

Voyons comment la clé de cryptage est générée dans un cryptosystème quantique. Nous supposons que l'expéditeur des informations s'appelle Alice, le destinataire est Bob et Eve essaie d'écouter leur conversation.

Selon le protocole BB84, une clé secrète est générée comme suit:

- Alice génère une séquence aléatoire de bits, codant ces informations en utilisant les polarisations correspondantes des photons et les transmet à Bob, en utilisant une séquence de bases sélectionnée de manière aléatoire (croix ou plus).

- Bob mesure aléatoirement l'état de chaque photon reçu en utilisant une base choisie au hasard.

- Pour chaque photon, Bob, à travers un canal ouvert, dit à Alice sur quelle base il a mesuré l'état du photon, en gardant le résultat de la mesure secret.

- Alice, par un canal ouvert, indique à Bob quelles mesures doivent être considérées comme correctes. Ce sont les cas pour lesquels les bases de transmission et de mesure coïncident.

- Le résultat de la mesure avec les bases correspondantes est traduit en bits, à partir desquels la clé est formée.

Si Eve tente d'intercepter la clé secrète, elle devra mesurer la polarisation des photons. Sans connaître la base correcte de chaque mesure, Eve recevra des données incorrectes et la polarisation du photon changera. Cette erreur sera immédiatement remarquée par Alice et Bob.

Étant donné que des distorsions dans le système quantique peuvent être introduites non seulement par un espion, mais également par des interférences ordinaires, un moyen est nécessaire pour détecter de manière fiable les erreurs. En 1991, Charles Bennett a développé un

algorithme pour détecter les distorsions dans les données transmises sur un canal quantique . Pour vérification, toutes les données transmises sont divisées en blocs identiques, puis l'expéditeur et le récepteur calculent de différentes manières la parité de ces blocs et comparent les résultats.

Dans les cryptosystèmes quantiques réels, l'interaction entre les abonnés a lieu sur la fibre optique, lorsque la lumière pénètre dans la fibre optique, la polarisation est irréversiblement rompue. Par conséquent, les installations commerciales, dont nous parlerons un peu plus tard, utilisent d'autres méthodes de codage des bits.

Par exemple, ID Quantique

utilise les phases de la lumière pour coder les bits:

- Bob génère une impulsion lumineuse.

- L'impulsion est divisée en deux impulsions distinctes, qui sont envoyées à Alice.

- Alice change aléatoirement la phase d'une des impulsions reçues avec un retard, en choisissant l'une des bases.

- Comme dans le cas de la polarisation, deux bases sont utilisées: la première avec un retard nul ou avec un retard de 1/2 longueur d'onde, la seconde avec des retards de 1/4 ou 3/4 de longueur d'onde.

- Alice renvoie les impulsions à Bob, qui sélectionne au hasard un retard à partir de la première ou de la deuxième base et interfère avec les impulsions.

- Si Alice et Bob ont choisi la même base, les phases des impulsions coïncideront complètement ou seront déphasées, fournissant 0 ou 1 à la sortie.

- Si les bases sont différentes, le résultat de la mesure sera correct dans 50% des cas.

Cerberis QKD Key Quantum Distribution System fabriqué par ID Quantique. La portée maximale du canal quantique est de 50 km, le débit de transmission de la clé secrète est de 1,4 kbit / s. Photo: ID Quantique.

Cerberis QKD Key Quantum Distribution System fabriqué par ID Quantique. La portée maximale du canal quantique est de 50 km, le débit de transmission de la clé secrète est de 1,4 kbit / s. Photo: ID Quantique.

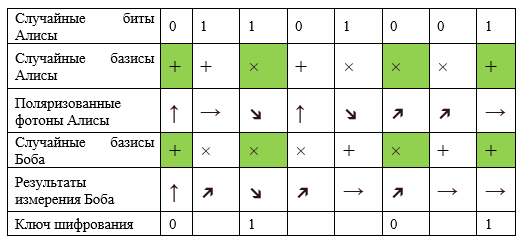

Mise en œuvre pratique

En 1989, Bennett et Brassard ont construit une installation au IBM Research Center pour tester leur concept. La configuration était un canal quantique, à une extrémité de laquelle se trouvait l'appareil émetteur d'Alice et l'appareil récepteur de Bob à l'autre. Les appareils ont été placés sur un banc optique d'environ 1 m de long dans un boîtier opaque mesurant 1,5 × 0,5 × 0,5 m. Le système était contrôlé par un ordinateur, dans lequel des représentations logicielles d'utilisateurs légaux et d'un attaquant étaient téléchargées.

Grâce à l'installation, il a été possible de découvrir que:

- la réception et la transmission d'informations quantiques sont tout à fait possibles même par le canal aérien;

- le principal problème avec l'augmentation de la distance entre le récepteur et l'émetteur est la conservation de la polarisation des photons;

- la préservation du secret de transmission dépend de l'intensité des flashs de lumière qui sont utilisés pour la transmission: les flashs faibles rendent l'interception difficile, mais provoquent une augmentation des erreurs pour le destinataire légal, l'augmentation de l'intensité des flashs vous permet d'intercepter des informations en divisant le photon unique initial en deux.

Installation de Bennett et Brassard. Source: IBM Journal of Research and Development (Volume: 48, numéro: 1, janvier 2004)

Installation de Bennett et Brassard. Source: IBM Journal of Research and Development (Volume: 48, numéro: 1, janvier 2004)

Le succès de l'expérience de Bennett et Brassard a conduit d'autres équipes de recherche à travailler dans le domaine de la cryptographie quantique. Des canaux aériens, ils sont passés à la fibre optique, ce qui a immédiatement permis d'augmenter la portée de transmission: la société suisse GAP-Optique a vendu un canal quantique entre Genève et Nion basé sur une fibre optique de 23 km de long posée au fond du lac et a généré une clé secrète à l'aide de laquelle n'excède pas 1,4%.

En 2001, une LED laser a été développée, qui a permis d'émettre des photons uniques. Cela a permis de transmettre des photons polarisés à une plus grande distance et d'augmenter la vitesse de transmission. Au cours de l'expérience, les inventeurs de la nouvelle LED Andrew Shields et ses collègues de TREL et de l'Université de Cambridge ont réussi à transmettre la clé à une vitesse de 75 kbit / s, bien que plus de la moitié des photons aient été perdus lors de la transmission.

En 2003, Toshiba s'est associé à l'étude de la cryptographie quantique. La société a introduit le premier système en octobre 2013 et, en 2014, il a été possible de réaliser un transfert stable de clés quantiques sur une fibre optique standard pendant 34 jours. La distance maximale de transmission des photons sans répéteur était de 100 km. Il était important de vérifier le fonctionnement de l'installation dans le temps car le niveau des pertes et des interférences dans le canal pouvait changer sous l'influence des conditions extérieures.

Les problèmes de la cryptographie quantique

Les limites des premières implémentations de systèmes de chiffrement quantique étaient une

petite portée de transmission et une

très faible vitesse :

- la longueur du canal quantique dans le système Bennett-Brassard était de 32 cm et le taux de transfert d'informations ne dépassait pas 10 bits / s;

- le canal de communication quantique suisse GAP-Optique était long de 23 km, mais le taux de transfert de données était déprimant bas - il s'agissait également d'unités de bits par seconde;

- peu de temps après GAP-Optique, Mitsubishi Electric Corporation a établi un nouveau record pour la plage de fonctionnement du cryptosystème quantique en transmettant une clé quantique de 87 km, bien qu'à une vitesse d'un octet par seconde.

Les restrictions sur la distance sont dues au fait que les photons ne survivent tout simplement pas sur de grandes distances en raison du bruit thermique, de la perte et des défauts des fibres. Un niveau élevé d'interférence conduit au fait que le système doit répéter l'envoi plusieurs fois afin de corriger les erreurs et de se mettre d'accord sur la clé de session finale. Cela ralentit considérablement la vitesse de transmission.

Pour résoudre ce problème, des répéteurs quantiques sont en cours de développement - des dispositifs qui vous permettent de restaurer des informations quantiques sans violer leur intégrité. Une façon de mettre en œuvre de tels répéteurs est basée sur l'effet de l'intrication quantique. Mais la distance maximale à laquelle il est possible de maintenir l'effet d'enchevêtrement est actuellement limitée à 100 km. De plus, les mêmes bruits entrent en jeu: le signal utile s'y perd tout simplement. Et contrairement aux signaux électromagnétiques ordinaires, il est impossible d'amplifier ou de filtrer les photons.

En 2002, un effet a été découvert, appelé catalyse quantique. Dans une expérience menée par un groupe de recherche dirigé par Alexander Lvovsky, des conditions ont été créées dans lesquelles l'intrication des états quantiques de la lumière a été restaurée. En fait, les scientifiques ont appris à "confondre" les photons qui ont perdu la confusion quantique en raison d'un long voyage dans la fibre optique. Cela vous permet d'obtenir une connexion stable sur de longues distances avec une légère diminution de la vitesse de transmission.

Un autre problème de la cryptographie quantique est la

nécessité de créer une connexion directe entre les abonnés , car seule cette façon d'interaction vous permet d'organiser une distribution sécurisée des clés de chiffrement.

Le coût des systèmes quantiques est aujourd'hui de plusieurs dizaines et centaines de milliers de dollars, de sorte que les développeurs de solutions commerciales proposent une technologie de distribution de clés quantiques sous la forme d'un service, car la plupart du temps les canaux optiques sont inactifs.

Dans ce cas, la clé de session est formée de deux parties: la première - la clé principale - est formée par le client en utilisant la cryptographie traditionnelle, et la seconde - la quantique - est générée par le système de distribution de clé quantique. La clé finale est obtenue par l'opération XOR au niveau du bit de ces deux parties. Ainsi, même si les pirates peuvent intercepter ou casser la clé principale du client, les données resteront en sécurité.

Vulnérabilités de cryptographie quantique

Bien que la distribution quantique des clés soit positionnée comme invulnérable au cracking, des implémentations spécifiques de tels systèmes permettent une attaque réussie et volent la clé générée.

Voici quelques types d'attaques contre les cryptosystèmes avec des protocoles de distribution de clés quantiques. Certaines attaques sont théoriques, d'autres sont utilisées avec succès dans la vie réelle:

- Attaque par séparateur de faisceau - consiste à balayer et à diviser les impulsions en deux parties et à analyser chacune des parties dans l'une des deux bases.

- L'attaque du cheval de Troie consiste à balayer l'impulsion à travers un multiplexeur optique en direction des côtés émetteur ou récepteur. L'impulsion est divisée en deux parties pour la synchronisation de la détection et pénètre dans le circuit de décodage, sans distorsion des photons transmis.

- Attaques cohérentes basées sur des tactiques de relais. L'attaquant intercepte les photons de l'expéditeur, mesure leur état, puis envoie des pseudophotons dans les états mesurés au destinataire.

- Attaques incohérentes , dans lesquelles les photons de l'expéditeur sont interceptés et confondus avec un groupe de photons uniques transmis. Ensuite, l'état du groupe est mesuré et les données modifiées sont envoyées au destinataire.

- L'attaque avec l'aveuglement de photodétecteurs d'avalanche , qui a été développée par l'équipe de recherche de Vadim Makarov, permet à l'attaquant d'obtenir une clé secrète afin que le destinataire ne remarque pas le fait de l'interception.

- Attaque de séparation de photons. Il consiste en la détection de plus d'un photon dans une impulsion, son enlèvement et sa confusion avec la dégradation. La partie inchangée restante des informations est envoyée au destinataire, et l'intercepteur reçoit la valeur exacte du bit transmis sans introduire d'erreurs dans la clé tamisée.

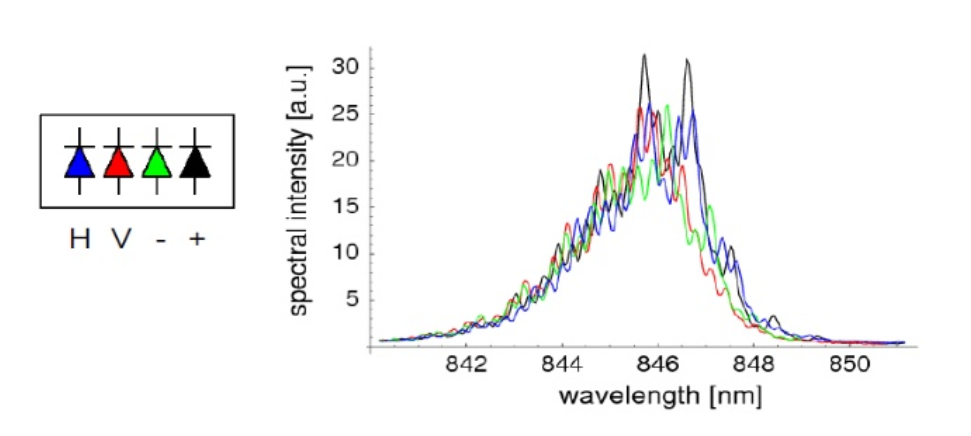

Attaque spectrale. Source

- Attaque spectrale. Si les photons sont créés par quatre photodiodes différentes, ils ont des caractéristiques spectrales différentes. Un attaquant peut mesurer la couleur d'un photon, pas sa polarisation.

- Attaque sur des nombres aléatoires. Si l'expéditeur utilise un générateur de nombres pseudo-aléatoires, l'attaquant peut utiliser le même algorithme et obtenir une véritable séquence de bits.

Examinons, par exemple, l'

attaque avec la cécité du détecteur du récepteur , développée par Vadim Makarov avec un groupe de collègues de l'Université norvégienne des sciences naturelles et techniques. Pour obtenir la clé, le détecteur du récepteur est aveuglé par un faisceau laser. À ce moment, l'attaquant intercepte le signal de l'expéditeur. Le détecteur quantique aveugle du récepteur commence à fonctionner comme un détecteur ordinaire, donnant "1" lorsqu'il est exposé à une impulsion lumineuse intense, quelles que soient les propriétés quantiques de l'impulsion. En conséquence, l'attaquant, interceptant "1", peut envoyer une impulsion lumineuse au détecteur du récepteur, et il considérera qu'il a reçu ce signal de l'expéditeur. En d'autres termes, l'attaquant au lieu du quantum envoie un signal classique au destinataire, ce qui signifie qu'il a la capacité de voler les informations reçues de l'expéditeur, sans être remarqué.

Le groupe de Makarov a démontré une attaque contre les systèmes de cryptage quantique fabriqués par ID Quantique et MagiQ Technologies. Pour préparer un hack réussi, des systèmes commerciaux ont été utilisés. Le développement de l'attaque a pris deux mois.

La vulnérabilité identifiée, malgré son caractère critique, ne concerne pas la technologie en tant que telle, mais les caractéristiques spécifiques d'une implémentation particulière. La possibilité d'une telle attaque peut être éliminée en installant une source de photons uniques devant les détecteurs du récepteur et en l'incluant à des moments aléatoires. Cela garantira que le détecteur fonctionne en mode quantique et répond aux photons individuels.

Combien cela coûte-t-il, fonctionne-t-il en réalité et qui en a besoin?

, , , , .

, , , , .

. : Toshiba

. : Toshiba

1000 , , .

. , .

, Toshiba 100 .

64 .

, . , , — , , . , , - .

, . , , . , .

, :

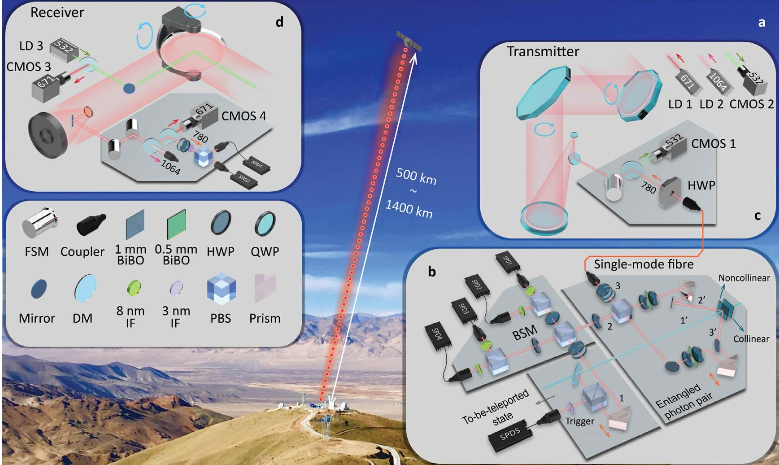

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .