Comment évaluer l'efficacité de réglage NGFW

La tâche la plus courante consiste à vérifier l'efficacité de la configuration de votre pare-feu. Pour ce faire, il existe des services publics et des services gratuits des entreprises qui traitent avec NGFW.

Par exemple, on peut voir ci-dessous que Palo Alto Networks a la possibilité directement à partir

du portail de support de commencer à analyser les statistiques du pare-feu - un rapport SLR ou une analyse de la conformité aux meilleures pratiques - un rapport BPA. Ce sont des utilitaires en ligne gratuits que vous pouvez utiliser sans rien installer.

Table des matières

Expédition (outil de migration)Optimiseur de stratégieZéro confianceCliquez sur inutiliséCliquez sur l'application inutiliséeCliquez sur Aucune application spécifiéeQu'en est-il du Machine LearningUtdExpédition (outil de migration)

Un moyen plus compliqué de vérifier vos paramètres consiste à télécharger l'utilitaire gratuit

Expedition (anciennement l'Outil de migration). Il est téléchargé en tant qu'appliance virtuelle sous VMware, aucun paramètre n'est requis avec lui - vous devez télécharger l'image et la déployer sous l'hyperviseur VMware, démarrer et accéder à l'interface Web. Cet utilitaire nécessite une histoire distincte, seul un cours sur celui-ci prend 5 jours, il y a tellement de fonctions maintenant, y compris l'apprentissage automatique et la migration de diverses configurations de politiques, NAT et objets pour différents fabricants de pare-feu. À propos de l'apprentissage automatique, j'en écrirai plus ci-dessous dans le texte.

Optimiseur de stratégie

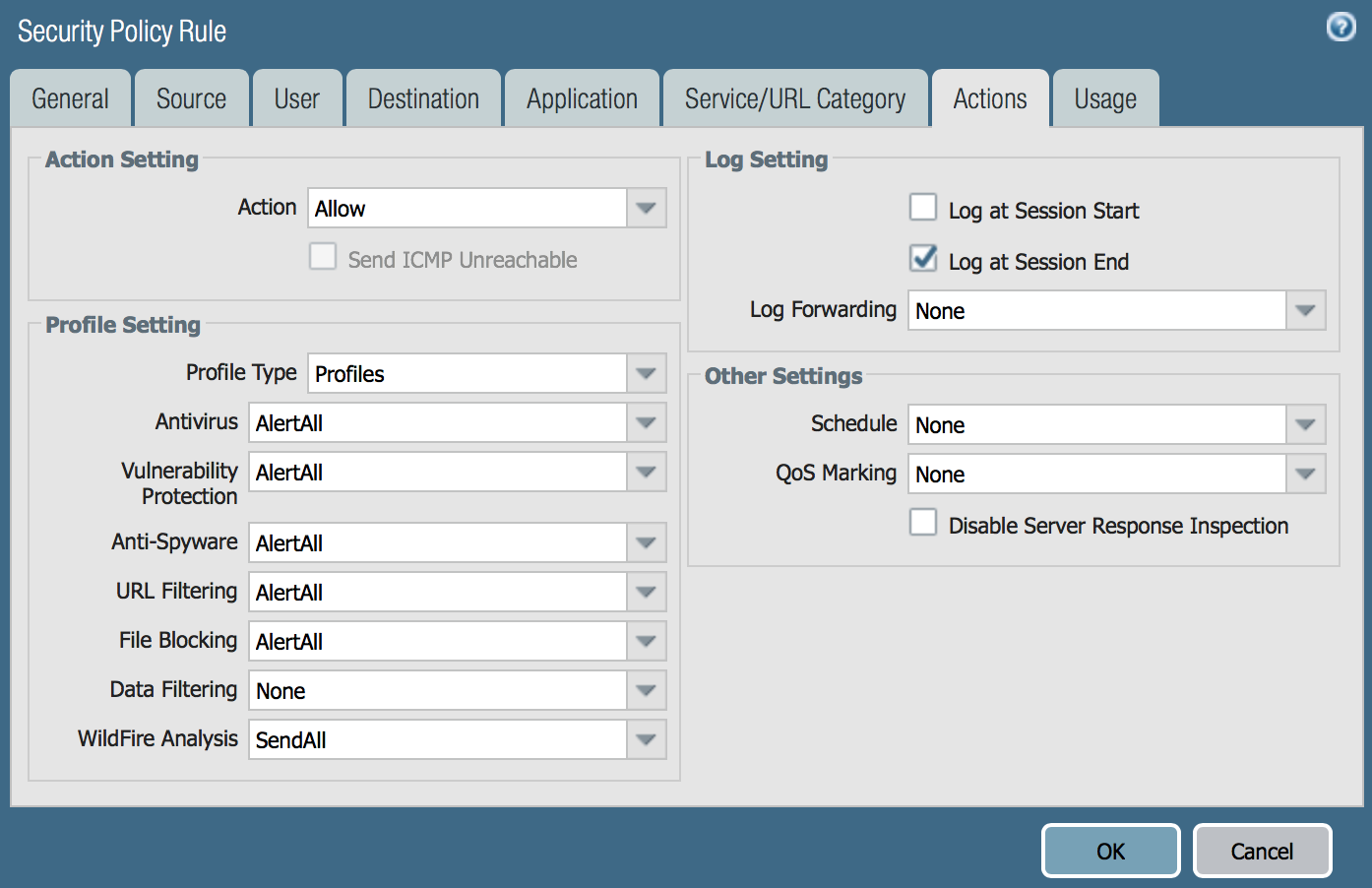

Et l'option la plus pratique (à mon humble avis), dont je parlerai plus en détail aujourd'hui, est un optimiseur de politique intégré à l'interface de Palo Alto Networks elle-même. Pour le démontrer, j'ai installé un pare-feu à la maison et j'ai écrit une règle simple: autoriser tout à tout. En principe, de telles règles sont parfois observées même sur les réseaux d'entreprise. Naturellement, j'ai activé tous les profils de sécurité NGFW, comme le montre la capture d'écran:

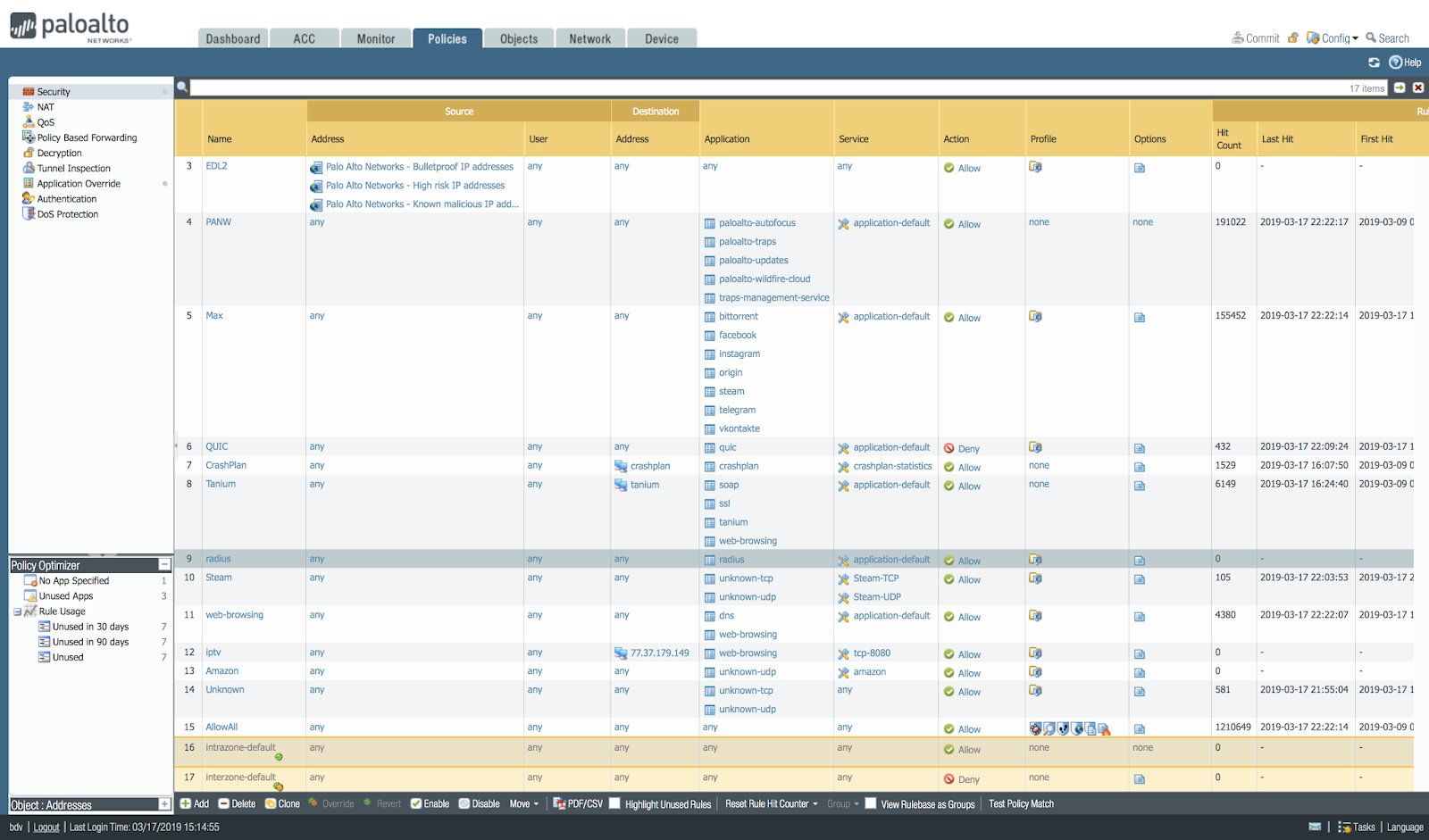

La capture d'écran ci-dessous montre un exemple de pare-feu non configuré chez moi, où presque toutes les connexions tombent dans la dernière règle: AllowAll, qui peut être vu à partir des statistiques dans la colonne Nombre de visites.

Zéro confiance

Il existe une approche de sécurité appelée

Zero Trust . Qu'est-ce que cela signifie: nous devons autoriser les personnes au sein du réseau exactement les connexions dont elles ont besoin et interdire tout le reste. Autrement dit, nous devons ajouter des règles claires pour les applications, les utilisateurs, les catégories d'URL, les types de fichiers; activer toutes les signatures IPS et antivirus, activer le sandboxing, la protection DNS, utiliser IoC à partir des bases de données Threat Intelligence disponibles. En général, une quantité décente de tâches lors de la configuration d'un pare-feu.

Soit dit en passant, l'ensemble minimal de paramètres nécessaires pour Palo Alto Networks NGFW est décrit dans l'un des documents SANS:

Palo Alto Networks Security Configuration Benchmark - je recommande de commencer avec. Et bien sûr, il existe un ensemble de meilleures pratiques pour la mise en place d'un pare-feu avec une entreprise de fabrication: les

meilleures pratiques .

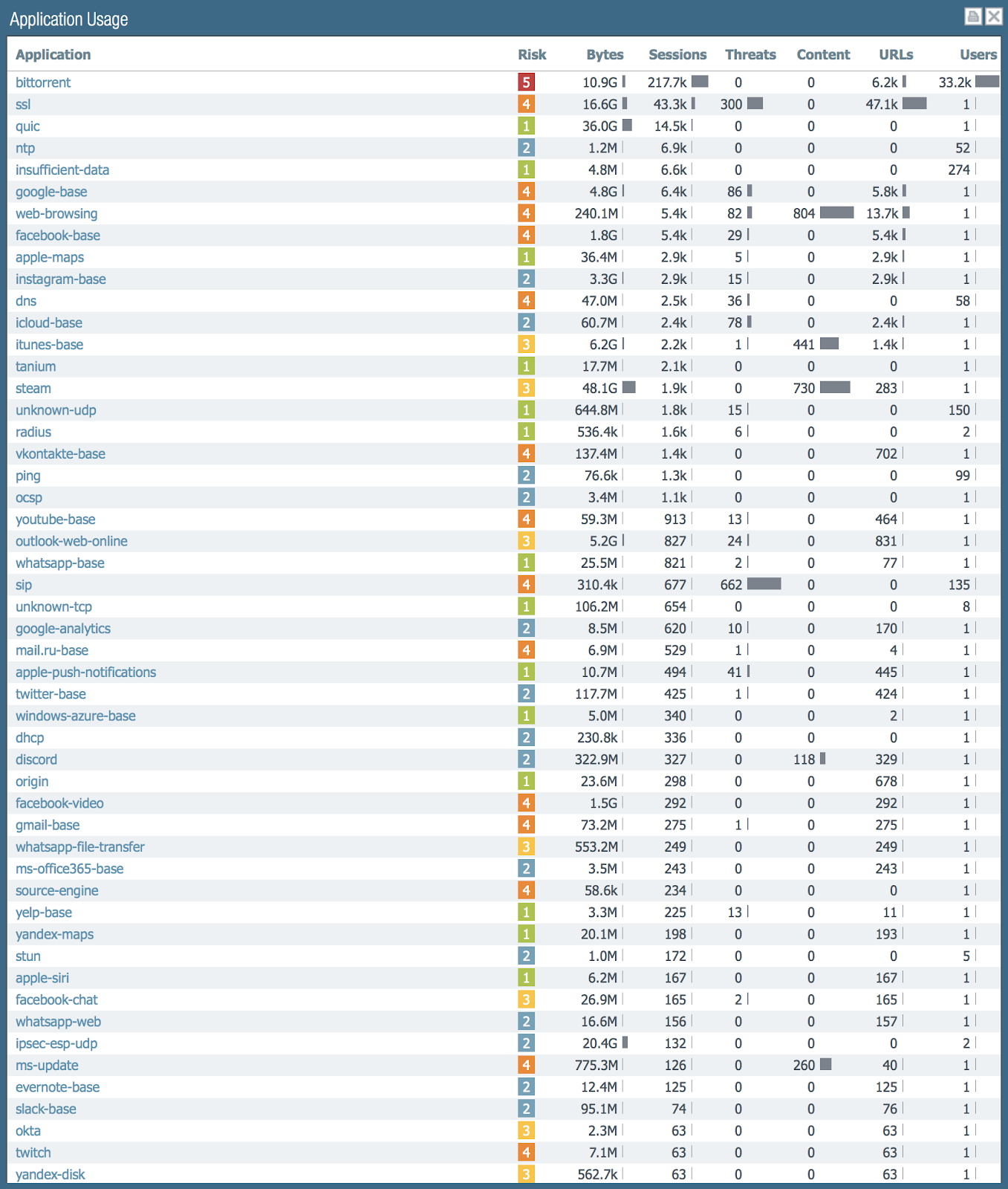

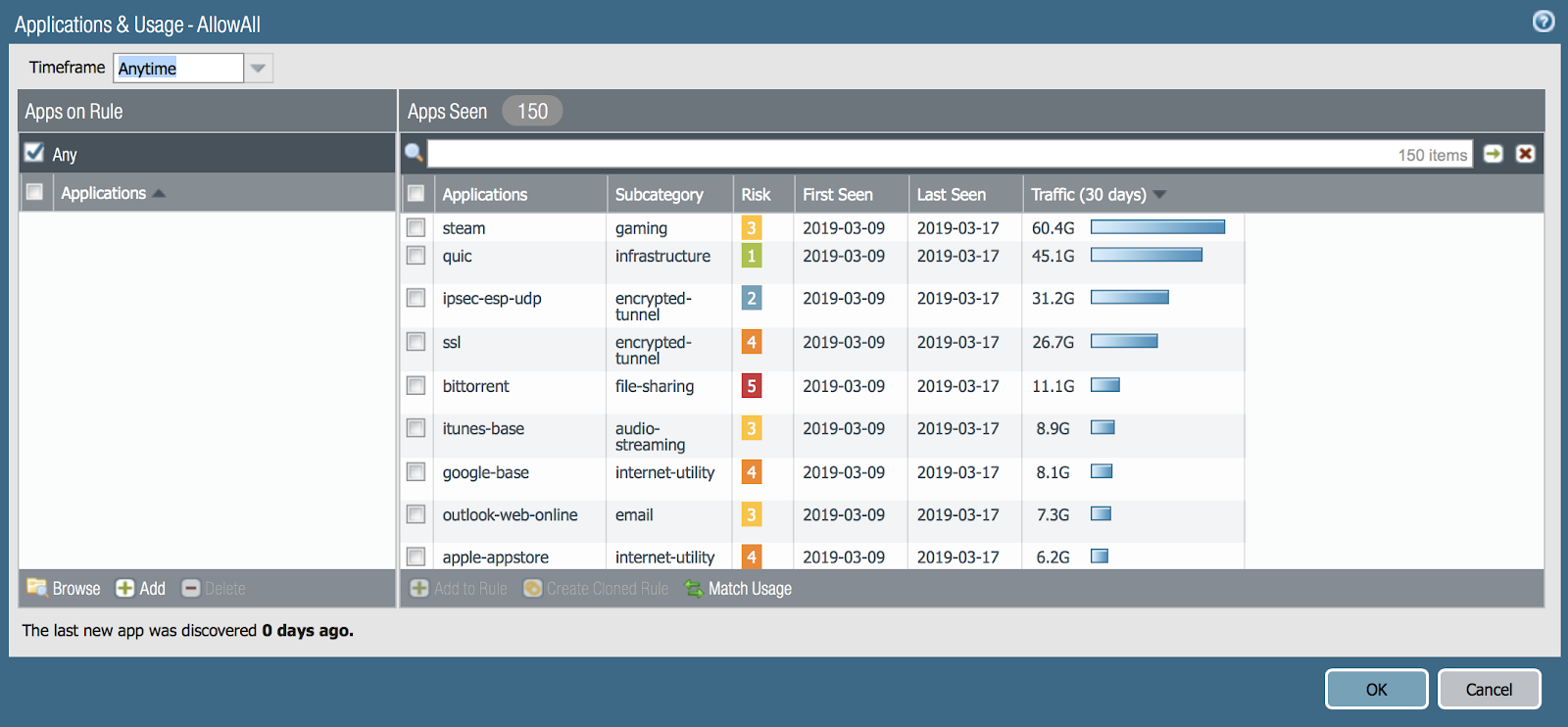

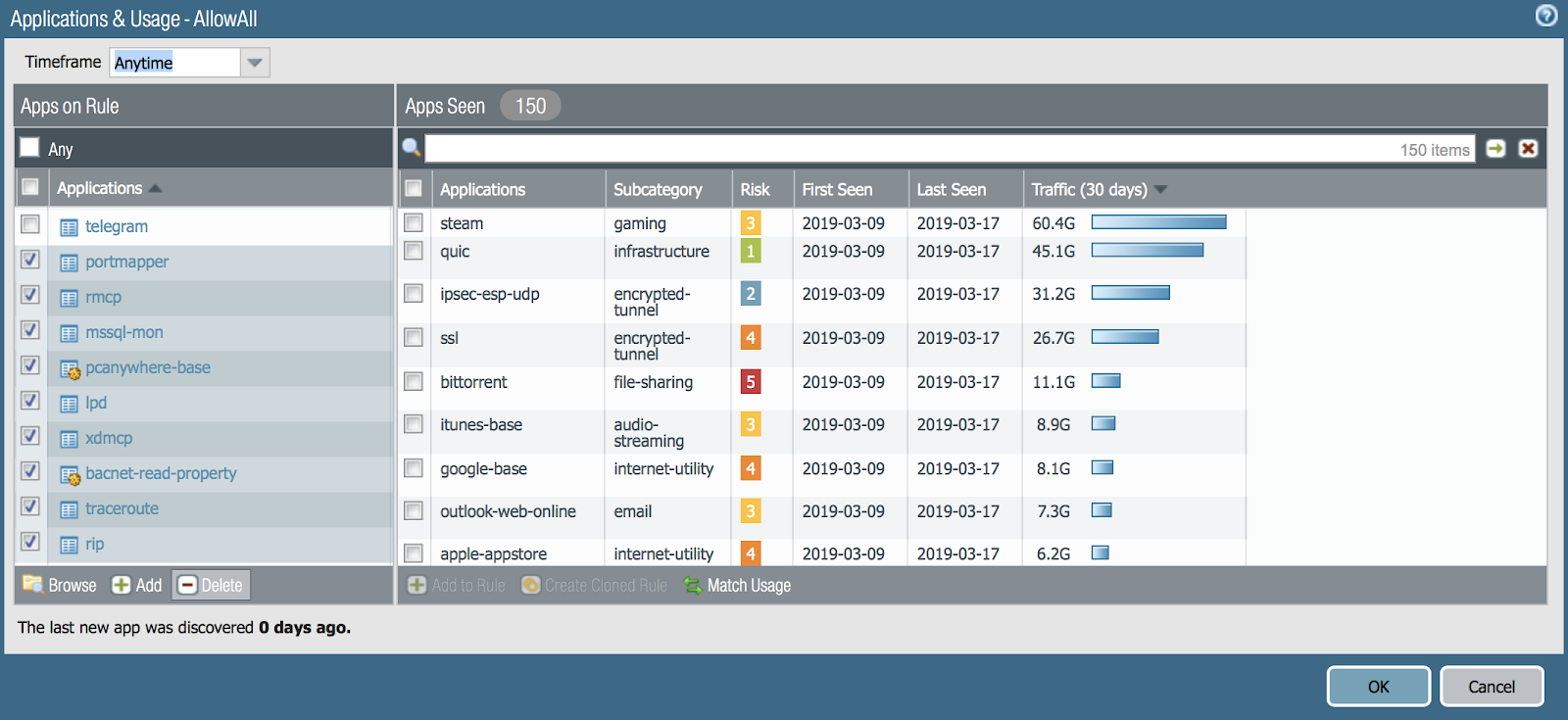

J'ai donc eu un pare-feu à la maison pendant une semaine. Voyons ce qu'est le trafic sur mon réseau:

Si vous triez par nombre de sessions, puis bittorent les crée le plus, puis vient SSL, puis QUIC. Ensemble, ce sont des statistiques sur le trafic entrant et sortant: il y a beaucoup d'analyses externes de mon routeur. Il y a 150 applications différentes sur mon réseau.

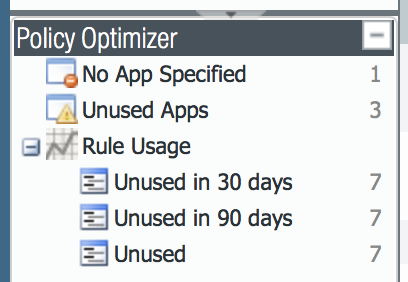

Donc, tout cela a été ignoré par une seule règle. Voyons maintenant ce que Policy Optimizer dit à ce sujet. Si vous avez regardé la capture d'écran de l'interface avec les règles de sécurité ci-dessus, en bas à gauche, vous avez vu une petite fenêtre qui me laisse entendre qu'il existe des règles qui peuvent être optimisées. Cliquons là.

Ce que Policy Optimizer montre:

- Quelles politiques n'ont pas été utilisées du tout, 30 jours, 90 jours. Cela aide à décider de les supprimer complètement.

- Quelles applications ont été spécifiées dans les stratégies, mais aucune application de ce type n'a été trouvée dans le trafic. Cela vous permet de supprimer les applications inutiles dans les règles d'autorisation.

- Quelles politiques permettaient tout, mais il y avait vraiment des applications qu'il serait bien de spécifier explicitement selon la méthodologie Zero Trust.

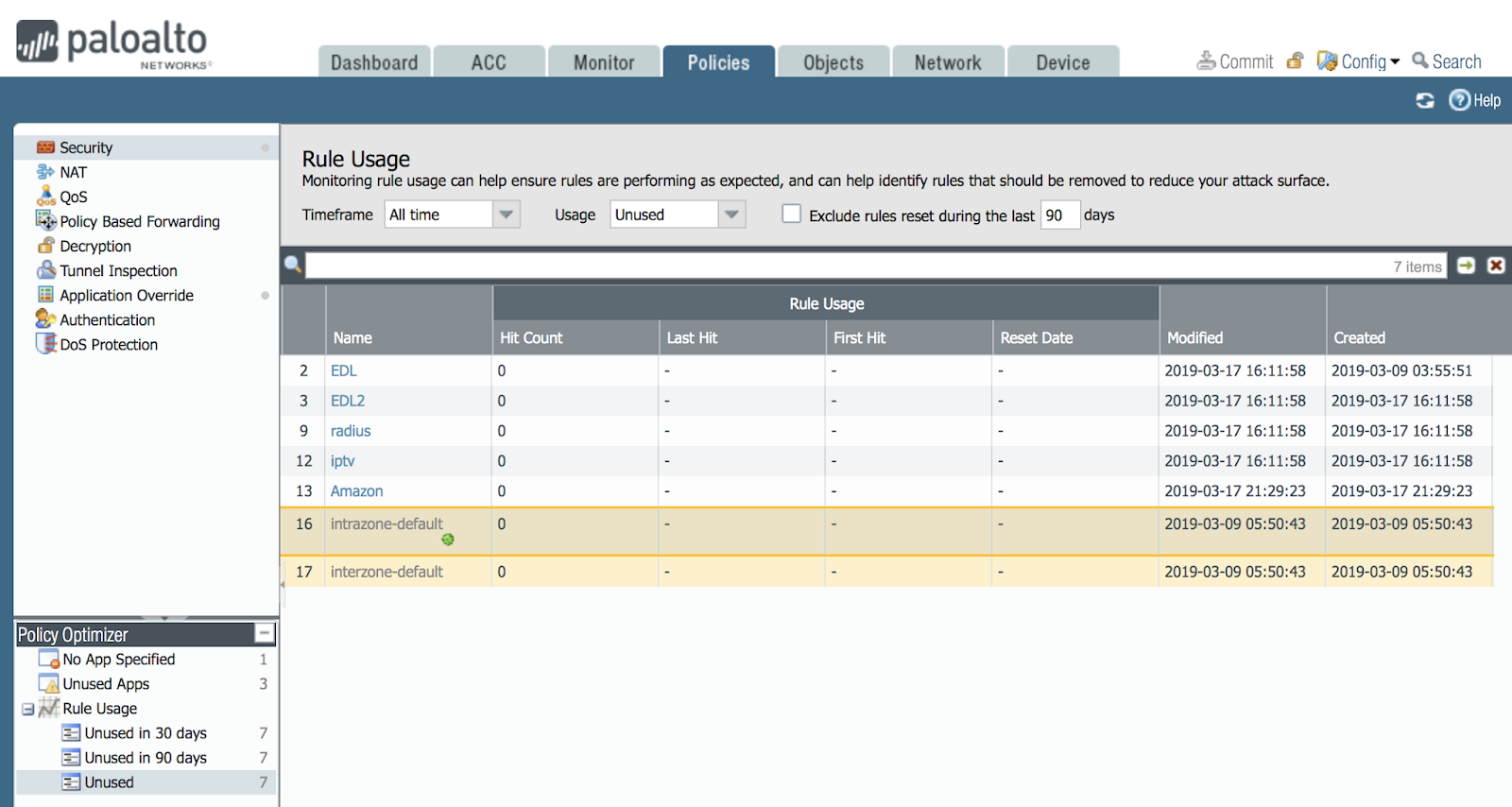

Cliquez sur inutilisé

Pour montrer comment cela fonctionne, j'ai ajouté quelques règles, et jusqu'à présent, ils n'ont jamais manqué un seul paquet aujourd'hui. En voici une liste:

Peut-être qu'au fil du temps, le trafic y passera puis disparaîtra de cette liste. Et s'ils figurent dans cette liste pendant 90 jours, vous pouvez décider de supprimer ces règles. Après tout, chaque règle offre une opportunité à un pirate.

Il y a un vrai problème lors de la configuration du pare-feu: un nouvel employé arrive, regarde les règles du pare-feu, s'il n'a pas de commentaires et il ne sait pas pourquoi cette règle est créée, si elle doit être réelle, si elle peut être supprimée: soudainement une personne est en vacances et par 30 jours, le trafic repartira du service dont il a besoin. Et juste cette fonction l'aide à prendre une décision - personne ne l'utilise - à supprimer!

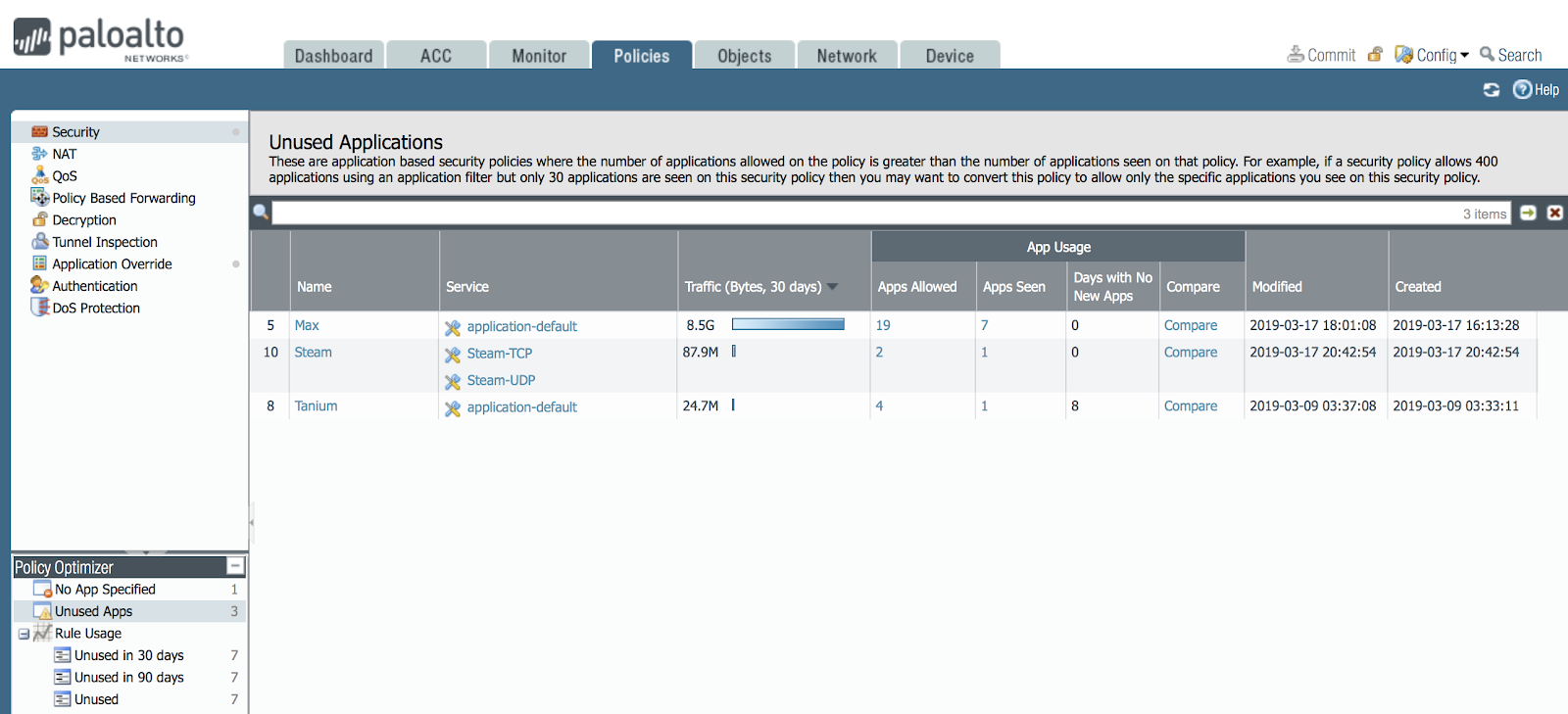

Cliquez sur l'application inutilisée

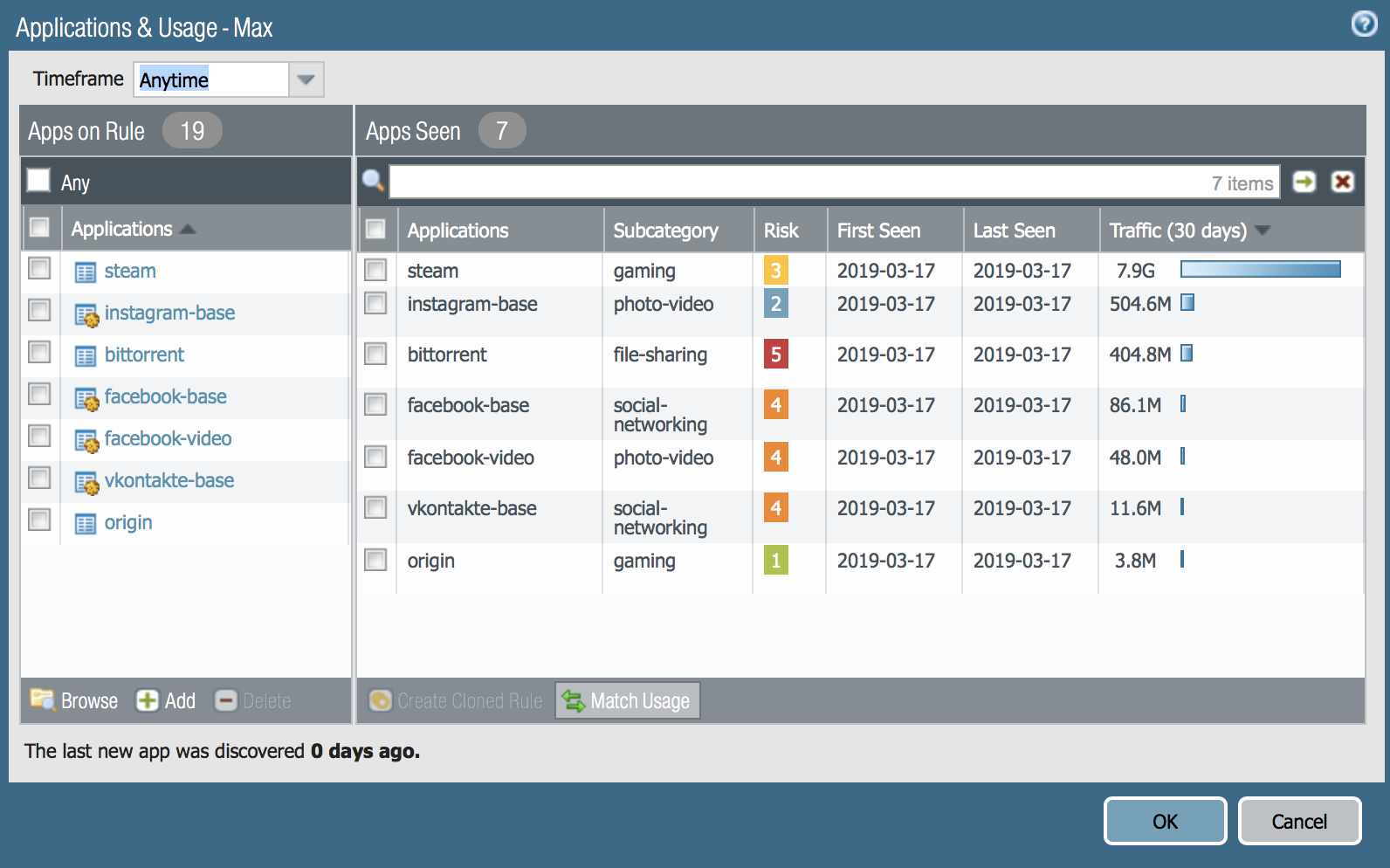

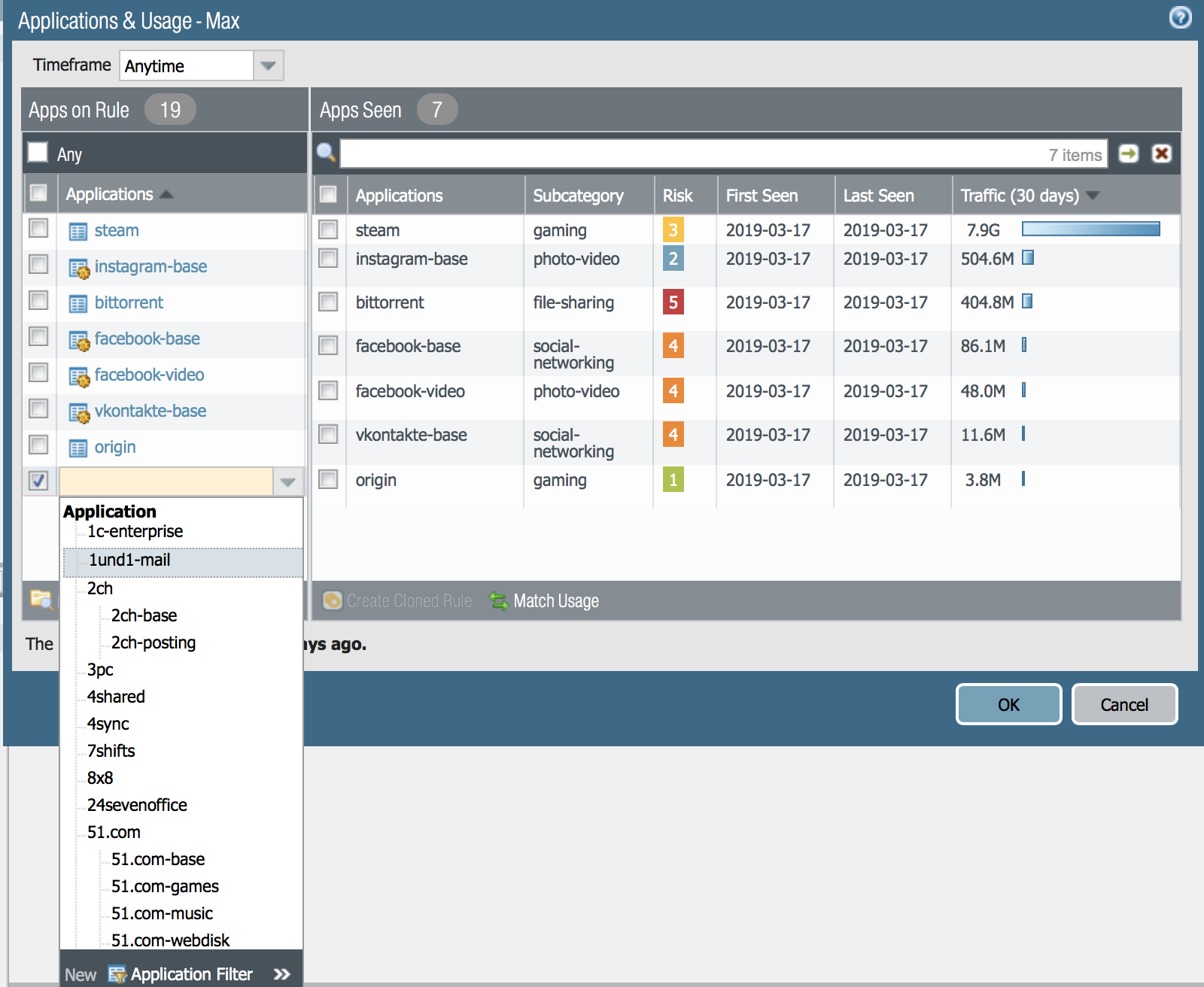

Nous cliquons sur l'application inutilisée dans l'optimiseur et voyons que des informations intéressantes s'ouvrent dans la fenêtre principale.

Nous voyons qu'il y a trois règles où le nombre de demandes autorisées et le nombre de demandes qui sont réellement passées sous cette règle sont différents.

Nous pouvons cliquer et voir une liste de ces applications et comparer ces listes.

Par exemple, cliquez sur le bouton Comparer pour la règle Max.

Ici, vous pouvez voir que les applications facebook, instagram, telegram, vkontakte étaient autorisées. Mais en réalité, le trafic n'est allé qu'en termes d'applications. Ici, vous devez comprendre que l'application facebook contient plusieurs sous-applications.

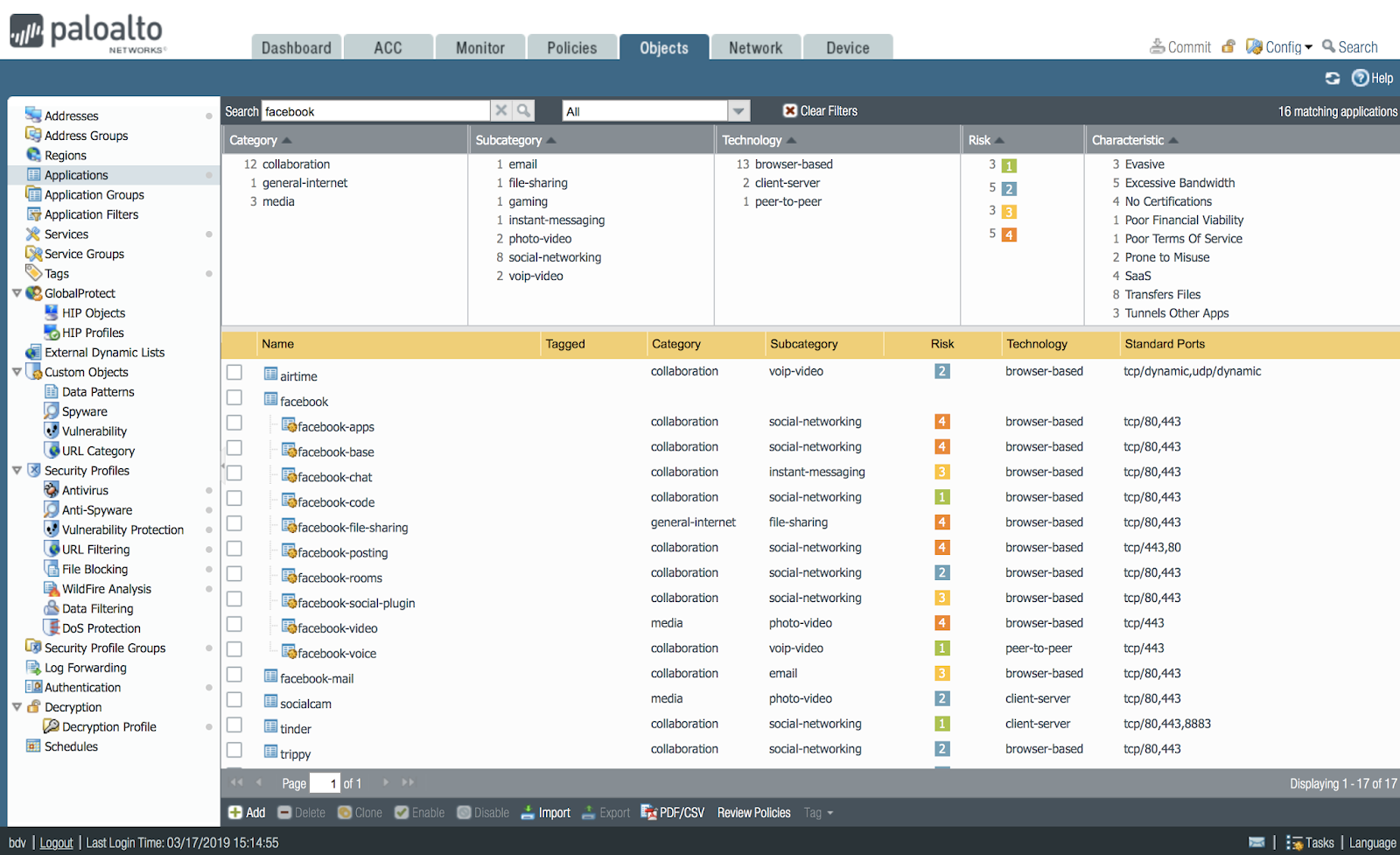

La liste complète des applications NGFW peut être consultée sur le portail

applipedia.paloaltonetworks.com et dans l'interface du pare-feu dans la section Objets-> Applications et dans la recherche tapez le nom de l'application: facebook, vous obtenez le résultat suivant:

Ainsi, certaines de ces sous-applications ont été vues par NGFW, et d'autres non. En fait, vous pouvez interdire et autoriser séparément différentes sous-fonctions Facebook. Par exemple, autorisez la surveillance des messages, mais interdisez le chat ou le transfert de fichiers. En conséquence, Policy Optimizer en parle et vous pouvez prendre une décision: toutes les applications Facebook ne sont pas autorisées, mais seulement les principales.

Nous avons donc réalisé que les listes sont différentes. Vous pouvez faire en sorte que les règles autorisent exactement les applications qui ont réellement transité par le réseau. Pour ce faire, vous cliquez sur le bouton MatchUsage. Il se présente comme ceci:

Et vous pouvez également ajouter des applications que vous jugez nécessaires - le bouton Ajouter dans la partie gauche de la fenêtre:

Et puis cette règle peut être appliquée et testée. Félicitations!

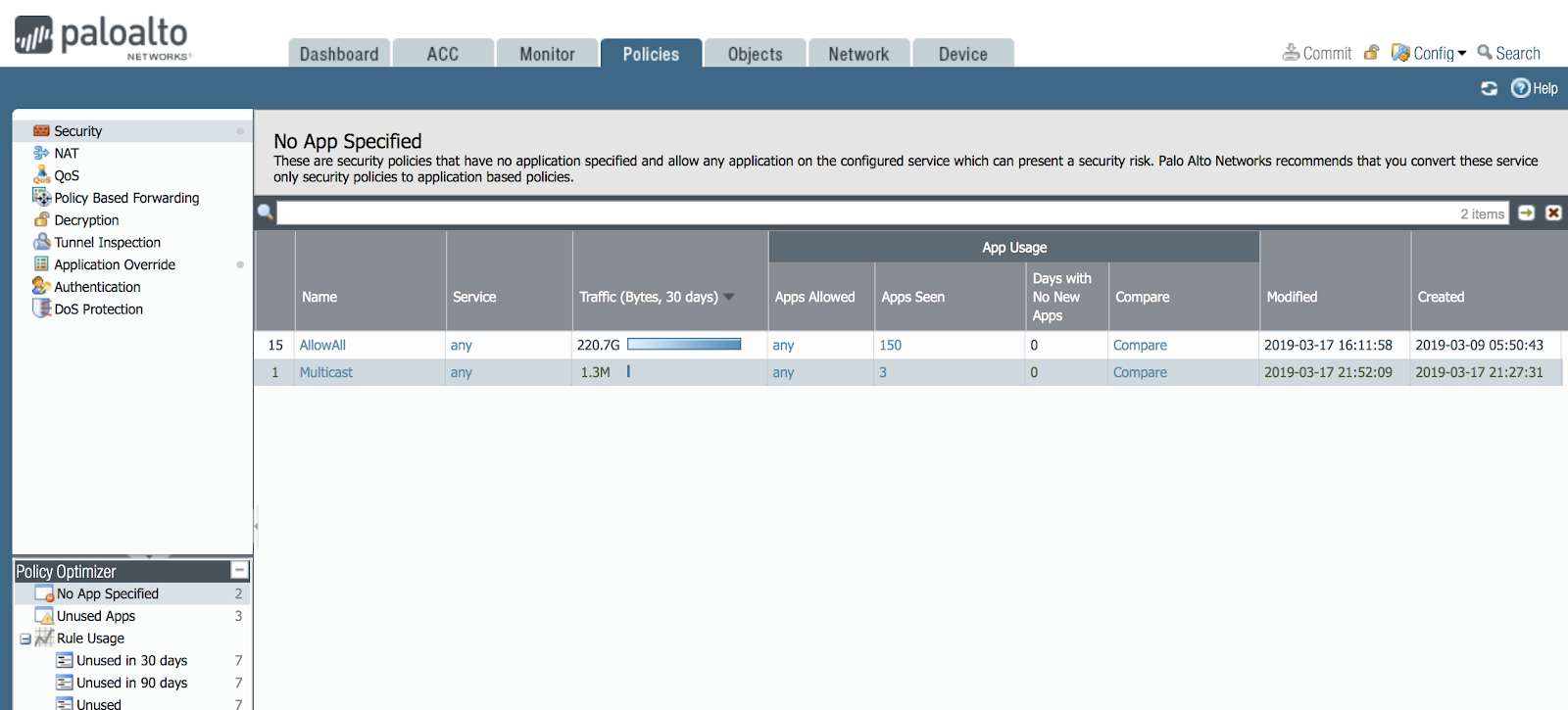

Cliquez sur Aucune application spécifiée

Dans ce cas, une fenêtre de sécurité importante s'ouvrira.

De telles règles, lorsqu'une application du niveau L7 n'est pas explicitement spécifiée, il y a très probablement beaucoup de votre réseau. Et il existe une telle règle dans mon réseau - permettez-moi de vous rappeler que je l'ai fait lors de la configuration initiale, en particulier pour montrer comment fonctionne Policy Optimizer.

L'image montre que la règle AllowAll a manqué 220 gigaoctets de trafic au cours de la période du 9 au 17 mars, soit 150 applications différentes sur mon réseau. Et cela ne suffit pas. Habituellement, dans un réseau d'entreprise de taille moyenne, 200 à 300 applications différentes.

Ainsi, une règle ignore jusqu'à 150 applications. En règle générale, cela signifie que le pare-feu est configuré de manière incorrecte, car généralement dans une règle, les applications 1-10 sont ignorées à des fins différentes. Voyons de quel type d'applications il s'agit: cliquez sur le bouton

Comparez:

La chose la plus merveilleuse pour l'administrateur dans la fonction Policy Optimizer est le bouton Match Usage - vous pouvez créer une règle en un seul clic, où vous entrez les 150 applications dans la règle. Manuellement, cela serait assez long. Le nombre de tâches que l'administrateur doit travailler même sur mon réseau de 10 appareils est énorme.

J'ai 150 applications différentes qui transmettent des gigaoctets de trafic à la maison! Combien en avez-vous?

Mais que se passe-t-il dans le réseau de 100 appareils ou 1000 ou 10000? J'ai vu des pare-feu où 8000 règles et je suis très heureux que les administrateurs disposent désormais d'outils d'automatisation aussi pratiques.

Vous n'aurez pas besoin de certaines des applications que le module d'analyse d'application L7 dans NGFW a vues et affichées sur le réseau, vous devez donc simplement les supprimer de la liste des règles d'autorisation, ou effectuer le clonage des règles avec le bouton Cloner (dans l'interface principale) et activer dans une règle de l'application, et dans bloquer une autre application, comme si elle n'était absolument pas nécessaire sur votre réseau. Ces applications incluent souvent le bittorent, la vapeur, l'ultrasurf, le tor, les tunnels cachés tels que tcp-over-dns et autres.

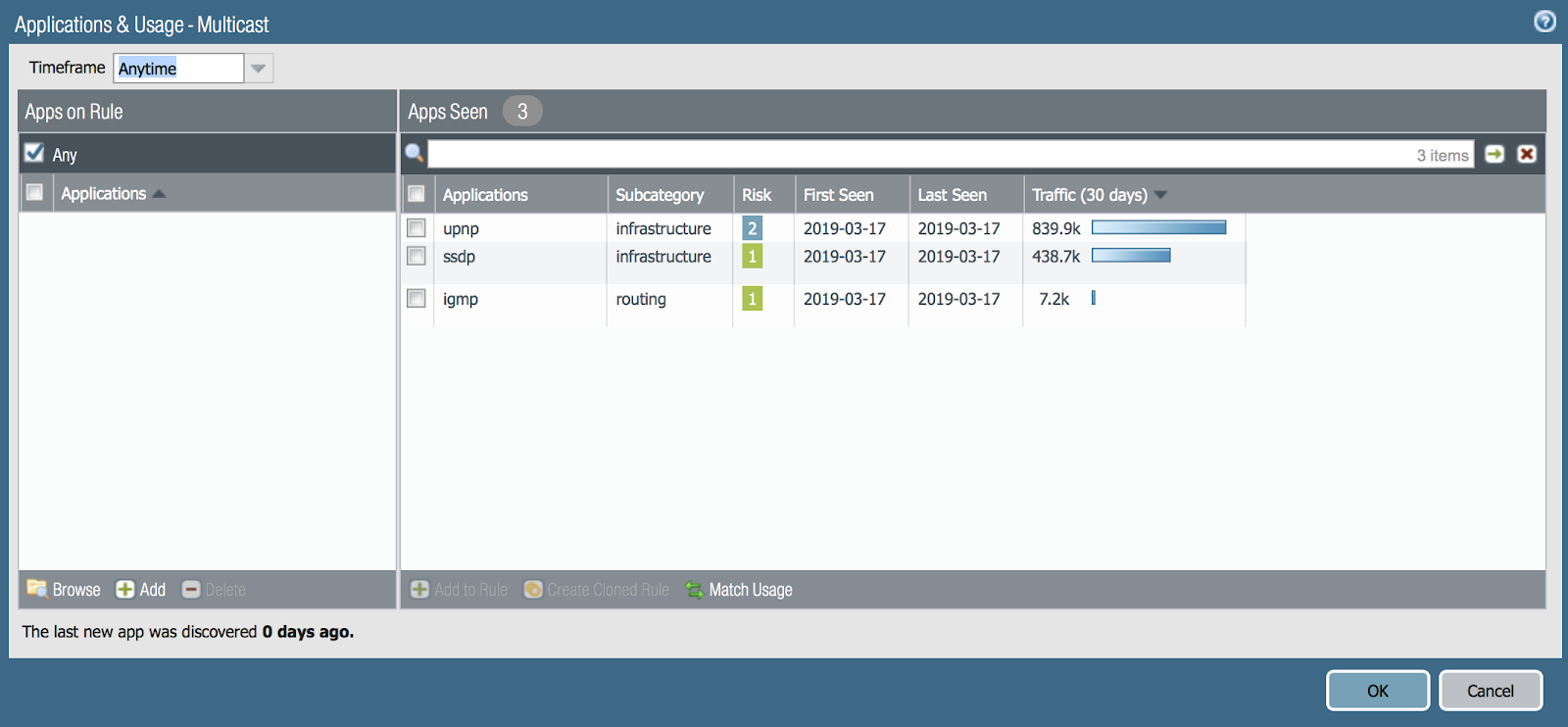

Eh bien, cliquez sur une autre règle - ce qui y est visible:

Oui, voici des applications spécifiques à la multidiffusion. Nous devons leur permettre de regarder des vidéos sur le réseau. Cliquez sur Faire correspondre l'utilisation. Super! Merci Policy Optimizer.

Qu'en est-il du Machine Learning

Maintenant, c'est à la mode de parler d'automatisation. Ce que j'ai décrit est très utile. Il y a une autre opportunité dont je dois parler. Il s'agit de la fonctionnalité d'apprentissage automatique intégrée à l'utilitaire Expedition mentionné ci-dessus. Dans cet utilitaire, il est possible de transférer des règles depuis votre ancien pare-feu d'un autre fabricant. Il est également possible d'analyser les journaux de trafic Palo Alto Networks existants et de suggérer les règles à écrire. Ceci est similaire à la fonctionnalité de Policy Optimizer, mais dans Expedition, il est encore plus étendu et vous propose une liste de règles prédéfinies - il vous suffit de les approuver.

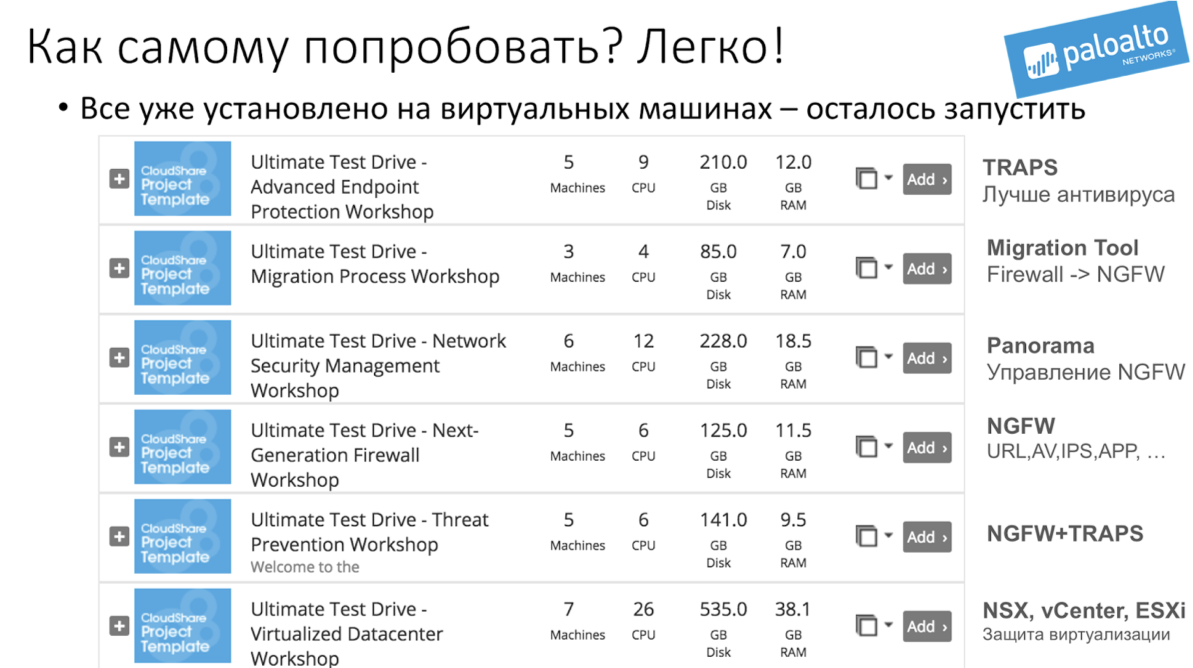

Pour tester cette fonctionnalité, il y a du travail en laboratoire - nous l'appelons test drive. Ce test peut être effectué en se rendant sur les pare-feu virtuels que le personnel du bureau de Palo Alto Networks Moscou lancera à votre demande.

La demande peut être envoyée à Russia@paloaltonetworks.com et écrire dans la demande: «Je veux faire UTD par le processus de migration».

En fait, les laboratoires appelés Unified Test Drive (UTD) ont plusieurs options et ils

sont tous

disponibles à distance sur demande.