Il y a quelques jours à peine, j'ai écrit sur Habrir comment le service médical russe en ligne DOC + a réussi à laisser dans le domaine public une base de données avec des journaux d'accès détaillés, à partir desquels il était possible d'obtenir des données auprès des patients et des employés du service. Et voici un nouvel incident, avec un autre service russe offrant aux patients des consultations en ligne avec des médecins - «Le docteur est à proximité» (www.drclinics.ru).

J'écrirai tout de suite qu'en raison de l'adéquation des employés de Doctor Near, la vulnérabilité a été rapidement (2 heures à partir du moment de la notification la nuit!) Éliminée et très probablement il n'y a pas eu de fuite de données personnelles et médicales. Contrairement à l'incident avec DOC +, où je sais avec certitude qu'au moins un fichier json avec des données de 3,5 Go est tombé dans le «monde ouvert», tandis que la position officielle ressemble à ceci: « Une petite quantité de données a été temporairement rendue publique, qui ne peuvent pas entraîner de conséquences négatives pour les employés et les utilisateurs du service DOC +. ".

Un abonné anonyme m'a contacté en tant que propriétaire de la chaîne Telegram " Information Leaks " et a signalé une vulnérabilité potentielle sur le site www.drclinics.ru.

L'essence de la vulnérabilité était que, connaissant l'URL et étant dans le système sous votre compte, vous pouviez voir les données d'autres patients.

Pour enregistrer un nouveau compte dans le système Doctor Near, en effet, vous n'avez besoin que d'un numéro de téléphone mobile auquel vous recevez un SMS de confirmation, donc personne n'a pu avoir des problèmes pour accéder à votre compte personnel.

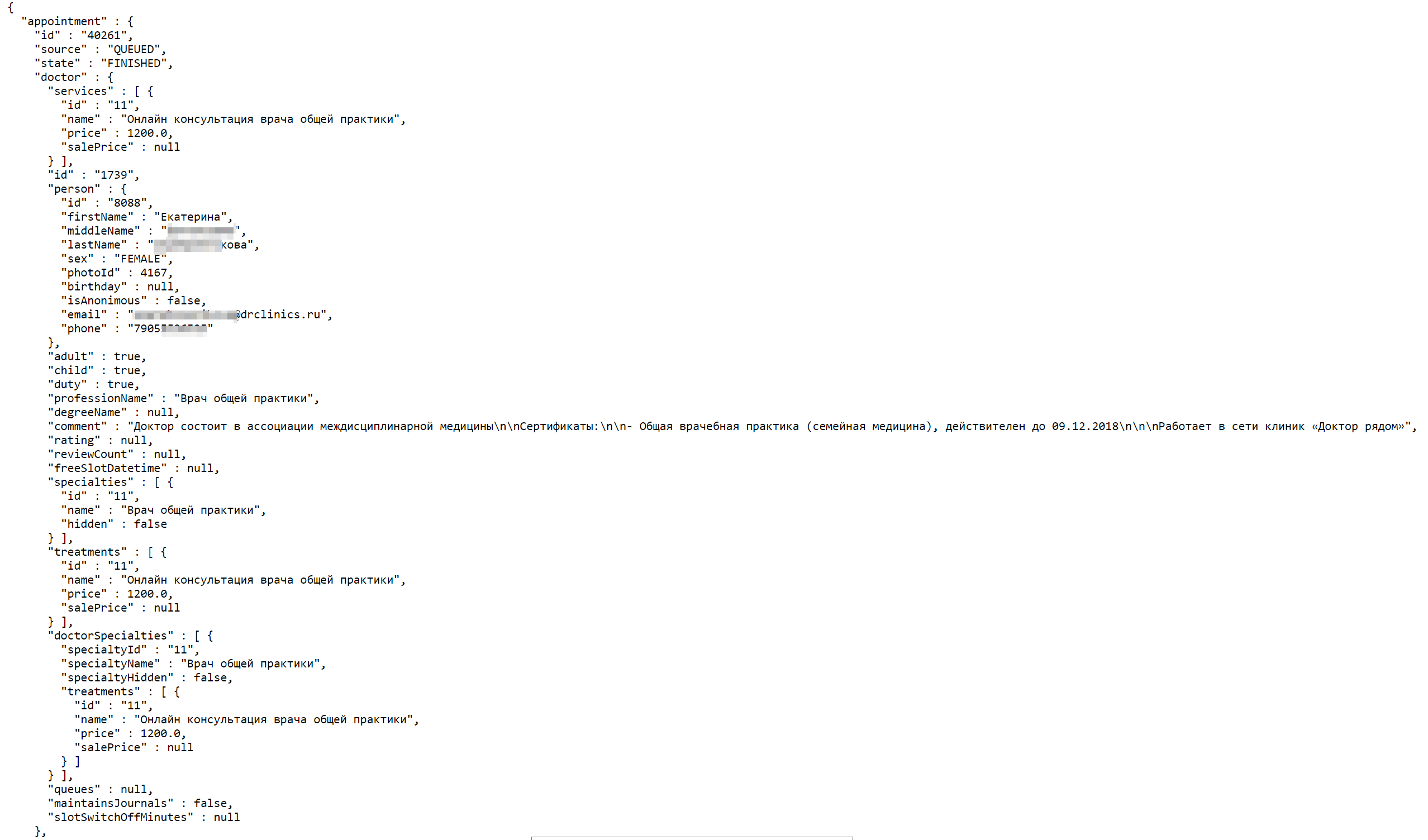

Une fois que l'utilisateur a entré son compte personnel, il pouvait immédiatement, en changeant l'URL dans la barre d'adresse de son navigateur, afficher des rapports contenant des données personnelles de patients et même des diagnostics médicaux.

Un problème important était que le service utilise une numérotation de bout en bout des rapports et génère déjà des URL à partir de ces numéros:

https://[ ]/…/…/40261/…

Par conséquent, il suffisait de définir le nombre minimum acceptable (7911) et maximum (42926 - au moment de la vulnérabilité) afin de calculer le nombre total (35015) de rapports dans le système et même (s'il y avait une intention malveillante) de les télécharger tous avec un simple script.

Parmi les données disponibles pour la consultation figuraient: nom du médecin et du patient, dates de naissance du médecin et du patient, numéros de téléphone du médecin et du patient, sexe du médecin et du patient, adresses e-mail du médecin et du patient, spécialisation du médecin, date de la consultation, coût de la consultation et, dans certains cas, même un diagnostic ( en commentaire du rapport).

Cette vulnérabilité est essentiellement très similaire à celle découverte en décembre 2017 sur le serveur de l'organisation de microfinance Zaimograd. Ensuite, la recherche a pu obtenir 36763 contrats contenant les données de passeport complètes des clients de l'organisation.

Comme je l'ai souligné dès le début, les employés de Doctor Near ont fait preuve d'un réel professionnalisme et malgré le fait que je les ai informés de la vulnérabilité à 23h00 (heure de Moscou), l'accès à mon compte personnel a été immédiatement fermé à tout le monde et à 13h00 ( Msk) cette vulnérabilité a été corrigée.

Je ne peux pas m'empêcher de relancer le service des relations publiques du même DOC + (New Medicine LLC). Déclarant " une quantité insignifiante de données s'est temporairement révélée être du domaine public ", ils perdent de vue le fait que nous avons à notre disposition les données du "contrôle objectif", à savoir le moteur de recherche Shodan. Comme indiqué correctement dans les commentaires de cet article, selon Shodan, la date du premier commit du serveur ClickHouse ouvert à l'adresse DOC + IP: 02.15.2019 03:08:00, date du dernier commit: 17/03/2019 09:52:00. La taille de la base de données est d'environ 40 Go.

Et il y avait 15 fixations au total:

15.02.2019 03:08:00 16.02.2019 07:29:00 24.02.2019 02:03:00 24.02.2019 02:50:00 25.02.2019 20:39:00 27.02.2019 07:37:00 02.03.2019 14:08:00 06.03.2019 22:30:00 08.03.2019 00:23:00 08.03.2019 14:07:00 09.03.2019 05:27:00 09.03.2019 22:08:00 13.03.2019 03:58:00 15.03.2019 08:45:00 17.03.2019 09:52:00

D'après la déclaration, il s'avère que temporairement, c'est un peu plus d'un mois, et une petite quantité de données est d'environ 40 gigaoctets. Eh bien, je ne sais pas ...

Mais revenons au "Docteur est proche".

À l'heure actuelle, ma paranoïa professionnelle est hantée par un seul problème mineur qui reste - par la réponse du serveur, vous pouvez connaître le nombre de rapports dans le système. Lorsque vous essayez d'obtenir un rapport par une URL à laquelle vous n'avez pas accès (mais le rapport lui-même est là), le serveur renvoie ACCESS_DENIED et lorsque vous essayez d'obtenir un rapport qui n'est pas là, NOT_FOUND est renvoyé. En surveillant l'augmentation du nombre de rapports dans le système en dynamique (une fois par semaine, mois, etc.), vous pouvez évaluer la charge du service et le volume des services fournis. Bien sûr, cela ne viole pas les données personnelles des patients et des médecins, mais cela peut être une violation des secrets commerciaux de l'entreprise.