Bonjour.

Tout a commencé il y a six mois. Nous travaillons en petite équipe sur le projet, le projet a déjà été lancé sur le réseau et il fonctionne avec succès depuis plusieurs mois. D'une certaine manière, j'ai commencé à parler des statistiques de visites, des sources de référence des utilisateurs, etc. Les gestionnaires m'ont envoyé un lien vers la page SimilarWeb avec notre ressource. Ce que j'ai vu m'a beaucoup intrigué. En plus d'autres informations, la page contient des informations sur les sous-domaines trouvés par SimilarWeb. Imaginez ma surprise quand j'ai vu dans le top 5 des sous-domaines internes qui ne sont utilisés que par les employés et ne sont pas accessibles de l'extérieur (comme jira.mycomp.org, ci.mycomp.org, git.mycomp.org).

Une seule chose m'est venue à l'esprit: quelqu'un dans l'équipe avait une sorte de méchanceté qui a fusionné les données par les URL visitées. Une partie de l'équipe travaille à distance, tous ont des systèmes d'exploitation et des navigateurs différents. Il a parlé avec chacun individuellement, a demandé d'analyser le système avec un antivirus, a demandé une liste des extensions utilisées.

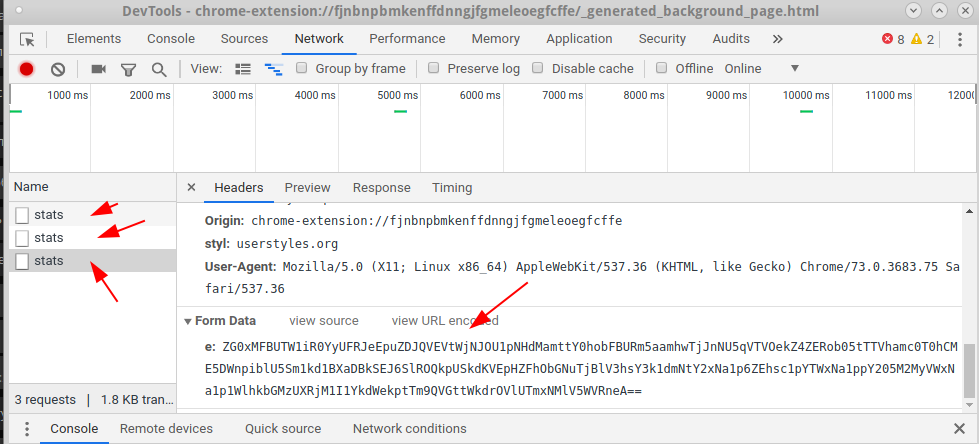

Google a publié plusieurs articles sur l'achat de l'extension Stylish par SimilarWeb. Je me suis posé cette application et je me suis assuré qu'elle fusionne vraiment les données. Comment ça marche: lors de l'installation de l'extension, vous acceptez les conditions de collecte des données (et au moment où l'application est dans la boutique et ne cache pas le fait que des données seront collectées pour SimilarWeb). De plus, lorsque vous accédez à n'importe quelle page (même sur https), l'extension en arrière-plan commence à envoyer des données à l'url h___s: //userstylesapi.com/tic/stats. Cela ressemble à ceci:

Le paramètre

e dans

FormData contient des données enveloppées dans Base64:

ZG0xMFBUTW1iR0YyUFRJeEpuZDJQVEVtWjNJOU1pNHdMamttY0hobFBURm5aamhwTjJnNU5qVTVOekZ4ZERob05tTTVhamc0T0hCME5DWnpiblU5Sm1kd1BXaDBkSEJ6SlROQkpUSkdKVEpHZFhObGNuTjBlV3hsY3k1dmNtY2xNa1p6ZEhsc1pYTWxNa1ppY205M2MyVWxNa1p1WlhkbGMzUXRjM1I1YkdWekptTm9QVGttWkdrOVlUTmxNMlV5WVRneA== vmt=3&lav=21&wv=1&gr=2.0.9&pxe=1gf8i7h965971qt8h6c9j888pt4&snu=&gp=https%3A%2F%2Fuserstyles.org%2Fstyles%2Fbrowse%2Fnewest-styles&ch=9&di=a3e3e2a81

Ainsi, à chaque clic, des informations sont transmises aux URL visitées.

Ils ont nettoyé les ordinateurs de travail et à domicile, supprimé l'extension de ceux qui l'avaient et ont écrit les instructions pour l'avenir. Il ne restait plus qu'à attendre. Les données de SimilarWeb sont mises à jour dans un délai d'un mois.

Cependant, deux mois se sont écoulés et la situation n'a pas changé. Les domaines ont continué à s'accrocher à la liste des ressources. Donc tout le monde n'a pas été nettoyé. Nous avons décidé de calculer le "scammer" d'une autre manière. Pour chaque membre de l'équipe, une URL spéciale du formulaire suivant a été créée: coder-124.mycomp.ru, coder-523.mycomp.ru, etc. Ils ont donné la tâche d'aller à cette URL quotidiennement et de faire quelques clics, le processus a été surveillé pour que personne n'oublie. Après un mois d'intimidation contre les développeurs, nous avons toujours obtenu les fruits. L'une des URL se trouvait tout en bas de la liste. La cible est trouvée, il reste à comprendre comment les données sont fusionnées.

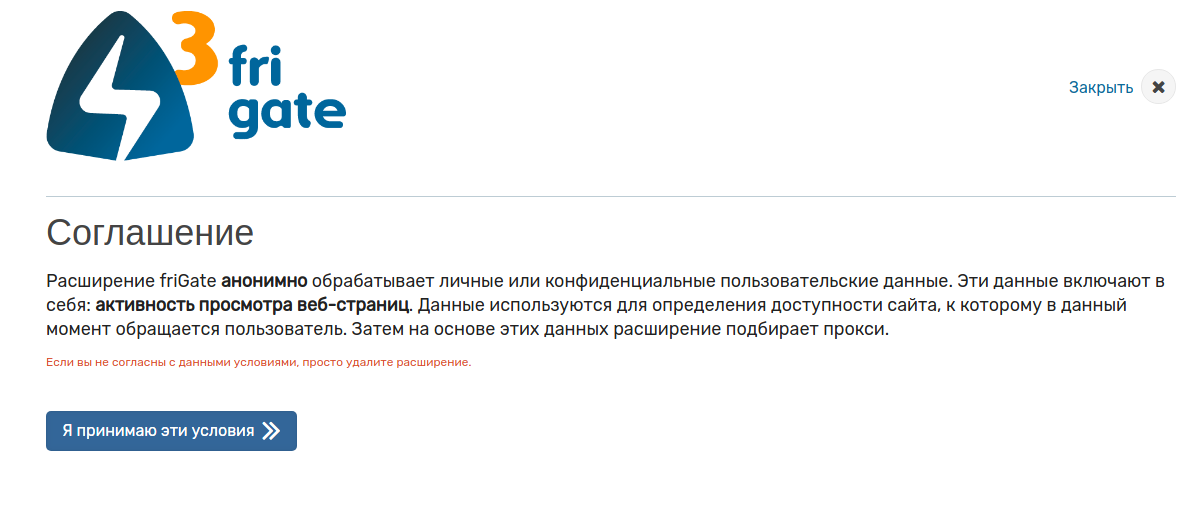

Le résultat a été surprenant, l'extension Chrome a déversé les données ... Mais pas élégant ... Il s'est avéré que l'extension

Frigate a déversé les données. Une fois installée, l'extension affiche le message suivant:

Disons ... Ensuite, nous avons regardé comment il transmet ces données:

Lorsque vous accédez à une page avec deux URL (je me demande pourquoi deux), les données suivantes sont envoyées:

Le paramètre

e dans

FormData contient des données enveloppées dans Base64:

Y3oweE9ERTBKbTFrUFRJeEpuQnBaRDFzWW5keE1FeHBTVW8xZFhFeWFEY21jMlZ6Y3owMU56TXpNVFl6TWpVeU1EazJOemd3TURBbWMzVmlQV05vY205dFpTWnhQV2gwZEhCekpUTkJMeTltY21rdFoyRjBaUzV2Y21jdmNuVXZKbWh5WldabGNtVnlQV2gwZEhCekpUTkJMeTkzZDNjdVoyOXZaMnhsTG5KMUx5WndjbVYyUFdoMGRIQnpKVE5CTHk5bWNta3RaMkYwWlM1dmNtY3ZjblV2Sm5SdGRqMDBNREUxSm5SdFpqMHhMakU9 s=1814&md=21&pid=lbwq0LiIJ5uq2h7&sess=573316325209678000&sub=chrome&q=https%3A//fri-gate.org/ru/&hreferer=https%3A//www.google.ru/&prev=https%3A//fri-gate.org/ru/&tmv=4015&tmf=1.1

Je ne pense pas que toutes ces données soient nécessaires pour sélectionner un serveur proxy. Et les mécanismes sont très similaires.

Soit dit en passant, il n'y a pas une telle fonctionnalité dans l'extension friGate Light ...

Au lieu d'une conclusion.

Je peux supposer que si une deuxième extension est trouvée, il y en aura une troisième et une quatrième. Très probablement, cette méthode de collaboration entre SimilarWeb et les développeurs d'extensions de navigateur se développera davantage. Je vous invite à vérifier vos extensions (Chrome, Firefox - cela n'a pas d'importance) et si vous trouvez quelque chose comme ça, écrivez dans les commentaires. Il est intéressant de savoir à quel point le problème est profond.

Et rappelez-vous, grand frère vous regarde toujours :)

Mes meilleurs vœux.