Photo, source - www.msspalert.com

Dans la nuit de lundi à mardi (environ 23h00 UTC le 18/03/2019), les spécialistes de Norsk Hydro ont remarqué un dysfonctionnement du réseau et de plusieurs systèmes. Il est rapidement devenu évident que les défaillances étaient dues à une infection massive des systèmes avec un chiffreur, qui s'est propagée très rapidement entre les infrastructures. Après avoir identifié la menace, le service de sécurité a entamé le processus d'isolement, mais le malware a réussi à se propager si profondément sur l'infrastructure qu'il a été nécessaire de transférer une partie de la production en mode de contrôle manuel («rollback» aux procédures adoptées avant l'informatisation des processus de production). L'enquête sur l'attaque a nécessité la participation des autorités locales et des forces de l'ordre (National Security Authority / NorCERT, Norwegian Police Security Service, National Criminal Investigation Service), ainsi que d'un certain nombre de sociétés commerciales. La reconstruction de l'infrastructure n'est pas encore terminée et les installations de production individuelles (par exemple, l'extrusion de profilés en aluminium) fonctionnent toujours à moitié.

Bien que l'enquête sur l'incident ne soit pas terminée et qu'il soit toujours difficile de prédire le moment de son achèvement, les faits disponibles vous permettent de comprendre le mécanisme d'action des attaquants et d'analyser ce que Norsk Hydro a bien fait et ce qui ne l'a pas été, et comment la défense pourrait être améliorée.

État de l'entreprise après l'attaque

Norsk Hydro est une entreprise assez importante: ses installations sont situées dans 40 pays et le nombre total d'employés dépasse 35 000 personnes. Le volume des systèmes d'information et des ordinateurs affectés par l'attaque est également important. D'après les informations fournies par les représentants de l'entreprise lors d'une conférence de presse conjointe avec les autorités et les informations quotidiennes sur l'état d'avancement de l'enquête et de la récupération sur le site Web (mise à jour du 22/03/2019), il s'ensuit que:

- aucun incident industriel local ni blessure humaine ne s'est produit;

- en conséquence, toutes les usines ont été isolées avec succès, les processus ont été transférés en contrôle manuel lorsque cela était possible (dans les usines d'extrusion d'aluminium, seulement 50% d'efficacité ont été atteints);

- les appareils mobiles et certains PC fonctionnent normalement, la messagerie cloud fonctionne correctement;

- il n'y a pas une image complète du nombre d'ordinateurs et de serveurs défaillants, il y a un degré différent de dommages aux infrastructures;

- il n'y a pas d'accès aux systèmes contenant des données sur les commandes, mais il y a la quantité nécessaire d'informations qui est requise pour la production des commandes;

- il n'y a aucune hypothèse sur les attaquants, l'hypothèse la plus probable sur le malware utilisé pour l'attaque est le ransomware LockerGoga;

- La société dispose d'un processus de sauvegarde bien établi, et le retour aux sauvegardes précédemment effectuées est la principale stratégie de récupération;

- l'entreprise dispose d'une assurance contre les risques informatiques, qu'elle prévoit d'utiliser pour couvrir les dommages causés par une attaque.

Il est important de noter comment Norsk Hydro s'est comporté pendant l'attaque. L'entreprise a agi le plus ouvertement possible: en cas de problème avec le site principal, elle en a lancé un temporaire, a informé le public via un compte Facebook, a informé le marché des valeurs mobilières de sa situation et a tenu une conférence de presse le tout premier jour de l'attentat.

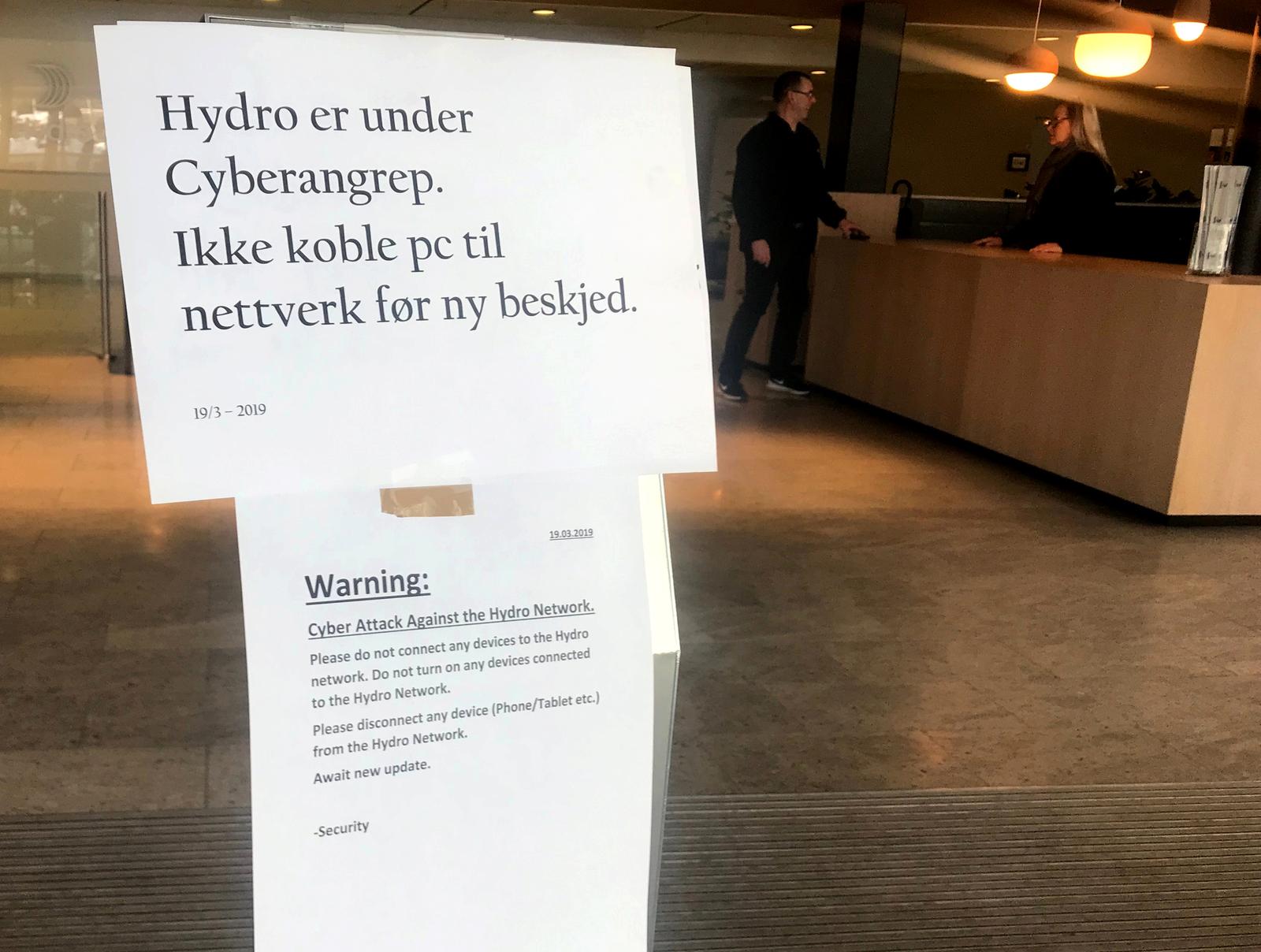

Un avertissement aux employés de Norsk Hydro que vous ne devez connecter aucun appareil au réseau en raison d'une cyberattaque. Photo, source - www.reuters.com

Qu'est-ce qu'un logiciel malveillant LockerGoga?

Pour la première fois, le grand public a été informé des attaques utilisant LockerGoga fin janvier 2019, la société de conseil d'Atran en a souffert, mais il y avait très peu de détails techniques sur l'attaque. Norsk Hydro a été attaqué avec plusieurs versions du malware qui, par la mécanique de leur action, sont similaires (à l'exception des "fonctionnalités" individuelles) aux échantillons utilisés lors de l'attaque de janvier.

Les fichiers exécutables malveillants sont signés avec le même certificat délivré par Sectigo (anciennement Comodo CA) que les échantillons utilisés dans l'attaque d'Altran (probablement une société écran ALISA LTD avec 2 propriétaires et 2 actions de 1 GBP chacune). Pour le moment, le certificat a été révoqué, mais pendant l'attaque, il était valide.

Apparemment, chaque échantillon de malware a été généré uniquement pour la société attaquée, ce qui est noté dans l'analyse des échantillons par les chercheurs .

Tous les échantillons identifiés n'ont pas la capacité de s'auto-répliquer (contrairement à WannaCry et NotPetya) et doivent être exécutés sur le nœud attaqué. L'hypothèse la plus probable de propagation de logiciels malveillants sur le réseau Norsk Hydro est l'utilisation de stratégies de groupe AD pour créer des tâches ou des services avec du contenu malveillant. Avec une probabilité élevée, cela signifie qu'au stade de la pénétration, un autre malware a été utilisé, à l'aide duquel il a été possible d'obtenir des privilèges administratifs dans le domaine. L'un des mécanismes possibles pourrait être le phishing, suivi du vol de mots de passe ou de tickets Kerberos dans la mémoire d'un nœud compromis.

Pendant le processus d'infection, le fichier exécutable malveillant est copié dans le répertoire %TEMP% et lancé avec des privilèges élevés. Après cela, il démarre un grand nombre de processus enfants, leur distribuant le cryptage des fichiers selon la liste assemblée. A en juger par le comportement des échantillons disponibles, non seulement les fichiers avec des extensions de documents bureautiques, bases de données et autres fichiers de travail ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ), mais aussi d'autres fichiers sur le lecteur C: \ (par exemple, bibliothèques dll) avec des variations en fonction de l'échantillon. Le processus enfant génère une paire clé / iv à l'aide de RNG, puis utilise l'algorithme AES pour écraser le fichier avec des données chiffrées, chiffre la paire clé / iv avec une clé publique, ajoute la paire de clés chiffrée au fichier et renomme le fichier, en ajoutant .LOCKED à l'extension. Ce comportement vous permet d'utiliser davantage le processeur de l'ordinateur infecté avec des tâches de chiffrement et d'accélérer l'ensemble du processus.

Le processus parent crée également un fichier texte sur le bureau avec une demande de rançon (README_LOCKED.txt avec des variations dans le nom), modifie les mots de passe des utilisateurs locaux (ce comportement dépend probablement de la version de l'exemple, c'est-à-dire que seuls les mots de passe des administrateurs locaux peuvent être cryptés) et valide sortie forcée de la session utilisateur. Dans certaines versions, la possibilité de désactiver l'interface réseau de l'ordinateur a été révélée.

Ainsi, dans certains cas, un PC infecté peut tout simplement ne pas démarrer (si les composants critiques du noyau du système d'exploitation sont cryptés) ou l'utilisateur ne pourra pas se connecter pour afficher les exigences de rançon, ce qui est plus typique pour les vipères.

La demande de rançon (un exemple est donné ci-dessous) ne contient ni adresse de portefeuille ni montant de rançon, mais uniquement des adresses postales pour interagir avec des intrus. Différentes versions d'échantillons malveillants ont des adresses e-mail différentes dans la demande.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

Le malware n'utilise aucune infrastructure C&C, le seul canal de communication avec l'attaquant est le courrier électronique. De plus, le malware n'essaie pas de cacher les traces de ses activités. Dans le cadre d'une implémentation similaire du mécanisme de rançon, ainsi que de l'échec réel des PC cryptés, on peut supposer que la cible de LockerGoga est similaire au malware WannaCry et NotPetya. Cependant, que ce soit vrai ou non, on ne peut pas le dire pour le moment.

Ce qui a été bien fait et ce qui n'a pas été fait

Après avoir divulgué des informations sur les cyberattaques de haut niveau, vous pouvez souvent voir des articles et divers documents expliquant ce que les victimes de l'attaque ont fait de mal. Dans le cas de Norsk Hydro, la situation est différente; la société n'a pas montré de défaillances notables dans l'organisation des infrastructures (la production ne s'est pas arrêtée) et mène bien le processus de réponse à l'attaque, à savoir:

- L'entreprise est aussi ouverte que possible avec les investisseurs et le public pour informer sur les progrès réalisés dans l'élimination de l'attaque. Un indicateur indirect d'une réaction positive pourrait être le cours de bourse: malgré une légère baisse (3,6%) des actions au 23.03, il y a des conditions préalables à leur poursuite de la croissance stable.

- Il a été possible d'isoler les installations de production assez rapidement pour que leur production ne soit pas affectée.

- Il existe des processus bien établis qui permettent aux installations de production de fonctionner en mode de contrôle manuel (au moins pour la majorité de la production).

- Le processus de sauvegarde a été établi, ce qui facilitera grandement la récupération des nœuds d'infrastructure après l'incident.

- Il existe des canaux de communication de secours (cloud mail) qui permettent aux employés d'interagir même en cas de problème sur l'infrastructure principale.

- L'entreprise utilise une assurance contre les risques informatiques, qui aidera à compenser une partie des dommages causés par l'attaque.

Dans le même temps, Norsk Hydro s'appuyait trop sur la solution antivirus qui y était installée. Selon les chercheurs, certains échantillons de logiciels malveillants n'ont été détectés par aucune solution antivirus au début du mois de mars, au moment où l'attaque a commencé, le nombre de solutions qui ont déterminé les échantillons comme malveillants était également faible. De plus, le centre de certification a révoqué le certificat malveillant trop tard - après le début de l'attaque. De plus, pour certaines installations, la segmentation des infrastructures industrielles des bureaux a probablement été insuffisamment réalisée.

Détecter une attaque dans les premiers stades permettrait une surveillance continue:

- activité de compte privilégié;

- Modifications de stratégie de groupe

- créer de nouveaux services et tâches du planificateur;

- événements de changement de mot de passe pour les comptes privilégiés, incl. et les administrateurs locaux;

- activité similaire aux attaques Pass-the-Hash et Pass-the-Ticket;

Ce contrôle doit être effectué par un service de surveillance interne (utilisant des solutions de type SIEM et des systèmes d'analyse comportementale) et / ou un SOC / CSIRT externe.

En effet, une détection précoce aidera à économiser des fonds importants pour éliminer les conséquences de l'attaque.

Upd. 26/03/2019

Des chercheurs d'Alert Logic ont découvert un bogue dans un logiciel malveillant. Les attaquants n'ont pas prévu de gestion des exceptions lorsque, lors de la collecte d'une liste de fichiers à chiffrer, le malware tombe sur un lien (* .lnk) qui contient des erreurs (chemin réseau incorrect ou manque d'association avec le point de terminaison RPC selon l'étude). Cela peut se produire lors de la collecte de fichiers à partir du dossier Éléments récents. Dans ce cas, le processus principal est interrompu par le système d'exploitation et il n'atteint même pas le chiffrement. Cela peut peut-être expliquer en partie le degré inégal de dommages aux nœuds de l'entreprise.

Les références

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/