Le Web moderne se compose de nombreuses technologies différentes qui offrent une variété d'opportunités ... mais créent également un nombre considérable de menaces. Les navigateurs modernes sont depuis longtemps les applications les plus complexes de l'ordinateur, devant la complexité même du cœur du système d'exploitation (dans Firefox plusieurs fois plus de lignes de code que dans le noyau Linux ou les suites bureautiques). Nous passons la plupart de notre temps dans le navigateur, il n'est donc pas surprenant que le navigateur soit sous le feu: ils essaient constamment de le pirater, de l'utiliser dans le botnet, d'essayer de voler nos données, d'écouter son trafic, de suivre les sites que nous visitons et nos actions sur ces sites .

Il est maintenant temps de dire que tout n'est pas si mal, et tous ces problèmes peuvent être traités ... mais ce n'est pas le cas. Prêt à l'emploi, les navigateurs font déjà beaucoup: ils mettent régulièrement à jour, tentent de combler les failles de sécurité, introduisent de nouvelles technologies de protection, offrent la possibilité d'étendre leurs fonctionnalités avec des extensions tierces. Mais il n'y a pas de protection sérieuse hors de la boîte , et il est peu probable qu'elle apparaisse: elle s'accompagne d'une complication de l'interface du navigateur et d'une désactivation partielle de ses fonctionnalités, ce qui "casse" les sites et ne plaira probablement pas aux utilisateurs ordinaires. Mais le plus triste, c'est que même à un tel prix, il est impossible de protéger pleinement le navigateur - c'est devenu trop compliqué.

Cependant, vous pouvez faire beaucoup pour améliorer la sécurité du navigateur. Il y a quelques bons projets (en anglais) qui offrent des approches complètes pour une protection supplémentaire de Firefox: article du guide de configuration de Firefox pour les fous de confidentialité et les buffs de performance (ou sa version pour les utilisateurs réguliers Le guide de confidentialité de Firefox pour les nuls! ) De 12bytes.org et ghacks-user .js de Thorin-Oakenpants, earthlng et claustromaniac. Ils se concentrent sur une protection maximale, mais l'utilisation d'un tel navigateur pour les tâches quotidiennes ordinaires devient extrêmement problématique et peu pratique. À mon avis, vous devez vous limiter à une protection modérée de Firefox afin de trouver un équilibre entre le renforcement de la sécurité, le maintien de la fonctionnalité des sites dont nous avons besoin et l'effort consacré à tout cela .

Contenu:

Modèle de menace

La sécurité

Confidentialité

Empreinte digitale

Suivi

Anonymat

Moyens disponibles pour améliorer la protection

Extensions

Canvasblocker

Protection CSS Exfil

Decentraleyes

ETag Stoppa

Éditeur d'en-tête

HTTPS partout

URL soignée

Origine uBlock

uMatrix

ghacks user.js

J'ai un petit durcissement modéré, je veux tout au maximum!

Le site ne fonctionne pas - qui est à blâmer, où le réparer?

Faits amusants

Modèle de menace

Pour commencer, analysons le modèle de menace, que protégeons-nous exactement et contre quoi.

La sécurité

C'est un concept assez général, mais dans notre cas, il s'agit d'entraver ou de compliquer l'utilisation du navigateur par d'autres de manière anormale: cela comprend un large éventail de menaces allant du piratage du navigateur par des exploits à la protection contre le phishing.

Évidemment, il y aura toujours des trous, donc il ne peut pas y avoir de protection à 100% ici en principe. Pour l'essentiel, il s'agit de désactiver certaines fonctionnalités d'un navigateur ou d'une technologie Web afin de réduire la surface d'attaque.

Confidentialité

Personne, sauf l'expéditeur et le destinataire, ne devrait être en mesure de lire les informations transmises.

Ici, nous parlons principalement d'améliorer la protection des connexions https. Les paramètres par défaut du navigateur visent davantage à garantir que la connexion peut être établie, même au prix de perdre la possibilité de garantir sa confidentialité.

Empreinte digitale

L'utilisateur doit pouvoir empêcher le site Web de déterminer que les vues passées et actuelles du site ont été effectuées par le même utilisateur.

C'est là que l'enfer commence. Oubliez ces moments bénis où il suffisait d'effacer les cookies et d'accéder au site à partir d'une IP différente, de sorte qu'en principe il ne pouvait pas connecter ces deux visites. Désormais, les sites ont accès à tant de données diverses et uniques sur le navigateur, le système d'exploitation et le matériel utilisateur qu'il est devenu impossible de les arrêter. Franchement, dans le processus de préparation de cet article, j'ai appris beaucoup de choses que j'aimerais maintenant "voir" - même si je savais déjà beaucoup de choses sur ce qui se passe dans ce domaine, je n'imaginais même pas l'ampleur de la catastrophe.

Une liste partielle de ce que les sites Web peuvent découvrir sur votre système:- Sur le serveur:

- Détails de connexion réseau (IP, MTU).

- ID de session SSL. Change habituellement une fois par jour. Et cela signifie que, par exemple, si vous êtes déjà allé sur https://gmail.com sous un seul compte aujourd'hui, puis effacé les cookies, etc. et modifié le VPN pour accéder à https://gmail.com à partir d'une autre adresse IP - Google peut toujours déterminer les deux visites effectuées à partir du même navigateur.

- Tout ce que les en-têtes HTTP révèlent: version du navigateur, système d'exploitation, langue.

- Via CSS:

- La taille de la fenêtre du navigateur. De plus, c'est l'une des caractéristiques les plus uniques du navigateur.

- DPI / échelle.

- Polices installées. Grâce à CSS, vous pouvez vérifier la présence de polices uniquement connues précédemment (JS vous permet d'obtenir toutes les polices), mais cela est plus que suffisant - au final, la liste de toutes les polices existantes est finie et bien connue.

- OS (dans les polices typiques).

- Via JS:

- Fer:

- Le nombre de processus de navigateur parallèle (simultanéité).

- Le fabricant et le modèle de la carte vidéo (via WebGL).

- Navigateur:

- Nom et version.

- OS

- Les paramètres régionaux.

- Langue.

- Fuseau horaire.

- Paramètres des droits d'accès (accès à l'emplacement, au microphone, etc.) - qui sont autorisés, qui sont interdits, qui seront demandés par l'utilisateur (qui forme également un ensemble plutôt unique en fonction des paramètres de l'utilisateur).

- Le mode de navigation privée est-il utilisé?

- Écran:

- Dimensions (résolution) de l'écran, disponible, fenêtre externe, fenêtre interne, fenêtre.

- Le plein écran est-il activé?

- Orientation de l'écran.

- Profondeur de couleur.

- DPI

- Est-ce que HiDPI est utilisé.

- Le niveau de zoom actuel de la page.

- devicePixelRatio.

- Entrepôts de données (façons de mémoriser l'ID utilisateur):

- Les cookies

- localStorage.

- sessionStorage.

- indexedDB.

- appCache.

- Travailleur Web.

- Travailleur partagé.

- Travailleur de service.

- Cache du travailleur de service.

- Notifications

- Cache normal (y compris les astuces avec ETag, etc.).

- Polices (un autre des facteurs les plus uniques).

- Canvas (vous pouvez obtenir une empreinte digitale unique en lisant le résultat du rendu par le navigateur).

- DOMRect.

- API Intersection Observer.

- WebGL (entre autres, vous pouvez trouver le nom de la carte vidéo).

- API audio

- Liste des algorithmes de chiffrement autorisés et des versions TLS.

Après avoir consulté cette liste, les mentions légales requises par les sites Web des sites Web concernant l'utilisation de cookies ressemblent à une moquerie.

Il existe deux approches de la protection: réduire l'entropie des empreintes digitales (de sorte que pour de nombreux utilisateurs les empreintes correspondent) et augmenter l'entropie (de sorte que l'empreinte d'un utilisateur soit différente de la précédente à chaque fois). En règle générale, la réduction de l'entropie fonctionne mieux, mais plus ou moins complètement, elle ne peut être implémentée que dans un navigateur Tor, car pour cela, il est nécessaire de limiter considérablement la capacité des utilisateurs à personnaliser le navigateur, et les navigateurs à usage général ne peuvent pas se le permettre. Quant à l'augmentation de l'entropie, le principal problème est que le fait de la randomisation des empreintes digitales peut être déterminé (en faisant deux empreintes digitales d'affilée), après quoi, au lieu de la valeur spécifique de l'empreinte digitale, le signe «fausse empreinte digitale» commence à être utilisé, ce qui en soi vous place dans une catégorie très étroite d'utilisateurs et facilite l'obtention d'une impression unique pour vous.

Pour nous, tout cela signifie que même essayer d'entraver la collecte de nos empreintes digitales n'a aucun sens, à moins qu'il ne puisse être obtenu "gratuitement" - sans sacrifier les performances des sites et la convivialité du navigateur.

Suivi

Il ne devrait pas être possible de lier la navigation de différents sites Web par un utilisateur, à moins qu'il n'ait lui-même informé un site des informations de son compte sur un autre site.

Le suivi se fait généralement en connectant les ressources (JS / CSS / image) du même site tiers à de nombreux autres sites. Il semblerait que l'utilisation d'extensions pour bloquer les trackers et les publicités devrait résoudre ce problème ... mais, hélas, ce n'est pas le cas. Oui, cela aide, mais la dure vérité est que les sites vendent ces données, donc même si vous avez visité deux sites où toutes les ressources tierces sont bloquées, ces sites peuvent toujours vendre des données sur vos visites sur le même réseau publicitaire. , ce qui lui permettra de relier ces visites entre elles (en tenant compte des possibilités mentionnées ci-dessus pour obtenir une empreinte digitale d'utilisateur unique - ce ne sera pas un problème).

Néanmoins, le blocage des ressources tierces en vaut toujours la peine - cela accélère le chargement des sites, élimine la publicité, complique et augmente le coût du suivi, et réduit également les sources d'attaques contre le navigateur.

Anonymat

Il ne devrait pas être possible de relier la visualisation d'un site Web à la véritable identité de l'utilisateur s'il ne s'est pas enregistré sur ce site Web sous son vrai nom et n'y a pas accédé depuis l'adresse IP enregistrée par le fournisseur.

Compte tenu de la possibilité d'obtenir des empreintes digitales et un suivi - l'anonymat de l'utilisateur, qui au moins l'un des sites visités lui a permis de connaître sa véritable identité, se transforme en fiction.

L'amélioration de l'anonymat dépasse notre portée. En bref, gardez à l'esprit: il n'y a pas d'anonymat lors de l'utilisation de votre navigateur principal, et ne le sera jamais. L'anonymat est nécessaire - regardez vers des virtualoks spécialisés (avec les paramètres par défaut et sans enregistrer les résultats sur le disque après avoir éteint le virtualka), VPN + Tor et Tor-browser au lieu de Firefox standard.

Moyens disponibles pour améliorer la protection

Alors, que pouvons-nous faire? Par ordre croissant de difficulté:

- Vous pouvez utiliser les capacités intégrées du navigateur pour contrôler et isoler les sites Web sur une base individuelle:

- Conteneurs

- Fenêtre privée.

- Gestion des droits d'accès pour les sites Web.

- Blocage des cookies tiers et des trackers célèbres.

- Suppression de données / cache stockées par des sites Web.

- Vous pouvez installer une variété d'extensions.

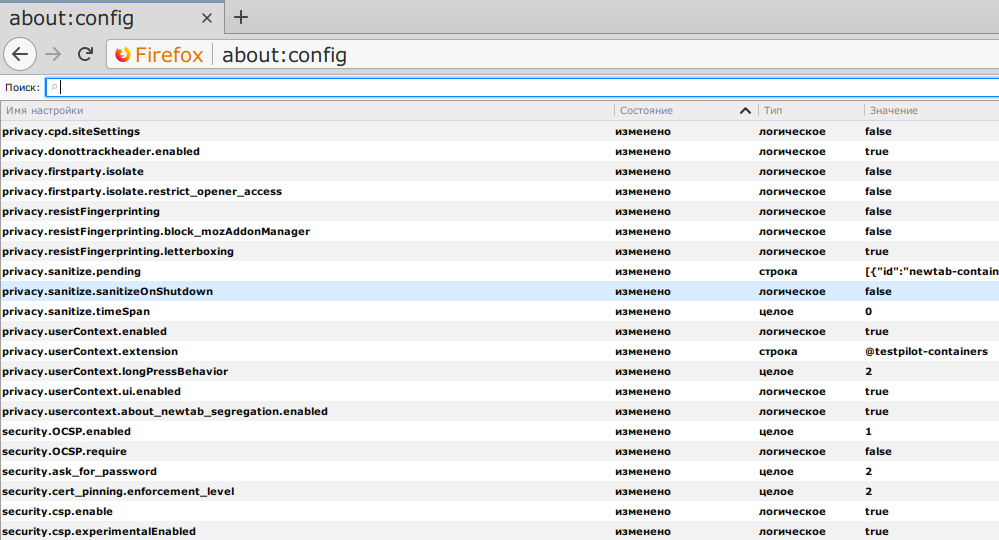

- Vous pouvez jouer parmi les milliers de paramètres de navigateur disponibles dans

about:config et modifier certains d'entre eux.

Avec le premier paragraphe, tout est trivial, mais je voudrais surtout noter les conteneurs. Il s'agit d'une fonctionnalité relativement nouvelle de Firefox qui vous permet d'isoler un groupe de sites dans un conteneur d'un groupe de sites dans un autre. En fait, l'utilisation de différents conteneurs dans un même navigateur devrait fonctionner de la même manière que l'utilisation de plusieurs navigateurs différents en même temps, mais elle est plus pratique pour l'utilisateur. L'isolement des conteneurs est encore un peu plus faible que lors de l'utilisation de différents navigateurs, mais il est assez bon et les conteneurs peuvent être utilisés. Cependant, les conteneurs eux-mêmes n'améliorent la protection d'aucun des points pris en compte dans notre modèle de menace - au maximum, ils empêchent légèrement l'empreinte digitale de l'utilisateur d'être isolée du stockage de données ( cookies, cache, etc. ).

Les extensions sont les plus diverses - certaines sont suffisantes à installer et fonctionneront sans nécessiter d'attention ni de réglage fin, d'autres doivent être constamment configurées pour restaurer la fonctionnalité de nouveaux sites, et d'autres encore constituent une menace pour la sécurité, la confidentialité et le suivi. Par conséquent, vous devez soigneusement considérer le choix des extensions installées, leurs politiques de confidentialité et leurs mises à jour.

En ce qui concerne la modification des paramètres de about:config , c'est le moyen le plus difficile d'améliorer la sécurité. Trop de ces paramètres, trop peu d'informations sur ce qui peut se casser lorsque chaque paramètre est modifié, l'effet n'est pas trop évident pour la plupart d'entre eux, et chaque nouvelle version de Firefox apporte un tas de nouveaux paramètres et supprime certains des anciens.

Extensions

Pensez à utiliser ou non les mises à jour automatiques des extensions (vous pouvez le désactiver sur about:addons ). Il existe de nombreuses raisons pour lesquelles vous devez le désactiver (mais vous devez toujours les mettre à jour, en surveillant simplement et soigneusement les modifications, y compris les politiques de confidentialité):

- Les développeurs décident régulièrement de commencer à monétiser l'extension d'une manière que, dans le contexte de cet article, vous n'aimerez certainement pas.

- Les développeurs vendent parfois des extensions, et leur nouveau propriétaire leur apporte généralement des modifications que vous n'aimerez probablement pas non plus.

- Les extensions "détournent" occasionnellement le développeur.

- Les versions plus récentes peuvent rompre la compatibilité avec votre configuration actuelle et / ou votre buggy.

Certaines extensions utilisent CSP pour implémenter des fonctionnalités individuelles. Malheureusement, pour le moment, l'architecture de Firefox est telle qu'une seule des extensions sera en mesure de modifier CSP lors du chargement d'un site Web - et vous ne pouvez pas savoir laquelle d'entre elles à l'avance. Puisqu'il est très critique de garantir le bon fonctionnement d'uMatrix , il est nécessaire de vérifier soigneusement les paramètres des autres extensions pour vous assurer que toutes les fonctionnalités qui utilisent CSP y sont désactivées :

- uBlock Origin : désactivez le

→ → → [ ] (je ne suis certainement pas sûr, mais il est logique de supposer qu'il vaut mieux ne pas l'activer pour des sites individuels). - HTTPS Everywhere : Désactiver l'

→ [ ] (EASE) . - CanvasBlocker : désactiver les

→ → [ ] Block data URL pages (pour voir cet élément, vous devez activer les → [✓] ).

Si vous décidez de ne pas vous limiter à installer des extensions et de mettre les user.js décrits ci-dessous, alors considérez les nuances supplémentaires:

- L'

user.js configuration recommandée user.js nécessite l'utilisation de l'extension uMatrix . - Certains paramètres dans

user-overrides.js sont nécessaires afin de ne pas interrompre le travail de certaines extensions - ajustez-les en fonction des extensions que vous avez installées.

Canvasblocker

Protection CSS Exfil

- Lien

- Protège: confidentialité.

- Description: bloque les attaques telles que l'exfiltration de données CSS (vol de données de la page via l'utilisation de sélecteurs CSS spécifiques).

- Utilisation: fonctionne automatiquement, ne nécessite pas d'attention.

- Icône: peut être masquée dans le menu avancé.

- Réglage: non requis.

Decentraleyes

- Lien

- Protège: suivi.

- Description: Protège contre le suivi du CDN "gratuit". Il contient des fichiers populaires qui sont généralement demandés via CDN et les transmet au navigateur sans effectuer de véritable demande réseau pour CDN. Effet secondaire - accélère légèrement le chargement des sites.

- Utilisation: fonctionne automatiquement, ne nécessite pas d'attention.

- Icône: peut être masquée dans le menu avancé.

- Réglage: non requis.

Malheureusement, pour moi, cela suspend l'interface de Firefox pendant que certains sites se chargent en arrière-plan , j'ai donc dû le désactiver pour l'instant.

ETag Stoppa

- Lien

- Protège: Empreintes digitales.

- Description: supprime l'

ETag: tête ETag: de la réponse du serveur. - Utilisation: fonctionne automatiquement, ne nécessite pas d'attention.

- Icône: Aucune.

- Réglage: non requis.

Au lieu d'utiliser cette extension, vous pouvez ajouter une règle à l' éditeur d'en-tête (cela a du sens si elle est également utilisée pour d'autres règles):

- Lien

- Protège: dépend de la façon de l'utiliser.

- Description: vous permet de définir vos propres règles de blocage ou de redirection des demandes, ainsi que de modifier les en-têtes d'une demande ou d'une réponse.

- Utilisation: fonctionne automatiquement, ne nécessite pas d'attention.

- Icône: peut être masquée dans le menu avancé.

- Cadre: en soi, il ne fait rien du tout - vous devez déterminer les règles pour lui.

Un exemple des règles est mentionné ci-dessus dans la description d' ETag Stoppa . Mais s'il n'y a pas d'autres règles, il est plus facile d'utiliser ETag Stoppa au lieu de cette extension.

Un autre exemple: j'ai trouvé que l'extension ImTranslator pour une raison quelconque envoie deux cookies à tous les sites: BL_D_PROV=undefined; BL_T_PROV=undefined BL_D_PROV=undefined; BL_T_PROV=undefined . C'est peut-être juste un bug, mais je n'aime pas que cela indique à tous les sites que j'utilise cette extension. Le problème est résolu par cette règle:

HTTPS partout

- Lien

- Protège: confidentialité.

- Description: bascule automatiquement sur https lorsque cela est possible.

- Utilisation: Il fonctionne automatiquement, ne nécessite presque pas d'attention (la dernière fois que j'ai cassé un site en raison de cette expansion il y a un an et demi).

- Icône: utilisée pour personnaliser les sites.

- Réglage: non requis.

URL soignée

- Lien

- Protège: suivi.

- Description: supprime les paramètres indésirables des URL.

- Utilisation: fonctionne automatiquement, ne nécessite pas d'attention.

- Icône: peut être masquée dans le menu avancé.

- Réglage: non requis.

Origine uBlock

- Lien

- Protège: sécurité, empreintes digitales, suivi.

- Description: Un bloqueur automatique (basé sur des listes tierces) de toutes les ordures par type et / ou URL, ainsi que des éléments de page individuels: de la publicité et des notifications sur l'utilisation des cookies par le site aux trackers et malvari.

- Utilisation: Parfois, vous devez créer un nouveau site.

- Icône: nécessaire pour configurer le site actuel, y compris le blocage manuel des éléments de page individuels.

- Réglage: (listes de filtres - une question de préférence personnelle)

[✓] → [✓] IP- WebRTC [✓] CSP- → [✓] uBlock filters – Annoyances → [✓] Adblock Warning Removal List → [✓] Fanboy's Enhanced Tracking List → [✓] Malvertising filter list by Disconnect [✓] Spam404 → [✓] AdGuard Annoyances filter [✓] Fanboy's Cookie List [✓] Fanboy's Annoyance List → [✓] Dan Pollock's hosts file [✓] hpHosts' Ad and tracking servers → , [✓] RUS: RU AdList

uMatrix

Cette extension offre la protection la plus sérieuse, mais elle a un prix: de nombreux sites seront cassés et devront être réparés manuellement. Par exemple, la règle "* * script block" vient d'être ajoutée a désactivé l'exécution de JS sur tous les sites - ce qui, bien sûr, a cassé bon nombre d'entre eux. Mais ne vous précipitez pas pour supprimer cette règle: premièrement, cela n'aidera pas beaucoup, car le chargement de nombreux types de ressources, y compris JS à partir de sites tiers, est toujours désactivé (ce qui interrompt également de nombreux sites); et deuxièmement, l'approche « liste blanche: interdit tout ce qui n'était pas explicitement autorisé » sur le Web moderne est la seule acceptable car vous voulez renforcer la protection de Firefox.

La bonne nouvelle est qu'il n'est pas difficile de réparer des sites - généralement seulement deux ou trois clics dans la matrice, qui affiche l'icône de l'extension, puis relisant la page actuelle. L'essentiel est de ne pas oublier d'enregistrer les modifications dans la même matrice après avoir corrigé le site.

Et préparez-vous mentalement à ce que la première fois que vous devrez réparer presque tous les sites que vous visitez souvent - cela est dû au fait que sur les sites activement utilisés, vous devrez presque certainement inclure au moins le JS du site lui-même, plus, éventuellement, quelques ressources avec sites tiers. Soyez patient les premiers jours, alors cela deviendra beaucoup plus facile, honnêtement! :)

Il convient de noter que l'interface uMatrix est très claire et pratique - après l'avoir traitée . En d'autres termes, cela ne peut pas être qualifié d'intuitif. Par conséquent, il est fortement conseillé de lire la documentation! Au minimum, la section d' utilisation de base uMatrix (avec des images) du guide de configuration de Firefox ci-dessus pour les freaks de confidentialité et les buffs de performance . En général, je recommande fortement de lire le wiki uMatrix - il y a beaucoup de choses, mais les informations sont très nécessaires et utiles.

Il existe un autre ensemble de règles supplémentaires qui peuvent être utiles à ajouter à → - cela aidera à empêcher les sites Internet d'accéder aux ressources sur le réseau local (ce n'est pas une protection contre une attaque de reliure DNS). Si vous avez installé uMatrix il y a longtemps, vous devez d'abord supprimer la règle "matrix-off: localhost true" (les nouvelles versions d'uMatrix ne l'installent pas).

Ajoutez ces règles: * localhost * block * 127 * block * 10 * block * 192.168 * block * 169.254 * block * 172.16 * block * 172.17 * block * 172.18 * block * 172.19 * block * 172.20 * block * 172.21 * block * 172.22 * block * 172.23 * block * 172.24 * block * 172.25 * block * 172.26 * block * 172.27 * block * 172.28 * block * 172.29 * block * 172.30 * block * 172.31 * block * [::1] * block * [fc00::] * block * [fd00::] * block * [fe80::] * block * [fe80::1%lo0] * block * [ff02::1] * block * [ff02::2] * block localhost localhost * allow 127 127 * allow 10 10 * allow 192.168 192.168 * allow 169.254 169.254 * allow 172.16 172.16 * allow 172.17 172.17 * allow 172.18 172.18 * allow 172.19 172.19 * allow 172.20 172.20 * allow 172.21 172.21 * allow 172.22 172.22 * allow 172.23 172.23 * allow 172.24 172.24 * allow 172.25 172.25 * allow 172.26 172.26 * allow 172.27 172.27 * allow 172.28 172.28 * allow 172.29 172.29 * allow 172.30 172.30 * allow 172.31 172.31 * allow [::1] [::1] * allow [fc00::] [fc00::] * allow [fd00::] [fd00::] * allow [fe80::] [fe80::] * allow [fe80::1%lo0] [fe80::1%lo0] * allow [ff02::1] [ff02::1] * allow [ff02::2] [ff02::2] * allow

ghacks user.js

Tout était simple avec des extensions (oui, et même avec uMatrix - bien que cela complique l'utilisation du navigateur, cela donne également la protection principale), et maintenant nous sommes arrivés à la partie difficile.

Le projet ghacks user.js nous fournit le fichier de base user.js , ainsi que des scripts pour le mettre à jour et réinitialiser les paramètres distants. Ce fichier contient (pour le moment) un changement de 488 paramètres dans about:config ! Et il est considéré comme fondamental pour une raison: l'utiliser tel quel, sans apporter les modifications dont vous avez besoin, entraînera presque certainement un désastre (par exemple, ses paramètres par défaut suppriment régulièrement l'intégralité de l'historique du navigateur, bloquent la russification de Firefox, cassent de nombreux sites et extensions).

Ce projet fait un effort très sérieux pour protéger les empreintes digitales et le suivi ... si sérieux que l'utilisation du navigateur devient si gênante qu'il est plus honnête de dire "impossible". Et en même temps, il perd sensiblement en protection du navigateur Tor dans la machine virtuelle. Cela ne signifie en aucun cas que le projet est inutile pour les utilisateurs - juste pour l'utiliser, vous devez passer beaucoup de temps à créer vos propres user-overrides.js .

Pour cette raison, avant de l'utiliser, vous devez:

- Lisez attentivement user.js lui-même (environ 2300 lignes).

- Lisez attentivement toutes les pages wiki du projet .

- Créez votre propre fichier

user-overrides.js avec toutes les modifications concernant user.js dont vous avez personnellement besoin. - Faites une sauvegarde de votre profil Firefox !!!

- Et alors seulement, activez

user.js

Cela prend du temps et beaucoup. Est-ce que ça vaut le coup? C'est une question difficile.

Pour y répondre, j'ai fait une liste (incomplète) de ce qu'il améliore en plus des empreintes digitales et du suivi - regardez et décidez par vous-même:

- Sécurité:

- Désactive l' authentification HTTP d' origine croisée (phishing de compte).

- Améliore la protection lors de l'utilisation de mots de passe stockés .

- Améliore la sécurité lors de l'utilisation de TLS et de certificats .

- Limite la prise en charge des polices (forte probabilité de vulnérabilités).

- Désactive les plug-ins DRM .

- Désactive WebGL (forte probabilité de vulnérabilités).

- Limite les fonctionnalités WebGL si activées (forte probabilité de vulnérabilités).

- Désactive toutes sortes d'options de travailleurs (mineurs, fusion / spectre).

- Désactive asm.js (forte probabilité de vulnérabilités).

- Désactive WebAssembly .

- Désactive la mémoire partagée (Spectre).

- Ajoute

rel=noopener pour les liens avec target=_blank (sécurité). - Améliore la protection lors de l'interaction avec des applications locales tierces .

- Désactive MathML (réduction de la surface d'attaque).

- Force Punycode pour IDN (anti-usurpation).

- Active la prise en charge expérimentale de CSP 1.1 .

- Comprend l' isolement de première partie .

- Fuites, manipulation:

- Désactive la télémétrie Firefox et les fonctionnalités qui y sont liées (recommandations, etc.).

- Désactive les services tiers tels que Pocket.

- Bloque le pompage des liens qui ne sont pas cliqués (ping, prélecture, etc.).

- Désactive les fonctionnalités réseau par lesquelles vous pouvez contourner le proxy / VPN et connaître l'IP (y compris IPv6 et WebRTC).

- Limite la fuite de l' historique des pages précédentes dans l'onglet courant.

- Désactive : visité (fuite historique).

- Il bloque une fuite lors de la saisie de la ligne de recherche d'adresse / texte via les indices du moteur de recherche .

- Désactive le partage d'écran .

- Refuse l'accès au presse-papiers .

- Désactive l' API Intersection Observer (stabilité, définition du bloqueur de publicités).

Pour simplifier la préparation de son user-overrides.js auteur des articles ci-dessus sur 12bytes.org a publié son propre user-overrides.js . Cela ne me convenait absolument pas, car j'ai besoin d' une protection modérée , ce qui maintient la commodité de l'utilisation du navigateur, même au prix d'affaiblir la protection contre les empreintes digitales et le suivi.

J'ai également publié mon user-overrides.js , peut-être qu'il vous sera plus facile d'utiliser ghacks user.js

Donc, pour commencer à utiliser ghacks user.js vous devez faire ce qui suit:

- OBLIGATOIRE! Faites une sauvegarde de votre profil Firefox actuel.

- Téléchargez les fichiers suivants du projet ghacks user.js dans le répertoire de votre profil actuel:

user.jsupdater.sh (et le rendre faisable) ou updater.batprefsCleaner.sh (et le rendre faisable) ou prefsCleaner.bat

- Créez un fichier

user-overrides.js dans le répertoire de votre profil actuel.

- Vous pouvez simplement télécharger mes user-overrides.js , puis saisir votre valeur

dom.push.userAgentID actuelle et y apporter les modifications dont vous avez besoin.

- Exécutez

./updater.sh ou updater.bat . Il mettra à jour user.js et y ajoutera le contenu de user-overrides.js à la fin. - Quittez Firefox et exécutez

./prefsCleaner.sh ou prefsCleaner.bat . Il supprimera du fichier prefs.js (contenant vos paramètres about:config ) tous les paramètres mentionnés dans user.js (y compris les commentaires). - Lancez Firefox. Appuyez sur

Ctrl-Shift-Del et supprimez (tout le temps):

- Les cookies

- Cache.

- Données de site Web hors ligne.

_user.js.parrot œil à about:config , le paramètre _user.js.parrot doit être défini sur "SUCCESS" - sinon user.js erreur de syntaxe quelque part dans votre user.js

Gardez à l'esprit que tous les paramètres spécifiés dans user.js seront appliqués à chaque démarrage de Firefox. Donc, si vous modifiez certains d'entre eux via about:config et que vous souhaitez enregistrer ces modifications lorsque vous redémarrez Firefox, vous devez les dupliquer dans user-overrides.js , puis exécuter ./updater.sh ou updater.bat .

N'oubliez pas d'exécuter périodiquement ./updater.sh ou updater.bat pour mettre à jour user.js (au moins après la sortie de la nouvelle version de Firefox). Le processus de mise à jour est décrit plus en détail dans le wiki du projet .

J'ai un petit durcissement modéré, je veux tout au maximum!

Eh bien, dans ce cas, voici ce qu'il faut faire ensuite:

Le site ne fonctionne pas - qui est à blâmer, où le réparer?

J'ai fait une liste de changements qui pourraient perturber le site afin que vous puissiez rapidement trouver celui à blâmer. "()" , user.js , user-overrides.js .

- : CanvasBlocker

- Canvas 2D .

- WebGL .

- Audio API .

- history.length .

- window.name window.opener .

- DOMRect API .

- data:// .

- : CSS Exfil Protection

- : ETag Stoppa

- : Firefox Multi-Account Containers

- ( , localStorage , etc.) .

- : HTTPS Everywhere

- : Neat URL

- : uBlock Origin

- DOM .

- / url .

- popup .

- .

- pre-fetching .

- <a ping> sendBeacon .

- CSP .

- : uMatrix

- .

- mixed content .

- workers .

- Referer: .

- <noscript> .

- <a ping> sendBeacon .

- ghacks user.js

- () en-US.

- pre-fetching (, DNS, onMouseOver, etc.).

- <a ping> .

- IPv6 ( MAC, .. VPN).

- () HTTP/2 Alt-Svc: (fingerprinting).

- () /etc/hosts DNS SOCKS.

- () :visited ( ).

- () date/time picker ( ).

- cross-origin HTTP Auth ( ).

- () https- OCSP .

- SHA1 https- ( /MITM).

- Public Key Pinning ( /MITM).

- () mixed content .

- mixed content Flash.

- () (fingerprinting).

- ( ).

- cross-origin Referer: .

- DRM- .

- () OpenH264 Video Codec - WebRTC.

- () WebRTC ( IP, .. VPN).

- WebGL ( ).

- () WebGL ( ).

- screen sharing .

- canvas (fingerprinting).

- () - HTML5 media .

- window.open .

- .

- popup click dblclick.

- () workers (, Meltdown/Spectre).

- clipboard .

- beforeunload .

- asm.js ( ).

- WebAssembly .

- Intersection Observer API (, ).

- Shared Memory (Spectre).

rel=noopener target=_blank ().- hardware acceleration (fingerprinting).

- Web Audio API (fingerprinting).

- sendBeacon .

- - file:// .

- MathML ( ).

- () .

- offline cache .

- () first party isolation ( - ).

- () resist fingerprinting ( / , , , , ; ; , ; Shift Alt; etc.).

- user-overrides.js

Firefox, , , : Mozilla. , ALSA PulseAudio , PulseAudio. " , PulseAudio, " , , (, , — PulseAudio, ).

Firefox , : , FPI (first party isolation) RFP (resist fingerprinting). - Temporary Containers ( , " Hardening") — , . , . , , .

https://html5test.com HTML5 508 555 ( , user.js ) 493 ( user.js user-overrides.js ).