Le W3C et l'Alliance FIDO ont

annoncé l'achèvement de la norme d' authentification sans mot

de passe

de WebAuthn , qui est en place depuis 2015. Nous vous en parlerons plus tard.

/ Flickr / Mark Burnett / CC BY (photo redimensionnée)

/ Flickr / Mark Burnett / CC BY (photo redimensionnée)Pourquoi avez-vous besoin d'une norme

Les mots de passe faibles restent la cause la plus fréquente de fuites de données dans les entreprises. Ils sont responsables de la plupart des attaques - 81% des cas, selon Verizon. Les organisations qui travaillent vraiment sur les politiques de mot de passe y consacrent beaucoup de ressources. Le Ponemon Institute

affirme qu'au total, les procédures de réinitialisation et de mise à jour des données d'authentification coûtent aux entreprises 5,2 millions de dollars par an.

Si nous parlons de la situation générale dans le domaine de l'authentification, nous pouvons nous référer aux données de spécialistes de l'Université de Cambridge. En 2010, ils ont analysé les politiques de sécurité de 150 grands sites et

constaté que 57% d'entre eux n'utilisaient pas TLS. Dans le même temps, 84% des sites vous permettent de sélectionner à l'infini les données d'authentification.

Neuf ans plus tard, la situation avec la propagation du cryptage s'est améliorée, mais elle soulève toujours certaines préoccupations - selon les statistiques de WatchGuard pour le troisième trimestre de 2018, près de 21% des

100000 meilleurs sites

Alexa n'utilisent pas HTTPS.

La norme d'authentification sans mot de passe de WebAuthn vient à la rescousse ici. Il

doit résoudre les problèmes ci

- dessus. Au lieu de mots de passe, ses développeurs suggèrent d'utiliser des données biométriques: empreinte digitale, rétine et visage.

Comment ça marche

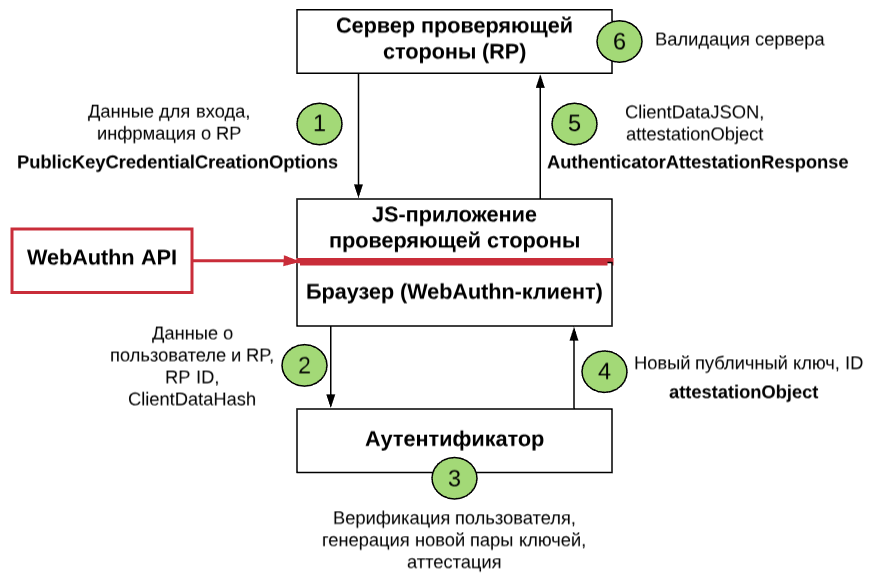

Trois entités sont impliquées dans le processus d'authentification. Le premier est

WebAuthn Relying Party . Il s'agit d'un site auquel un utilisateur souhaite accéder.

La deuxième entité est l'

API WebAuth . Il est basé sur deux méthodes de base responsables de l'enregistrement et de la connexion:

navigator.credentials.create () et

navigator.credentials.get () . On crée des détails d'accès lors de l'enregistrement d'un nouveau compte et associe une paire de clés à un existant. Un autre - utilise des données connues pour l'autorisation sur le site. Les deux méthodes utilisent une connexion sécurisée pour transmettre des informations (par exemple, HTTPS).

La troisième entité est l'

authentificateur . Il gère les informations d'identification de l'utilisateur et est responsable de la génération des clés de compte public.

En général, la procédure d'autorisation sur le site peut ressembler à ceci:

- L'utilisateur visite le site et sélectionne l'option d'authentification sans mot de passe (par exemple, à l'aide d'un téléphone).

- Le site envoie une requête JavaScript correspondante au client WebAuthn (navigateur).

- Le navigateur contacte l'authentificateur (smartphone) afin qu'il génère les clés et les envoie à la partie utilisatrice.

- Le serveur vérifie les informations de connexion.

- Si tout est en ordre, alors l'utilisateur est autorisé sur le site.

Pour se protéger contre le phishing, la norme utilise des transactions spéciales attachées à une session spécifique. Si le serveur constate que l'identifiant a changé, il comprend que la demande provient de fraudeurs et ne confirmera pas l'autorisation.

Potentiel et inconvénients

Selon

les créateurs de WebAuthn, la mise en œuvre de la nouvelle norme permettra de se débarrasser des mots de passe, et donc des vulnérabilités qui leur sont associées. L'ingénieur de certification senior de FIDO Alliance, Yuri Ackermann, déclare que la connexion sans mot de passe protège les utilisateurs contre le phishing, simplifie l'interaction avec les sites et rend les technologies biométriques plus accessibles.

Dans notre blog, nous avons

publié une interview avec Yuri , dans laquelle nous avons parlé de la sécurité Web et des solutions sans mot de passe.

«WebAuthn peut changer la façon dont nous interagissons avec les ressources Internet», a déclaré Sergey Belkin, responsable du développement pour le fournisseur IaaS 1cloud.ru . - Les utilisateurs n'ont pas à inventer et à mémoriser les mots de passe. Cependant, jusqu'à ce stade, les propriétaires de sites Web et les développeurs d'applications devraient commencer à utiliser la norme. Il est déjà mis en œuvre par Google, Dropbox, Bank of America. Mais avant que l'authentification sans mot de passe ne se généralise, cela prendra un certain temps. »

Un certain nombre d'experts en sécurité s'inquiètent toutefois du fait que WebAuthn utilise un schéma de chiffrement ECDAA asymétrique. Il est nécessaire pour créer des signatures numériques. Les ingénieurs de Paragon

pensent que l'utilisation de méthodes de cryptographie basées sur

des courbes elliptiques (utilisées par ECDAA) n'est pas sûre en raison d'un certain nombre de vulnérabilités potentielles.

Paragon a également critiqué les créateurs de la norme eux-mêmes. Apparemment, ils n'ont pas consulté les principaux cryptographes de l'industrie informatique et ont dirigé le développement «secrètement», sans fournir de norme pour effectuer des tests cryptographiques à grande échelle.

Mais malgré tout ce qui précède, les représentants de Paragon Initiative croient toujours à la perspective d'une authentification sans mot de passe et plaident pour la mise en œuvre massive de WebAuthn.

WebAuthn est déjà

pris en

charge dans les navigateurs et les systèmes d'exploitation les plus populaires. L'achèvement de la norme n'était que la première étape vers la diffusion de systèmes sans mot de passe.

Ce que nous écrivons sur un blog d'entreprise: