Le 31 mars est la journée internationale de la sauvegarde, et la semaine précédente est toujours pleine d'histoires liées à la sécurité. Lundi, nous avons déjà entendu parler de l'Asus compromis et des «trois fabricants sans nom». Les entreprises particulièrement superstitieuses sont assis sur des aiguilles toute la semaine, font des sauvegardes. Et tout cela parce que nous sommes tous un peu négligents en termes de sécurité: quelqu'un oublie de boucler une ceinture de sécurité sur le siège arrière, quelqu'un ignore la date d'expiration des produits, quelqu'un stocke un nom d'utilisateur et un mot de passe sous le clavier, et encore mieux écrit tous les mots de passe dans un cahier. Les particuliers parviennent à désactiver les antivirus «pour ne pas ralentir l'ordinateur» et à ne pas utiliser la séparation des droits d'accès dans les systèmes d'entreprise (quels sont les secrets d'une entreprise de 50 personnes!). Probablement, l'humanité n'a tout simplement pas encore développé l'instinct de cyber-conservation, qui, en principe, peut devenir un nouvel instinct de base.

Pas développé de tels instincts et affaires. Une question simple: un système CRM est-il une menace pour la sécurité de l'information ou un outil de sécurité? Il est peu probable que quelqu'un réponde immédiatement avec certitude. Ici, nous devons commencer, comme nous l'avons appris dans les cours d'anglais: cela dépend ... Cela dépend des paramètres, de la forme de livraison CRM, des habitudes et des croyances du fournisseur, du degré de mépris pour les employés, de la sophistication des attaquants. En fin de compte, vous pouvez tout pirater. Alors comment vivez-vous?

Système CRM comme protection

La protection des données sur les activités commerciales et opérationnelles et le stockage fiable de la base de clients est l'une des principales tâches du système CRM, et en cela c'est de loin la chose la plus importante pour le reste du logiciel d'application dans l'entreprise.

Vous avez sûrement commencé à lire cet article et, au fond, vous avez souri, disent-ils, qui a besoin de vos informations. Si tel est le cas, vous n'avez probablement pas traité des ventes et vous ne savez pas quelle est la demande pour des bases de clients «en direct» et de haute qualité et des informations sur les méthodes de travail avec cette base de données. Le contenu du système CRM est intéressant non seulement pour la gestion de l'entreprise, mais aussi:

- Aux attaquants (moins souvent) - ils ont un objectif spécifiquement lié à votre entreprise et utiliseront toutes les ressources pour obtenir des données: corrompre les employés, pirater, acheter vos données auprès des gestionnaires, interroger les gestionnaires, etc.

- Des employés (le plus souvent) qui peuvent agir comme initiés pour vos concurrents. Ils sont tout simplement prêts à emporter ou à vendre leur clientèle dans le but de leur propre gain.

- Pirates informatiques amateurs (très rarement) - vous pouvez être piraté dans le cloud où se trouvent vos données ou piraté sur le réseau, ou peut-être pour le plaisir, quelqu'un veut "retirer" vos données (par exemple, les données sur les grossistes en pharmacie ou en alcool - c'est juste intéressant à voir )

Cela se produit la sécurité de l'information dans les petites et moyennes entreprises.

Cela se produit la sécurité de l'information dans les petites et moyennes entreprises.Si quelqu'un entre dans votre CRM, il aura accès à vos activités opérationnelles, c'est-à-dire à la matrice de données avec laquelle vous faites le plus de profit. Et dès l'instant où il obtient un accès malveillant au système CRM, le profit commence à sourire à celui entre les mains duquel se trouve la clientèle. Eh bien, ou à ses partenaires et clients (lire - aux nouveaux employeurs).

Un bon

système CRM fiable peut fermer ces risques et donner un tas de bonus agréables dans le domaine de la sécurité.

Alors, que fait un système CRM en termes de sécurité?

(nous disons par l'exemple de RegionSoft CRM , car nous ne pouvons pas être responsables des autres)- Autorisation à deux facteurs à l'aide d'une clé USB et d'un mot de passe. RegionSoft CRM prend en charge l'authentification à deux facteurs des utilisateurs à l'entrée du système. Dans ce cas, lors de la saisie du système, en plus de la saisie du mot de passe, il est nécessaire d'insérer une clé USB dans le port USB de l'ordinateur préalablement initialisé. Le mode d'autorisation à deux facteurs permet de se protéger contre le vol ou la divulgation d'un mot de passe.

Cliquable- À partir d'adresses IP et MAC fiables. Pour une sécurité renforcée, vous pouvez empêcher les utilisateurs de se connecter exclusivement à partir d'adresses IP enregistrées et d'adresses MAC. Comme les adresses IP peuvent être utilisées comme adresses IP internes sur le réseau local, et comme adresses externes si l'utilisateur est connecté à distance (via Internet).

- Autorisation de domaine (autorisation Windows). Le démarrage du système peut être configuré de sorte que vous n'ayez pas à saisir de mot de passe utilisateur lors de la connexion. Dans ce cas, l'autorisation Windows se produit, ce qui définit l'utilisateur à l'aide de WinAPI. Le système sera lancé sous l'utilisateur sous le profil duquel l'ordinateur travaille au démarrage du système.

- Un autre mécanisme est celui des clients privés . Les clients privés sont des clients que seul leur conservateur peut voir. Ces clients ne seront pas affichés dans les listes des autres utilisateurs, même si d'autres utilisateurs disposent d'un ensemble complet d'autorisations, y compris les droits d'administrateur. Ainsi, il est possible de protéger, par exemple, un bassin de clients particulièrement importants ou un groupe sur une autre base, qui sera confié à un gestionnaire fiable.

- Le mécanisme de séparation des droits d'accès est une mesure de protection standard et principale dans CRM. Pour simplifier le processus d'administration des droits des utilisateurs, RegionSoft CRM attribue des droits non pas à des utilisateurs spécifiques, mais à des modèles. Et déjà, l'utilisateur se voit attribuer l'un ou l'autre modèle doté d'un certain ensemble de droits. Cela permet à chaque employé, du novice au stagiaire en passant par le directeur, d'attribuer des pouvoirs et des droits d'accès qui lui permettront / ne lui permettront pas d'accéder à des données confidentielles et à des informations commerciales importantes.

- Système de sauvegarde automatique des données (sauvegardes) , configuré à l'aide du serveur de script RegionSoft Application Server .

Il s'agit d'une implémentation de sécurité utilisant l'exemple d'un système unique, chaque fournisseur a ses propres politiques. Cependant, le système CRM protège vraiment vos informations: vous pouvez voir qui et combien ont pris un rapport particulier, qui a regardé quelles données, qui a téléchargé, et bien plus encore. Même si vous apprenez la vulnérabilité après coup, vous ne laisserez pas l'acte impuni et découvrirez facilement un employé qui a abusé de la confiance et de la loyauté de l'entreprise.

Détendu? Bientôt! Cette même protection avec insouciance et ignorant les problèmes de protection des données peut jouer contre vous.

Le système CRM comme menace

Si votre entreprise possède au moins un PC, c'est déjà une source de cybermenaces. En conséquence, le degré de menace augmente parallèlement à l'augmentation du nombre de postes de travail (et d'employés) et à la variété des logiciels installés et utilisés. Et avec les systèmes CRM, la situation n'est pas facile - après tout, c'est un programme conçu pour stocker et traiter le bien le plus important et le plus cher: la base de clientèle et les informations commerciales, et ici nous racontons des histoires d'horreur sur sa sécurité. En fait, tout n'est pas si sombre à proximité, et avec une manipulation appropriée, vous n'obtiendrez rien du système CRM à part les avantages et la sécurité.

Quels sont les signes d'un système CRM dangereux?

Commençons par une courte visite des bases. Les CRM sont cloud et desktop. Le cloud sont ceux dont le SGBD (base de données) n'est pas situé dans votre entreprise, mais dans un cloud privé ou public dans un centre de données (par exemple, vous êtes assis à Tcheliabinsk, et votre base de données tourne dans un centre de données super cool à Moscou, parce que le fournisseur CRM en a décidé ainsi et qu'il a un accord avec ce fournisseur). Desktop (ils sont sur site, serveur - ce qui n'est pas si bien) basez leur SGBD sur vos propres serveurs (non, ne vous dessinez pas une immense salle de serveurs avec des racks coûteux, le plus souvent dans une petite et moyenne entreprise, c'est un serveur solitaire ou même un ordinaire PC de configuration moderne), c'est-à-dire physiquement dans votre bureau.

Vous pouvez obtenir un accès non autorisé aux deux types de CRM, mais la vitesse et la facilité d'accès sont différentes, surtout si nous parlons de SMB, qui ne se soucie pas vraiment de la sécurité des informations.

Signe de danger n ° 1

La raison de la probabilité plus élevée de problèmes de données dans le système cloud est une relation reliée par plusieurs liens: vous (locataire CRM) - fournisseur - fournisseur (il existe une version plus longue: vous - fournisseur - fournisseur informatique sous-traitant - fournisseur). Les liens 3-4 de la relation ont plus de risques que 1-2: le problème peut survenir du côté du vendeur (changement de contrat, non-paiement des services du prestataire), du côté du prestataire (force majeure, piratage, problèmes techniques), du côté de l'externalisant (changement de manager ou ingénieur) etc. Bien sûr, les grands fournisseurs essaient d'avoir des centres de données de sauvegarde, de gérer les risques et de garder leur service DevOps, mais cela n'exclut pas les problèmes.

Desktop CRM n'est généralement pas loué, mais acquis par l'entreprise, de sorte que la relation semble plus simple et plus transparente: lors de la mise en œuvre de CRM, le vendeur met en place les niveaux de sécurité nécessaires (de la délimitation des droits d'accès et d'une clé USB physique à la mise en place d'un serveur dans un mur en béton, etc.) et transfère le contrôle au propriétaire de CRM, ce qui peut accroître la protection, embaucher un administrateur système ou contacter votre fournisseur de logiciels si nécessaire. Les problèmes se résument au travail avec les employés, à la sécurité du réseau et à la sécurité des informations physiques. Dans le cas de l'utilisation de CRM de bureau, même une déconnexion complète d'Internet ne cessera pas de fonctionner, car la base est située dans le bureau "natif".

À propos de la technologie cloud, raconte l'un de nos employés qui a travaillé dans une entreprise développant un cloud de systèmes bureautiques intégrés, y compris CRM. «Dans l'un de mes lieux de travail, l'entreprise a créé quelque chose de très similaire au CRM de base, et tout cela était lié à des documents en ligne, etc. Une fois en GA, nous avons vu une activité anormale de l'un des clients abonnés. Imaginez la surprise de nous, analystes, lorsque nous, n'étant pas développeurs, mais disposant d'un niveau d'accès élevé, avons simplement pu ouvrir l'interface utilisée par le client par le lien et voir avec quel type de signe il était populaire. Soit dit en passant, il semble que le client ne souhaite pas que quiconque voie ces données commerciales. Oui, c'était un bug, et il n'a pas été corrigé depuis plusieurs années - à mon avis, les choses sont toujours là. Depuis lors, je suis un adepte du bureau et je n'ai pas vraiment confiance dans les nuages, bien que, bien sûr, nous les utilisons dans le travail et dans nos vies personnelles, où des fakaps amusants se sont également produits. De notre enquête sur Habré, et ce sont des employés d'entreprises avancées

De notre enquête sur Habré, et ce sont des employés d'entreprises avancéesLa perte de données du système CRM cloud peut être due à une perte de données due à une défaillance du serveur, à l'indisponibilité des serveurs, à un cas de force majeure, à la résiliation du fournisseur, etc. Le cloud est un accès constant et continu à Internet, et la protection devrait être sans précédent: au niveau du code, des droits d'accès, des mesures de cybersécurité supplémentaires (par exemple, une autorisation à deux facteurs).

Signal de danger n ° 2

Nous ne parlons même pas d'un attribut, mais d'un groupe d'attributs associés au fournisseur et à sa politique. Nous énumérons quelques exemples importants que nous et nos employés avons rencontrés.

- Le fournisseur peut choisir un centre de données insuffisamment fiable, où les clients SGBD «tourneront». Il économisera, ne contrôlera pas le SLA, ne calculera pas la charge et le résultat sera fatal pour vous.

- Le vendeur peut refuser de transférer le service vers le centre de données de votre choix. Il s'agit d'une restriction assez courante pour le SaaS.

- Le fournisseur peut avoir un conflit juridique ou économique avec le fournisseur de cloud, puis pendant les actions de sauvegarde «showdown» ou, par exemple, la vitesse, peut être limitée.

- Le service de sauvegarde peut être fourni pour un prix séparé. Une pratique courante qu'un client d'un système CRM ne peut découvrir qu'au moment où une sauvegarde est nécessaire, c'est-à-dire au moment le plus critique et le plus vulnérable.

- Les employés des fournisseurs peuvent avoir un accès sans entrave aux données des clients.

- Des violations de données de toute nature peuvent survenir (facteur humain, fraude, pirates, etc.).

En règle générale, ces problèmes sont associés aux petits ou aux jeunes fournisseurs, mais les grands ont à plusieurs reprises des histoires désagréables (google it). Par conséquent, vous devriez toujours avoir des moyens de protéger les informations de votre côté + discuter des problèmes de sécurité à l'avance avec votre fournisseur de système CRM choisi. Même le fait que vous vous intéressiez au problème obligera déjà le fournisseur à prendre la mise en œuvre de la manière la plus responsable possible (il est particulièrement important de le faire si vous ne traitez pas avec le bureau du vendeur, mais avec son partenaire qui doit conclure un accord et obtenir une commission, et pas ces deux facteurs ... eh bien vous comprenez).

Signe de danger n ° 3

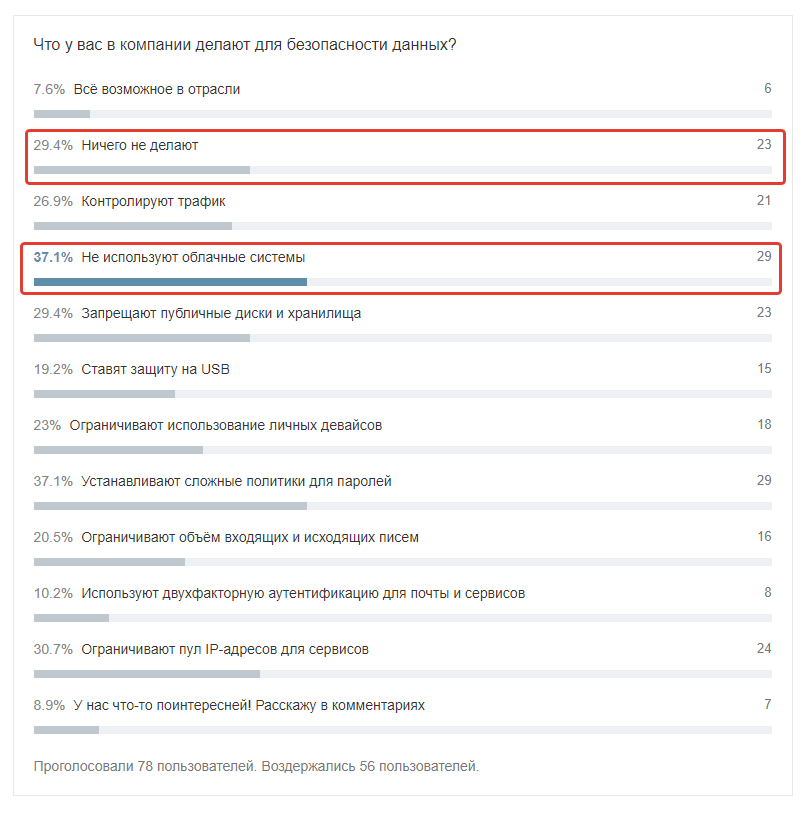

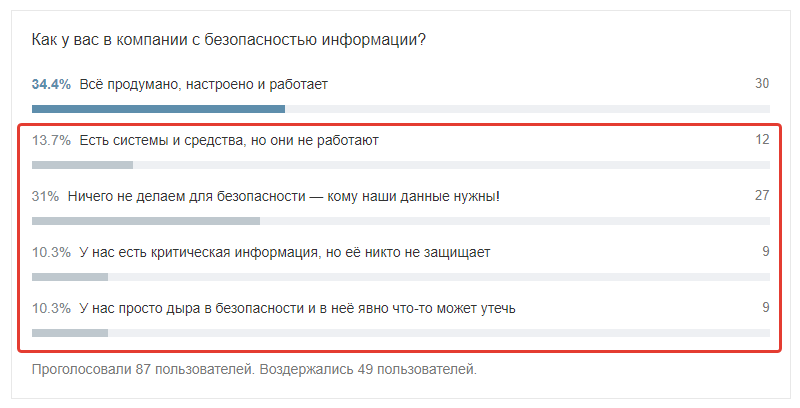

Organisation du travail en toute sécurité dans votre entreprise. Il y a un an, nous écrivions traditionnellement sur la sécurité à Habré et menions une enquête. L'échantillon n'était pas très grand, mais les réponses sont indicatives:

À la fin de l'article, nous fournirons des liens vers nos publications, où nous avons examiné en détail la relation dans le système «entreprise - employé - sécurité», et ici nous donnerons une liste de questions auxquelles il faut répondre au sein de votre entreprise (même si vous n'avez pas besoin de CRM).

- Où les employés stockent-ils les mots de passe?

- Comment l'accès aux installations de stockage est-il organisé sur les serveurs de l'entreprise?

- Le logiciel contient-il des informations commerciales et opérationnelles?

- Tous les employés ont-ils des antivirus actifs?

- Combien d'employés ont accès aux données clients, quel niveau d'accès?

- Combien de nouvelles recrues avez-vous et combien d'employés sont en train d'être licenciés?

- Avez-vous été en contact avec des employés clés depuis longtemps et écouté leurs demandes et plaintes?

- Les imprimantes sont-elles contrôlées?

- Quelle est la politique de connexion de vos propres gadgets à votre PC et d'utilisation du Wi-Fi?

En fait, ce sont des questions fondamentales - elles ajouteront probablement du hardcore dans les commentaires, mais c'est une base dont même un entrepreneur individuel avec deux employés devrait connaître les bases.

Alors comment se protéger?

- Les sauvegardes sont la chose la plus importante qui est souvent oubliée ou non prise en charge. Si vous avez un système de bureau, configurez un système de sauvegarde des données avec une fréquence donnée (par exemple, pour RegionSoft CRM, cela peut être implémenté à l'aide de RegionSoft Application Server ) et organisez un stockage compétent des copies. Si vous avez un CRM basé sur le cloud, assurez-vous de savoir comment le travail avec les sauvegardes est organisé avant de signer un contrat: vous avez besoin d'informations sur la profondeur et la fréquence, sur l'emplacement de stockage, sur le coût de la sauvegarde (souvent, seules les sauvegardes des «dernières données pour une période» sont gratuites et une sauvegarde complète et secrète la copie est effectuée en tant que service payant). En général, il n'y a certainement pas de place pour l'épargne ou la négligence. Et oui, n'oubliez pas de vérifier ce qui est restauré à partir des sauvegardes.

- Séparation des droits d'accès au niveau des fonctions et des données.

- Sécurité au niveau du réseau - vous devez autoriser l'utilisation du CRM uniquement dans le sous-réseau du bureau, restreindre l'accès aux appareils mobiles, interdire de travailler avec le système CRM depuis la maison ou, pire encore, depuis les réseaux publics (coworking, cafés, bureaux clients, etc.). Soyez particulièrement prudent avec la version mobile - que ce soit seulement une option très tronquée pour le travail.

- Une analyse antivirus en temps réel est de toute façon nécessaire, mais surtout dans le cas de la sécurité des données d'entreprise. Désactivez au niveau de la stratégie pour le désactiver vous-même.

- Former les employés à l'hygiène du cyberespace n'est pas une perte de temps, mais un besoin urgent. Il est nécessaire de faire comprendre à tous les collègues qu'il est important pour eux non seulement d'avertir, mais aussi de répondre correctement à la menace. Interdire l'utilisation d'Internet ou de votre courrier au bureau est le siècle dernier et la raison du négatif aigu, vous devez donc travailler avec la prévention.

Bien sûr, en utilisant un système cloud, vous pouvez atteindre un niveau de sécurité suffisant: utilisez des serveurs dédiés, configurez des routeurs et partagez le trafic au niveau de l'application et au niveau de la base de données, utilisez des sous-réseaux privés, introduisez des règles de sécurité strictes pour les administrateurs, assurez un fonctionnement ininterrompu grâce à la sauvegarde avec la fréquence maximale nécessaire et l'exhaustivité, pour surveiller le réseau 24 heures sur 24 ... Si vous y réfléchissez, ce n'est pas si difficile, c'est plutôt cher. Mais, comme le montre la pratique, seules certaines entreprises, principalement les grandes, prennent de telles mesures. Par conséquent, n'hésitez pas à le répéter: le cloud et le bureau ne doivent pas vivre seuls, protéger vos données.

Quelques petits mais importants conseils pour tous les déploiements de systèmes CRM

- Recherchez les vulnérabilités du fournisseur - recherchez des informations sur les combinaisons de mots «vulnérabilité du nom du fournisseur», «nom du fournisseur piraté», «fuite de données du nom du fournisseur». Cela ne devrait pas être le seul paramètre de recherche pour un nouveau système CRM, mais une coche sur le sous-cortex est simplement nécessaire, et il est particulièrement important de comprendre les causes des incidents.

- Renseignez-vous auprès du fournisseur sur le centre de données: disponibilité, combien d'entre eux, comment le basculement est organisé.

- Configurez les jetons de sécurité dans CRM, suivez l'activité au sein du système et les épidémies inhabituelles.

- Désactivez l'exportation des rapports, l'accès via l'API pour les employés non principaux - c'est-à-dire ceux qui n'ont pas besoin de ces fonctions pour des activités permanentes.

- Assurez-vous que la journalisation des processus et la journalisation des activités utilisateur sont configurées sur votre système CRM.

Ce sont des bagatelles, mais elles complètent parfaitement la situation dans son ensemble. Et, en fait, il n'y a aucune bagatelle en matière de sécurité.

En mettant en œuvre un système CRM, vous garantissez la sécurité de vos données - mais uniquement si la mise en œuvre est effectuée correctement et que les problèmes de sécurité des informations ne sont pas relégués à l'arrière-plan. D'accord, c'est stupide d'acheter une voiture et de ne pas vérifier les freins, l'ABS, les airbags, les ceintures de sécurité, l'EDS. Après tout, l'essentiel n'est pas seulement de conduire, mais de conduire en toute sécurité et de devenir sain et sauf. C'est la même chose avec les entreprises.

Et n'oubliez pas: si les règles de sécurité du travail sont écrites dans le sang, les règles de cybersécurité des entreprises sont écrites en argent.

Sur le thème de la cybersécurité et la place du système CRM dedans, vous pouvez lire nos articles détaillés:

Si vous recherchez un système CRM, RegionSoft CRM a des rabais de 15% jusqu'au 31 mars . Si vous avez besoin d'un CRM ou d'un ERP, étudiez attentivement nos produits et comparez leurs capacités avec vos buts et objectifs. Il y aura des questions et des difficultés - écrivez, appelez, nous organiserons pour vous une présentation individuelle en ligne - sans notes et puzomerki.

Notre chaîne à Telegram , dans laquelle sans publicité, nous écrivons des choses pas tout à fait formelles sur le CRM et les affaires.

Notre chaîne à Telegram , dans laquelle sans publicité, nous écrivons des choses pas tout à fait formelles sur le CRM et les affaires.