Version russe de cet article.Présentation

Le micrologiciel des cartes mères d'ordinateur modernes fonctionne selon la spécification

UEFI et, depuis 2013, il prend en charge la technologie d'authentification des programmes téléchargés et des pilotes Secure Boot, qui est conçue pour protéger l'ordinateur contre les

kits de

démarrage . Secure Boot bloque l'exécution de code de programme non signé ou non approuvé: fichiers .efi des programmes et chargeurs de démarrage des systèmes d'exploitation, firmware des équipements supplémentaires (cartes vidéo OPROM, adaptateurs réseaux).

Le démarrage sécurisé peut être désactivé sur n'importe quelle carte mère de magasin, mais une exigence physique pour modifier ses paramètres est une présence physique sur l'ordinateur. Vous devez entrer dans les paramètres UEFI au démarrage de l'ordinateur et ce n'est qu'alors qu'il sera possible de désactiver la technologie ou de modifier ses paramètres.

La plupart des cartes mères sont livrées uniquement avec des clés Microsoft de confiance, c'est pourquoi les créateurs du logiciel de démarrage sont obligés de contacter Microsoft pour la signature des chargeurs de démarrage, de subir une procédure d'audit et de justifier la nécessité d'une signature globale de leur fichier s'ils souhaitent que le lecteur ou le lecteur flash s'exécute inutilement. désactivez le démarrage sécurisé ou ajoutez manuellement leur clé sur chaque ordinateur.

Microsoft doit signer des chargeurs de démarrage pour les développeurs de distributions Linux, d'hyperviseurs, de disques de démarrage antivirus et de programmes de récupération informatique.

Je voulais créer un lecteur flash USB amorçable avec divers logiciels de récupération d'ordinateur qui démarreraient sans désactiver le démarrage sécurisé. Voyons comment cela peut être mis en œuvre.

Téléchargeurs de Bootloader signés

Donc, pour démarrer Linux avec Secure Boot activé, vous avez besoin d'un chargeur de démarrage signé. Microsoft a interdit la signature de logiciels sous licence GPLv3 en raison de l'interdiction de la

tivalisation par les règles de la licence, donc

GRUB ne pourra pas signer .

En réponse, la Linux Foundation a publié

PreLoader et Matthew Garrett a écrit des

shim , de petits chargeurs de démarrage qui vérifient la signature ou le hachage du prochain téléchargement. PreLoader et shim n'utilisent pas de certificats

db UEFI , mais contiennent une base de données de hachages autorisés (PreLoader) ou de certificats (shim) à l'intérieur d'eux-mêmes.

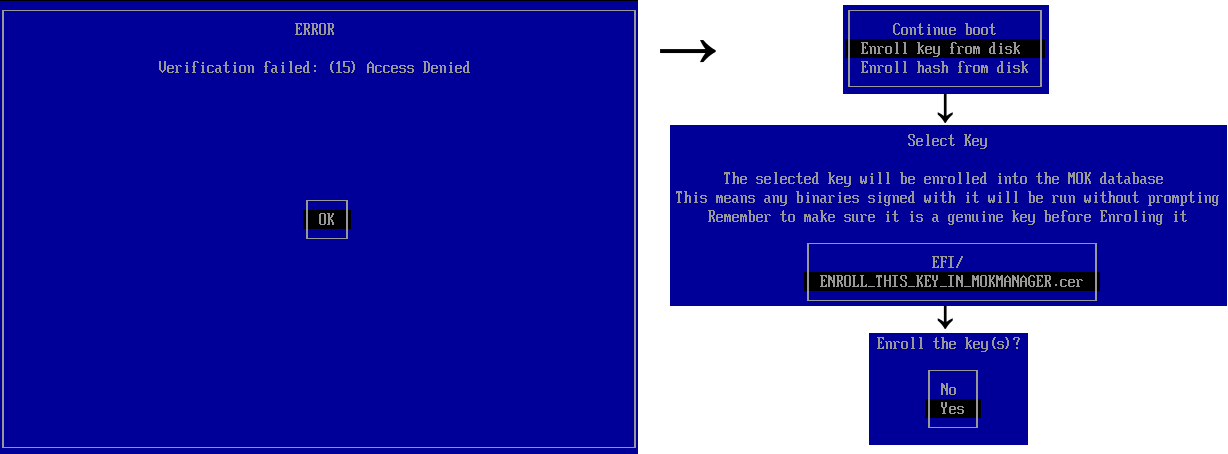

Les deux programmes, en plus de télécharger automatiquement les fichiers approuvés, vous permettent de télécharger tous les fichiers précédemment non approuvés en mode Secure Boot, mais nécessitent la présence physique de l'utilisateur: au premier démarrage, vous devez sélectionner le certificat ou le fichier de hachage ajouté dans l'interface graphique, après quoi les données sont entrées dans une variable NVRAM spéciale une carte mère qui ne peut pas être modifiée à partir d'un système d'exploitation chargé. Les fichiers ne sont approuvés que pour ces préchargeurs, et non pour Secure Boot en général, et vous ne pouvez pas les exécuter sans PreLoader / shim de toute façon.

Actions requises lors du premier démarrage d'un programme non approuvé via shim.

Actions requises lors du premier démarrage d'un programme non approuvé via shim.Toutes les distributions Linux populaires actuelles utilisent shim, en raison de la prise en charge des certificats, ce qui facilite la mise à jour du prochain chargeur de démarrage sans intervention de l'utilisateur. En général, shim est utilisé pour exécuter GRUB2, le chargeur de démarrage le plus populaire sur Linux.

GRUB2

Pour empêcher les attaquants de faire des affaires tranquillement à l'aide d'un chargeur de démarrage signé d'un kit de distribution, Red Hat a créé des correctifs pour GRUB2 bloquant les fonctions «dangereuses» lorsque Secure Boot était activé: insmod / rmmod, appleloader, linux (remplacé par linuxefi), multiboot, xnu, memrw, iorw. Le module chainloader, qui charge des fichiers .efi arbitraires, a été complété par son propre chargeur .efi (PE), sans utiliser les commandes UEFI LoadImage / StartImage, ainsi que le code de validation des fichiers téléchargés via shim, de sorte que la possibilité de télécharger des fichiers de confiance pour shim mais pas de confiance en termes d'UEFI. La raison pour laquelle ils l'ont fait n'est pas claire; UEFI vous permet de redéfinir (accrocher) la fonction de vérification des images téléchargées, c'est ainsi que PreLoader fonctionne, et le shim lui-même a

une telle fonction , mais elle est désactivée par défaut.

D'une manière ou d'une autre, l'utilisation d'un GRUB signé d'une distribution Linux échouera. Il existe deux façons de créer un lecteur flash USB amorçable universel qui ne nécessite pas d'ajouter les clés de chaque fichier téléchargé à celles de confiance:

- Utiliser un GRUB modifié qui télécharge les fichiers EFI seul, sans vérifier une signature numérique et sans bloquer les modules;

- Utilisation de votre propre préchargeur (deuxième) qui remplace les fonctions de vérification de signature numérique UEFI (EFI_SECURITY_ARCH_PROTOCOL.FileAuthenticationState, EFI_SECURITY2_ARCH_PROTOCOL.FileAuthentication)

La deuxième option est préférable - les programmes non approuvés téléchargés pourront également télécharger des programmes non approuvés (par exemple, vous pouvez télécharger des fichiers via le shell UEFI), et dans la première version, seul GRUB lui-même peut tout télécharger.

Nous modifions PreLoader , en supprimant le code supplémentaire et en permettant le lancement de tous les fichiers.

Au total, l'architecture du lecteur flash est la suivante:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ → /_│ │ → /_│ │ │ │ → │ │ → │ │ │ EFI │ → │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (shim) (FileAuthentication (GRUB2) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ MokManager.efi (Key enrolling tool)

Il y a donc eu

Super UEFIinSecureBoot Disk .

Super UEFIinSecureBoot Disk - une image disque avec le chargeur de démarrage GRUB2, conçue pour exécuter facilement des programmes efi et des systèmes d'exploitation non signés en mode de démarrage sécurisé UEFI.

Le disque peut être utilisé comme base pour créer un lecteur USB avec des utilitaires de récupération d'ordinateur, pour lancer diverses distributions en direct Linux et WinPE, démarrer à partir du réseau, sans désactiver Secure Boot dans les paramètres de la carte mère, ce qui peut être pratique lors de l'entretien des ordinateurs ou de l'entreprise d'autres personnes les ordinateurs portables, par exemple, avec un mot de passe défini pour modifier les paramètres UEFI.

L'image se compose de trois composants: un préchargeur de cales de Fedora (signé avec une clé Microsoft préinstallée sur la grande majorité des cartes mères et des ordinateurs portables), un préchargeur Linux Foundation PreLoader modifié (pour désactiver la vérification de signature lors du chargement de fichiers .efi) et un chargeur de démarrage GRUB2 modifié.

Lors du premier démarrage d'un disque sur un ordinateur avec Secure Boot, vous devez sélectionner un certificat via le menu MokManager (il démarre automatiquement), après quoi le chargeur de démarrage fonctionnera comme si Secure Boot est désactivé: GRUB charge tout fichier .efi ou noyau Linux non signé, les programmes EFI téléchargés peut exécuter d'autres programmes et pilotes avec une signature manquante ou non fiable.

Pour démontrer l'opérabilité, l'image contient Super Grub Disk (scripts pour rechercher et charger les systèmes d'exploitation installés, même si leur chargeur de démarrage est endommagé), GRUB Live ISO Multiboot (scripts pour un démarrage Linux LiveCD pratique directement à partir de l'ISO, sans déballage et traitement préliminaires), One Fichier Linux (noyau et initrd dans un seul fichier, pour la récupération du système) et plusieurs utilitaires UEFI.

Le lecteur est compatible avec UEFI sans démarrage sécurisé, ainsi que les ordinateurs plus anciens avec BIOS.

Téléchargeurs signés

Je me demandais s'il était possible de contourner la nécessité d'ajouter une clé via une cale au premier démarrage. Peut-être qu'il existe des téléchargeurs signés qui vous permettent de faire plus que ce que les auteurs attendaient?

En fait, il existe de tels chargeurs. L'un d'eux est utilisé dans

Kaspersky Rescue Disk 18 - un disque de démarrage avec un logiciel antivirus. GRUB à partir du disque vous permet de charger des modules (commande insmod), tandis que les modules de GRUB vous permettent de charger du code exécutable normal. Le préchargeur de disque est natif.

Bien sûr, juste parce que GRUB à partir du disque ne charge pas le code non approuvé. Il est nécessaire de modifier le module de chargeur de chaîne afin que GRUB n'utilise pas les fonctions UEFI LoadImage / StartImage, mais charge à la place le fichier .efi en mémoire, effectue la relocalisation, trouve le point d'entrée et le suit. Heureusement, presque tout le code nécessaire se trouve dans le référentiel

GRUB avec la prise en charge de Red Hat Secure Boot , le seul problème: il n'y a pas de code d'analyse d'en-tête

PE , l'en-tête analyse et renvoie un shim, en réponse à un appel de fonction via un protocole spécial. Cela peut être facilement résolu en portant le code approprié depuis shim ou PreLoader vers GRUB.

Il y avait donc

Silent UEFIinSecureBoot Disk. L'architecture de disque résultante est la suivante:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ /_│ │ → /_│ │ │ │ │ │ → │ │ │ EFI │ │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (Kaspersky (FileAuthentication (GRUB2) Loader) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ fde_ld.efi + custom chain.mod (Kaspersky GRUB2)

Conclusion

Dans cet article, nous avons découvert qu'il n'y a pas suffisamment de chargeurs de démarrage fiables signés avec une clé Microsoft activant le mode de démarrage sécurisé.

En utilisant les fichiers signés de Kaspersky Rescue Disk, nous avons réalisé un téléchargement «silencieux» de tous les fichiers .efi non approuvés avec Secure Boot activé, sans avoir besoin d'ajouter un certificat à UEFI db ou shim MOK.

Ces fichiers peuvent être utilisés à la fois pour les bonnes actions (pour le téléchargement à partir de lecteurs flash USB) et pour les mauvaises (pour l'installation de bootkits à l'insu du propriétaire de l'ordinateur).

Je suppose que le certificat Kaspersky ne durera pas longtemps et sera ajouté à la

liste globale des certificats UEFI révoqués , qui seront installés sur les ordinateurs exécutant Windows 10 via Windows Update, ce qui perturbera le chargement de Kaspersky Rescue Disk 18 et Silent UEFIinSecureBoot Disk. Voyons combien de temps cela se produira.

Téléchargez Super UEFIinSecureBoot Disk:

https://github.com/ValdikSS/Super-UEFIinSecureBoot-DiskTéléchargez Silent UEFIinSecureBoot Disk sur le réseau

ZeroNet Git Center :

http://127.0.0.1:43110/1KVD7PxZVke1iq4DKb4LNwuiHS4UzEAdAv/À propos de ZeroNetZeroNet est un système très puissant pour créer des sites Web et des services dynamiques décentralisés distribués. Lors de la visite d'une ressource, l'utilisateur commence à la télécharger et à la distribuer, comme dans BitTorrent. Dans le même temps, il est possible de créer des ressources à part entière: blogs avec commentaires, forums, hébergement vidéo, sites wiki, chats, e-mail, git.

ZeroNet sépare les concepts de code et de données de site: les données utilisateur sont stockées dans des fichiers .json, et lorsqu'elles sont synchronisées, elles sont importées dans la base de données sqlite du site avec un schéma standardisé, ce qui vous permet de faire des choses à couper le souffle: recherche de texte locale sur tous les sites ouverts en quelques millisecondes, automatique analogique en temps réel de RSS pour tous les sites à la fois.

Système d'authentification et d'autorisation standardisé (similaire à OAuth), prise en charge du travail derrière NAT et via Tor.

ZeroNet est très rapide, convivial, possède une interface moderne et des fonctionnalités petites mais très pratiques, telles que la commutation globale des thèmes jour / nuit sur les sites.

Je considère ZeroNet comme un système très sous-estimé, et je publie intentionnellement la version Silent uniquement dans ZeroNet Git, pour attirer de nouveaux utilisateurs.