La technologie d'authentification des abonnés - le protocole SHAKEN / STIR - gagne du terrain aux États-Unis. Parlons des principes de son travail et des difficultés potentielles de mise en œuvre.

/ Flickr / Mark Fischer / CC BY-SA

/ Flickr / Mark Fischer / CC BY-SAProblème avec les appels

Les appels téléphoniques indésirables sont la cause la plus courante de plaintes des consommateurs auprès de la Federal Trade Commission des États-Unis. En 2016, l'organisation a

enregistré cinq millions d'appels , un an plus tard ce chiffre dépassait les sept millions.

Ces appels de spam prennent plus de temps que les gens. Les services d'appel automatique sont utilisés pour extorquer de l'argent. Selon YouMail, en septembre de l'année dernière, 40% des quatre milliards d'appels automatisés

ont été effectués par des escrocs . Au cours de l'été 2018, les New Yorkais ont perdu environ trois millions de dollars en transferts aux criminels qui les ont appelés au nom des autorités et leur ont extorqué de l'argent.

Le problème a été porté à l'attention de la US Federal Communications Commission (FCC). Des représentants de l'organisation ont

publié une déclaration dans laquelle ils demandaient aux entreprises de télécommunications de mettre en place une solution pour lutter contre le spam téléphonique. Cette décision était le protocole SHAKEN / STIR. En mars

, AT&T et Comcast ont

mené leurs tests conjoints.

Fonctionnement du protocole SHAKEN / STIR

Les opérateurs de télécommunications travailleront avec des certificats numériques (ils sont construits sur la base de la cryptographie avec une clé publique), ce qui permettra de vérifier les appelants.

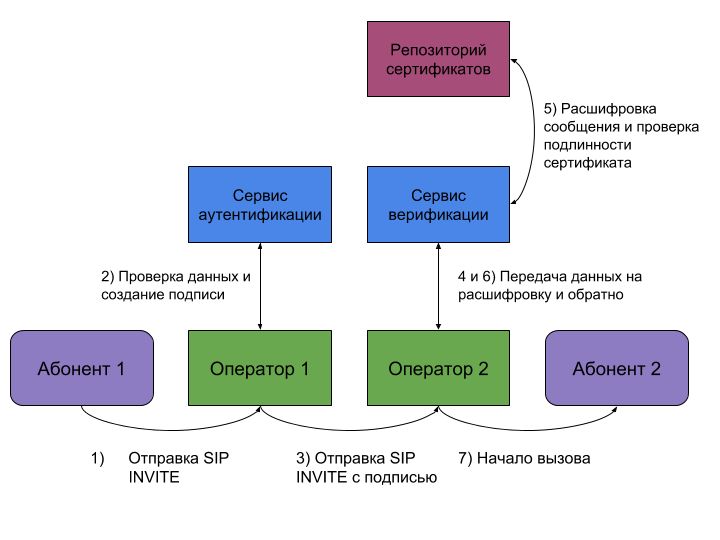

La procédure de vérification sera la suivante. Tout d'abord, l'opérateur de la personne appelante reçoit une demande

SIP INVITE pour établir une connexion. Le service d'authentification du fournisseur vérifie les informations sur l'appel - emplacement, organisation, données sur l'appareil de l'appelant. Selon les résultats de la vérification, l'une des trois catégories est affectée à l'appel: A - toutes les informations sur l'appelant sont connues, B - l'organisation et l'emplacement sont connus, et C - seule la situation géographique de l'abonné est connue.

Après cela, l'opérateur ajoute un message avec un horodatage, une catégorie d'appel et un lien vers le certificat électronique dans l'en-tête de demande INVITE. Voici un exemple d'un tel message

du référentiel GitHub d' un des télécoms américains:

{ "alg": "ES256", "ppt": "shaken", "typ": "passport", "x5u": "https://cert-auth.poc.sys.net/example.cer" } { "attest": "A", "dest": { "tn": [ "1215345567" ] }, "iat": 1504282247, "orig": { "tn": "12154567894" }, "origid": "1db966a6-8f30-11e7-bc77-fa163e70349d" }

Ensuite, la demande est envoyée au fournisseur de l'appelé. Le deuxième opérateur déchiffre le message à l'aide d'une clé publique, compare le contenu avec SIP INVITE et vérifie l'authenticité du certificat. Ce n'est qu'après cela qu'une connexion est établie entre les abonnés et que le côté "récepteur" reçoit une notification indiquant qui l'appelle.

L'ensemble du processus de vérification peut être illustré dans le diagramme:

Selon les experts, la vérification de l'appelant

ne prendra pas plus de 100 millisecondes.

Avis

Comme

indiqué dans l'association USTelecom, SHAKEN / STIR donnera aux gens plus de contrôle sur les appels qu'ils reçoivent - il leur sera plus facile de décider de décrocher ou non.

Lisez sur notre blog:

Mais dans l'industrie, il y a une opinion que le protocole ne deviendra pas une «solution miracle». Les experts disent que les escrocs profiteront simplement des solutions de contournement. Les spammeurs pourront enregistrer un "faux" central téléphonique automatique dans le réseau de l'opérateur au nom d'une organisation et passer tous les appels via celui-ci. En cas de blocage de l'échange, vous pouvez simplement vous réinscrire.

Selon

un représentant de l'un des télécoms, il ne suffit pas de vérifier un abonné à l'aide de certificats. Pour arrêter les escrocs et les spammeurs, vous devez autoriser les fournisseurs à bloquer automatiquement ces appels. Mais pour cela, la Commission des communications devra développer un nouvel ensemble de règles qui permettront de réguler ce processus. Et ce problème au sein de la FCC pourrait être résolu dans un proche avenir.

Depuis le début de l'année, les membres du Congrès étudient

un nouveau projet de loi qui obligera la Commission à développer des mécanismes pour protéger les citoyens des appels robotiques et surveiller la mise en œuvre de la norme SHAKEN / STIR.

/ Flickr / Jack Sem / CC BY

/ Flickr / Jack Sem / CC BYIl convient de noter que SHAKEN / STIR a été

implémenté dans T-Mobile - pour certains smartphones et prévoit d'étendre un certain nombre d'appareils pris en charge - et

Verizon - les clients de son opérateur peuvent télécharger une application spéciale qui vous avertira des appels provenant de numéros suspects. D'autres transporteurs américains testent toujours la technologie. Il est prévu qu'ils termineront les tests avant la fin de 2019.

Quoi d'autre à lire dans notre blog sur Habré: