Pourquoi la cryptographie? J'ai moi-même une connaissance assez superficielle d'elle. Oui, j'ai lu l'œuvre classique de Bruce Schneier , mais il y a très longtemps; Oui, je comprends la différence entre le cryptage symétrique et asymétrique, je comprends ce que sont les courbes elliptiques, mais c'est tout. De plus, les bibliothèques cryptographiques existantes, avec leur douce coutume d'inclure le nom complet de l'algorithme dans le nom de chaque fonction et un tas d'initialiseurs qui sortent, font de moi en tant que programmeur un terrible butchert.

Pourquoi la cryptographie? J'ai moi-même une connaissance assez superficielle d'elle. Oui, j'ai lu l'œuvre classique de Bruce Schneier , mais il y a très longtemps; Oui, je comprends la différence entre le cryptage symétrique et asymétrique, je comprends ce que sont les courbes elliptiques, mais c'est tout. De plus, les bibliothèques cryptographiques existantes, avec leur douce coutume d'inclure le nom complet de l'algorithme dans le nom de chaque fonction et un tas d'initialiseurs qui sortent, font de moi en tant que programmeur un terrible butchert.

Alors pourquoi? Probablement parce qu'en lisant la publication actuelle sur la protection des données, les informations confidentielles, etc., j'ai l'impression que nous creusons ailleurs, ou plus précisément, essayons de résoudre les problèmes sociaux à l'aide de moyens techniques (cryptographie) . Parlons de cela, de découvertes marquantes, ainsi que de propositions concrètes, je ne le promets pas, les pensées oiseuses sont des pensées oiseuses.

Un peu d'histoire, juste un peu

En 1976, les États-Unis ont adopté la norme fédérale pour les algorithmes de chiffrement symétrique - DES. Il s'agissait du premier algorithme cryptographique public et standardisé créé en réponse aux demandes croissantes des entreprises en matière de protection des données.

Curiosité barbuL'algorithme a été publié par erreur. Il a été optimisé pour la mise en œuvre matérielle et a été jugé trop complexe et inefficace pour les logiciels. Cependant, la loi de Moore a rapidement tout remis à sa place.

Il semblerait - la fin de l'histoire, prendre, chiffrer, déchiffrer, si nécessaire, augmenter la longueur de la clé. Peut-être savez-vous avec certitude que les Américains y ont laissé des signets, alors pour vous il y a un analogue russe - GOST 28147-89 , auquel vous faites probablement encore moins confiance. Ensuite, utilisez les deux, l'un sur l'autre. Si vous croyez que le FBI et le FSB se sont unis et ont échangé leurs signets pour vous, alors j'ai une bonne nouvelle pour vous - vous n'êtes pas paranoïaque, vous avez une mégalomanie banale.

Comment fonctionne le cryptage symétrique? Les deux participants connaissent la même clé, c'est le mot de passe, ce qu'il a chiffré peut être déchiffré par lui. Le système fonctionne très bien pour les espions, mais il est totalement inapproprié pour l'Internet moderne, car cette clé doit être transférée à l'avance à chacun des interlocuteurs. Pendant un certain temps, alors que relativement peu d'entreprises ont défendu leurs données lors de communications avec un partenaire précédemment connu, le problème a été résolu avec l'aide de messagers et de courrier sécurisé, mais Internet s'est ensuite généralisé et est entré en scène

Cryptographie asymétrique

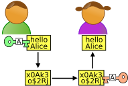

lorsqu'il s'agit de deux clés: publique , qui n'est pas tenue secrète et est communiquée à quiconque; et privé , que seul son propriétaire connaît. Ce qui est chiffré avec une clé publique ne peut être déchiffré qu'avec une clé privée, et vice versa. Ainsi, n'importe qui peut connaître la clé publique du destinataire et lui envoyer un message, seul le destinataire le lira. Il semblerait que le problème soit résolu?

Mais Internet ne fonctionne pas comme ça, le problème de l' authentification et, surtout, de l' authentification initiale , et en un sens, le problème inverse de l' anonymat , bat son plein . Bref, comment être sûr que celui avec qui je parle est bien celui avec qui j'allais parler? et la clé publique que j'utilise appartient vraiment à celle avec qui j'allais parler? Surtout si je communique avec lui pour la première fois? Et comment inspirer confiance à un partenaire, tout en préservant l'anonymat? Déjà ici, si vous regardez attentivement, vous pouvez remarquer une contradiction interne.

Prenons un aperçu général des modèles d'interaction entre les participants qui existent et sont appliqués dans la pratique:

- serveur-serveur (ou business-to-business, dans ce contexte, c'est la même chose): c'est le schéma classique le plus simple pour lequel la cryptographie symétrique suffit, les participants savent tout sur l'autre, y compris les contacts hors réseau. Cependant, veuillez noter que nous ne parlons même pas d'anonymat et que le nombre de participants est strictement limité à deux. Autrement dit, il s'agit d'un schéma presque idéal pour un nombre extrêmement limité de communications et, dans le cas général, il est évidemment de peu d'utilité.

- serveur - anonyme (ou entreprise - client): il y a une certaine asymétrie ici, qui est servie avec succès par la cryptographie asymétrique. Le point clé ici est le manque d'authentification client, le serveur ne se soucie pas avec qui il échange des données; si vous en avez soudainement besoin, le serveur effectue une authentification secondaire à l' aide d'un mot de passe pré-négocié, puis revient au cas précédent. En revanche, l'authentification du serveur est extrêmement importante pour le client, il veut être sûr que ses données vont exactement à la personne à qui il les a envoyées, ce côté est basé sur un système de certificats en pratique. En général, un tel schéma est couvert de manière très pratique et transparente par le protocole https: //, mais quelques points intéressants se posent à la jonction de la cryptographie et de la sociologie.

- confiance dans le serveur: même si j'ai envoyé des informations au nord de manière absolument sûre, les étrangers y ont un accès purement technique. Ce problème dépasse complètement la responsabilité du cryptage, mais je vous demande de vous souvenir de ce point, il apparaîtra toujours plus tard.

- confiance dans le certificat du serveur: la hiérarchie des certificats est basée sur le fait qu'il existe un certificat racine digne de confiance absolue . Techniquement, un attaquant assez puissant

[, Je vous demande de considérer le mot attaquant comme un terme technique, et non comme une calomnie ou une insulte au gouvernement actuel] peut remplacer le certificat de tout niveau inférieur, cependant, on suppose que tout le monde a besoin du système de certification de la même manière, c'est-à-dire ce certificateur sera immédiatement mis à l'écart et tous ses certificats révoqués. Il en est ainsi, mais notons tout de même que le système n'est pas basé sur des moyens techniques, mais sur une sorte de contrat social.En parlant de chaudComme prévu apocalyptique pupation du runet, quelqu'un a-t-il analysé la pupation possible du certificat racine russe et les conséquences? Si quelqu'un lit / écrit sur ce sujet, envoie des liens, je vais insérer, je pense que le sujet est intéressant

- désanonymisation indirecte sur le serveur: également un sujet sensible, même si le nord n'a pas d'enregistrement / authentification formel, il existe de nombreuses façons de collecter des informations sur le client et finalement de l'identifier. Il me semble que la racine du problème se trouve dans le protocole http: // existant et similaire, qui, comme prévu, n'aurait pas pu prévoir une telle honte; et qu'il serait tout à fait possible de créer un protocole parallèle sans ces perforations. Cependant, cela va à l'encontre de toutes les pratiques de monétisation existantes et est donc peu probable. Et toujours intéressant, mais quelqu'un a-t-il essayé?

- Anonyme - Anonyme: deux se rencontrent sur le réseau, (option - vient de se rencontrer), (option - pas deux mais deux mille), et ils veulent craquer à ce sujet, mais pour que Big Brother n'entende pas (option - maman ne savait pas, tout le monde leurs priorités). Peut-être que vous pouvez entendre l'ironie dans ma voix, eh bien, c'est parce que c'est le cas. Appliquons le postulat de Schneier au problème ( tout algorithme peut être piraté si suffisamment de ressources sont investies , c'est-à-dire de l'argent et du temps). De ce point de vue, la pénétration dans un tel groupe par des méthodes sociales n'est pas difficile, sans parler de l'argent, c'est-à-dire que la force cryptographique de l'algorithme est nulle avec les méthodes de cryptage les plus sophistiquées.

Cependant, dans ce cas, nous avons un deuxième bastion - l' anonymat , et donc nous y mettons tous nos espoirs, même si tout le monde nous connaît, mais personne ne peut nous trouver. Cependant, avec les méthodes de protection technique les plus modernes, pensez-vous sérieusement avoir une chance? Je vous rappelle que je ne parle plus que d'anonymisation, il semble que nous ayons définitivement supprimé la protection des données. Pour être précis, convenons que si votre nom ou votre adresse personnelle ou votre adresse IP sont connus, la participation est complètement échouée.

En parlant d'ip, c'est là que la confiance susmentionnée dans le serveur atteint son apogée, car il connaît votre ip sans aucun doute. Et ici, tout joue contre vous en général - de la simple curiosité humaine et vanité, aux politiques d'entreprise et à la même monétisation. Gardez à l'esprit que VPS et VPN sont également des serveurs; pour les théoriciens de la cryptographie, ces abréviations sont quelque peu latérales; oui, et la juridiction du serveur ne joue aucun rôle en cas de grand besoin. Le cryptage de bout en bout tombe également ici - cela semble beau et solide, mais le serveur doit encore prendre un mot.

Quel est le rôle du serveur dans un tel messager? Tout d'abord, c'est trivial pour le facteur, si le destinataire n'est pas à la maison, rappelez-le plus tard. Mais aussi, et c'est beaucoup plus important, c'est le point de rencontre, vous ne pouvez pas envoyer une lettre directement au destinataire, vous l'envoyez au serveur pour une transmission ultérieure. Et surtout, le serveur effectue l' authentification nécessaire , certifiant pour tout le monde que vous êtes vous et pour vous - que votre interlocuteur est vraiment celui dont vous avez besoin. Et il le fait en utilisant votre téléphone.

Ne pensez-vous pas que votre messager en sait trop sur vous? Non, non, nous le croyons certainement (et en passant, et notre téléphone en même temps, euh), mais les cryptographes affirment que c'est en vain que personne ne peut faire confiance du tout.

Pas convaincu? Mais il y a toujours la même ingénierie sociale, si vous avez une centaine de personnes dans un groupe, vous devez simplement signifier que 50% d'entre eux sont ennemis, 49% sont vaniteux, stupides ou simplement négligents. Et le dernier pour cent, quelle que soit votre force dans les méthodes de protection des informations, vous ne pouvez probablement pas résister à un bon psychologue dans un chat.

La seule stratégie défensive semble être de se perdre parmi des millions de ces groupes, mais il ne s'agit pas de nous, encore une fois d'une sorte d'espionnage terroriste qui n'a pas besoin de gloire de réseau ou de monétisation.

Eh bien, il me semble que j'ai justifié d'une manière ou d'une autre (non, n'a pas prouvé, juste justifié) mes dures pensées sur la protection des données dans le modèle moderne de société. Les conclusions sont simples mais tristes - nous ne devrions pas compter sur l'aide du cryptage des données plus que nous ne l'avons déjà, la cryptographie a fait tout ce qu'elle pouvait et a fait du bon travail, mais notre modèle Internet contredit complètement notre désir de confidentialité et annule tous nos efforts. En fait, je ne suis jamais pessimiste et j'aimerais vraiment dire quelque chose de brillant maintenant, mais je ne sais pas quoi.

Essayez de regarder dans la section suivante, mais je vous préviens - il y a des fantasmes non scientifiques complètement roses, mais ils peuvent rassurer quelqu'un, et au moins simplement encourager quelqu'un.

Pouvez-vous faire quelque chose?

Eh bien, par exemple, pour réfléchir sur ce sujet, il est souhaitable de libérer la conscience et de rejeter les préjugés. Par exemple, sacrifions temporairement complètement l' anonymat , aussi horrible que cela puisse paraître. Que chacun reçoive une clé publique personnelle unique dès sa naissance, et la clé privée correspondante est naturelle. Pas besoin de me crier dessus et de me taper du pied, dans un monde idéal c'est extrêmement pratique - ici vous avez un passeport, un TIN, et même un numéro de téléphone dans une bouteille. De plus, si nous y ajoutons un certificat individuel, nous obtenons un authentificateur / identifiant universel; et aussi un notaire de poche avec la capacité de certifier tous les documents. Vous pouvez rendre le système à plusieurs niveaux - seules la clé publique et le certificat sont partagés, pour les amis (dont la liste des clés est jointe ici), vous pouvez rendre le téléphone disponible et ce que vous faites confiance à vos amis, il peut y avoir des niveaux encore plus profonds, mais cela implique déjà une confiance inutile dans le serveur .

Avec ce schéma, la confidentialité des informations envoyées est obtenue automatiquement (bien que d'autre part, pourquoi, dans un monde idéal?), Alice écrit quelque chose à Bob, mais personne ne le lira jamais, sauf Bob lui-même. Tous les messageries instantanées reçoivent automatiquement un cryptage de bout en bout, leur rôle est réduit aux boîtes aux lettres et, en principe, il ne peut y avoir aucune plainte concernant le contenu. Oui, et les serveurs eux-mêmes deviennent interchangeables, vous pouvez l'envoyer via l'un, vous pouvez l'envoyer via un autre, ou vous pouvez généralement via une chaîne de serveurs, comme un e-mail. Et vous pouvez également l'envoyer directement au destinataire si son adresse IP est connue sans contacter aucun intermédiaire. Vraiment super? Dommage, je n'ai pas à vivre cette période merveilleuse - ni pour moi ni pour vous © Nn-oui, encore une fois je parle de tristes choses.

De plus, où tout cela est-il stocké? Eh bien, de façon désinvolte, pour rendre un système hiérarchique ouvert, quelque chose comme le DNS actuel, seulement plus puissant et ramifié. Afin de ne pas charger les administrateurs DNS racine avec des modifications supplémentaires, vous pouvez faire une inscription gratuite, la seule vérification nécessaire est l'unicité. Tapez >> " Bonjour, nous sommes cinq, la famille Ivanov. Voici nos noms / surnoms, voici les clés publiques. Quiconque demande, envoyez-nous s'il vous plaît. Et pourtant, une liste de cinq cents grands-mères de notre région avec leurs clés, si demandé, envoyez-nous aussi. "

Il est seulement nécessaire de rendre l'installation et la configuration d'un tel serveur domestique extrêmement simple et pratique pour que tout le monde puisse le comprendre, si vous le souhaitez, encore une fois, personne ne chargera à nouveau toutes sortes de serveurs publics officiels.

Arrête ça! et qu'est-ce que l'État a à voir avec ça alors?

Mais maintenant, vous pouvez et restaurer soigneusement l'anonymat. Si quelqu'un peut générer une clé personnelle pour lui-même et la confirmer avec un certificat individuel et installer un serveur d'autorité de certification de niveau inférieur pour lui-même, ou demander à un voisin, ou à quel serveur public, pourquoi avez-vous besoin de toute cette autorité? Et puis il n'est pas nécessaire de s'attacher à un vrai personnage, à une confidentialité, une sécurité et un anonymat absolus. Il suffit qu'il y ait quelqu'un de confiance au début de la hiérarchie, eh bien, nous pensons que TM ou Let's Encrypt, et des DNS publics bien connus comme personne d'autre n'ont été envoyés dans la steppe. De la part des bureaucrates, il ne semblait pas non plus y avoir de plaintes, c'est-à-dire, bien sûr, il y aura des réclamations, mais à quoi en fait?

Peut-être qu'un jour un tel système, ou quelque chose comme ça, sera créé. Et bien sûr, personne ne peut compter sur nous, mais sur nous-mêmes, aucun des États que je connais ne construira un tel système. Heureusement, les Telegrams déjà existants, i2p, Tor, et probablement quelqu'un d'autre ont oublié, montrent qu'il n'y a rien de fondamentalement impossible. Il s'agit de notre réseau et nous devons l'équiper si nous ne sommes pas satisfaits de l'état actuel des choses.

Brrr, s'est accidentellement retrouvé sur une note pathétique. En fait, je n'aime pas ça, je suis en quelque sorte plus proche du sarcasme.

PS: tout n'est que morve rose et rêves de fille, bien sûr.

PPS: mais si tout à coup quelqu'un décide de l'essayer - réservez le surnom degs pour moi, s'il vous plaît, j'y suis habitué.

PPPS: et la mise en œuvre semble assez simple d'ailleurs.