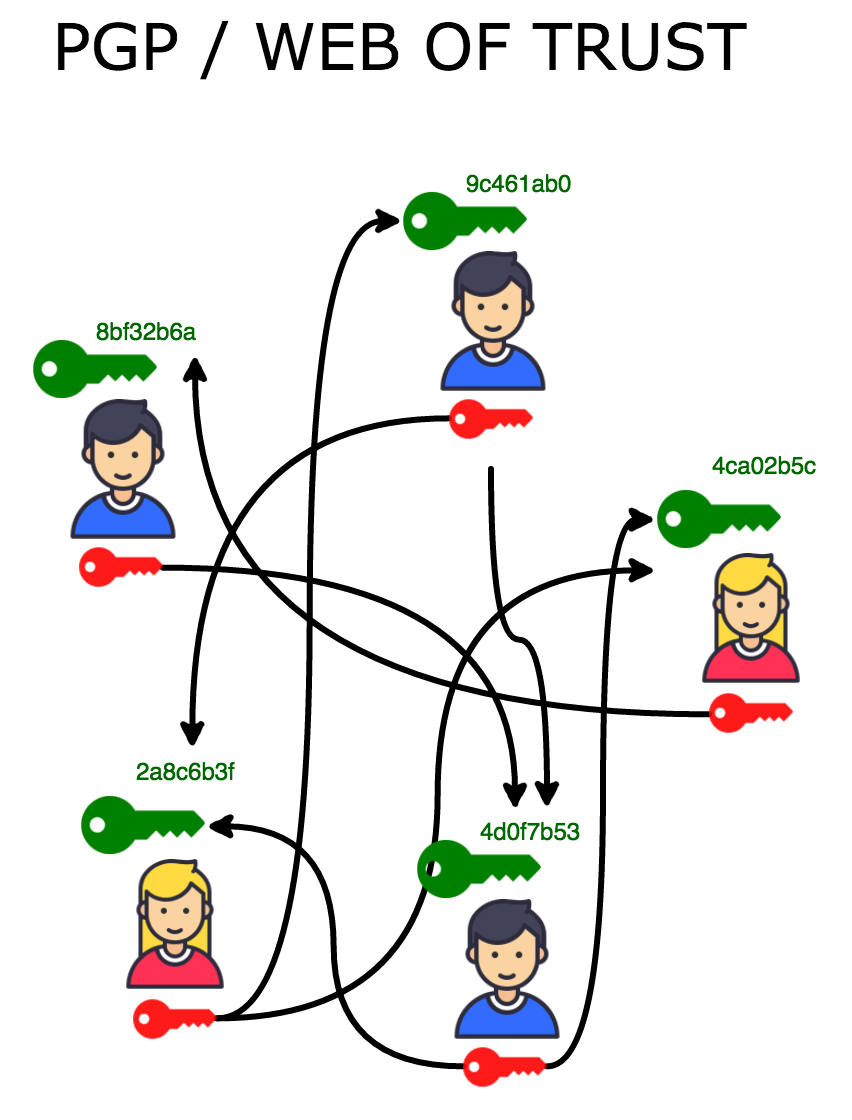

De nos jours, le cryptage est pertinent en tant que surnom. La communication se déplace vers les messageries instantanées, les gens continuent de crypter les messages électroniques avec des certificats numériques, mais cela peut parfois nécessiter des efforts supplémentaires, notamment l'échange de clés via un réseau de confiance. Dans de telles circonstances, même certains adeptes de la cryptographie de longue date sont obligés

d'abandonner PGP . Pour une messagerie sécurisée, il est beaucoup plus pratique d'utiliser des messagers open source et un cryptage de bout en bout solide, comme

Signal (voir le

manuel de l'Electronic Frontier Foundation).

Dans le même temps, PGP est toujours utilisé dans les opérations "machine": pour la signature de packages, le cryptage de fichiers sur disque, etc. Mais ici, PGP est progressivement en fin d'utilisation. Par exemple, la communauté Go propose d'arrêter de prendre en charge le package OpenPGP en raison de «l'ancien protocole qui cause toujours de

graves vulnérabilités », ainsi qu'en raison du problème d'échange de clés non résolu et, surtout, en raison de la mise en œuvre obsolète du protocole lui-même.

Pourquoi même les anciens utilisateurs refusent PGP,

écrit le célèbre spécialiste de la sécurité de l'information Filippo Valsorda, qui fait partie du groupe de chiffrement Cloudflare et est connu comme l'auteur

du service de test de vulnérabilité Heartbleed :

Premièrement, le problème du manque de popularité du cryptage, dont d'autres ont beaucoup parlé, n'a pas disparu. J'ai reçu un maximum de deux lettres chiffrées par an.

Ensuite, le problème des inconvénients. Erreurs critiques facilement tolérées. Il y a plusieurs années, les listes de serveurs ont été confondues avec des clés. "Je ne peux pas lire cette lettre sur mon téléphone." "Ou sur un ordinateur portable, j'ai laissé les clés, que je n'utilise pas, sur une autre machine."

Mais les vrais problèmes que j'ai vus sont beaucoup plus subtils. Je n'ai jamais senti que mes clés à long terme sont en sécurité. Plus le temps passait, moins ils avaient confiance en chacun d'eux. Les clés YubiKey peuvent être interceptées dans une chambre d'hôtel. Les clés hors ligne peuvent rester dans une boîte éloignée ou un coffre-fort. Peut annoncer de nouvelles vulnérabilités. Ils peuvent se connecter à des périphériques USB.

La sécurité des clés à long terme correspond au diviseur commun minimum de vos actions de sécurité à vie. C'est un maillon faible.

Pour aggraver les choses, les pratiques de gestion des clés à long terme existantes, telles que la collecte de signatures de clés et l'impression d'empreintes digitales de clés publiques sur des cartes de visite, contredisent d'autres modèles de comportement qui seraient autrement considérés comme une routine hygiénique évidente: souvent changer de clé, avoir des clés différentes sur différents appareils , appliquer la compartimentation (différents profils de pensée dans différents domaines, par exemple au travail et à la maison - environ par personne). Les pratiques de gestion des clés à long terme existantes développent en fait le vecteur d'attaque, car elles poussent pour les sauvegardes de clés.

Ceci est une explication assez vaste. Mais la question se pose: sinon PGP, alors quoi utiliser? Avec l'e-mail, c'est clair, il peut être remplacé par des messageries instantanées avec un cryptage de bout en bout fiable. Mais que faut-il utiliser pour signer les packages et les mises à jour logicielles et le chiffrement des fichiers? Heureusement, il existe également

des alternatives modernes .

Signatures de package

Les distributions Linux et les systèmes de mise à jour de nombreux programmes utilisent des signatures PGP pour garantir l'authenticité des fichiers.

Il existe des alternatives simples pour signer des packages, par exemple

signifier (signer et vérifier) depuis OpenBSD et

minisign . Ce sont des utilitaires extrêmement simples, mais grâce à cela, ils sont extrêmement fiables. Les deux fonctionnent avec le seul algorithme

Ed25519 (ErDSA): il s'agit d'un schéma de signature numérique utilisant une variante du schéma Schnorr sur la courbe elliptique d'Edwards. Il est conçu pour une vitesse maximale et est beaucoup plus rapide que RSA. Étant donné que les deux utilitaires sont basés sur le même algorithme, leurs signatures numériques sont compatibles entre elles, c'est-à-dire que signify peut vérifier les signatures générées par minisign et vice versa.

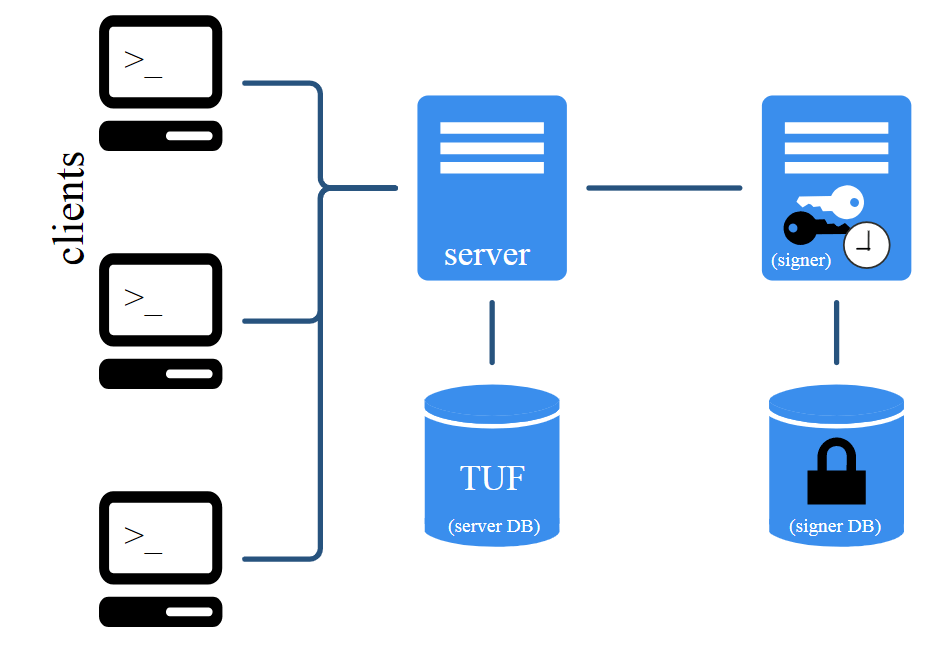

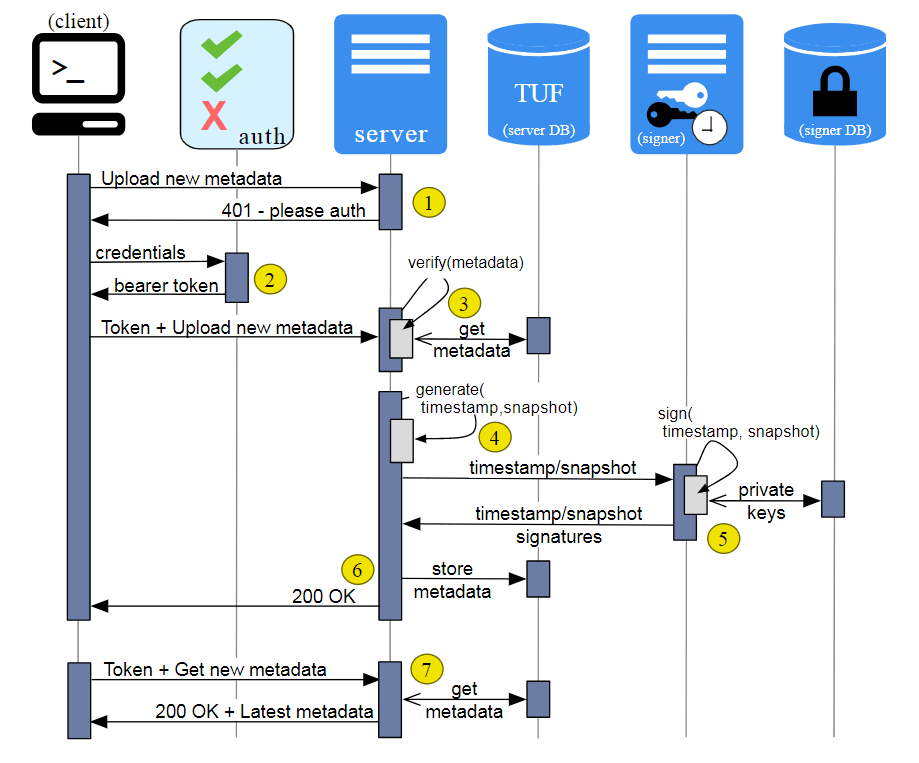

Ce sont les alternatives les plus minimes, sans la moindre fonctionnalité supplémentaire. Si vous gérez une infrastructure de distribution de packages sérieuse et que vous avez besoin d'une option plus fonctionnelle, vous pouvez faire attention à

The Update Framework (TUF): un cadre flexible qui s'adapte à tout mécanisme de mise à jour logicielle.

Les développeurs écrivent que TUF est utilisé dans la production par des sociétés telles que Cloudflare, Docker, DigitalOcean, Flynn, IBM, Microsoft, LEAP, Kolide et Vmware, et l'option TUF appelée

Uptane est largement utilisée pour mettre à jour les logiciels automobiles sur le réseau.

Implémentation TUF pour l'infrastructure de package Python:

PEP 458 ,

PEP 480 . TUF est basé sur

le projet Notary avec une implémentation client-serveur prête à l'emploi et éprouvée.

Cryptage de fichiers

Les alternatives modernes à

nacl / box et

nacl / secretbox sont des programmes universels pour crypter toutes les données. Prend en charge le chiffrement symétrique et asymétrique, les chiffrements et protocoles modernes.

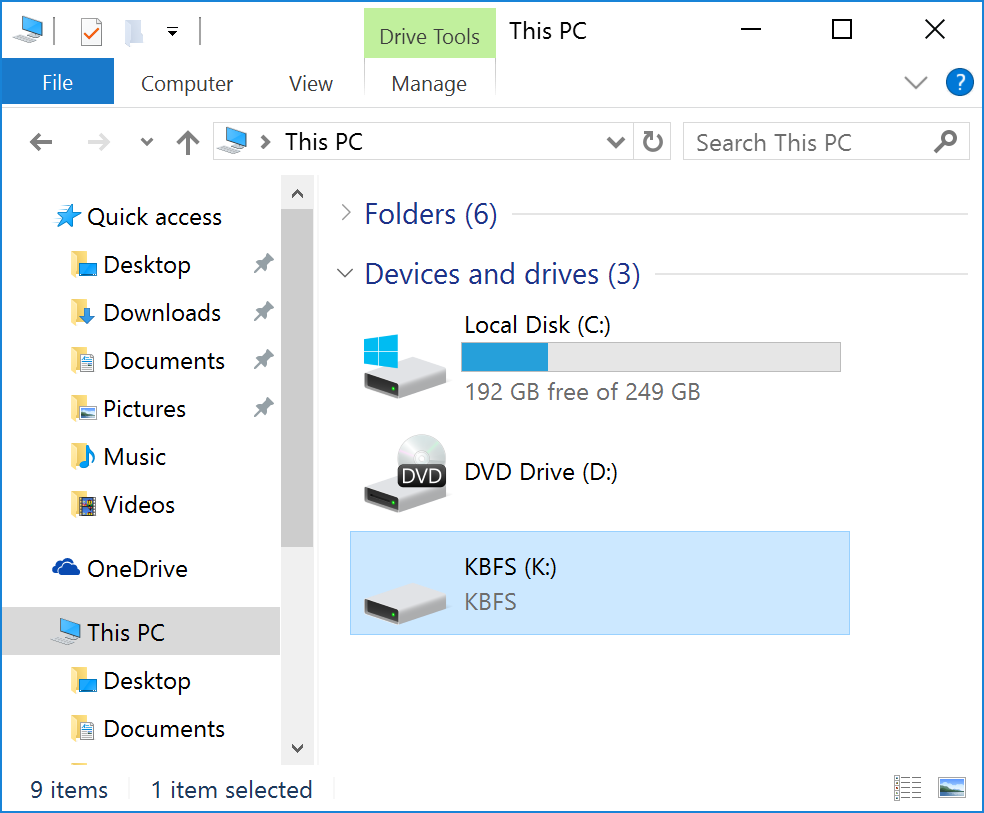

Keybase est adapté pour crypter les messages de chat, les e-mails, les fichiers ou toute autre donnée. Le site principal de Keybase est un catalogue de clés publiques qui mappe les profils de réseaux sociaux aux clés de chiffrement. Keybase propose également une conversation chiffrée (Keybase Chat), un système de stockage de fichiers basé sur le cloud (système de fichiers Keybase ou KBFS) et des référentiels Git.

Système de fichiers KBFS monté sur clé

Système de fichiers KBFS monté sur cléEn général, c'est une alternative entièrement fonctionnelle à PGP pour le chiffrement des données.

Transfert de fichiers crypté

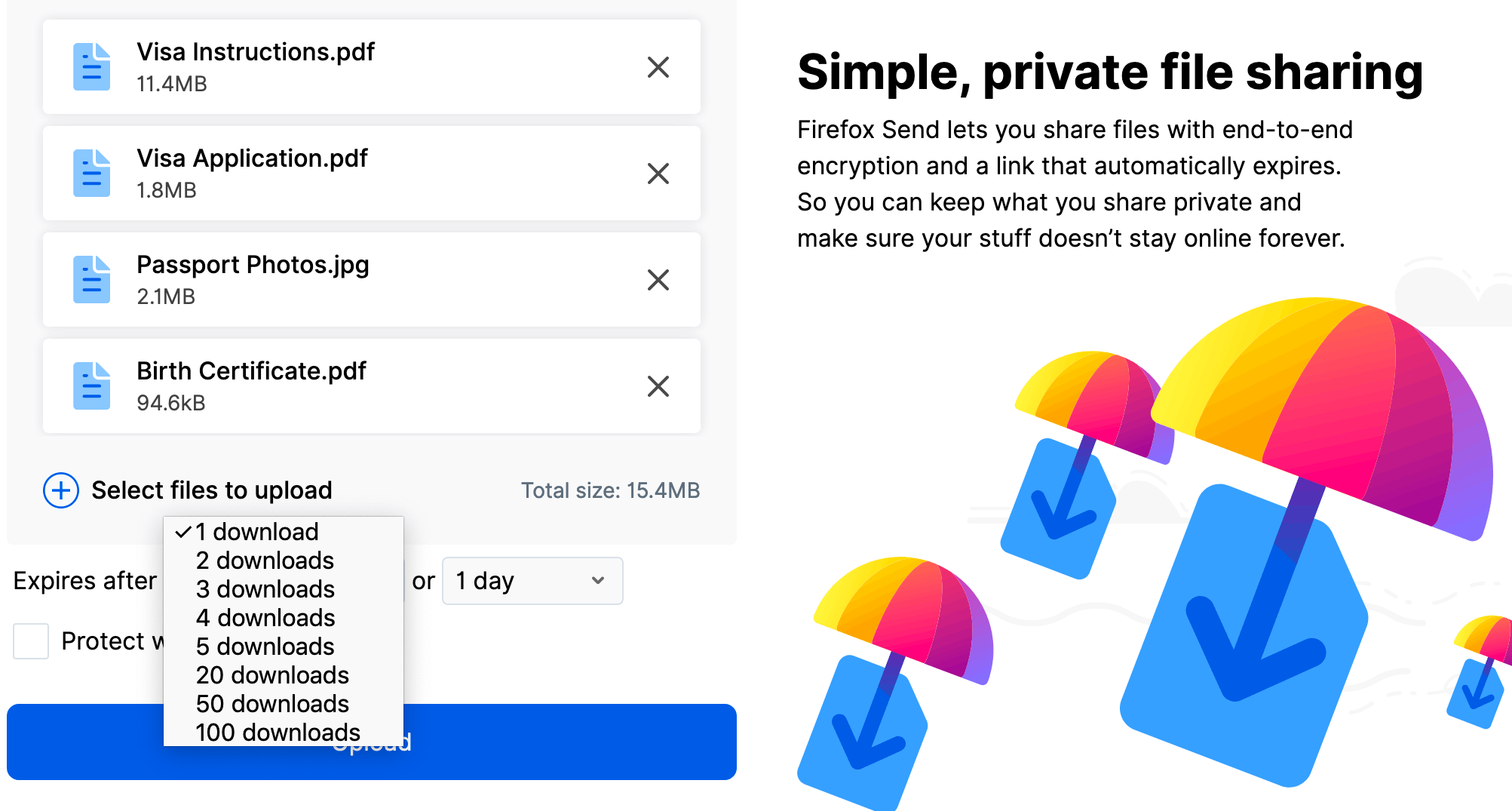

Au siècle dernier, il était de coutume de crypter un fichier, de le protéger avec un mot de passe et de le transférer en pièce jointe par e-mail. Cette option est possible aujourd'hui, mais il existe des alternatives plus modernes. Par exemple, le service

Firefox Send pour l'échange de fichiers cryptés a récemment

quitté la version bêta . Les fichiers sont chiffrés sur l'ordinateur de l'expéditeur et déchiffrés sur l'ordinateur du destinataire (JS dans le navigateur). Le service génère un lien vers un fichier avec une limite sur la durée de vie ou le nombre de téléchargements.

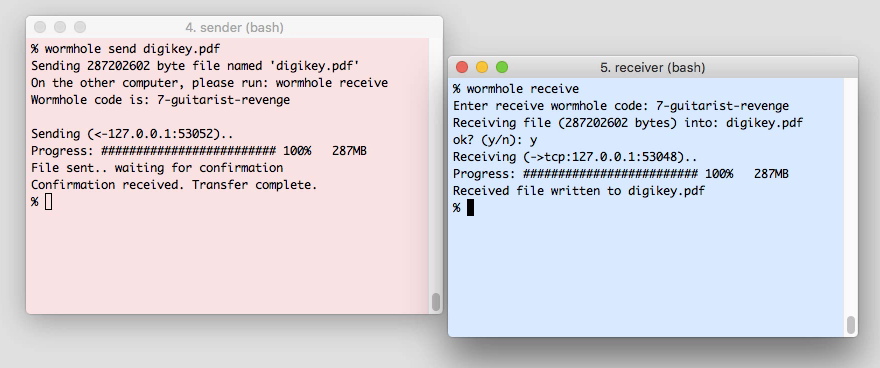

Si vous ne faites pas confiance à JS, vous pouvez crypter des fichiers, par exemple, en utilisant le programme

magic-wormhole . Le programme est installé sur les ordinateurs de l'expéditeur et du destinataire, utilise la technique cryptographique moderne

PAKE (accord de clé authentifiée par mot de passe) et génère des mots de passe à partir de plusieurs mots, brise les pare-feu et prend en charge Tor.

Nous vivons au 21e siècle. Il existe de bien meilleures options que d'envoyer des fichiers chiffrés par courrier.

Certificats de

signature pour les documents Microsoft Office, Adobe PDF, LibreOffice, etc.

GlobalSign offre un large éventail de capacités pour implémenter une

signature numérique de confiance . Du bureau, du serveur aux implémentations cloud.

Plus de détails