Bonjour à tous! Je dirige le DataLine Cybersecurity Center. Les clients viennent à nous avec la tâche de répondre aux exigences de 152- dans le cloud ou sur l'infrastructure physique.

Dans presque tous les projets, il est nécessaire d'effectuer un travail éducatif pour démystifier les mythes entourant cette loi. J'ai compilé les idées fausses les plus courantes qui peuvent coûter cher au budget et au système nerveux de l'opérateur de données personnelles. Je dois faire une réserve tout de suite que les cas d'un bureau d'État (SIG) traitant de secrets d'État, KII, etc., resteront en dehors du champ d'application de cet article.

Mythe 1. J'ai placé un antivirus, un pare-feu et des supports clôturés autour de la clôture. Suis-je en train de suivre la loi?

152- - non pas sur la protection des systèmes et des serveurs, mais sur la protection des données personnelles des entités. Par conséquent, la conformité avec 152-FZ ne commence pas avec un antivirus, mais avec un grand nombre de morceaux de papier et de problèmes d'organisation.

L'inspecteur en chef, Roskomnadzor, examinera non pas la disponibilité et l'état des moyens techniques de protection, mais la base juridique du traitement des données personnelles (PD):

- dans quel but collectez-vous des données personnelles;

- Collectez-vous plus que nécessaire pour vos besoins?

- la quantité de données personnelles stockées;

- Existe-t-il une politique de traitement des données personnelles;

- Collectez-vous le consentement pour le traitement des PD, pour le transfert transfrontalier, pour le traitement par des tiers, etc.

Les réponses à ces questions, ainsi que les processus eux-mêmes, devraient être consignés dans les documents pertinents. Voici une liste loin d'être complète de ce que l'opérateur de données personnelles doit préparer:

- Un formulaire standard de consentement au traitement des données personnelles (ce sont les feuilles que nous signons maintenant presque partout où nous laissons notre nom, les données de passeport).

- Politique de l'opérateur concernant le traitement des données personnelles ( il existe des recommandations pour l'enregistrement).

- Ordonnance de nomination de la personne chargée d'organiser le traitement PD.

- Description du poste de la personne responsable de l'organisation du traitement de PD.

- Règles de contrôle interne et (ou) d'audit de conformité du traitement PD aux exigences de la loi.

- La liste des systèmes d'information sur les données personnelles (ISPDn).

- La procédure d'octroi de l'accès au sujet à son PD.

- Règles d'enquête sur les incidents.

- L'ordonnance sur l'admission des travailleurs au traitement des données personnelles.

- Règles d'interaction avec les régulateurs.

- Notification ILV, etc.

- Formulaire de commande de traitement PD.

- Modèle de menace ISPD

Après avoir résolu ces problèmes, vous pouvez procéder à la sélection de mesures spécifiques et de moyens techniques. Lesquels vous aurez besoin dépendent des systèmes, de leurs conditions de travail et des menaces actuelles. Mais plus à ce sujet plus tard.

Réalité: le respect de la loi est la mise en place et le respect de certains processus, en premier lieu, et seulement dans le second - l'utilisation de moyens techniques spéciaux.

Mythe 2. Je stocke des données personnelles dans le cloud, un centre de données qui répond aux exigences de 152-FZ. Maintenant, ils sont responsables de l'application de la loi.

Lorsque vous externalisez vos données personnelles à un fournisseur de cloud ou à un centre de données, vous ne cesserez pas d'être un opérateur de données personnelles.

Nous appelons à l'aide pour la définition de la loi:

Traitement des données personnelles - toute action (opération) ou ensemble d'actions (opérations) effectuées à l'aide d'outils d'automatisation ou sans utiliser ces outils avec des données personnelles, y compris la collecte, l'enregistrement, la systématisation, l'accumulation, le stockage, la clarification (mise à jour, modification), la récupération, utilisation, transfert (distribution, mise à disposition, accès), dépersonnalisation, blocage, suppression, destruction des données personnelles.

Source: article 3, 152-FZDe toutes ces actions, le prestataire de services est responsable du stockage et de la destruction des données personnelles (lorsque le client résilie le contrat avec lui). Tout le reste est fourni par l'opérateur des données personnelles. Cela signifie que c'est l'opérateur, et non le prestataire de services, qui détermine la politique de traitement des données personnelles, reçoit le consentement signé de ses clients pour le traitement des données personnelles, prévient et enquête sur les cas de fuite de données personnelles sur le côté, etc.

Par conséquent, l'opérateur de données personnelles doit toujours collecter les documents énumérés ci-dessus et prendre des mesures organisationnelles et techniques pour protéger son ISPDn.

En règle générale, le fournisseur aide l'opérateur en garantissant la conformité aux exigences de la loi au niveau de l'infrastructure où se trouvera l'ISPD de l'opérateur: les racks d'équipement ou le cloud. Il recueille également un ensemble de documents, prend des mesures organisationnelles et techniques pour son élément d'infrastructure conformément à 152-FZ.

Certains fournisseurs aident à la paperasse et fournissent des moyens techniques de protection pour l'ISPD eux-mêmes, c'est-à-dire à un niveau supérieur à l'infrastructure. L'opérateur peut également externaliser ces tâches, mais la responsabilité et les obligations prévues par la loi ne disparaissent pas.

Réalité: se référant aux services d'un fournisseur ou d'un centre de données, vous ne pouvez pas lui transférer les fonctions d'un opérateur de données personnelles et vous dégager de sa responsabilité. Si le fournisseur vous le promet, alors, pour le dire doucement, il est malhonnête.

Mythe 3. J'ai le paquet nécessaire de documents et de mesures. Je stocke des données personnelles avec le fournisseur, ce qui promet la conformité avec 152-. Tout est-il ajouré?

Oui, si vous n'avez pas oublié de signer la commande. Selon la loi, l'opérateur peut confier le traitement des données personnelles à une autre personne, par exemple au même prestataire de services. Une commande est une sorte d'accord qui répertorie ce que le prestataire de services peut faire avec les données personnelles de l'opérateur.

L'opérateur a le droit de confier le traitement des données personnelles à une autre personne avec le consentement du sujet des données personnelles, sauf disposition contraire de la loi fédérale, sur la base d'un accord conclu avec cette personne, y compris un contrat d'État ou municipal, ou par adoption par l'État ou l'organisme municipal de l'acte pertinent (ci-après - la commande opérateur). Une personne qui traite des données personnelles pour le compte de l'opérateur est tenue de respecter les principes et règles de traitement des données personnelles prévus par la présente loi fédérale.

Source: clause 3, article 6, 152-FZL'obligation du fournisseur de protéger la confidentialité des données personnelles et d'assurer leur sécurité conformément aux exigences spécifiées est immédiatement fixée:

Les instructions de l'opérateur doivent déterminer la liste des actions (opérations) avec les données personnelles qui seront effectuées par la personne qui traite les données personnelles, et les finalités du traitement, l'obligation d'une telle personne de maintenir la confidentialité des données personnelles et d'assurer la sécurité des données personnelles pendant leur traitement, ainsi que doit préciser les exigences de protection des données personnelles traitées conformément à l' article 19 de la présente loi fédérale.

Source: clause 3, article 6, 152-FZPour cela, le prestataire est responsable vis-à-vis de l'opérateur, et non du sujet des données personnelles:

Si l'opérateur confie le traitement des données personnelles à une autre personne, il est responsable envers la personne concernée des actions de la personne spécifiée. Une personne qui traite des données personnelles pour le compte de l'opérateur est responsable vis-à-vis de l'opérateur.

Source: 152-FZ .Il est également important de préciser l'obligation d'assurer la protection des données personnelles dans l'ordre:

La sécurité des données personnelles lors du traitement dans le système d'information est assurée par l'exploitant de ce système, qui traite les données personnelles (ci-après dénommé l'opérateur), ou par une personne qui traite les données personnelles pour le compte de l'opérateur sur la base d'un accord conclu avec cette personne (ci-après dénommée la personne autorisée). Le contrat entre l'opérateur et la personne autorisée doit prévoir l'obligation de la personne autorisée d'assurer la sécurité des données personnelles lors de leur traitement dans le système d'information.

Source: Décret du gouvernement de la Fédération de Russie du 1er novembre 2012 n ° 1119Réalité: si vous donnez des données personnelles au fournisseur, signez la commande. Dans la commande, indiquez la nécessité d'assurer la protection des sujets personnels. Sinon, vous ne respectez pas la loi concernant le transfert des travaux de traitement de données personnelles à un tiers et le fournisseur concernant la conformité avec 152-FZ ne vous doit rien.

Mythe 4. Le Mossad m'espionne, ou j'ai définitivement UZ-1

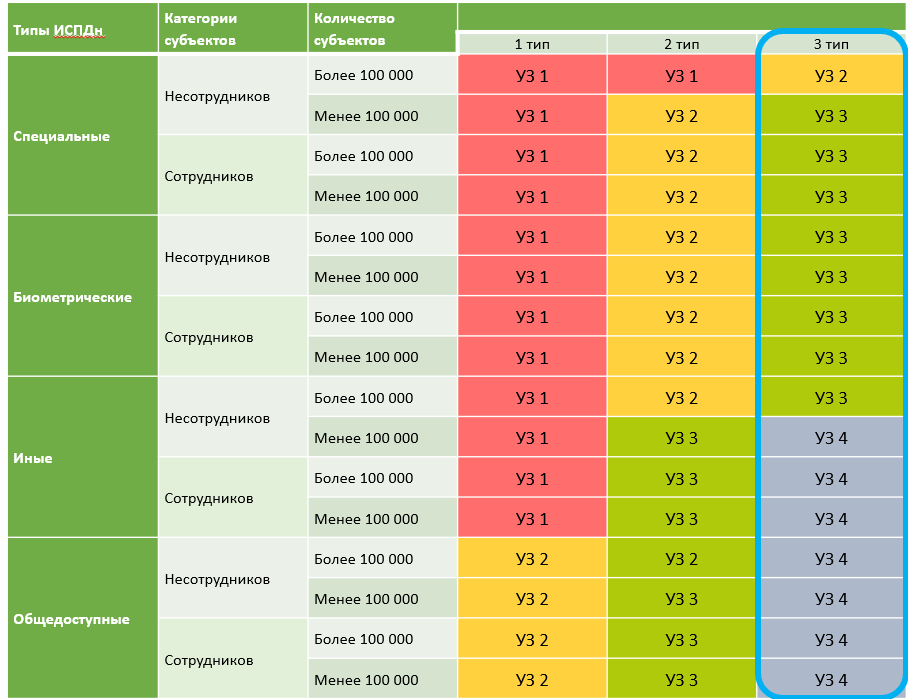

Certains clients prouvent avec insistance qu'ils ont le niveau de sécurité ISPD 1 ou 2. Le plus souvent, ce n'est pas le cas. Rappelez-vous le matériel pour comprendre pourquoi cela se produit.

KM, ou le niveau de sécurité, détermine de quoi vous protégerez les données personnelles.

Les points suivants affectent le niveau de sécurité:

- type de données personnelles (spéciales, biométriques, publiques et autres);

- à qui appartiennent les données personnelles - employés ou non-employés de l'opérateur de données personnelles;

- le nombre de personnes concernées - plus ou moins de 100 mille

- types de menaces réelles.

Au sujet des types de menaces, nous apprend le

Décret du gouvernement de la Fédération de Russie du 1er novembre 2012 n ° 1119 . Voici une description de chacun avec ma traduction gratuite en langage humain.

Les menaces du premier type sont pertinentes pour un système d'information si, pour lui, les menaces liées à la présence de capacités non documentées (non déclarées) dans le logiciel système utilisé dans le système d'information le concernent également.Si vous reconnaissez ce type de menace comme pertinent, vous croyez fermement que les agents de la CIA, du MI-6 ou du MOSSAD ont placé un signet dans le système d'exploitation pour voler les données personnelles d'entités spécifiques de votre ISPD.

Les menaces du 2e type sont pertinentes pour le système d'information si, pour lui, les menaces liées à la présence de capacités non documentées (non déclarées) dans le logiciel d'application utilisé dans le système d'information le concernent également.Si vous pensez que les menaces du deuxième type sont votre cas, alors vous dormez et voyez comment les mêmes agents de la CIA, MI-6, MOSSAD, un hacker solitaire maléfique ou un groupe ont placé des signets dans un logiciel de bureau pour chasser spécifiquement pour vos données personnelles. Oui, il existe un logiciel d'application douteux tel que μTorrent, mais vous pouvez faire une liste des logiciels autorisés pour l'installation et signer un accord avec les utilisateurs, ne donnez pas aux utilisateurs des droits d'administrateur local, etc.

Les menaces du 3e type sont pertinentes pour un système d'information si les menaces qui le concernent ne sont pas liées à la présence de capacités non documentées (non déclarées) dans le système et les logiciels d'application utilisés dans le système d'information.Les menaces de types 1 et 2 ne vous conviennent pas, ce qui signifie que vous êtes ici.

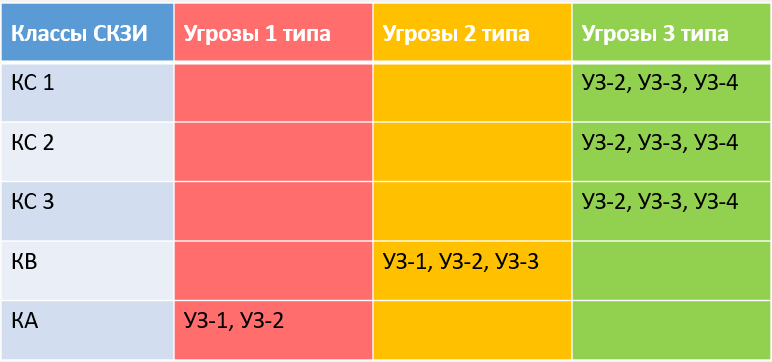

Nous avons trié les types de menaces, maintenant nous regardons quel niveau de sécurité notre ISPD aura.

Le tableau est basé sur la correspondance prescrite dans le décret du gouvernement de la Fédération de Russie du 1er novembre 2012 n ° 1119 .

Le tableau est basé sur la correspondance prescrite dans le décret du gouvernement de la Fédération de Russie du 1er novembre 2012 n ° 1119 .Si nous choisissons le troisième type de menaces urgentes, alors dans la plupart des cas, nous aurons UZ-3. La seule exception lorsque les menaces des types 1 et 2 ne sont pas pertinentes, mais le niveau de sécurité sera toujours élevé (UZ-2) sont les entreprises qui traitent des données personnelles spéciales de non-employés pour un montant supérieur à 100 000. Par exemple, les entreprises engagées dans le diagnostic médical et le rendu services médicaux.

Il existe également UZ-4, et il se trouve principalement dans les entreprises dont l'activité n'est pas liée au traitement des données personnelles des non-employés, c'est-à-dire des clients ou des entrepreneurs, ou la base de données personnelle est petite.

Pourquoi est-il si important de ne pas en faire trop avec le niveau de sécurité? Tout est simple: un ensemble de mesures et de moyens de protection pour assurer ce niveau de sécurité en dépendra. Plus l'échographie est élevée, plus il faudra faire d'organisation et de technique (lire: plus vous devrez dépenser d'argent et de nerfs).

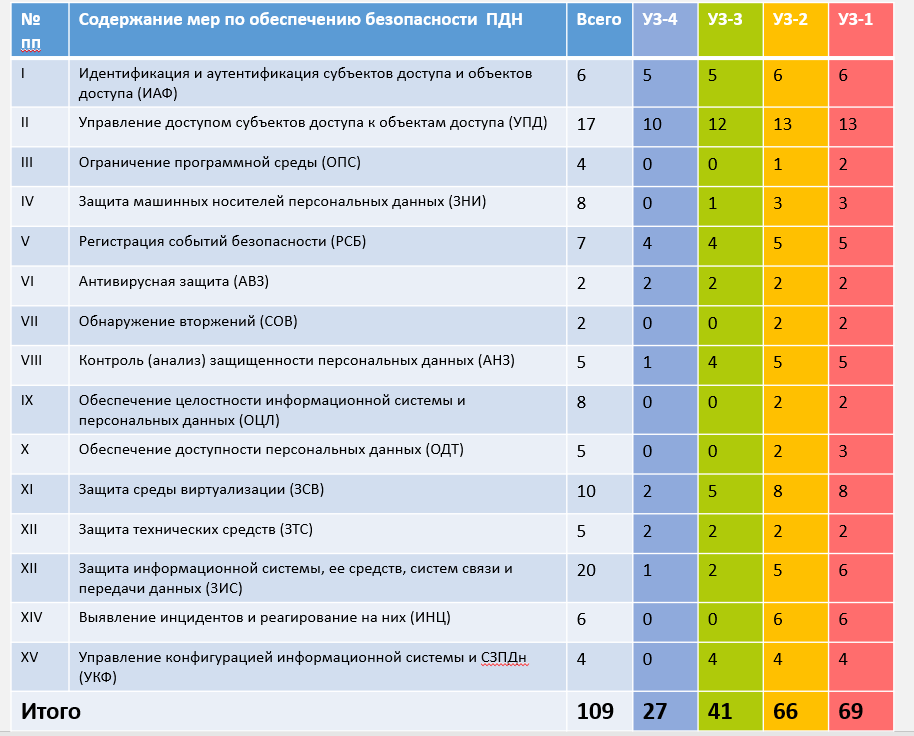

Voici, par exemple, comment l'ensemble de mesures de sécurité évolue conformément au même PP-1119.

Nous examinons maintenant comment, en fonction du niveau de sécurité choisi, la liste des mesures nécessaires évolue conformément à l'

ordonnance du FSTEC de Russie n ° 21 du 18/02/2013. Il y a une longue annexe à ce document, où les mesures nécessaires sont déterminées. Il y en a 109, pour chaque KM, les mesures obligatoires sont identifiées et marquées d'un signe «+» - elles sont précisément calculées dans le tableau ci-dessous. Si vous ne laissez que ceux qui sont nécessaires pour UZ-3, vous obtenez 41.

Réalité:

Réalité: si vous ne collectez pas d'analyses ou de données biométriques des clients, vous n'êtes pas

paranoïaque à propos des signets dans les logiciels système et d'application, alors vous avez probablement UZ-3. Pour lui, il existe une liste saine de mesures organisationnelles et techniques qui peuvent effectivement être mises en œuvre.

Mythe 5. Tous les moyens de protection (SZI) des données personnelles doivent être certifiés par le FSTEC de Russie

Si vous souhaitez ou devez effectuer une certification, vous devrez probablement utiliser un équipement de protection certifié. La certification sera effectuée par le licencié du FSTEC de Russie, qui:

- intéressé à vendre plus de SZI certifiés;

- aura peur de la révocation de la licence par le régulateur en cas de problème.

Si vous n'avez pas besoin de certification et que vous êtes prêt à confirmer que vous avez satisfait aux exigences d'une autre manière, ce qui est appelé dans l'

Ordre du FSTEC de Russie n ° 21 «Évaluation de l'efficacité des mesures pour assurer la sécurité des données personnelles mises en œuvre dans le cadre du système de protection des données personnelles», alors la SZI certifiée n'est pas nécessaire pour vous. Je vais essayer de donner brièvement une justification.

Le paragraphe 2 de l'article 19 152-FZ stipule qu'il est nécessaire d'utiliser un équipement de protection qui a réussi la procédure d'évaluation de la conformité de la manière prescrite

:

La sécurité des données personnelles est assurée, en particulier:

[...]

3) en utilisant les procédures d'évaluation de la conformité des installations de protection des informations qui ont réussi de la manière prescrite.Au

paragraphe 13 du PP-1119, il est également nécessaire d'utiliser des outils de protection des informations qui ont réussi la procédure d'évaluation de la conformité aux exigences légales:

[...]

l'utilisation d'outils de protection des informations qui ont réussi la procédure d'évaluation du respect des exigences de la législation de la Fédération de Russie dans le domaine de la sécurité de l'information, dans le cas où l'utilisation de tels moyens est nécessaire pour neutraliser les menaces actuelles.Le paragraphe 4 de l'arrêté du FSTEC n ° 21 fait pratiquement double emploi avec le paragraphe PP-1119:

Des mesures visant à garantir la sécurité des données à caractère personnel sont mises en œuvre, notamment par l'utilisation d'outils de protection des informations dans le système d'information qui ont passé la procédure d'évaluation de la conformité de la manière prescrite dans les cas où l'utilisation de ces outils est nécessaire pour neutraliser les menaces actuelles à la sécurité des données à caractère personnel.Qu'est-ce que ces formulations ont en commun? Correct - ils ne nécessitent pas l'utilisation d'un équipement de protection certifié. Le fait est qu'il existe plusieurs formes d'évaluation de la conformité (certification volontaire ou obligatoire, déclaration de conformité). La certification n'est que l'un d'entre eux. L'opérateur peut utiliser des fonds non certifiés, mais il sera nécessaire de démontrer au régulateur lors de la vérification qu'il a subi une procédure d'évaluation de la conformité sous une forme ou une autre.

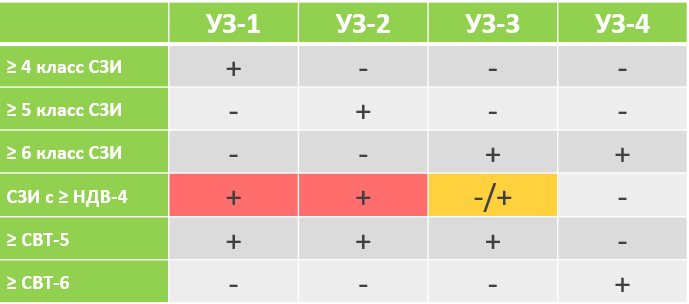

Si l'opérateur décide d'utiliser un équipement de protection certifié, il est alors nécessaire de choisir un SZI en fonction de l'échographie, comme clairement indiqué dans l'

arrêté FSTEC n ° 21 :

Les mesures techniques de protection des données personnelles sont mises en œuvre grâce à l'utilisation d'outils de protection des informations, y compris des outils logiciels (logiciels et matériels) dans lesquels ils sont mis en œuvre et qui ont les fonctions de sécurité nécessaires.

Lorsque vous utilisez des moyens de protection des informations certifiés conformément aux exigences de sécurité des informations dans les systèmes d'information: Article 12 de l'ordonnance n ° 21 du FSTEC de Russie .Réalité: la

Article 12 de l'ordonnance n ° 21 du FSTEC de Russie .Réalité: la loi n'exige pas l'utilisation de recours certifiés.

Mythe 6. J'ai besoin d'une protection cryptographique.

Voici quelques nuances:

- Beaucoup de gens pensent que la cryptographie est requise pour tout ISPDn. En fait, ils ne doivent être utilisés que si l'opérateur ne voit pas par lui-même d'autres mesures de sécurité, autres que l'utilisation de la cryptographie.

- S'il n'y a aucune cryptographie, vous devez utiliser un CPSI certifié par le FSB.

- Par exemple, vous décidez d'héberger ISPD dans le cloud d'un fournisseur de services, mais ne lui faites pas confiance. Vous décrivez vos préoccupations dans le modèle des menaces et des intrus. Vous avez un PDN, vous avez donc décidé que la cryptographie est le seul moyen de protection: vous crypterez des machines virtuelles, construirez des canaux sécurisés grâce à la protection cryptographique. Dans ce cas, il est nécessaire d'appliquer des certificats de protection des informations cryptographiques certifiés par le FSB de Russie.

- Les mesures de protection des informations cryptographiques certifiées sont sélectionnées en fonction d'un certain niveau de sécurité conformément à l' ordonnance n ° 378 du FSB .

Pour ISPDn avec UZ-3, il est possible d'utiliser KS1, KS2, KS3.

KC1 est, par exemple, la passerelle virtuelle C-Terra 4.2 pour la protection des canaux.KC2, KC3 sont représentés uniquement par des systèmes matériels et logiciels, tels que: coordinateur ViPNet, APK continentaux, passerelle S-Terra, etc.Si vous avez UZ-2 ou 1, vous aurez besoin de KV1, 2 et KA. Il s'agit de systèmes matériels et logiciels spécifiques, ils sont difficiles à utiliser et les performances sont modestes. Réalité: la loi n'oblige pas à utiliser le FSIS certifié par le FSB.

Réalité: la loi n'oblige pas à utiliser le FSIS certifié par le FSB.