À quelle fréquence achetez-vous quelque chose spontanément, succombant à une publicité cool, puis cette chose initialement désirée ramasse la poussière dans un placard, un garde-manger ou un garage jusqu'au prochain nettoyage général ou déménagement? En conséquence, déception en raison d'attentes injustifiées et de gaspillage d'argent. Bien pire quand cela arrive aux affaires. Très souvent, les astuces marketing sont si bonnes que les entreprises acquièrent une solution coûteuse sans avoir une vue d'ensemble de son application. Pendant ce temps, les tests d'essai du système aident à comprendre comment préparer l'infrastructure à l'intégration, quelles fonctionnalités et dans quelle mesure doivent être mises en œuvre. Ainsi, vous pouvez éviter un grand nombre de problèmes dus au choix du produit "à l'aveugle". De plus, l'introduction après un «pilote» compétent apportera aux ingénieurs des cellules nerveuses et des cheveux gris beaucoup moins endommagés. Voyons pourquoi les tests pilotes sont si importants pour un projet réussi, en utilisant l'exemple d'un outil populaire pour contrôler l'accès à un réseau d'entreprise - Cisco ISE. Examinons à la fois les options standard et totalement non standard pour appliquer la solution rencontrée dans notre pratique.

Cisco ISE - Radius Server on Steroids

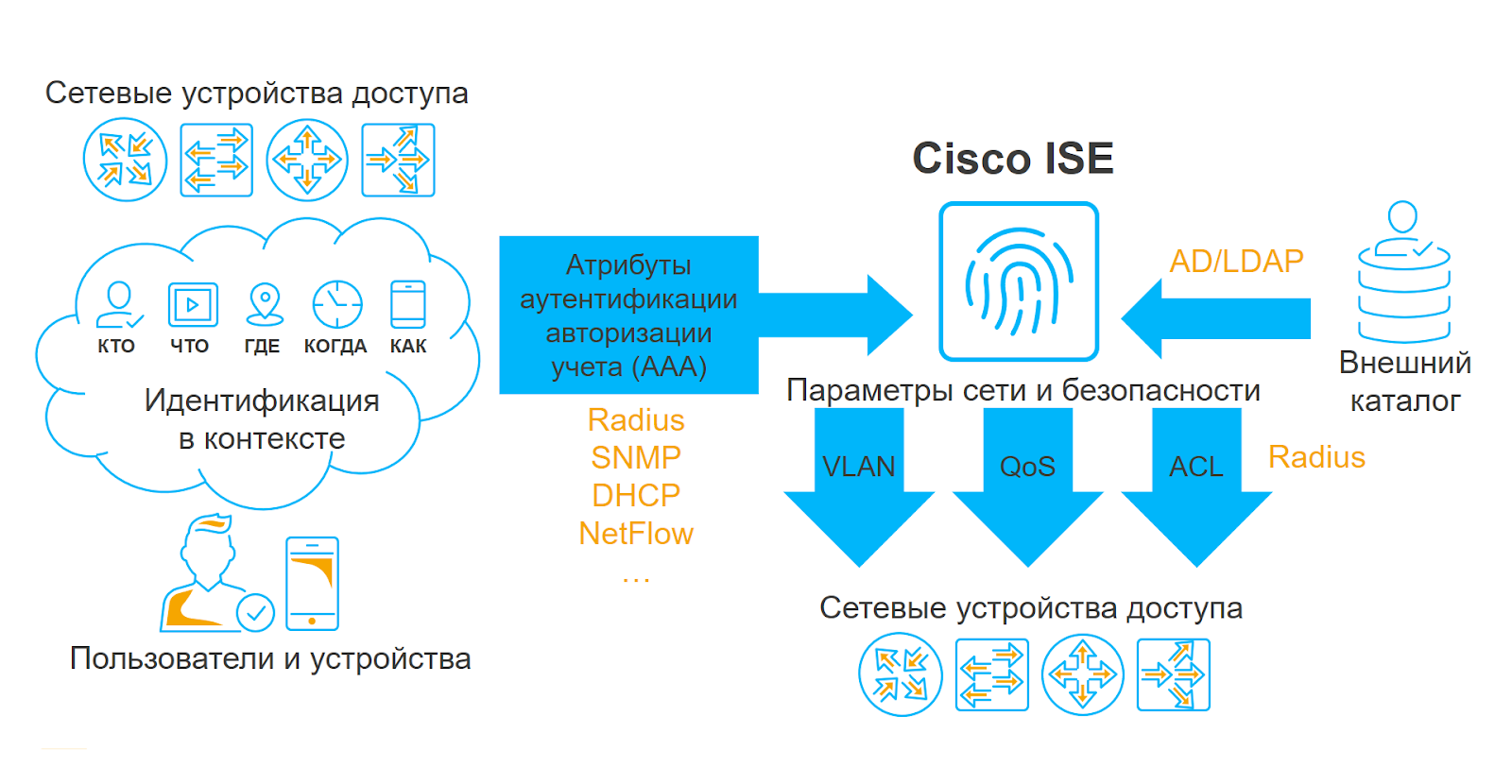

Cisco Identity Services Engine (ISE) est une plate-forme pour créer un système de contrôle d'accès pour le réseau local d'une organisation. Dans la communauté des experts, le produit pour ses propriétés était surnommé le "serveur Radius sous stéroïdes". Pourquoi En substance, la solution est un serveur Radius, auquel un grand nombre de services supplémentaires et de "puces" ont été vissés, vous permettant de recevoir une grande quantité d'informations contextuelles et d'appliquer l'ensemble de données résultant dans les politiques d'accès.

Comme tout autre serveur Radius, Cisco ISE interagit avec l'équipement réseau du niveau d'accès, collecte des informations sur toutes les tentatives de connexion au réseau d'entreprise et, en fonction des politiques d'authentification et d'autorisation, autorise ou refuse l'accès des utilisateurs au LAN. Cependant, la possibilité de profilage, de planification, d'intégration avec d'autres solutions de sécurité de l'information peut considérablement compliquer la logique de la politique d'autorisation et ainsi résoudre des tâches plutôt difficiles et intéressantes.

L'implémentation ne peut pas être pilotée: pourquoi avons-nous besoin de tests?

La valeur des tests pilotes réside dans la démonstration de toutes les capacités du système dans une infrastructure particulière d'une organisation particulière. Je suis convaincu que le pilotage de Cisco ISE avant le déploiement est utile à tous les participants au projet, et c'est pourquoi.

Pour les intégrateurs, cela donne une idée claire des attentes du client et aide à formuler une tâche technique correcte contenant beaucoup plus de détails que la phrase courante «tout faire bien». «Pilot» nous permet de ressentir toute la douleur du client, de comprendre quelles tâches sont prioritaires pour lui et lesquelles sont secondaires. Pour nous, c'est une excellente occasion de déterminer à l'avance quels équipements sont utilisés dans l'organisation, comment la mise en œuvre se déroulera, sur quels sites, où ils sont situés, etc.

Pendant les tests pilotes, les clients voient le vrai système en action, se familiarisent avec son interface, peuvent vérifier s'il est compatible avec leur matériel et obtenir une vue globale du fonctionnement de la solution après une implémentation complète. Un «pilote» est le moment même où vous pouvez voir tous les «pièges» que vous rencontrerez probablement lors de l'intégration et décider du nombre de licences que vous devez acheter.

Que peut "émerger" le "pilote"

Alors, comment préparez-vous la mise en œuvre de Cisco ISE? D'après notre expérience, nous avons compté 4 points principaux qui sont importants à considérer dans le processus de test pilote du système.

Facteur de forme

Vous devez d'abord décider dans quel format le système sera implémenté: physique ou virtuel. Chaque option présente des avantages et des inconvénients. Par exemple, la force de la montée physique est sa performance prévue, mais il ne faut pas oublier que de tels appareils deviennent obsolètes avec le temps. Les soulèvements virtuels sont moins prévisibles car Ils dépendent de l'équipement sur lequel l'environnement de virtualisation est déployé, mais ils ont en même temps un sérieux avantage: s'il y a un support, ils peuvent toujours être mis à jour vers la dernière version.

Votre équipement réseau est-il compatible avec Cisco ISE?

Bien sûr, le scénario idéal serait de connecter tous les équipements au système en même temps. Cependant, cela n'est pas toujours possible, car de nombreuses organisations utilisent toujours des commutateurs non gérés ou des commutateurs qui ne prennent pas en charge certaines des technologies sur lesquelles Cisco ISE s'exécute. Soit dit en passant, il ne s'agit pas uniquement de commutateurs, il peut également s'agir de contrôleurs de réseau sans fil, de concentrateurs VPN et de tout autre équipement auquel les utilisateurs se connectent. Dans ma pratique, il y a eu des cas où, après avoir démontré le système pour une implémentation complète, le client a mis à jour la quasi-totalité du parc de commutateurs de niveau d'accès vers des équipements Cisco modernes. Pour éviter les mauvaises surprises, il est utile de connaître à l'avance la proportion d'équipements non pris en charge.

Tous vos appareils sont-ils typiques?

Sur n'importe quel réseau, il existe des appareils typiques auxquels la connexion ne devrait pas être difficile: postes de travail, téléphones IP, points d'accès Wi-Fi, caméscopes, etc. Mais il arrive également que des appareils non standard, par exemple, des convertisseurs de signaux de bus RS232 / Ethernet, des interfaces d'alimentation sans coupure, divers équipements technologiques, etc. doivent être connectés au LAN. Il est important de déterminer à l'avance la liste de ces appareils afin que vous ayez déjà une compréhension au stade de la mise en œuvre, comment ils fonctionneront techniquement avec Cisco ISE.

Dialogue constructif avec les informaticiens

Souvent, les clients Cisco ISE sont des services de sécurité, les services informatiques étant généralement responsables de la configuration des commutateurs de niveau d'accès et d'Active Directory. Par conséquent, l'interaction productive des professionnels de la sécurité et de l'informatique est l'une des conditions importantes pour une mise en œuvre indolore du système. Si ces derniers perçoivent l'intégration «avec hostilité», il convient de leur expliquer en quoi la solution sera utile au service informatique.

Top 5 des cas d'utilisateurs Cisco ISE

D'après notre expérience, la fonctionnalité du système nécessaire est également détectée lors de la phase de test pilote. Vous trouverez ci-dessous certains des cas d'utilisation de la solution les plus courants et les moins courants.

Accès LAN sécurisé avec EAP-TLS

Comme le montrent les résultats de la recherche de nos pentesters, les attaquants utilisent assez souvent des prises ordinaires pour pénétrer le réseau de l'entreprise, auquel les imprimantes, téléphones, caméras IP, points Wi-Fi et autres périphériques réseau non personnels sont connectés. Par conséquent, même si l'accès au réseau est basé sur la technologie dot1x, mais que des protocoles alternatifs sont utilisés sans l'utilisation de certificats d'authentification des utilisateurs, il existe une forte probabilité d'une attaque réussie avec interception de session et force brute de mot de passe. Dans le cas de Cisco ISE, il sera beaucoup plus difficile d'obtenir un certificat - pour cela, les pirates auront besoin de beaucoup plus de puissance de calcul, ce cas est donc très efficace.

Accès sans fil double SSID

L'essence de ce scénario consiste à utiliser 2 identifiants de réseau (SSID). L'un d'eux peut être appelé sous condition "invité". Grâce à elle, les clients et les employés de l'entreprise peuvent accéder au réseau sans fil. Lorsque vous essayez de vous connecter, ces derniers sont redirigés vers un portail spécial où le provisionnement a lieu. Autrement dit, un certificat est délivré à l'utilisateur et son appareil personnel est configuré pour se reconnecter automatiquement au deuxième SSID, qui utilise déjà EAP-TLS avec tous les avantages du premier cas.

Contournement et profilage de l'authentification MAC

Un autre cas populaire consiste à déterminer automatiquement le type d'appareil à connecter et à lui appliquer les restrictions appropriées. En quoi est-il intéressant? Le fait est qu'il existe encore quelques appareils qui ne prennent pas en charge l'authentification sous le protocole 802.1X. Par conséquent, ces appareils doivent être lancés sur le réseau par l'adresse MAC, ce qui est assez facile à simuler. Ici, Cisco ISE vient à la rescousse: avec l'aide du système, vous pouvez voir comment l'appareil se comporte dans le réseau, compiler son profil et le faire correspondre avec un groupe d'autres appareils, par exemple, un téléphone IP et une station de travail. Lorsqu'un attaquant tente d'usurper une adresse MAC et de se connecter au réseau, le système constate que le profil de l'appareil a changé, il signale un comportement suspect et ne permet pas à un utilisateur suspect d'entrer sur le réseau.

Eap-chaînage

La technologie EAP-Chaining implique une authentification séquentielle du PC et du compte utilisateur en fonctionnement. Ce cas est répandu car De nombreuses entreprises refusent toujours la connexion des gadgets personnels des employés au réseau local de l'entreprise. En utilisant cette approche de l'authentification, vous pouvez vérifier si un poste de travail particulier est membre d'un domaine et si le résultat est négatif, l'utilisateur ne se connectera pas au réseau ou ne se connectera pas, mais avec certaines restrictions.

Posture

Ce cas concerne l'évaluation de la conformité du logiciel du poste de travail avec les exigences de sécurité de l'information. Grâce à cette technologie, vous pouvez vérifier si le logiciel de la station de travail est mis à jour, si des fonctions de sécurité y sont installées, si le pare-feu hôte est configuré, etc. Fait intéressant, cette technologie vous permet également de résoudre d'autres tâches qui ne sont pas liées à la sécurité, par exemple, vérifier la présence des fichiers nécessaires ou installer des logiciels à l'échelle du système.

Les scénarios d'utilisation de Cisco ISE tels que l'authentification de domaine pass-through (Passive ID), la microsegmentation et le filtrage basés sur SGT, ainsi que l'intégration avec les systèmes de gestion des appareils mobiles (MDM) et les scanners de vulnérabilité (Vulnerability Scanners) sont également moins courants.

Projets non standard: pourquoi d'autre Cisco ISE peut-il être nécessaire, ou 3 cas rares de notre pratique

Contrôle d'accès au serveur Linux

Une fois que nous avons résolu un cas assez banal pour l'un des clients qui avait déjà implémenté le système Cisco ISE: nous devions trouver un moyen de contrôler les actions des utilisateurs (principalement des administrateurs) sur des serveurs exécutant Linux. À la recherche d'une réponse, nous avons eu l'idée d'utiliser le logiciel gratuit PAM Radius Module, qui nous permet de nous connecter à des serveurs Linux avec authentification sur un serveur radius externe. À cet égard, tout serait bien si ce n'était pour un «mais»: le serveur radius, envoyant une réponse à la demande d'authentification, ne renvoie que le nom du compte et le résultat est évalué accepté ou évalué rejeté. Pendant ce temps, pour l'autorisation sous Linux, vous devez attribuer au moins un paramètre supplémentaire - le répertoire personnel, afin que l'utilisateur obtienne au moins quelque part. Nous n'avons pas trouvé de moyen de l'attribuer comme attribut radius, nous avons donc écrit un script spécial pour créer à distance des comptes sur des hôtes en mode semi-automatique. Cette tâche était tout à fait réalisable, car nous avions affaire à des comptes d'administrateur, dont le nombre n'était pas si important. Ensuite, les utilisateurs se sont rendus sur le périphérique nécessaire, après quoi ils ont reçu l'accès nécessaire. Une question raisonnable se pose: est-il obligatoire d'utiliser Cisco ISE dans de tels cas? En fait, non - n'importe quel serveur radius fera l'affaire, mais comme le client avait déjà ce système, nous venons d'y ajouter une nouvelle fonctionnalité.

Un inventaire du matériel et des logiciels dans un LAN

Une fois, nous travaillions sur un projet de livraison de Cisco ISE à un client sans «pilote» préalable. Il n'y avait pas d'exigences claires pour la solution, plus tout ce que nous avions affaire avec un réseau plat et non segmenté, ce qui a compliqué notre tâche. Au cours du projet, nous avons configuré toutes les méthodes de profilage possibles prises en charge par le réseau: NetFlow, DHCP, SNMP, intégration AD, etc. Par conséquent, l'accès MAR a été configuré avec la possibilité d'accéder au réseau en cas d'échec de l'authentification. Autrement dit, même si l'authentification n'a pas réussi, le système laisse quand même l'utilisateur dans le réseau, collecte des informations à son sujet et les écrit dans la base de données ISE. Un tel suivi du réseau sur plusieurs semaines nous a permis d'identifier des plug-ins et des appareils non personnels et de développer une approche de leur segmentation. Après cela, nous avons également configuré la planification de l'installation de l'agent sur les postes de travail afin de collecter des informations sur les logiciels installés sur ces postes. Quel est le résultat? Nous avons réussi à segmenter le réseau et à déterminer la liste des logiciels à retirer des postes de travail. Je ne me cacherai pas, les autres tâches de distribution des utilisateurs par groupes de domaine et de délimitation des droits d'accès ont pris beaucoup de temps, mais de cette façon, nous avons obtenu une image complète du «matériel» que le client avait sur le réseau. Soit dit en passant, cela n'a pas été difficile en raison du bon travail de profilage prêt à l'emploi. Eh bien, et là où le profilage n'a pas aidé, nous l'avons examiné nous-mêmes, en mettant en évidence le port du commutateur auquel l'équipement était connecté.

Installation de logiciels à distance sur les postes de travail

Ce cas est l'un des plus étranges de ma pratique. Une fois qu'un client est venu nous demander de l'aide - quelque chose s'est mal passé lors de la mise en œuvre de Cisco ISE, tout est tombé en panne et personne d'autre n'a pu accéder au réseau. Nous avons commencé à comprendre et à découvrir ce qui suit. L'entreprise disposait de 2 000 ordinateurs, gérés par un administrateur de domaine faute de contrôleur de domaine. À des fins de planification, Cisco ISE a été introduit dans l'organisation. Il fallait en quelque sorte comprendre si l'antivirus était installé sur les PC existants, si l'environnement logiciel était mis à jour, etc. Et puisque l'équipement réseau a été introduit dans le système par les administrateurs informatiques, il est logique qu'ils y aient accès. Après avoir vu comment cela fonctionne et après avoir planifié leurs PC, les administrateurs ont eu l'idée d'installer des logiciels à distance sur les postes de travail des employés sans visites personnelles. Imaginez combien de pas vous pouvez économiser en une journée! Les administrateurs ont effectué plusieurs vérifications sur le poste de travail pour la présence d'un fichier spécifique dans le répertoire C: \ Program Files, et en son absence, la correction automatique a été lancée avec un lien menant au stockage de fichiers pour le fichier d'installation .exe. Cela a permis aux utilisateurs ordinaires d'accéder au partage de fichiers et de télécharger le logiciel nécessaire à partir de là. Malheureusement, l'administrateur ne connaissait pas bien le système ISE et a endommagé les mécanismes de post-partage - il a mal écrit la politique, ce qui a conduit à un problème que nous étions liés à résoudre. Personnellement, je suis sincèrement surpris par une telle approche créative, car il serait beaucoup moins cher et moins laborieux de créer un contrôleur de domaine. Mais comment la preuve de concept a-t-elle fonctionné?

Pour en savoir plus sur les nuances techniques qui surviennent lors de l'implémentation de Cisco ISE, consultez l'article de mon collègue

«Implémentation de Cisco ISE. Le regard d'un ingénieur .

"Artyom Bobrikov, ingénieur de conception, Centre de sécurité de l'information, Jet InfosystemsPostface :

Malgré le fait que cet article parle du système Cisco ISE, les problèmes décrits sont pertinents pour toute la classe des solutions NAC. Il n'est pas si important de savoir quelle solution du fournisseur est prévue pour la mise en œuvre - la plupart des éléments ci-dessus resteront applicables.