Dans le domaine public, une base de données MongoDB ne nécessitant pas d'authentification, contenait des informations provenant des stations d'ambulance de Moscou (SSMP).

Malheureusement, ce n'est pas le seul problème: d'une part, cette fois, les données ont vraiment fui, et d'autre part, toutes les informations sensibles ont été stockées sur un serveur situé en Allemagne ( je voudrais demander si cela viole une loi ou des instructions départementales? ) .

: . . , .

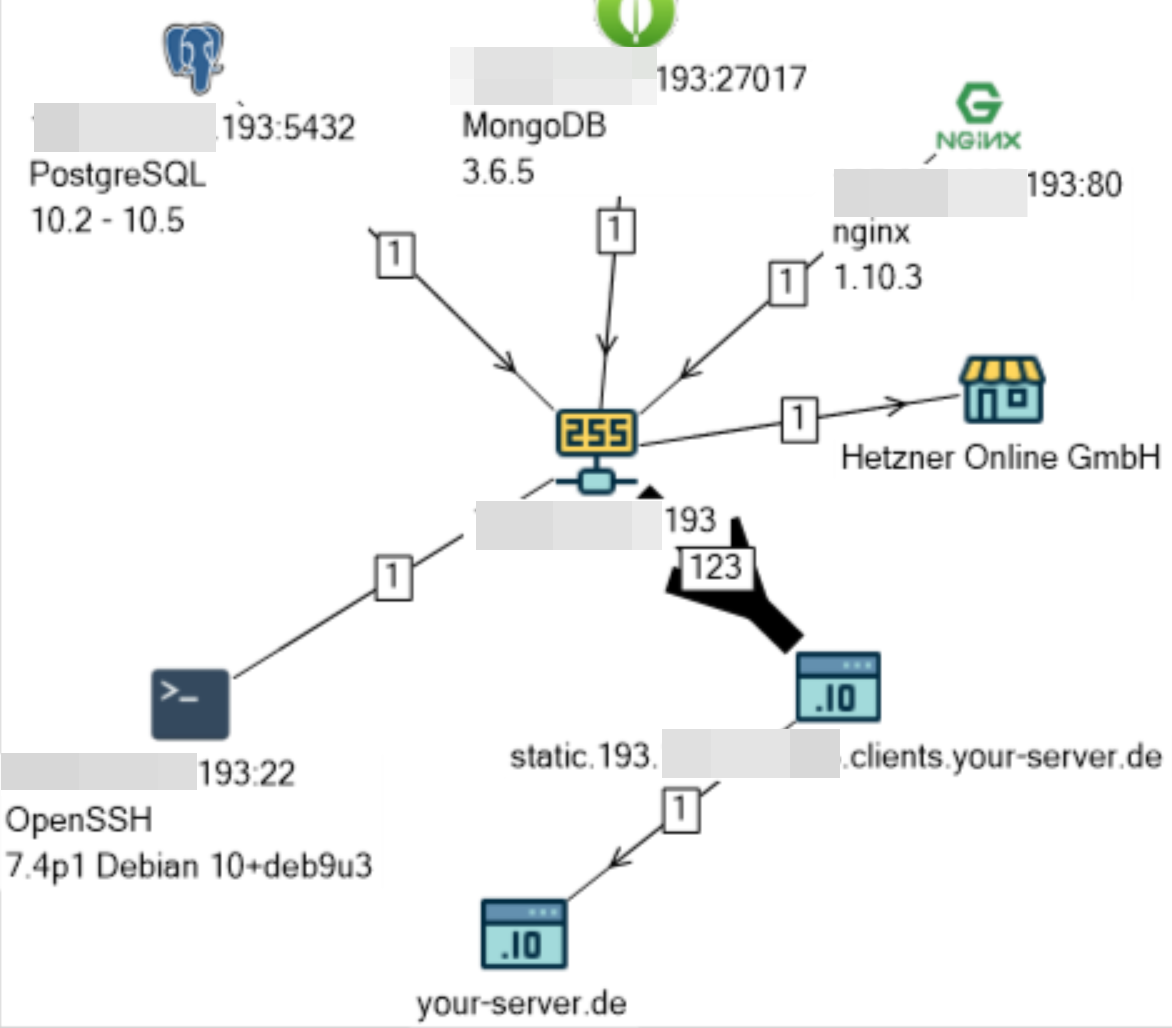

Le serveur avec la base appelée ssmp est situé sur le site du célèbre hébergeur Hetzner en Allemagne.

Des preuves indirectes ont permis d'établir le propriétaire présumé du serveur et de la base - la société russe Computer Intelligent Systems LLC .

Sur la page ci-systems.com/solutions/programs-smp/, la société nous informe:

KIS SMP est un produit logiciel conçu pour automatiser le fonctionnement des stations de soins médicaux d'urgence (spécialisés) (SMP) dans les limites du sujet de la Fédération de Russie et fournit:

- recevoir des appels;

- enregistrement et réacheminement des appels;

- formation, suivi et gestion d'équipes de terrain des stations NSR;

- réaffectation massive de brigades d'ambulances pendant l'intervention d'urgence;

- les travaux d'un centre d'appels unique pour la NSR;

- échange de données avec des systèmes d'information externes.

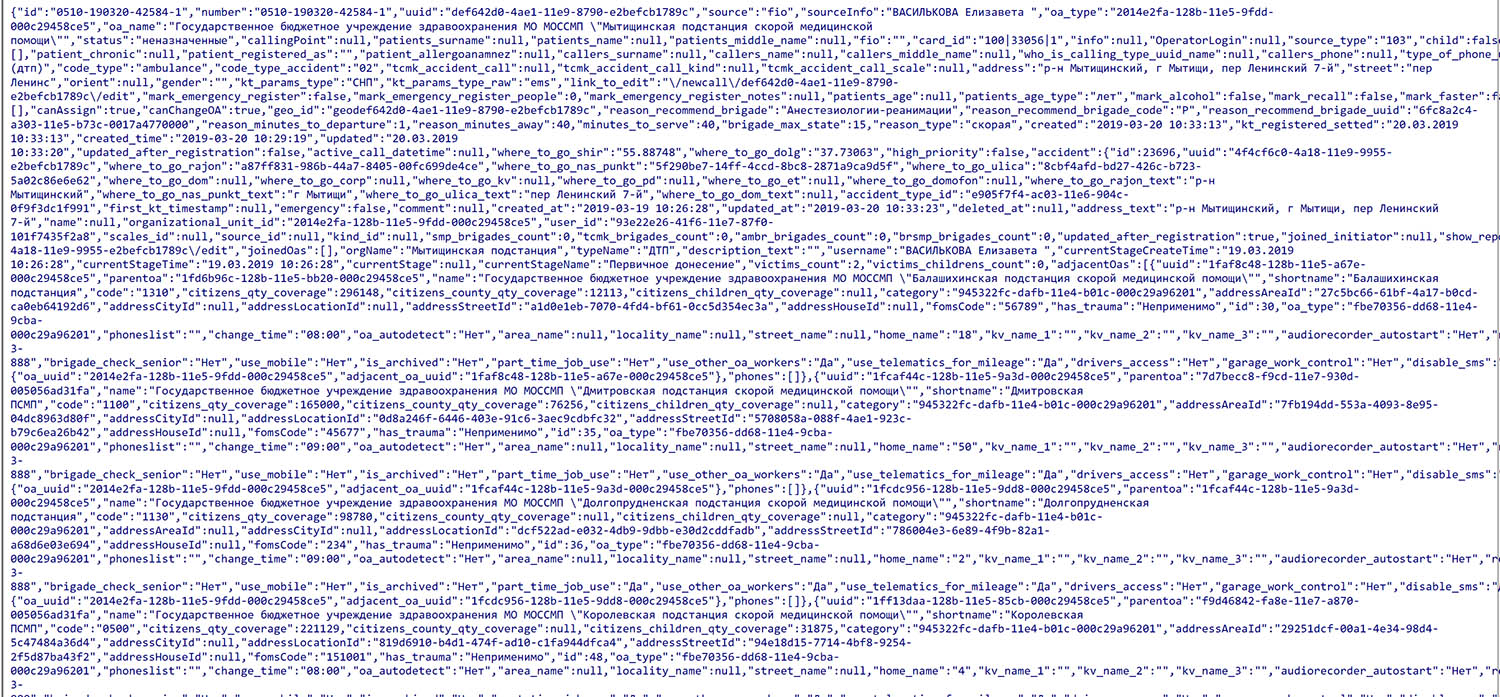

La base avait une taille de 17,3 Go et contenait:

- Date / heure de l'appel d'urgence

- Nom des membres de l'équipe d'ambulance (y compris le conducteur)

- numéro de plaque d'immatriculation du personnel ambulancier

- Statut de la voiture de l'équipage de l'ambulance (par exemple, «arrivée sur appel»)

- adresse d'appel

- Nom, date de naissance, sexe du patient

- une description de l'état du patient (par exemple, «température> 39, diminue mal, adulte»)

- Nom de l'ambulance

- téléphone de contact

- et bien plus encore ...

Les données dans la base de données sont comme un journal d'une sorte de système de surveillance / suivi pour le processus de réalisation d'une tâche. Le champ de données de la table assign_data_history est intéressant.

(Bien sûr, dans l'image ci-dessus, j'ai essayé de masquer toutes les données personnelles.)

Comme il a été écrit au tout début - le manque d'authentification cette fois n'est pas le seul problème.

Plus important encore, cette base de données a été la première découverte par des pirates ukrainiens du groupe THack3forU qui laissent différents messages dans la MongoDB trouvée et détruisent les informations. Cette fois, les gars se sont distingués par ceci:

"Piraté par THack3forU! Chanel. \ NPutin huylo, \ nMєdvєdєv schmo, \ nStrєlkov gamno, \ nROS_Ya BOTTOM!"

et bien sûr par le fait qu'après avoir téléchargé les 17 Go, nous les avons téléchargés au format CSV sur l'hébergement de fichiers Mega.nz. Découvrez comment les bases de données ouvertes MongoDB sont découvertes ici .

Dès que le propriétaire de la base de données a été établi, je lui ai envoyé une notification avec une proposition de fermer encore l'accès à la base de données, bien qu'il soit déjà trop tard - les données "sont parties".

La première fois que le moteur de recherche Shodan a enregistré cette base de données le 28/06/2018, et son accès a finalement été fermé le 04/08/2019, entre 17h20 et 18h05 (GMT). Moins de 6 heures se sont écoulées depuis la notification.

Des nouvelles sur les fuites d'informations et les initiés peuvent toujours être trouvées sur ma chaîne Telegram « Fuites d'informations ».