Vous êtes-vous déjà demandé combien d'organisations, d'entreprises, de services, de personnes différentes ont participé à la création et au transport de votre ordinateur, routeur et tout autre appareil que vous utilisez au quotidien ou au travail? Et en quoi est-ce dangereux? Sinon, alors bienvenue sous le chat pour la réflexion d' Andrew 'bunnie' Huang .

Au début de 2019, un rapport d'Andrew Huang de la Supply Chain Security: «Si j'étais un État-nation ...» a été présenté lors de la conférence BlueHat IL de Microsoft. Mais d'abord, familiarisons-nous avec l'orateur pour comprendre pourquoi il vaut la peine d'écouter son opinion, comme celle d'un spécialiste en la matière.

Andrew Huang est un chercheur en sécurité avec un diplôme en génie électrique. Connu pour ses études sur la sécurité de la Xbox et les composants matériels de divers appareils, il a participé à la création d'une puce photonique au silicium entièrement intégrée, activiste de la communauté open source. L'auteur de plusieurs livres sur le piratage et la sécurité: Hacking the Xbox , Hardware Hacker et maintient un blog sur ses activités dans le domaine du matériel.

Dans son rapport, Supply Chain Security: «Si j'étais un État-nation ...», il décrit l'insécurité des chaînes d'approvisionnement en termes d'introduction de portes dérobées dans le composant matériel de nombreux appareils électroniques.

Nous avons fait un bref examen du rapport, et pour ceux qui veulent se familiariser avec ce sujet plus en détail, vous pouvez regarder la vidéo originale du rapport.

Dans son rapport, l'auteur donne les exemples suivants:

il y a des cas de livraison et de vente d'échantillons de test (avec des failles de sécurité correspondantes) des composants de l'appareil au lieu des derniers. L'auteur est tombé sur un FPGA qui a effacé des marques qu'il s'agit d'un échantillon de test;

un élément supplémentaire peut être ajouté à l'appareil, élargissant sa fonctionnalité, par exemple, pour exfiltrer les données qui y sont stockées. Il y avait déjà des troubles associés aux puces chinoises et aux développements internes des services spéciaux;

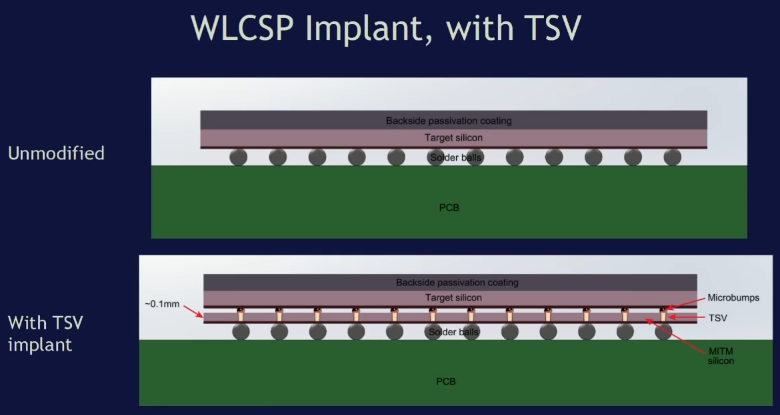

- au stade de la conception ou de la création, des éléments «superflus» peuvent être ajoutés à la puce, ou sous la même puce peut apparaître une seconde, exactement de la même taille, mais avec des fonctionnalités complètement différentes - cela peut être fait pour attaquer «un homme au milieu»;

- une autre puce peut être attachée à la puce utilisée dans l'appareil, dont le but n'est connu que de celui qui l'a fait.

La figure ci-dessous montre un diagramme illustrant à la fois le degré de difficulté à introduire des portes dérobées et leur détection. Il n'est pas difficile de retracer la dépendance - plus le processus de mise en œuvre est compliqué, plus la détection est difficile.

L'introduction d'une puce sous une autre ou les changements directement à l'intérieur de la puce sont difficiles à remarquer même en utilisant des rayons X et un microscope électronique. Mais parfois, une inspection visuelle suffit pour comprendre que quelque chose ne va vraiment pas, par exemple, si la porte dérobée a été intégrée dans un appareil déjà fini et ressemble à une puce distincte.

Tout ce qui précède peut apparaître sur votre appareil sur l'un des maillons de la chaîne d'approvisionnement, ce qui n'est pas toujours possible à retracer. Dans la plupart des cas, des structures sérieuses sont impliquées dans l'apparition de telles portes dérobées et de signets dans le fer importé. Pour cette raison, le problème est difficile à combattre, et la seule issue est le développement et la conception indépendants.

La figure montre plusieurs options pour la chaîne d'approvisionnement à partir du moment où la puce est développée jusqu'à ce que l'utilisateur l'ait déjà dans l'appareil. Des dangers "l'attendent" à chaque maillon de la chaîne, et parfois à l'extérieur. Il y a une option lorsque les appareils sont achetés par des attaquants, des portes dérobées sont intégrées, puis l'attaquant les retourne au vendeur sous un prétexte. Après cela, le vendeur peut revendre cet appareil et exposer ainsi le nouveau propriétaire au danger.

Il s'agit d'un gros problème de sécurité qui mérite d'être connu et rappelé. Et même en achetant un appareil ou ses pièces auprès de fournisseurs bien connus en qui vous pouvez avoir confiance, vous pouvez obtenir non seulement ce que vous vouliez, mais aussi une surprise désagréable sous forme de surveillance et d'accès aux données personnelles.

Dans la communauté russophone des chercheurs en sécurité, le sujet des portes dérobées en fer a également été récemment soulevé. Nous vous suggérons d'écouter le podcast Noise Security Bit «Fiction and Reality: Backdoors in Hardware and Firmware» et de lire l' article sur la protection des micropuces contre l'ingénierie inverse de l' amartologie .

Et à votre avis, à quel point ce problème est-il aigu aujourd'hui?