Source

SourceOn pense qu'il existe trois approches pour le diagnostic de la sécurité de l'information: l'audit, l'évaluation de la vulnérabilité et les tests de pénétration. Parlons de l'audit et de l'évaluation de la vulnérabilité. Sous la coupe, nous examinerons les problèmes qui doivent être résolus dans le cadre de l'audit, et la boîte à outils Quest Software pour détecter, prévenir et enquêter sur les incidents de sécurité des informations sur la base de l'apprentissage automatique (Change Auditor Threat Detection), collecter les journaux des objets d'infrastructure (InTrust) et auditer le courant configuration (Enterprise Reporter) et sortie des données d'audit pour tous les systèmes répertoriés dans une seule interface (IT Security Search).

Un audit de sécurité informatique détermine si le système d'information et sa maintenance répondent aux attentes des clients et aux normes de l'entreprise. De notre point de vue, le système d'audit devrait avoir les capacités suivantes:

- identifier et identifier l'activité normale et atypique;

- construire des requêtes et filtrer les données dans un tableau d'événements pour obtenir les informations nécessaires;

- transmettre les événements à un groupe de responsables;

- avoir des rapports préconfigurés grâce auxquels vous pouvez identifier une activité atypique.

La particularité de travailler avec la sécurité de l'information, que l'on voit souvent, est la réalisation d'un audit selon le principe résiduel. En d'autres termes, l'audit des modifications est effectué par le département, qui est également chargé d'autres tâches. Le premier problème vient de cela -

Utilisation d'outils d'audit intégrésIl n'y a pas assez de temps pour rechercher et configurer les autres. Par outils intégrés, nous entendons, par exemple, des composants logiciels enfichables Windows ou des scripts spéciaux sur Power Shell. Bien sûr, avec l'aide de tels moyens, un incident ne peut être trouvé qu'après coup.

À mesure que l'organisation grandit, le nombre d'utilisateurs et de modifications augmente. Il existe des études sur ce sujet avec des chiffres précis, mais même sans cela, il est clair que les échanges numériques évoluent chaque année à la hausse. Le deuxième défi d'audit est

Une augmentation du nombre de changements due à la croissance des infrastructuresLa croissance peut être associée à une augmentation du personnel ou du nombre de clients, mais indépendamment de cela, le montant du changement sera proportionnellement augmenté.

L'audit est sérieusement influencé non seulement par des facteurs internes (ce sont les deux premiers problèmes), mais aussi par des facteurs externes - les exigences des organes de l'État ou les politiques des entreprises. Et nous arrivons au troisième problème d'audit -

Manque d'outils adaptés pour répondre aux exigencesEn l'absence d'outils appropriés, les administrateurs système ne contrôlent pas les changements requis, ou le font, mais avec des moyens improvisés (voir problème 1).

Nous passons maintenant à un examen des outils qui peuvent aider à répondre à la question: «Qui a fait ça?» (en fait, aide à répondre à un tas d'autres questions).

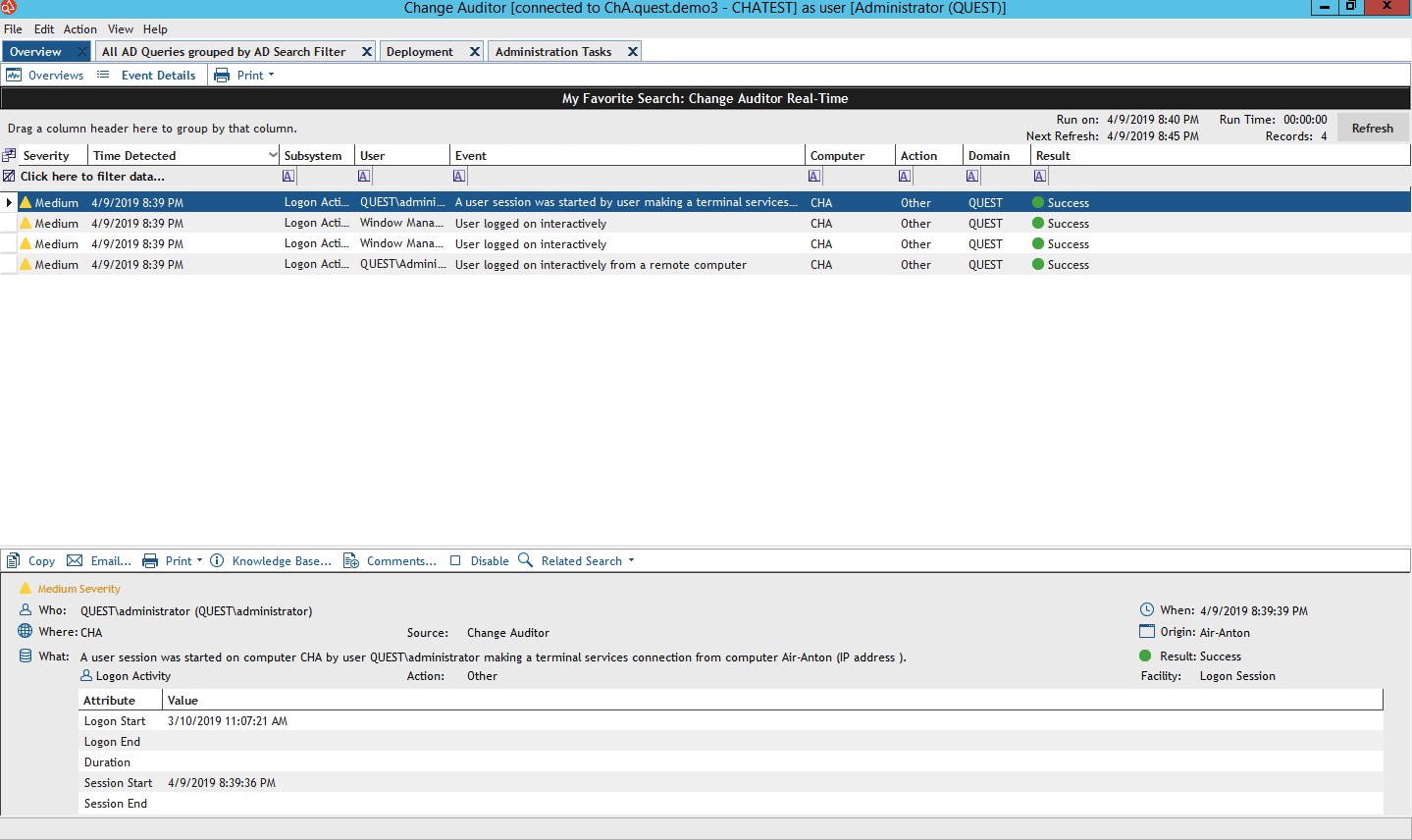

Audit opérationnel des événements de sécurité de l'information

Lorsque nous nous rendons dans certaines entreprises pour des réunions d'installation, nous voyons un système d'audit basé sur Power Shell. Les scripts sont généralement pris en charge par un seul administrateur Windows. Ce n'est pas un problème grave jusqu'au licenciement de cet employé. Après son départ, la question se pose: qui continuera à soutenir et à développer cela. Le nouvel administrateur (s'il a des compétences suffisantes) réécrit généralement ces scripts. Et ce ne sont pas des cas isolés.

Change Auditor est un outil d'audit en ligne des modifications dans l'environnement Microsoft et sur les baies de disques, qui ne nécessite pas la connaissance d'une seule personne.

Audit pris en charge: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Convient aux environnements hybrides. Il existe des rapports prédéfinis pour la conformité aux normes GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

Outre l'audit, Change Auditor peut bloquer les modifications. Par exemple, interdisez l'ajout de nouveaux utilisateurs au groupe AD ou interdisez la modification du fichier / dossier.

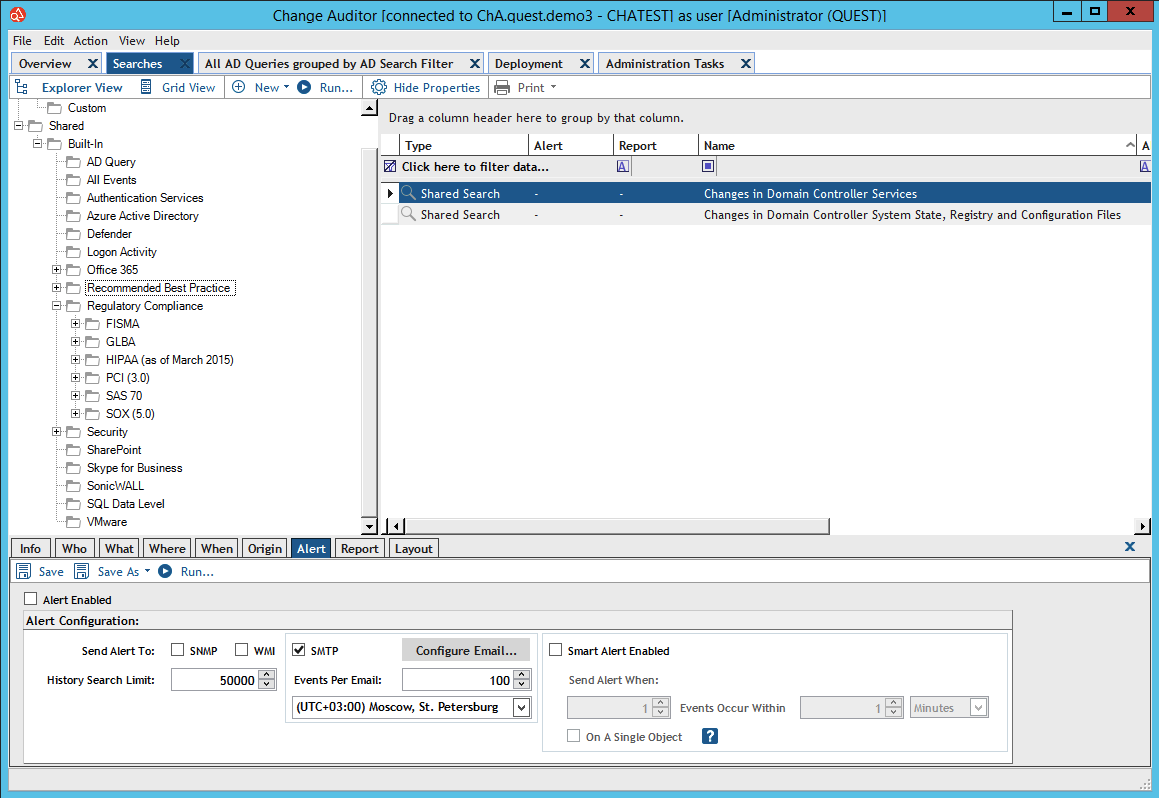

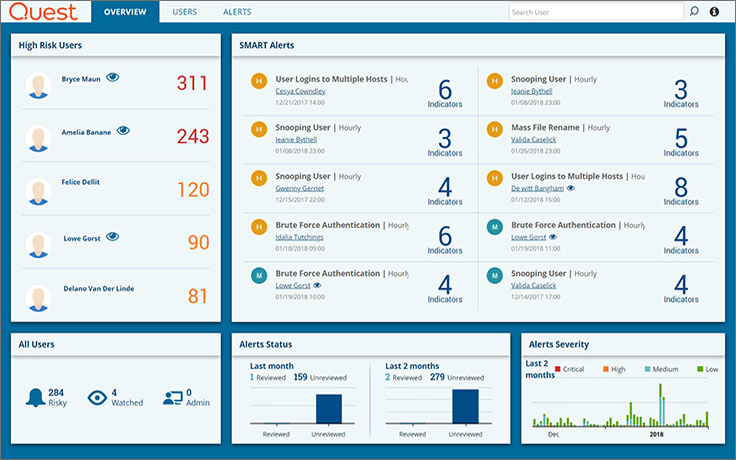

Change Auditor dispose d'un module d'analyse supplémentaire - Détection des menaces.

Propulsé par l'apprentissage automatique (ML) et l'analyse du comportement des utilisateurs (UEBA). Il reçoit les événements de Change Auditor au cours des 30 derniers jours et révèle un comportement utilisateur atypique: connexion à partir d'un endroit inhabituel ou à des moments inhabituels, saisie de mot de passe infructueuse plusieurs fois de suite sur un contrôleur de domaine, connexion à une ressource de fichier interdite, etc. Le module analyse les événements dans plusieurs dimensions et signale les anomalies.

Audit de la configuration de l'infrastructure

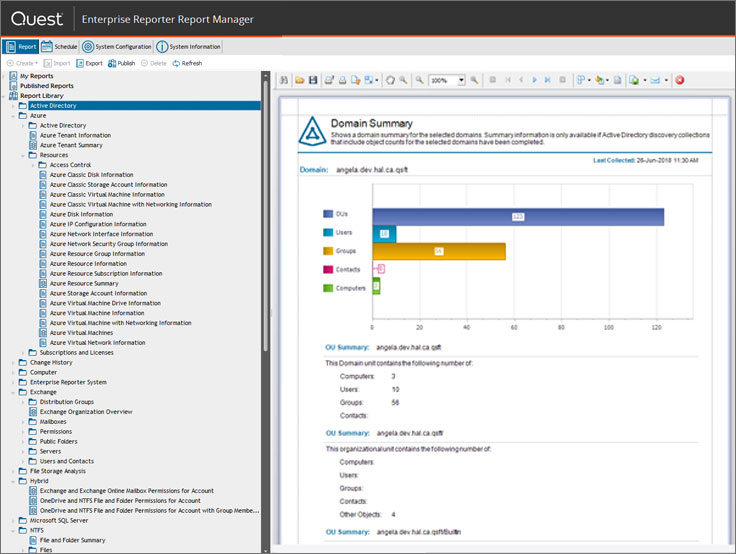

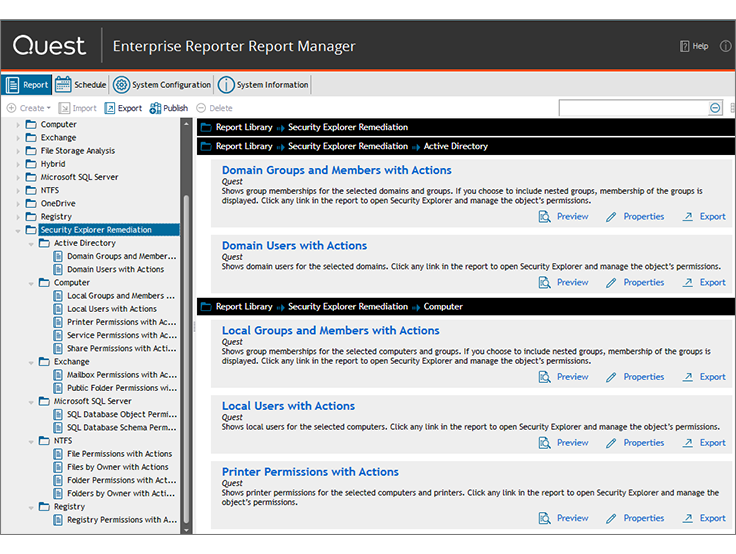

Pour ceux qui souhaitent depuis longtemps nettoyer leur infrastructure Windows, mais ne peuvent toujours pas mettre la main dessus. Enterprise Reporter, un outil de génération de rapports, récupère les données d'objet à partir des ressources AD, Azure AD, SQL Server, Exchange, Exchange Online, Windows File Server, OneDrive Entreprise et Azure (machines virtuelles, groupes de sécurité réseau et autres objets) et crée de beaux rapports.

La principale valeur du produit est l'ensemble de rapports existant, qui vous permet de voir les vulnérabilités immédiatement après l'installation. Par exemple, chez l'un de nos clients, nous avons trouvé des utilisateurs dans des groupes d'administrateurs de domaine avec l'option d'expiration du mot de passe désactivée.

À partir de rapports prêts à l'emploi:

- Utilisateurs non connectés depuis 30 jours

- utilisateurs avec un mot de passe expiré;

- utilisateurs de groupe privilégiés qui ne sont pas connectés depuis 30 jours;

- Les services Windows qui ne fonctionnent pas sous la comptabilité du système local;

- Logiciels installés sur des serveurs avec le rôle de contrôleur de domaine;

- Correctifs installés sur les serveurs

- Paramètres de sécurité sur les serveurs

- groupes imbriqués et utilisateurs dans les groupes imbriqués

- Autorisations Active Directory

- autorisations pour les dossiers sur le stockage de fichiers et autres.

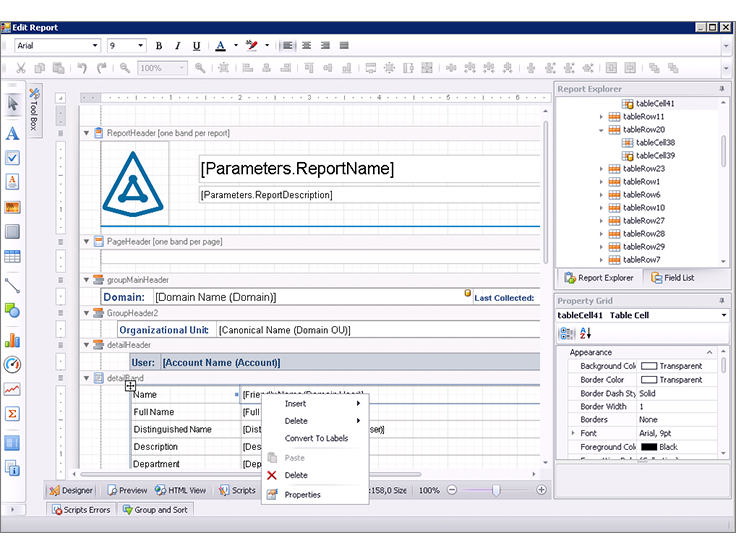

Des exemples des rapports répertoriés peuvent être

trouvés sur le site Web de Quest dans le rapport PDF (le fichier s'ouvre immédiatement, l'inscription n'est pas nécessaire). Il existe des rapports prédéfinis pour la conformité avec le GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA et autres. Et si vous avez des exigences de reporting dans votre entreprise ou si vous souhaitez personnaliser un document, il existe un concepteur spécial.

Collecte et analyse des journaux

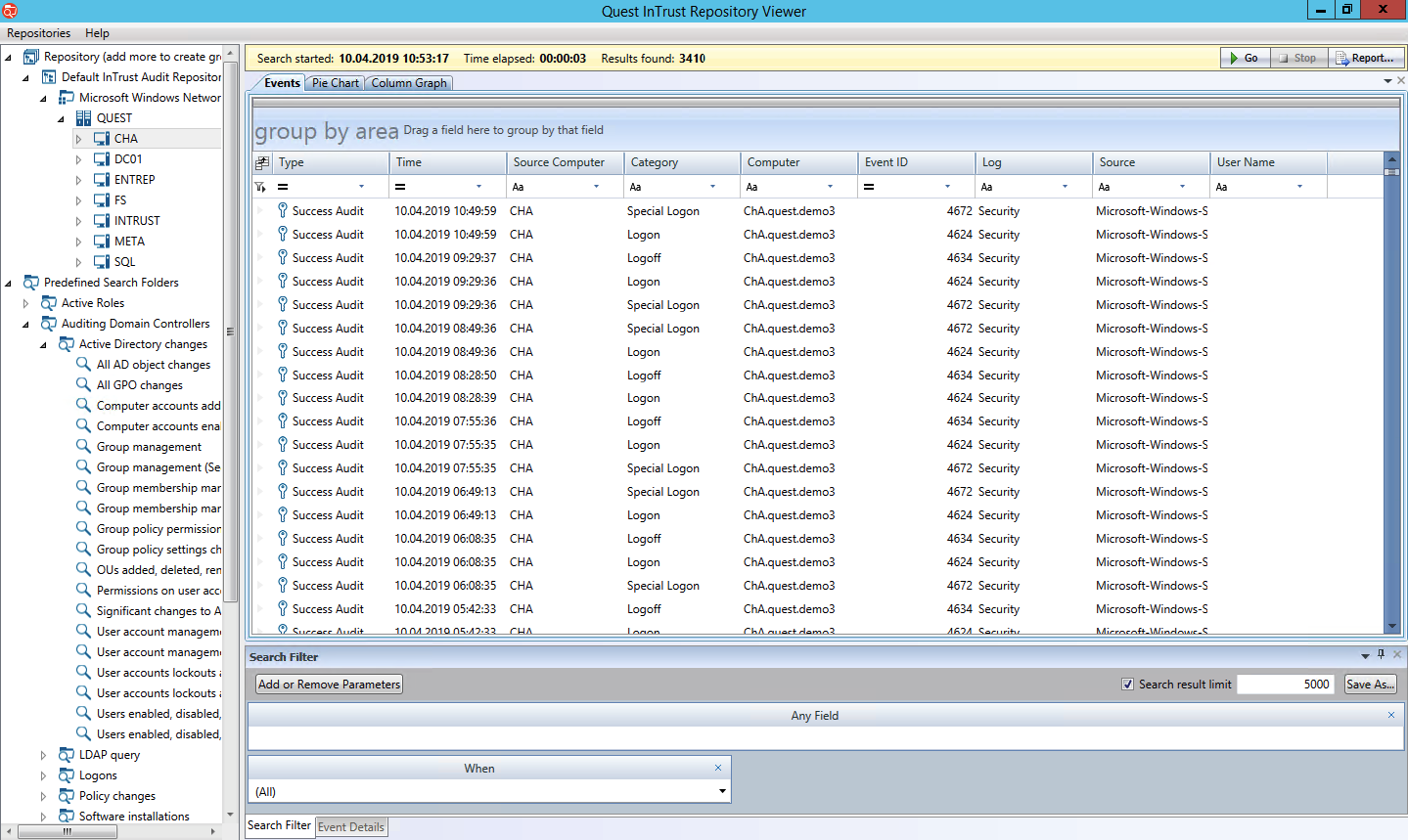

Les journaux sont une autre source de données sur les événements de sécurité des informations. En eux, vous pouvez trouver sinon tout, puis presque tout. Après les avoir collectés, il serait bon de les normaliser et de les structurer afin de corréler entre les événements, par exemple, dans AD et certains journaux de texte.

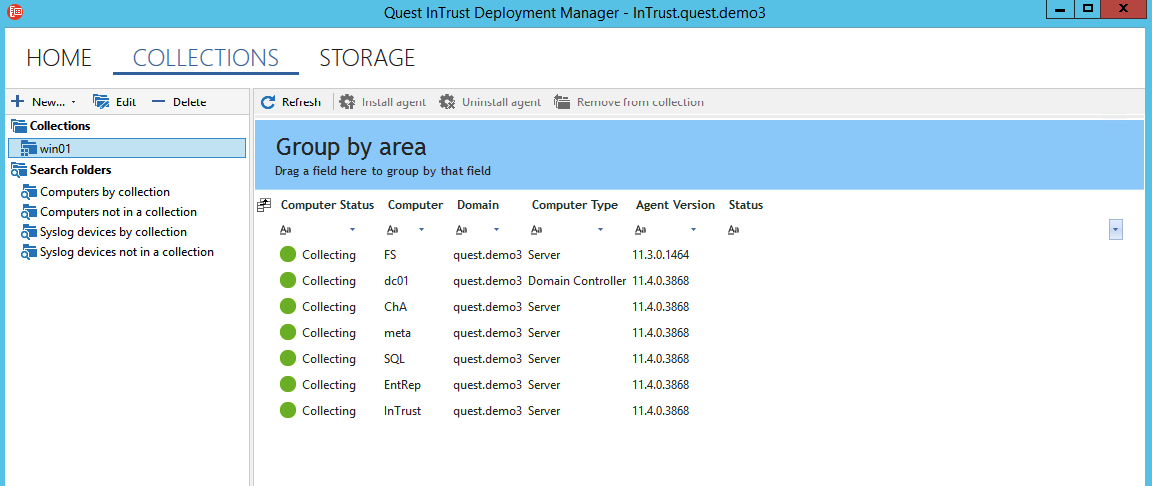

InTrust est un outil de collecte et d'analyse de journaux provenant de sources hétérogènes. Il peut récupérer les journaux Windows, les journaux de texte et syslog des périphériques réseau. Après la collecte, toutes les statistiques (événements) sont réduites à l'état du formulaire: quand cela s'est produit, ce qui s'est passé, où cela s'est produit, qui a effectué l'action, d'où cette action a été effectuée.

InTrust peut gérer jusqu'à 60 000 événements par seconde à partir de 10 000 sources. Souvent, les agents de collecte sont installés sur les postes de travail afin de suivre les événements du journal des événements Windows Sysmon (suivi des modifications des valeurs de registre, création de nouveaux processus avec des hachages incorrects, etc.), des journaux PowerShell.

Les données brutes sont stockées dans le stockage intégré avec un taux de compression de 20: 1. Il existe des intégrations prêtes à l'emploi avec certains systèmes SIEM. Si vous les utilisez, InTrust est un moyen pratique d'économiser sur les licences, comme stocke les données brutes dans son stockage et envoie uniquement des événements à SIEM.

Piscine sous le parapluie

Pour compléter le concept de sécurité, il est conseillé de combiner les données de toutes les sources et d'observer ce qui se passe dans une seule fenêtre. De plus, corrélez les événements pour une détection ultra-rapide de la cause première.

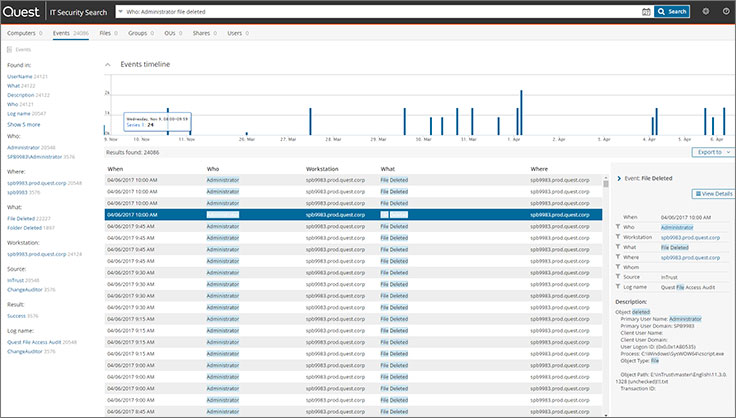

IT Security Search est un outil de recherche globale en texte intégral sur Google selon l'audit opérationnel, l'audit de la configuration de l'infrastructure et les données des journaux. Toutes les données sont récupérées en temps réel à partir des systèmes connectés.

Vous pouvez entrer le nom de l'utilisateur, du poste de travail, du type d'événement ou de tout ce que vous aimez et rechercher des événements ou une configuration liés à cet attribut. Lors de la génération de requêtes, vous pouvez utiliser des expressions logiques. À partir des résultats de la requête, il est pratique de créer des rapports et de les envoyer aux parties intéressées selon un calendrier.

À partir de l'interface de recherche de sécurité informatique, vous pouvez également annuler les modifications apportées à AD. Autrement dit, vous pouvez restaurer un utilisateur supprimé par erreur avec tous ses attributs. Ceci est réalisé grâce à l'intégration avec un autre produit Quest - Recovery Manager for Active Directory.

L'objectif principal de l'article est de présenter la famille de produits Quest pour auditer les modifications. Ces outils que vous utilisez maintenant peuvent avoir un ensemble de fonctions différent (quelque part de plus, quelque part de moins). Écrivez dans les commentaires ce que vous avez à faire, quelles fonctions vous ont été utiles et pourquoi vous avez choisi l'une ou l'autre solution. Il est intéressant d'échanger des expériences.