La maison intelligente est représentée par une large gamme d'appareils. Dans la deuxième partie de la série sur la sécurité de l'IoT, les décodeurs TV intelligents, les cuisines intelligentes, les assistants vocaux et l'éclairage seront abordés.

Lien vers 1 partie .

Sécurité de la maison intelligente

Smart TV - Apple TV

L'Apple TV est un lecteur multimédia numérique avec une large gamme de fonctionnalités dans un système d'exploitation séparé, géré par un téléphone, Siri, à distance et extensible par programmation grâce à des applications tierces. L'Apple TV a plusieurs générations:

- Génération I - Y'07, MacOS X, disque dur traditionnel et port USB

- Génération II - Y'10, iOS + MicroUSB

- Génération III - Y'12, iOS + MicroUSB

- Génération IV - Y'15, tvOS (iOS) + USB-C et Bluetooth

- Génération V (4K) - Y'17, tvOS (iOS) + Bluetooth, pas d'USB

- Génération VI - modèle de 2018, sans USB

Méthodes d'accès connues à l'Apple TV

Ces méthodes sont accessibles par des modèles de 1ère génération présentés lors de la conférence 2009 «Hacking the Apple TV and Where Your Forensic Data Lives», Kevin Estis et Randy Robbins, Def Con 2009 (

présentation ,

vidéo ). Le modèle de cette génération a été réalisé sur la base de Mac OS X et l'accès aux données a été réduit à l'analyse du disque dur et aux fonctionnalités de connexion au téléviseur dans son ensemble.

L'accès aux données Apple TV des générations II-V est très similaire dans la méthodologie pour accéder à d'autres produits Apple et se résume à

- Analyse des sauvegardes avec divers outils, y compris la criminalistique.

- Recherchez un jailbreak pour rechercher des données en dehors des sauvegardes ou rechercher des téléviseurs déjà piratés.

- Analyse de contenu, clients météo, contenu en streaming: Netflix, iTunes, NHL, NBA, Vimeo, YouTube, etc.

- Accès aux données de l'application dans le but d'extraire des comptes et des cartes de crédit, ainsi que d'autres informations utiles.

Utilitaires pour Jailbreak

Contrairement aux montres, l'ensemble d'utilitaires Jailbreak pour la télévision est largement représenté, à l'exception des modèles de 3e génération:

- La liste actuelle est mise à jour, par exemple, sur la ressource pangu.

- Apple TV 1 - scripts, ssh, éjection de disque et autres méthodes similaires à Mac.

- Apple TV 2 - Prison Seas0npass pour les versions tvOS 4.3 - tvOS 5.3 (non connecté) & tvOS 6.1.2 (connecté).

- Apple TV 4 - prison Pangu9 pour les versions de tvOS 9.0 - tvOS 9.0.1, prison LiberTV pour les versions de tvOS 9.1 - tvOS 10.1, prison GreenG0blin pour les versions de tvOS 10.2.2.

- Apple TV 4/5 - LiberTV jail pour tvOS versions 11.0 et 11.1, Electra jail pour tvOS versions 11.2 - tvOS 11.3.

Gestion des mots de passe

La question de la gestion des mots de passe pour de nombreux appareils est fondamentale, et compte tenu des montres intelligentes, il a été noté que les mots de passe et les codes PIN ne sont pas obligatoires. Pour Apple TV, les mots de passe, comme pour de nombreux autres téléviseurs, ne sont pas utilisés du tout, sauf pour

restreindre l'accès au contenu et n'affectent que les achats effectués dans le magasin d'applications dans le cadre des applications, du contenu, de la modification des paramètres et de la suppression des appareils connectés (

en même temps, le jumelage des appareils n'est pas nécessite un mot de passe ).

Analyse USB

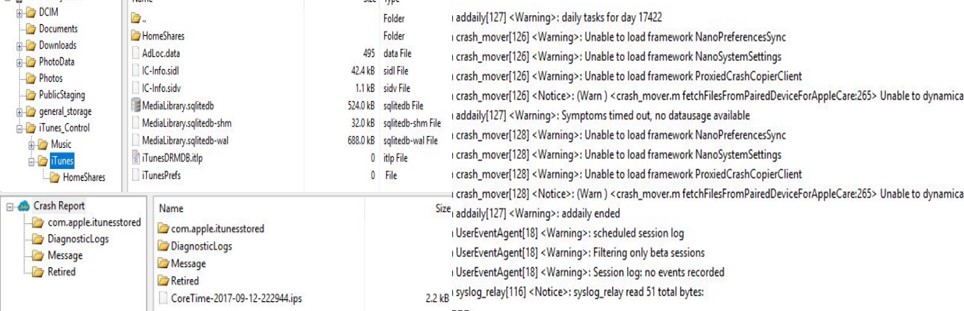

Pour les premiers modèles, à l'exception des deux dernières années, le port USB, bien qu'il ait été officiellement réservé à des fins officielles, a été utilisé pour obtenir des informations de base sur l'appareil; officiellement disparu, à commencer par la 5e génération d'Apple 5e génération (4k). Les informations de base incluent des informations sur l'heure de l'appareil, les journaux, l'accès à un dossier multimédia qui n'est pas un dossier système (/ private / var / mobile / Media), des informations sur le Wi-Fi, Bluetooth, les adresses MAC Ethernet, le nom de l'appareil, l'ID de série, le modèle . Comme outils pour obtenir des données,

Ideviceinfo, idevicesyslog peuvent être utilisés.

Sauvegardes

Les sauvegardes permettent d'accéder aux données suivantes qui se croisent avec les données d'analyse USB:

- Journal des événements

- Données multimédias dans la base de données MediaLibrary.sqlitedb.

- Données iCloud.

- Réseau Wi-fi.

- Utilisation chronologique de l'appareil.

- Bases de données d'achat incl. contenu.

Analyse TV avec jailbreak

Ces téléviseurs vous permettent d'accéder à plus de données: fuseau horaire, historique Wi-Fi, dictionnaire du clavier, informations de compte, paramètres, liste des villes météo, informations de tête de lit (informations sur le contenu utilisateur), ainsi que des captures d'écran du contenu utilisateur, vidéo en cache , une liste des applications installées et les données des applications elles-mêmes.

Profilage

Le profilage est l'un des mécanismes de défense de certaines versions récentes de tvOS 11.3+ et iOS 11.3+. Le mécanisme vous permet de spécifier une liste ou des périphériques spécifiques qui seront autorisés; après quoi l'interaction sera limitée à certains appareils, et aucun appareil tiers ne pourra se connecter à votre décodeur. Le mécanisme peut être utilisé à la fois dans le cadre de la gestion d'entreprise des appareils Apple, ainsi que dans les appareils personnels via les paramètres de profil avec les paramètres nécessaires (à condition que vous utilisiez Mac OS Server)

Amazon tv

Amazon Fire TV est un décodeur avec un ensemble de fonctionnalités similaires. Il existe en deux éditions - sous la forme d'un décodeur conventionnel (Fire TV box) et d'une version compacte du type de Chromecast (Fire TV Stick). Dans le même temps, comme de nombreuses solutions Android, il permet de télécharger des applications via le mécanisme ADB-sideload, qui permet à de nombreux utilisateurs de recevoir du contenu sans abonnement payant.

En raison de ce dernier fait, les outils racine ne sont pas largement utilisés pour FireOS, et les outils d'enracinement disponibles sont divisés en outils racine classiques et firmware racine.

Le représentant le plus célèbre des outils root est KingRoot, qui vous permet d'accéder principalement aux anciennes versions de type 5.0.5, bien qu'il ne s'y limite pas. Une caractéristique est également que la plupart des outils sont réglés pour utiliser un clavier et une souris, pas une télécommande de télévision, il est donc important d'avoir des connexions Bluetooth pour connecter des claviers et des souris sans fil.

Parmi les fonctionnalités de FireOS, il convient de noter le chargement latéral sans racine, un chargeur de démarrage verrouillé (51.1.xx n'est pas bloqué, 5.xxx est bloqué, mais 5.0.x peut être déverrouillé, mais il n'y a pas d'informations sur les anciennes versions), et il est possible de rétrograder pour exécuter la racine anciennes versions.

Versions disponibles des outils racine et du firmware:

- Fire TV 1 - racine pour les versions 51.1.0.0 - 51.1.6.3, 5.0.3, 5.0.5, pas de racine pour 5.0.5.1, 5.2.1.0 - 5.2.6.3

- Fire TV 2 - racine pour les versions 5.0.0 - 5.2.1.1, pas de racine pour 5.2.4.0 - 5.2.6.3

- Fire TV 2 - 5.2.6.6 - ROM pré-enracinée

- Fire TV 3, Fire TV Cube - pas de ROM racine ou pré-racine

- Fire TV Stick 1 - racine pour les versions 5.0.0 - 5.2.1.1 et pas de racine pour 54.1.2.3 et les versions antérieures, 5.2.1.2 - 5.2.6.3

- Fire TV Stick 2 - pas de racine logicielle, cependant, une méthode a été trouvée pour l'accès physique au lecteur eMMC

- Télévision Fire TV Edition - racine pour les versions 5.2.5.0 et pas de racine pour 5.2.5.1 - 5.2.6.3

Il n'y a actuellement aucun outil officiel parmi les solutions médico-légales, cependant, les méthodes médico-légales sont typiques pour les solutions Android (en utilisant DD, sideload + ADB, etc.)

Lors de l'examen des données de périphérique dans un ensemble d'applications de base, les ensembles de données utiles suivants peuvent être distingués:

- Informations sur le navigateur - stockées dans la base de données browser.db et incluent l'historique du navigateur et d'autres informations stockées par Mozilla Firefox.

- Images - stockées dans [root] /data/com.amazon.bueller.photos/files/cmsimages, y compris voici les images d'Amazon Cloud. Il y a une fonctionnalité ici: malgré l'originalité des images, les images sur le téléviseur sont converties au format TV (en conséquence, deux fichiers avec la même extension et des noms différents peuvent être trouvés sur l'appareil * -full.jpg et * -thumb.jpg).

- Appareils Bluetooth - les informations sur les appareils, les noms et les adresses mac sont stockées dans [root] /data/com.amazon.device.controllermanager/databases/devices.

- Journaux Amazon - diverses informations sur les activités des appareils avec horodatage, qui peuvent être corrélées avec l'activité des utilisateurs et le lancement des applications [root] /data/com.amazon.device.logmanager/files + Log.amazon \ main.

- Amazon Appstore - données stockées dans com.amazon.venezia.

- / cache / = cache et aperçu des applications téléchargées et consultées + recommandé.

- / bases de données / = les fichiers sqlite sont distribués dans des dossiers.

- / databases / contentProvider = Le tableau "Apps" contenant les noms des applications avec cache et aperçus ("thumbnailUri"), ("previewUri") dans le dossier ../cache.

- / databases / locker = commandes, liste de souhaits, tâches, applications, cache, etc.

- / databases / logging = journaux d'événements.

Assistants vocaux (application Amazon Echo Dot et Alexa)

Amazon Voice Assistants fournit Echo en tant que périphérique physique et solution logicielle d'application Alexa. Ils sont destinés au même objectif de contrôle de la maison intelligente et d'autres appareils qui prennent en charge l'intégration avec l'API Amazon Voice Assistant.

À l'heure actuelle, l'assistant matériel ne dispose pas de méthodes de communication par câble familières à Android ou à d'autres appareils Amazon, tels que FireTablet: la communication USB est limitée à la réception d'informations de base via un ensemble de pilotes MediaTek et l'outil SP Flash Tool, et le chargeur de démarrage de l'appareil est verrouillé. Amazon permet aux développeurs d'utiliser leurs certificats pour protéger les données transmises (

lien n ° 1 ,

lien n ° 2 ), mais les utilisateurs n'ont pas la possibilité d'installer des certificats racine supplémentaires sur l'appareil, ce qui exclut la possibilité de MITM. De plus, les appareils sont protégés contre les attaques SSL Strip. Cependant, comme beaucoup de choses intelligentes, le firmware est téléchargé via HTTP sans cryptage supplémentaire.

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

Fire OS est basé sur Android et a la correspondance suivante

- ver 5.x - Android 5.1.1 Lollipop. Echo Works version 5.x

- ver 6.x - Android 7.1 Nougat

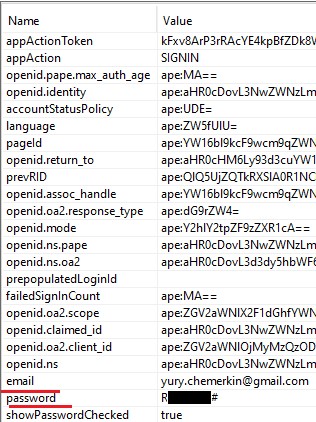

Dans le même temps, en parlant de l'assistant logiciel, il convient de noter le large soutien non seulement du Kindle OS, mais aussi d'Android et iOS, ainsi que le manque de mécanismes de protection contre le MITM. Par exemple, les informations d'identification peuvent être obtenues dans la demande «https://www.amazon.com/ap/signin»

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- Mail, mot de passe de la requête POST 'https://www.amazon.com/ap/signin'.

- Informations sur les jetons et les appareils.

- Le code du pays est «RU».

De plus, des informations sur le profil utilisateur (ou les profils, car l'utilisation multi-utilisateurs est prise en charge) sont transmises dans le trafic:

- Nom, adresse de paiement, adresse de livraison.

- L'ID de l'appareil, le compte, les capacités de l'appareil et leurs types.

- Les réponses au format .mp3 sont stockées pendant plusieurs mois.

Les données locales de la sauvegarde contiennent principalement des métriques et des journaux d'appareils, une liste d'appareils et leurs numéros de série, de brèves informations de compte et des paramètres.

L'une des façons intéressantes d'attaquer les assistants est de sélectionner un code PIN qui peut être exécuté avec un délai minimum entre les tentatives et sans limiter le nombre de fois. Cette méthode a été publiée en 2017 par

Security Analysis of the Amazon Echo avec le script joint. La procédure est la suivante:

- L'ordinateur attend un mot pour se réveiller et la commande suivante est une demande d'achat.

- Alexa propose des résultats et propose de passer une commande.

- L'ordinateur confirme la commande et Alexa demande un code PIN à quatre chiffres.

- La première tentative est faite pour faire correspondre le code PIN.

- Alexa accepte ou n'accepte pas les codes PIN.

- Le processus est répété jusqu'à ce que le code PIN correct soit trouvé. Chaque itération de 2 tentatives de demande de code PIN prend 30 secondes et, en supposant un pool commun de 10 000 codes PIN, il faut 42 heures pour sélectionner le code correct.

Cuisine intelligente / bouilloires (Redmond)

Redmond est un fournisseur de technologies intelligentes en Russie. Pour travailler avec un ensemble de «fonctionnalités intelligentes», l'offre Ready For Sky est proposée, qui est mise en œuvre en deux versions - une application d'interaction directe via Bluetooth et une application de hub, qui, d'une part, interagit directement avec l'appareil, et d'autre part, vous permet de contrôler l'équipement via Internet.

À partir des données locales qui tombent dans les sauvegardes (R4S.sqlite), seule une liste d'appareils et de modèles, une liste de recettes et de paramètres, des données utilisateur sans mot de passe (uniquement nom d'utilisateur, e-mail), ainsi que des appareils utilisateur et des adresses MAC d'appareils ont été trouvés.

Dans le cadre des données réseau, il n'y a pas de protection contre l'interception de données avec un certificat, vous pouvez donc accéder à la version du firmware et à l'image de l'appareil (de plus, ces données sont transmises via http), une liste de recettes pour l'appareil, une liste d'actions

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

Aussi les informations d'identification, les jetons incl. lors d'une demande de changement de mot de passe

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

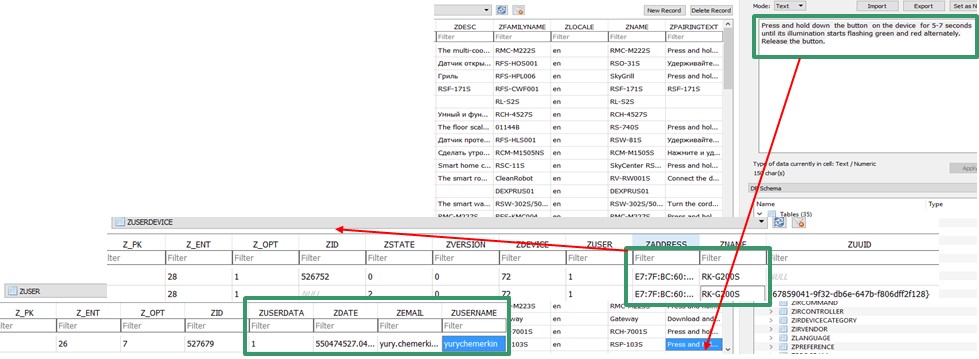

Informations utilisateur (https://content.readyforsky.com/api/user/current) et informations sur la structure du réseau interne (adresse IP), informations sur l'appareil (modèle, adresse mac, nom du concentrateur)

Adresse du client | 192.168.1.38:50654 (le port change)

Adresse distante | content.readyforsky.com/178.62.194.132-00-0043 (port fixe)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

Eclairage

L'éclairage intelligent a été conçu pour optimiser les coûts en fonction de l'automatisation des tâches. Il est présenté dans l'article par des modèles populaires:

- Lightify

- IKEA TRÅDFRI

- Philips HUE

Lightify

LIGHTIFY Home est une plate-forme Internet des objets avec prise en charge du cloud et évolutivité. Pour le travail, un compte Lightify est requis. Les données sont transmises via le protocole QUIC avec cryptage sur UDP; pour décrypter QUIC et gQUIC, il est recommandé d'utiliser la dernière

version 2.9 cableshark (

v2.9.1rc0-332-ga0b9e8b652, v2.9.1rc0-487-gd486593ce3 ), et de préférence

3.0 et supérieur , car dans diverses versions de la version 2.9, il y avait des problèmes avec la prise en charge du décryptage du protocole (et la

version par défaut

2.8.6 a été proposée comme version stable pour le téléchargement). Lightify Gateway s'exécute au-dessus de TCP sans chiffrement (avec interaction locale) et en utilisant un

protocole binaire qui est analysé et pour lequel il existe un support pour

les outils tiers . Les informations d'identification sont stockées localement dans le cadre des fichiers de sauvegarde.

IKEA TRÅDFRI

Les ampoules IKEA offrent également un contrôle marche / arrêt, mais en bonus, il y a un changement de schéma de couleurs. Les nouveaux modèles sont déjà subdivisés en Ikea d'origine et de marque Xiaomi. Ne prend actuellement pas en charge la télécommande. La mise à jour du micrologiciel est traditionnellement effectuée par le fichier http JSON, qui contient notamment firmware disponible pour tous les appareils TRÅDFRI

http://fw.ota.homesmart.ikea.net/feed/version_info.json

La communication se fait via UDP en utilisant DTLS (SSL pour UDP) et le cryptage. La clé pré-partagée utilisée pour l'établissement de liaison lors du couplage des appareils est la clé secrète. Pour associer l'application au concentrateur, l'utilisateur doit scanner un code QR contenant le «numéro de série» (qui est en fait l'adresse MAC) et le «code de sécurité» de l'appareil. Le code de sécurité est stocké localement dans le stockage de clés et est utilisé pour un chiffrement supplémentaire à l'aide de l'algorithme AES. Cependant, si l'application s'exécute sur un ancien appareil Android 4.3 ou inférieur, ou qu'une attaque APK de mise à niveau inférieure a été effectuée, la clé peut être trouvée dans l'APK lui-même dans le fichier "key_file.txt" et sera codée en dur "Bar12345Bar12345".

Le downgrade-attack est assez populaire à la fois dans le cadre des solutions médico-légales et des commandes adb habituelles pour downgrade de l'application apk, afin d'exploiter les vulnérabilités des versions précédentes dans la protection des données. La prise en charge et la possibilité d'effectuer des attaques de rétrogradation dépendent du périphérique, de la version du système d'exploitation et du fabricant du périphérique, ainsi que de la compatibilité des bases de données des nouvelles et anciennes versions de l'application.

Philips HUE

Philips Hue propose une large gamme de produits d'éclairage intelligents pour une utilisation intérieure et extérieure. En 2016, l'éclairage de ce constructeur a déjà été

attaqué via ZigBee à une distance de 200 mètres en raison d'une erreur dans le protocole de communication. L'interaction en ligne entre le concentrateur et les serveurs s'effectue sous une forme protégée avec protection contre l'interception des données. À la première connaissance, la clé de déchiffrement des données sur AES n'a pas été trouvée (on suppose qu'il pourrait faire partie du micrologiciel). L'interaction entre l'application et le serveur fonctionne via SSL avec une protection contre les attaques SSL Strip et MITM. Interaction locale - via HTTP.

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

ainsi que le téléchargement du firmware

http://iotworm.eyalro.net/

Astuces

Les conseils de protection des appareils intelligents peuvent être répartis dans les groupes suivants:

Groupe de sécurité réseau

- Masquer les noms . Par défaut, les noms de périphérique ont des noms de base associés au modèle, au fabricant ou au nom d'utilisateur du périphérique. Pour cette raison, il n'est pas recommandé de donner des noms qui identifient de manière unique les informations utilisateur.

- Cryptage L'utilisation du cryptage dans les réseaux domestiques et les paramètres pour éviter un cryptage faible.

- Réseaux invités . Le partage Wi-Fi est proposé pour utiliser les informations critiques et les visiteurs / amis, ou pour désactiver ce mode.

- Segmentation du réseau . Séparation du réseau en segments virtuels en fonction du degré de criticité des données transmises, par exemple, l'allocation d'appareils et de concentrateurs à un sous-réseau IOT, les appareils qui interagissent avec les données critiques et bancaires à un autre, et les appareils d'essai ou non approuvés au troisième. Si le routeur prend en charge plusieurs SSID, cela peut également être utilisé pour séparer les réseaux.

- Pare-feu Le pare-feu est un outil indispensable dans un environnement où de plus en plus d'appareils sont disponibles sur Internet et vous devez limiter leurs scénarios de disponibilité.

- Restriction d'utilisation publique . Je propose de séparer et de limiter le stockage des données critiques sur les appareils portables susceptibles d'être perdus, d'autant plus que dans le cloud, de nombreuses données sont agrégées et deviennent accessibles de manière croisée. De plus, pour les appareils publics, il n'est pas recommandé d'activer les modes de connexion avec des appareils non approuvés, ainsi que d'utiliser un grand nombre d'applications qui ne protègent pas correctement les données.

Groupe de gestion des mots de passe

- Les informations d'identification par défaut . Par défaut, tous les appareils n'ont pas de mot de passe ou ont une liste connue de mots de passe par défaut qui doivent être modifiés immédiatement.

- Mots de passe uniques . En règle générale, il est recommandé d'utiliser des mots de passe uniques qui ont été vérifiés par plusieurs gestionnaires de mots de passe.

Groupe de gestion des logiciels

- Paramètres Modifiez les paramètres par défaut et modifiez les paramètres en fonction des scénarios d'utilisation.

- Opportunités. Désactivez ou limitez les fonctionnalités qui ne sont pas requises dans les scripts. Par exemple, télécommande, reliant des appareils de la catégorie maison ou voiture intelligente à Facebook ou à d'autres réseaux sociaux.

- Les applications Différenciation des appareils et des applications du point de vue des données critiques, au lieu de les mélanger au sein d'un même appareil, ainsi que de réduire le nombre d'applications qui ne protègent pas les données stockées ou transmises.

- Une mise à jour du système résout les problèmes de sécurité, mais pas toujours une nouvelle mise à jour apporte une protection à 100%, comme l'apparition de la possibilité de sauvegarder avec tout nouveau mot de passe pour iOS 11+. De plus, un certain nombre d'appareils IoT et même de routeurs ordinaires, plus ils sont anciens, plus ils n'offrent pas de mécanismes de mise à jour pratiques du point de vue de l'utilisateur, vous devez donc surveiller indépendamment les modifications et mettre à jour les appareils.

- VPN pour protéger le réseau, les segments de réseau et les applications et appareils individuels, en particulier aux points publics.

Groupe d'outils de piratage

- Applications suspectes - applications en dehors des magasins officiels, applications indésirables.

- Hacké - applications piratées "sans inscription et SMS" + piratées, ainsi que des outils de piratage.

- Firmware - firmware du fournisseur (bien que les faits d'un code malveillant pré-installé soient connus), ainsi que le firmware propre.

Groupe de services et services cloud et tiers

- Cloud IoT - analyse des rapports sur l'audit des solutions cloud.

- Services tiers pour IOT - les solutions d'automatisation sont souvent un point de collecte de données en un seul endroit (au sein d'un compte utilisateur) et en cas de problèmes de sécurité représentent un large éventail de données utilisateur critiques et de mécanismes de gestion des objets intelligents.