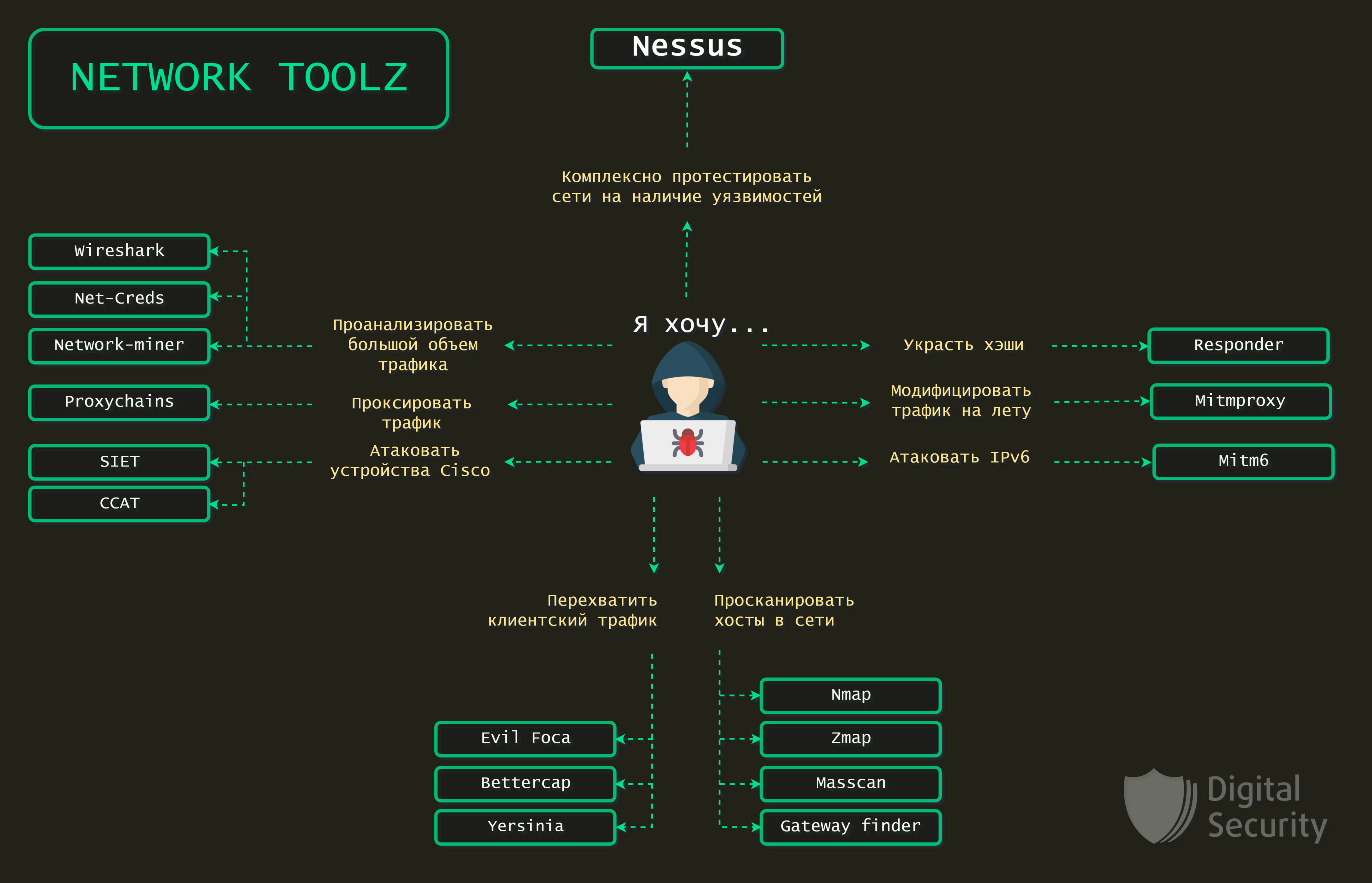

Boîte à outils pour un pentester débutant: nous présentons un bref résumé des principaux outils qui seront utiles lors du pentest du réseau interne. Ces outils sont déjà activement utilisés par un large éventail de spécialistes, il sera donc utile que chacun connaisse ses capacités et maitrise parfaitement.

Contenu:

Nmap

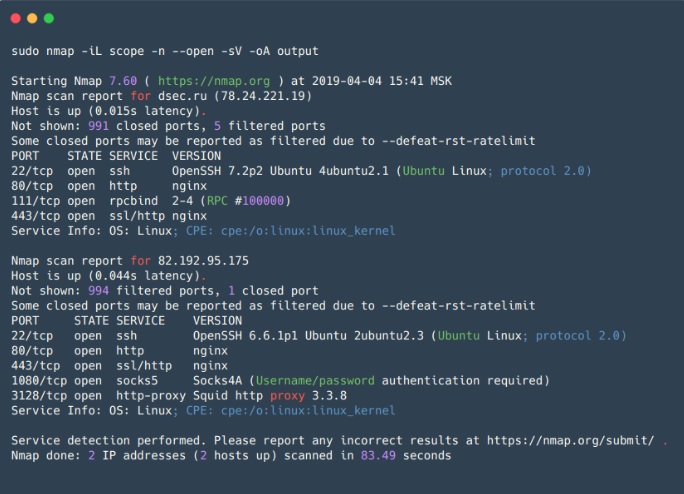

Nmap - utilitaire opensource pour l'analyse des réseaux, est l'un des outils les plus populaires parmi les agents de sécurité et les administrateurs système. Il est principalement utilisé pour l'analyse des ports, mais, en outre, il possède une énorme masse de fonctions utiles, ce qui, par essence, fait de Nmap un

super-moissonneur pour la recherche de réseau.

En plus de vérifier les ports ouverts / fermés, Nmap peut identifier le service d'écoute sur le port ouvert et sa version, et parfois il aide à déterminer le système d'exploitation. Nmap prend en charge les scripts pour l'analyse (NSE - Nmap Scripting Engine). À l'aide de scripts, il est possible de vérifier les vulnérabilités de divers services (à moins, bien sûr, qu'il n'y ait un script pour eux, ou que vous puissiez toujours écrire le vôtre) ou de modifier les mots de passe de divers services.

Ainsi, Nmap vous permet de dresser une carte détaillée du réseau, d'obtenir le maximum d'informations sur l'exécution des services sur les hôtes du réseau et de vérifier de manière proactive certaines vulnérabilités. Nmap dispose également de paramètres d'analyse flexibles, il est possible de définir la vitesse d'analyse, le nombre de flux, le nombre de groupes à analyser, etc.

Pratique pour l'analyse de petits réseaux et indispensable pour l'analyse ponctuelle des hôtes individuels.

Avantages:

- Fonctionne rapidement avec une petite gamme d'hôtes;

- Flexibilité des paramètres - vous pouvez combiner les options de manière à obtenir les données les plus informatives dans un délai raisonnable;

- Analyse parallèle - la liste des hôtes cibles est divisée en groupes, puis chaque groupe est analysé un par un, l'analyse parallèle est utilisée à l'intérieur du groupe. De plus, la division en groupes est un petit inconvénient (voir ci-dessous);

- Ensembles de scripts prédéfinis pour différentes tâches - vous ne pouvez pas passer beaucoup de temps à sélectionner des scripts spécifiques, mais spécifier des groupes de scripts;

- La sortie est de 5 formats différents, y compris XML, qui peuvent être importés dans d'autres outils.

Inconvénients:

- Analyse d'un groupe d'hôtes - les informations sur un hôte ne sont pas disponibles tant que l'analyse de l'ensemble du groupe n'est pas terminée. Ceci est résolu en définissant la taille maximale du groupe et l'intervalle de temps maximal dans les options pendant lesquelles une réponse à la demande sera attendue avant d'arrêter les tentatives ou d'en effectuer une autre;

- Lors de l'analyse, Nmap envoie des paquets SYN au port cible et attend tout paquet de réponse ou délai d'attente en l'absence de réponse. Cela affecte négativement les performances du scanner dans son ensemble, par rapport aux scanners asynchrones (par exemple, Zmap ou masscan);

- Lors de l'analyse de grands réseaux à l'aide d'indicateurs pour accélérer l'analyse (--min-rate, --min-parallelism) peut donner des résultats faussement négatifs, ignorant les ports ouverts sur l'hôte. En outre, utilisez ces options avec prudence, étant donné qu'un débit de paquets important peut conduire à un DoS involontaire.

Zmap

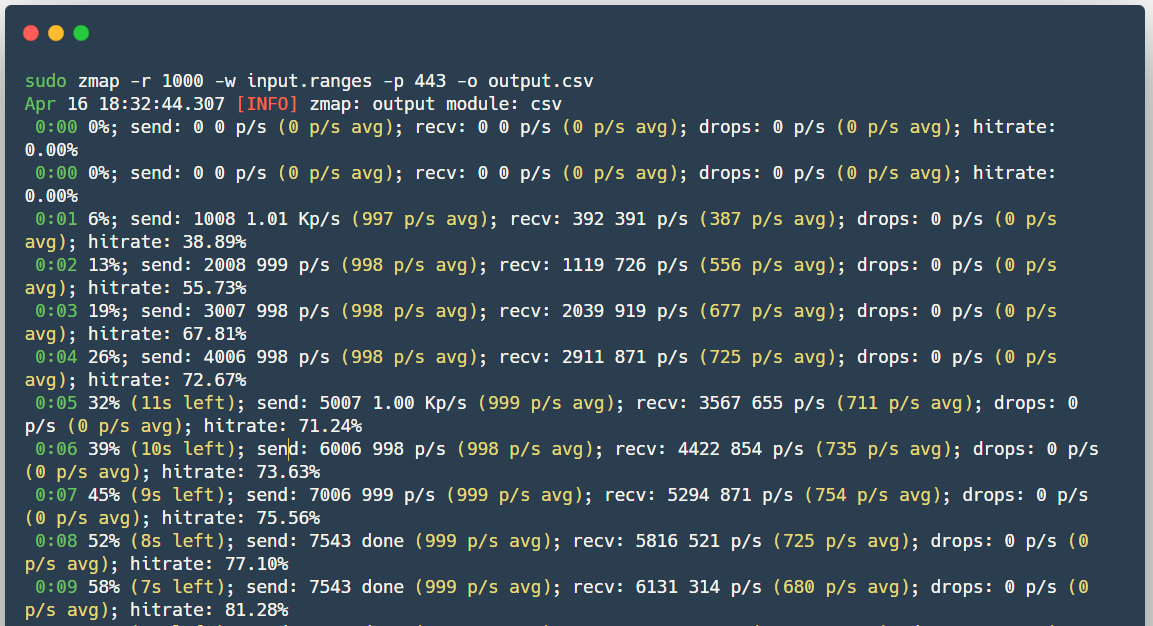

Zmap (à ne pas confondre avec ZenMap) est également un scanner open source, créé comme une alternative plus rapide à Nmap.

Contrairement à Nmap - Zmap lors de l'envoi de paquets SYN n'attend pas que la réponse soit renvoyée, mais continue à analyser, en attendant en parallèle les réponses de tous les hôtes, donc en fait il ne prend pas en charge l'état de la connexion. Lorsque la réponse au paquet SYN arrive, Zmap comprendra par le contenu du paquet quel port et sur quel hôte il était ouvert. De plus, Zmap n'envoie qu'un seul paquet SYN au port en cours d'analyse. Il est également possible d'utiliser PF_RING pour analyser rapidement de grands réseaux, si vous aviez soudain une interface 10 gigabits et une carte réseau compatible à portée de main.

Avantages:

- Vitesse de numérisation;

- Zmap génère des trames Ethernet contournant la pile système TCP / IP;

- Capacité à utiliser PF_RING;

- ZMap randomise les cibles pour une répartition uniforme de la charge du côté numérisé;

- Capacité à s'intégrer à ZGrab (un outil de collecte d'informations sur les services au niveau de l'application L7).

Inconvénients:

- Cela peut entraîner un déni de service pour les équipements réseau, par exemple, désactiver les routeurs intermédiaires, malgré la charge répartie, car tous les paquets passeront par un routeur.

Masscan

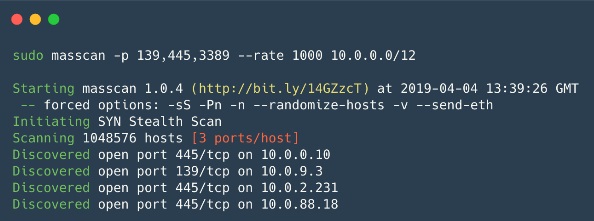

Masscan -

étonnamment, c'est aussi un scanner open source qui a été créé dans un seul but - pour numériser Internet encore plus rapidement (en moins de 6 minutes à une vitesse d'environ 10 millions de paquets / s). En fait, cela fonctionne presque comme Zmap, mais encore plus rapidement.

Avantages:

- La syntaxe est similaire à Nmap et le programme prend également en charge certaines options compatibles avec Nmap;

- La vitesse est l'un des scanners asynchrones les plus rapides.

- Un mécanisme d'analyse flexible - la reprise d'une analyse interrompue, la répartition de la charge sur plusieurs appareils (comme dans Zmap).

Inconvénients:

- De même que pour Zmap, la charge sur le réseau lui-même est extrêmement élevée, ce qui peut conduire au DoS;

- Par défaut, il n'est pas possible de numériser au niveau de l'application L7.

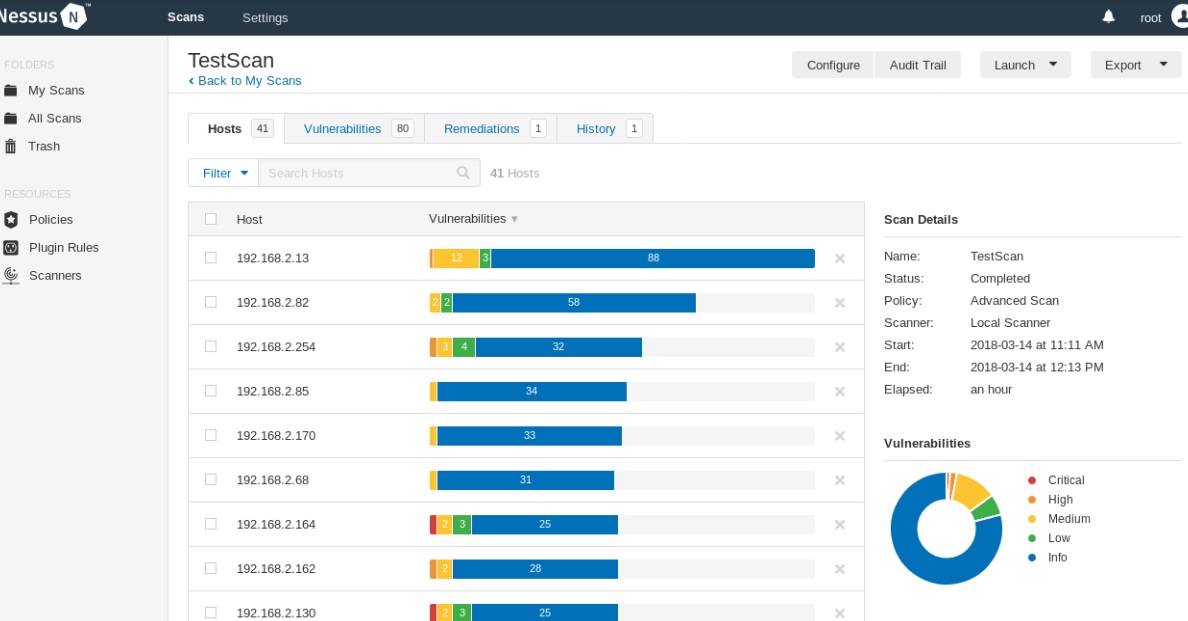

Nessus

Nessus est un scanner pour automatiser la vérification et la détection des vulnérabilités connues du système. Le code source est fermé, il existe une version gratuite de Nessus Home, qui vous permet de numériser jusqu'à 16 adresses IP avec la même vitesse et une analyse détaillée que dans la version payante.

Capable d'identifier les versions vulnérables des services ou des serveurs, détecter les erreurs dans la configuration du système, exécuter les mots de passe du dictionnaire bruteforce. Il peut être utilisé pour déterminer l'exactitude des paramètres de service (courrier, mises à jour, etc.), ainsi que pour préparer l'audit PCI DSS. De plus, vous pouvez transférer les informations d'identification de l'hôte vers Nessus (SSH ou un compte de domaine dans Active Directory), et le scanner aura accès à l'hôte et effectuera des vérifications directement sur celui-ci, cette option est appelée

analyse des informations d'identification . Pratique pour les entreprises réalisant des audits de leurs propres réseaux.

Avantages:

- Scénarios séparés pour chaque vulnérabilité, dont la base est constamment mise à jour;

- Sortie - texte brut, XML, HTML et LaTeX;

- API Nessus - vous permet d'automatiser les processus de numérisation et d'obtention des résultats;

- Analyse des informations d'identification, vous pouvez utiliser les informations d'identification Windows ou Linux pour rechercher des mises à jour ou d'autres vulnérabilités;

- Possibilité d'écrire vos propres modules de sécurité intégrés - le scanner possède son propre langage de script NASL (Nessus Attack Scripting Language);

- Vous pouvez définir l'heure de l'analyse régulière du réseau local - pour cette raison, le service de sécurité de l'information sera informé de tous les changements dans la configuration de la sécurité, de l'émergence de nouveaux hôtes et de l'utilisation de mots de passe de dictionnaire ou de mots de passe par défaut.

Inconvénients:

- Il peut y avoir des irrégularités dans le fonctionnement des systèmes scannés - avec l'option de vérification sécurisée désactivée, vous devez travailler avec soin;

- La version commerciale n'est pas gratuite.

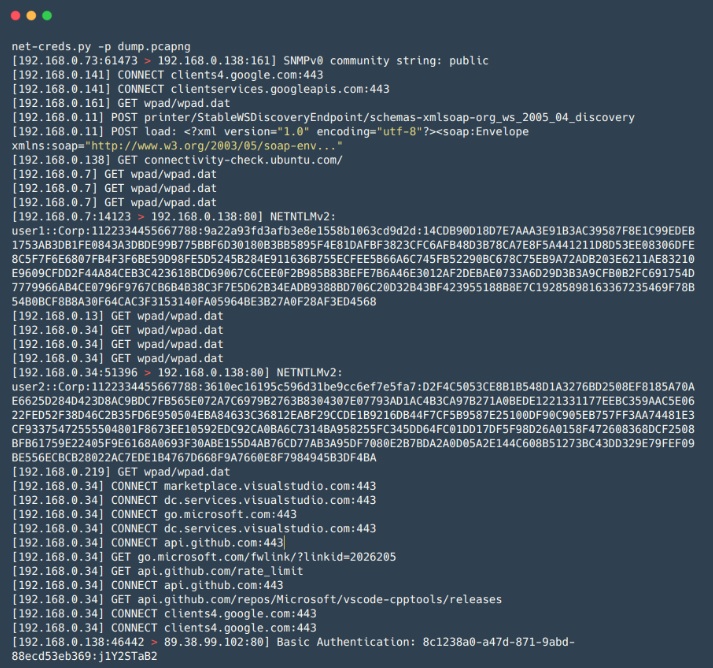

Netcreds

Net-Creds est un outil Python pour collecter des mots de passe et des hachages, ainsi que d'autres informations, par exemple, les URL visitées, les fichiers téléchargés et d'autres informations sur le trafic, à la fois en temps réel lors d'une attaque MiTM et à partir de fichiers PCAP précédemment enregistrés . Il convient à l'analyse rapide et superficielle de gros volumes de trafic, par exemple, lors d'attaques réseau MiTM, lorsque le temps est limité, et l'analyse manuelle à l'aide de Wireshark nécessite beaucoup de temps.

Avantages:

- L'identification des services est basée sur l'analyse des paquets au lieu de déterminer le service par le numéro du port utilisé;

- Facile à utiliser;

- Une large gamme de données récupérées - y compris les connexions et les mots de passe pour les protocoles FTP, POP, IMAP, SMTP, NTLMv1 / v2, ainsi que des informations provenant des requêtes HTTP, par exemple les formulaires de connexion et l'authentification de base.

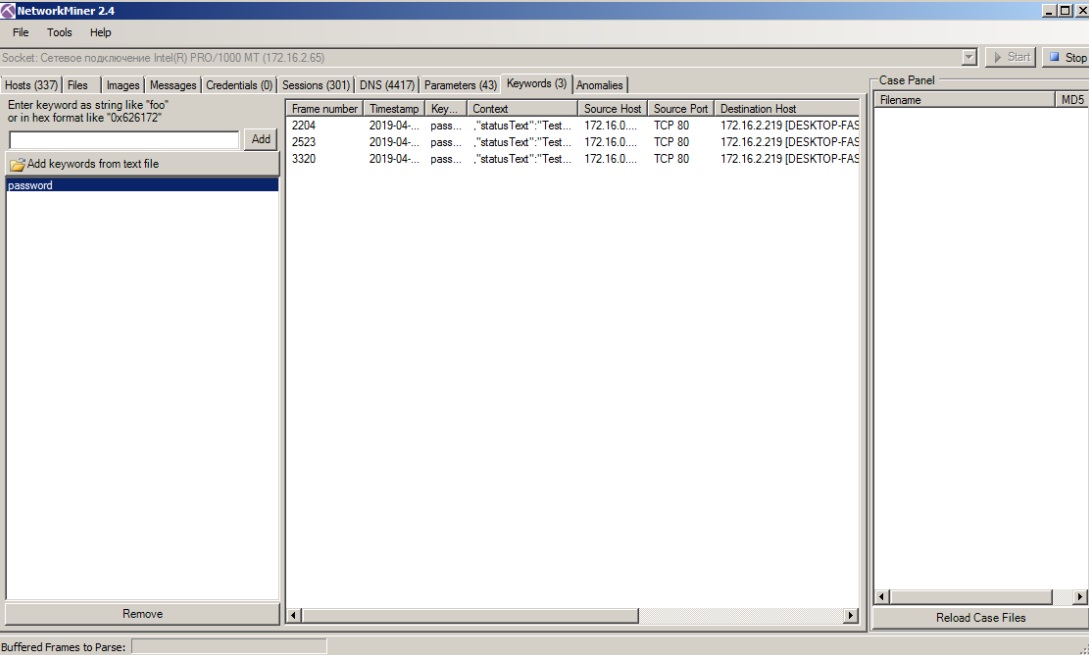

mineur de réseau

network-miner est un analogue de Net-Creds selon le principe de fonctionnement, mais il a de grandes fonctionnalités, par exemple, il est possible d'extraire des fichiers transmis via des protocoles SMB. Comme Net-Creds, il est pratique lorsque vous devez analyser rapidement une grande quantité de trafic. Dispose également d'une interface graphique pratique.

Avantages:

- Interface graphique;

- Visualisation et classification des données par groupes - simplifie l'analyse du trafic et la rend rapide.

Inconvénients:

- La version d'essai a quelques fonctionnalités.

mitm6

mitm6 - un outil pour mener des attaques sur IPv6 (SLAAC-attack). IPv6 est une priorité dans Windows (de manière générale, dans d'autres systèmes d'exploitation également), et l'interface IPv6 est activée dans la configuration par défaut, cela permet à un attaquant de configurer son propre serveur DNS pour la victime à l'aide de paquets de publicité de routeur, après quoi l'attaquant a la possibilité de remplacer le DNS de la victime . Parfait pour mener une attaque de relais avec l'utilitaire ntlmrelayx, qui vous permet d'attaquer avec succès les réseaux Windows.

Avantages:

- Il fonctionne très bien sur de nombreux réseaux simplement en raison de la configuration standard des hôtes et réseaux Windows;

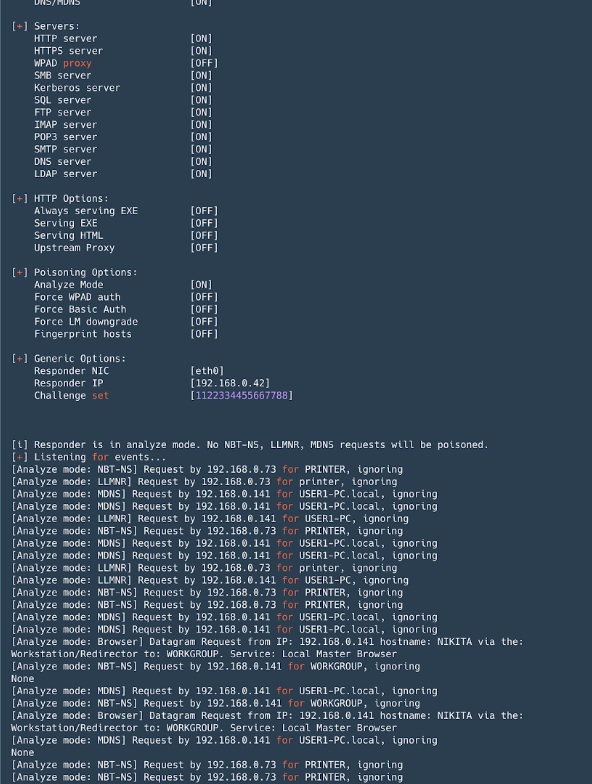

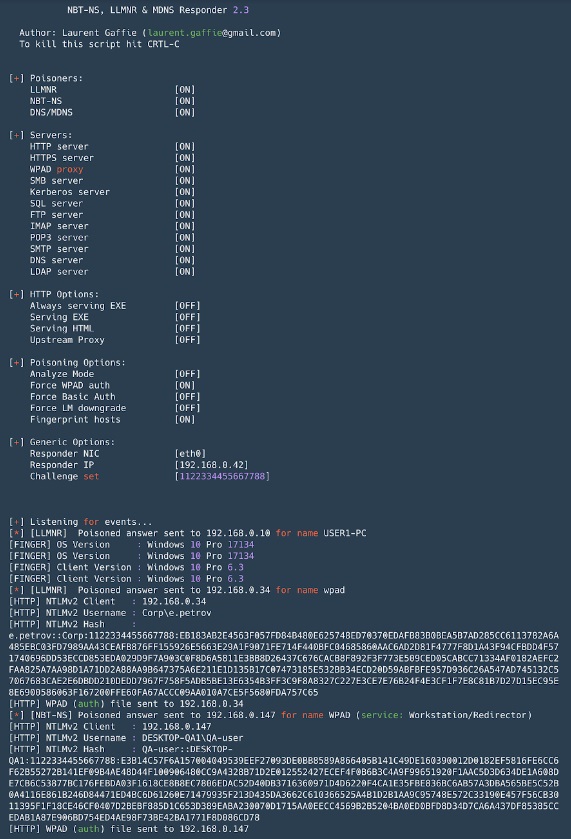

Réponse

Responder est un outil pour usurper les protocoles de résolution de noms de diffusion (LLMNR, NetBIOS, MDNS). Un outil indispensable dans les réseaux Active Directory. En plus de l'usurpation d'identité, il peut intercepter l'authentification NTLM, il est également livré avec un ensemble d'outils pour collecter des informations et mettre en œuvre des attaques par relais NTLM.

Avantages:

- Par défaut, il soulève de nombreux serveurs avec prise en charge de l'authentification NTLM: SMB, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- Permet de remplacer le DNS en cas d'attaques MITM (usurpation ARP, etc.);

- Empreinte digitale des hôtes qui ont fait une demande de diffusion;

- Mode d'analyse - pour la surveillance passive des demandes;

- Le format d'interception hachée d'authentification NTLM est compatible avec John the Ripper et Hashcat.

Inconvénients:

- Lors de l'exécution sous Windows, le regroupement du port 445 (SMB) présente certaines difficultés (il nécessite l'arrêt des services correspondants et le redémarrage).

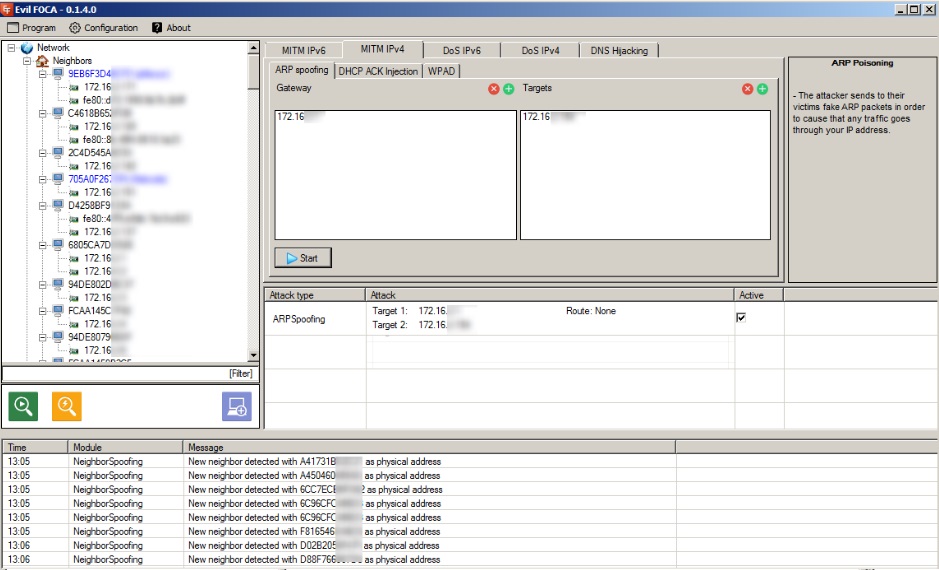

Evil_Foca

Evil Foca est un outil pour vérifier diverses attaques de réseau dans les réseaux IPv4 et IPv6. Il analyse le réseau local, identifiant les périphériques, les routeurs et leurs interfaces réseau, après quoi vous pouvez effectuer diverses attaques contre les participants du réseau.

Avantages:

- Pratique pour les attaques MITM (usurpation ARP, injection DHCP ACK, attaque SLAAC, usurpation DHCP);

- Vous pouvez mener des attaques DoS - avec l'usurpation ARP pour les réseaux IPv4, avec SLAAC DoS dans les réseaux IPv6;

- Vous pouvez implémenter le détournement DNS;

- Interface graphique conviviale et facile à utiliser.

Inconvénients:

- Cela ne fonctionne que sous Windows.

Bettercap

Bettercap est un cadre puissant pour analyser et attaquer les réseaux, et ici nous parlons également des attaques sur les réseaux sans fil, BLE (bluetooth low energy) et même des attaques MouseJack sur les appareils HID sans fil. De plus, il contient des fonctionnalités pour collecter des informations sur le trafic (similaires aux net-creds). En général, un couteau suisse (tout en un). Récemment, il a toujours une

interface graphique basée sur le Web .

Avantages:

- Renifleur d'informations d'identification - vous pouvez intercepter les URL visitées et les hôtes HTTPS, l'authentification HTTP, les informations d'identification sur de nombreux protocoles différents;

- De nombreuses attaques MITM intégrées;

- Proxy transparent HTTP (S) modulaire - vous pouvez contrôler le trafic en fonction de vos besoins;

- Serveur HTTP intégré;

- Prise en charge des caplets - fichiers qui vous permettent de décrire des attaques complexes et automatisées avec un langage de script.

Inconvénients:

- Certains modules - par exemple, ble.enum - ne sont pas partiellement pris en charge par macOS et Windows, certains sont conçus uniquement pour Linux - packet.proxy.

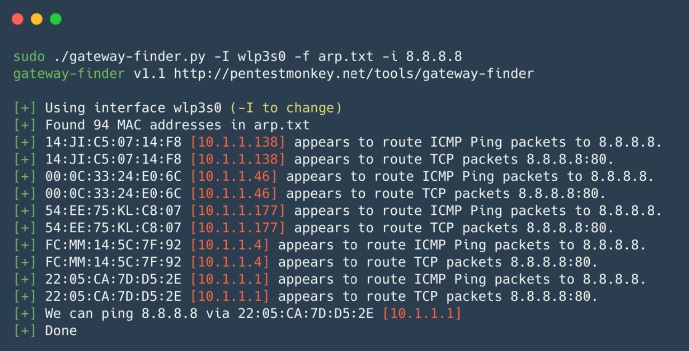

gateway_finder

finder de passerelle - un script Python qui aide à identifier les passerelles possibles sur le réseau. Il est pratique pour vérifier la segmentation ou rechercher des hôtes pouvant être acheminés vers le sous-réseau ou Internet requis. Convient aux pentests internes lorsque vous devez vérifier rapidement les itinéraires non autorisés ou les itinéraires vers d'autres réseaux locaux internes.

Avantages:

- Facile à utiliser et à personnaliser.

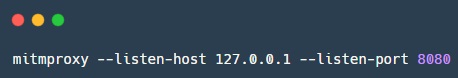

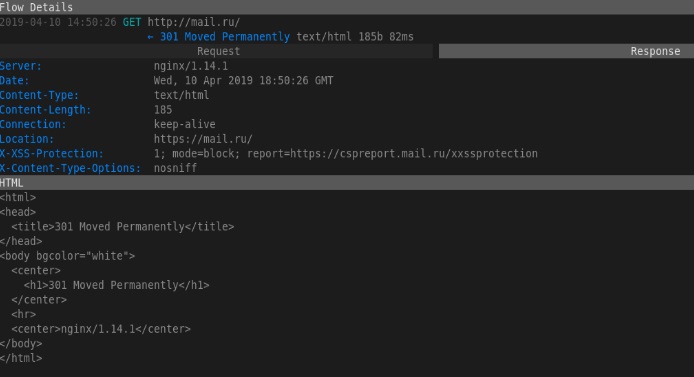

mitmproxy

mitmproxy est un outil

open source pour analyser le trafic sécurisé avec SSL / TLS. mitmproxy est pratique pour intercepter et modifier le trafic protégé, bien sûr, avec quelques mises en garde; l'outil n'effectue pas d'attaques sur le décryptage de SSL / TLS. Il est utilisé lorsqu'il est nécessaire d'intercepter et d'enregistrer les modifications du trafic protégé par SSL / TLS. Il se compose de Mitmproxy - pour le proxy de trafic, mitmdump - similaire à tcpdump, mais pour le trafic HTTP (S), et mitmweb - une interface Web pour Mitmproxy.

Avantages:

- Il fonctionne avec différents protocoles et prend également en charge la modification de divers formats, du HTML au Protobuf;

- API pour Python - vous permet d'écrire des scripts pour des tâches non standard;

- Il peut fonctionner en mode proxy transparent avec interception de trafic.

Inconvénients:

- Le format de vidage n'est compatible avec rien - il est difficile d'utiliser grep, vous devez écrire des scripts.

SIET

SIET est un outil pour exploiter les capacités du protocole Cisco Smart Install. Il est possible d'obtenir et de modifier la configuration, ainsi que de prendre le contrôle du périphérique Cisco. Si vous avez pu obtenir la configuration de votre appareil Cisco, vous pouvez la vérifier à l'aide de

CCAT , cet outil est utile pour analyser la sécurité de la configuration de votre appareil Cisco.

Avantages:

En utilisant le protocole Cisco Smart Install, vous pouvez:

- Modifiez l'adresse du serveur tftp sur le périphérique client en envoyant un paquet TCP déformé;

- Copiez le fichier de configuration du périphérique;

- Remplacez la configuration de l'appareil, par exemple, en ajoutant un nouvel utilisateur;

- Mettez à jour l'image iOS sur l'appareil;

- Exécutez un ensemble arbitraire de commandes sur l'appareil. Il s'agit d'une nouvelle fonctionnalité qui ne fonctionne que dans les versions 3.6.0E et 15.2 (2) E iOS.

Inconvénients:

- Fonctionne avec un ensemble limité d'appareils Cisco, vous avez également besoin d'une adresse IP «blanche» pour recevoir une réponse de l'appareil, ou vous devez être sur le même réseau que l'appareil.

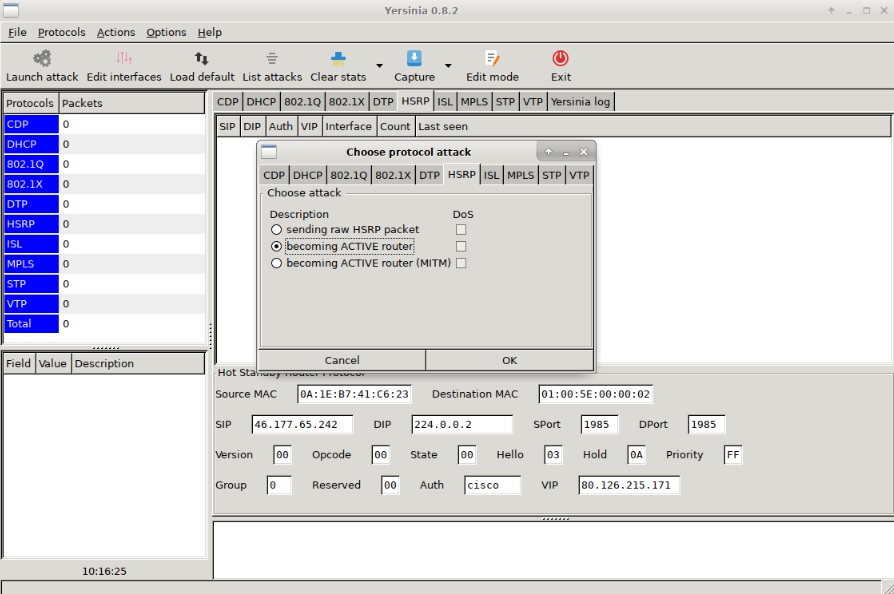

yersinia

yersinia est un framework d'attaque L2 conçu pour exploiter les failles de sécurité dans divers protocoles réseau L2.

Avantages:

- Vous permet d'attaquer les protocoles STP, CDP, DTP, DHCP, HSRP, VTP et autres.

Inconvénients:

- Pas l'interface la plus pratique.

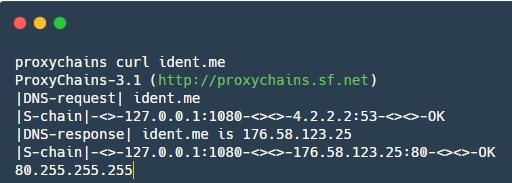

proxychains

proxychains est un outil qui vous permet de rediriger le trafic d'application via un proxy SOCKS spécifié.

Avantages:

- Aide à rediriger le trafic vers certaines applications qui, par défaut, ne peuvent pas travailler avec des proxys.

Dans cet article, nous avons brièvement examiné les avantages et les inconvénients des outils de base pour le réseau interne Pentest. Restez à l'écoute, nous prévoyons de télécharger ces collections plus loin: Web, bases de données, applications mobiles - nous écrirons également à ce sujet.

Partagez vos utilitaires préférés dans les commentaires!