Image: Équipe Knownsec 404

Image: Équipe Knownsec 404Les chercheurs en sécurité de l'information de l'équipe Knownsec 404 ont examiné le correctif de la vulnérabilité Confluence découverte en mars et ont

publié un code pour l'exploiter. L'utilisation de cette erreur de sécurité permet aux attaquants de pouvoir exécuter n'importe quelle commande sur le serveur Confluence et de télécharger des logiciels malveillants.

Peu de temps après la publication de l'exploit pour la vulnérabilité, les experts PT ESC ont découvert une tentative massive de l'exploiter. Nous vous disons quel est le problème et comment vous protéger.

Quel est le problème

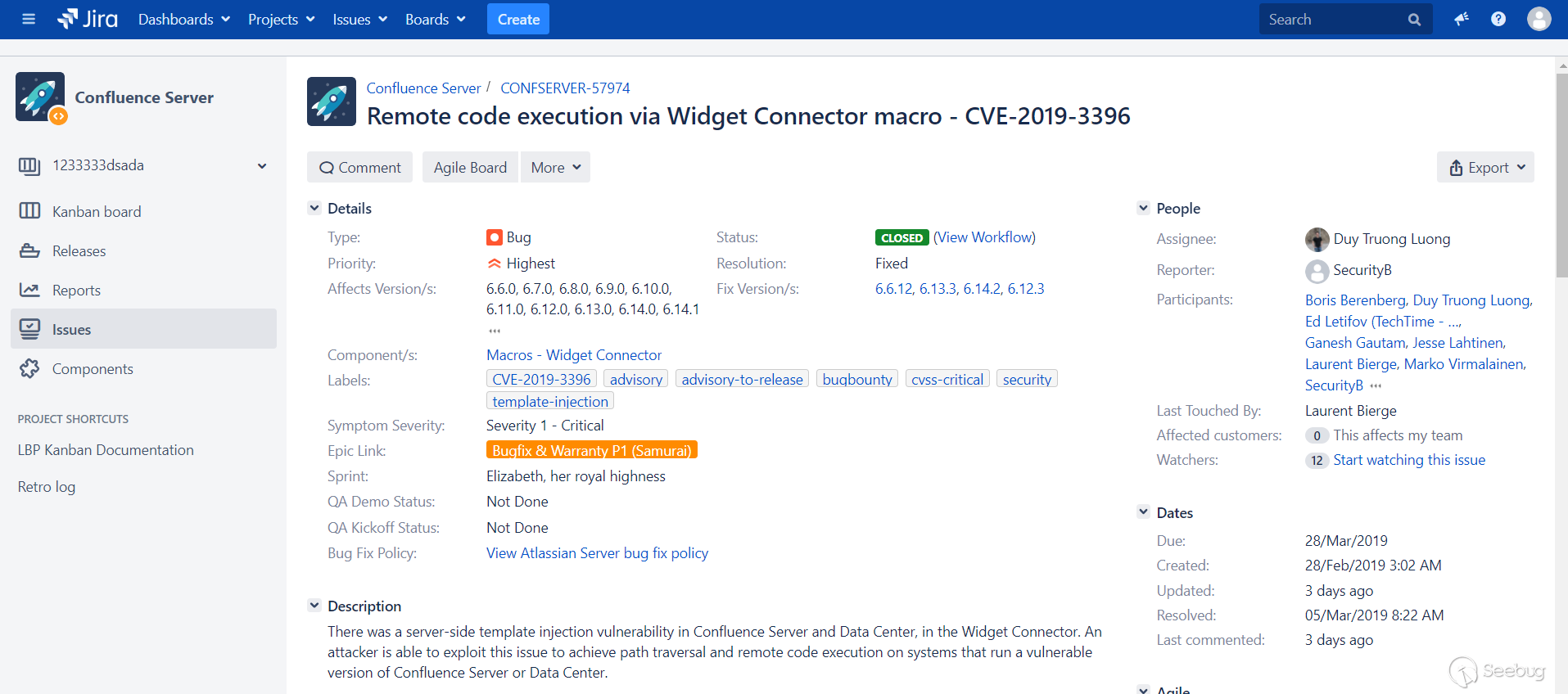

La vulnérabilité CVE-2019-3396 s'est produite en raison d'une erreur dans le code du module Widget Connector dans Confluence Server. Avec son aide, un attaquant peut forcer le Confluence vulnérable à télécharger un modèle malveillant depuis son serveur et à exécuter n'importe quelle commande. L'attaque ne nécessite pas d'autorisation sur le serveur.

Dans un

bulletin de sécurité publié par les développeurs d'Atlassian Confluence, la vulnérabilité est décrite comme suit:

Un attaquant pourrait exploiter la vulnérabilité pour injecter des modèles côté service, contourner les chemins et exécuter à distance du code sur les systèmes avec Confluence Server et Data Server vulnérables.

De plus, des chercheurs d'Assetnote et de DEVCORE ont découvert la vulnérabilité CVE-2019-3395 dans le plugin WebDAV. Il vous permet de fausses requêtes côté serveur (Server Side Request Forgery, SSRF). Les pirates peuvent envoyer des requêtes HTTP et WebDAV aléatoires à partir d'instances vulnérables de Confluence Server et Data Server.

Versions de logiciels vulnérables:

- Toutes les versions 1.xx, 2.xx, 3.xx, 4.xx et 5.xx

- Toutes les versions 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.x et 6.5.x

- Toutes les versions 6.6.x à 6.6.12

- Toutes les versions 6.7.x, 6.8.x, 6.9.x, 6.10.x et 6.11.x

- Toutes les versions 6.12.x à 6.12.3

- Toutes les versions 6.13.x à 6.13.3

- Toutes les versions 6.14.x à 6.14.2

Bug corrigé:

- Dans la version 6.6.12 et les versions ultérieures 6.6.x

- Dans la version 6.12.3 et les versions ultérieures 6.12.x

- Dans la version 6.13.3 et les versions ultérieures 6.13.x

- Dans la version 6.14.2 et supérieure.

Fonctionnement

Les détails de la vulnérabilité ont été publiés le 10 avril, et le lendemain, les experts de Positive Technologies ESC ont découvert une analyse de masse de 8090 ports sur Internet - il s'agit du port standard pour le serveur Confluence.

Il est facile de détecter les tentatives d'attaque: il sera toujours accompagné de requêtes POST entrantes vers URL / rest / tinymce / 1 / macro / preview et, en cas de piratage de serveur, de requêtes sortantes vers le serveur FTP d'un attaquant pour télécharger un fichier avec l'extension .vm. Selon le service de recherche de ZoomEye, au moins 60 000 serveurs Confluence sont disponibles sur Internet.

De plus, des experts ont été témoins de l'infection de serveurs Confluence par des logiciels malveillants provenant de Linux Spike Trojan, anciennement connu sous le nom de MrBlack. Il s'agit d'un fichier ELF et est principalement destiné aux attaques DDoS.

Lorsqu'il pénètre dans le système, le malware est corrigé à l'aide du fichier rc.local et démarre à chaque démarrage de l'ordinateur infecté. Après avoir démarré, dans un thread séparé et dans une boucle sans fin, il collecte des informations sur le système et les envoie à un serveur contrôlé par les attaquants C2. Parmi les données collectées figurent des informations sur le processeur, les interfaces réseau et les processus en cours d'exécution. Après cela, une boucle sans fin est démarrée dans un thread séparé, dans lequel il envoie la chaîne "VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker" au serveur, et en réponse, il attend une commande.

Les commandes que le malware peut exécuter sont:

- exécuter la commande via le shell

- démarrer DDOS

- terminer le travail

La commande pour DDOS contient les adresses AES chiffrées des serveurs sur lesquels l'attaque doit être lancée. Le malware se déchiffre avec une clé filaire.

Options d'attaque DDOS disponibles:

- Syn flood

- Inondation LSYN

- Inondation UDP

- Inondation UDPS

- Inondation TCP

- Inondation CC

Comment se protéger

La vulnérabilité CVE-2019-3396 a été corrigée le 20 mars 2019. Un

bulletin de sécurité est disponible sur le site Web d'Atlassian avec sa description et une liste des versions corrigées. Pour corriger la vulnérabilité, les utilisateurs doivent mettre à jour le système vers les versions incluses dans le correctif.

De plus, pour détecter les tentatives d'exploitation de la vulnérabilité CVE-2019-3396 et de l'activité Linux Spike, nous avons développé des règles pour Suricata IDS: