Bienvenue à la 8e leçon. La leçon est très importante, car une fois terminé, vous pouvez déjà configurer l'accès à Internet pour vos utilisateurs! Je dois admettre que beaucoup mettent fin à cette configuration :) Mais nous n'en sommes pas un! Et nous avons encore beaucoup de choses intéressantes à venir. Et maintenant au sujet de notre leçon.

Comme vous l'avez probablement déjà deviné, nous parlerons de NAT aujourd'hui. Je suis sûr que tous ceux qui regardent cette leçon savent ce qu'est le NAT. Par conséquent, nous ne décrirons pas en détail comment cela fonctionne. Je répète encore une fois que NAT est une technologie de traduction d'adresses qui a été inventée dans le but de sauver les «blancs», c'est-à-dire ip-schnikov public (ces adresses qui sont routées sur Internet).

Dans la leçon précédente, vous avez probablement déjà remarqué que NAT fait partie de la stratégie de contrôle d'accès. C'est tout à fait logique. Dans SmartConsole, les paramètres NAT sont placés dans un onglet séparé. Nous allons certainement y aller aujourd'hui. En général, dans cette leçon, nous allons discuter des types de NAT, configurer la connexion Internet et considérer l'exemple classique de redirection de port. C'est-à-dire la fonctionnalité la plus utilisée dans les entreprises. Commençons.

Deux façons de configurer NAT

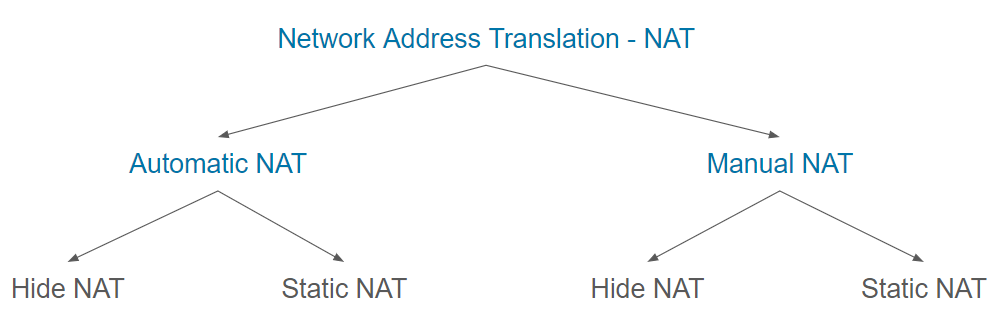

Check Point prend en charge deux façons de configurer NAT:

NAT automatique et

NAT manuel . Dans le même temps, pour chacune de ces méthodes, il existe deux types de traduction:

Masquer NAT et

NAT statique . En termes généraux, cela ressemble à cette image:

Je comprends que très probablement maintenant tout semble très compliqué, alors examinons chaque type plus en détail.

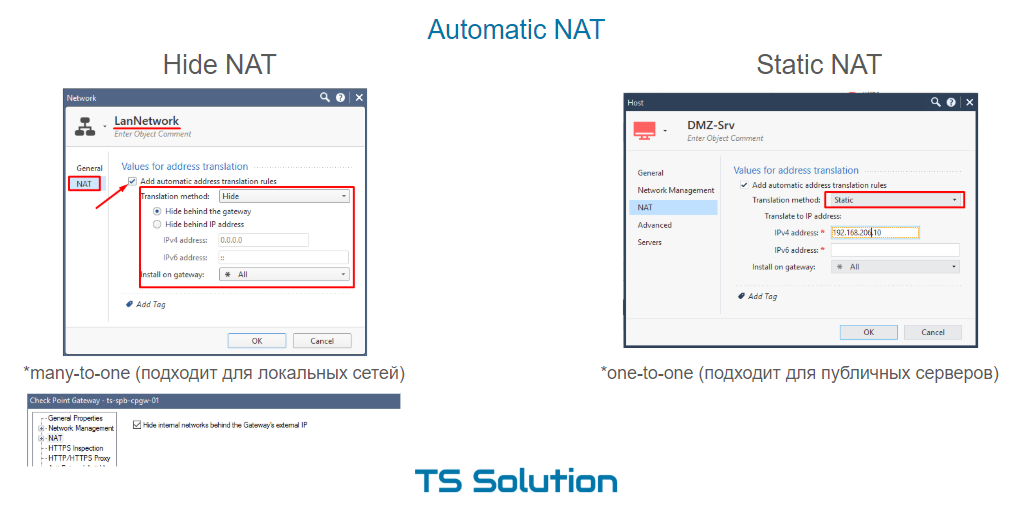

NAT automatique

C'est le moyen le plus rapide et le plus simple. NAT est configuré en seulement deux clics. Tout ce que vous avez à faire est d'ouvrir les propriétés de l'objet souhaité (que ce soit la passerelle, le réseau, l'hôte, etc.), allez dans l'onglet NAT et cochez la case "

Ajouter des règles de traduction automatique d'adresse ". Ici, vous voyez juste le champ - la méthode de traduction. Il y en a deux, comme mentionné ci-dessus.

1. Aitomatic Hide NAT

Par défaut, il s'agit de Masquer. C'est-à-dire dans ce cas, notre réseau «se cachera» derrière une adresse IP publique. Dans ce cas, l'adresse peut être extraite de l'interface externe de la passerelle, ou vous pouvez en spécifier une autre. Ce type de NAT est souvent appelé dynamique ou

plusieurs-à-un , car plusieurs adresses internes sont traduites en une seule externe. Naturellement, cela est possible grâce à l'utilisation de différents ports lors de la traduction. Hide NAT ne fonctionne que dans une seule direction (de l'intérieur vers l'extérieur) et est idéal pour les réseaux locaux lorsque vous avez juste besoin de fournir un accès Internet. Si le trafic sera initié à partir d'un réseau externe, alors NAT ne fonctionnera naturellement pas. Il s'avère, pour ainsi dire, une protection supplémentaire des réseaux internes.

2. NAT statique automatique

Masquer le NAT est bon pour tout le monde, mais vous devez peut-être fournir un accès depuis un réseau externe à un serveur interne. Par exemple, vers un serveur DMZ, comme dans notre exemple. Dans ce cas, le NAT statique peut nous aider. Il est également configuré assez simplement. Il suffit de changer la méthode de traduction en statique dans les propriétés de l'objet et de spécifier l'adresse IP publique qui sera utilisée pour NAT (voir l'image ci-dessus). C'est-à-dire si quelqu'un du réseau externe contacte cette adresse (sur n'importe quel port!), la demande sera transférée au serveur avec un ip-shnik interne. Dans le même temps, si le serveur lui-même sera connecté à Internet, son ip-shnik changera également à l'adresse indiquée par nous. C'est-à-dire c'est NAT dans les deux sens. Il est également appelé

un à un et est parfois utilisé pour les serveurs publics. Pourquoi "parfois"? Parce qu'il a un gros inconvénient - l'adresse IP publique est entièrement occupée (tous les ports). Vous ne pouvez pas utiliser une seule adresse publique pour différents serveurs internes (avec différents ports). Par exemple HTTP, FTP, SSH, SMTP, etc. Le NAT manuel peut résoudre ce problème.

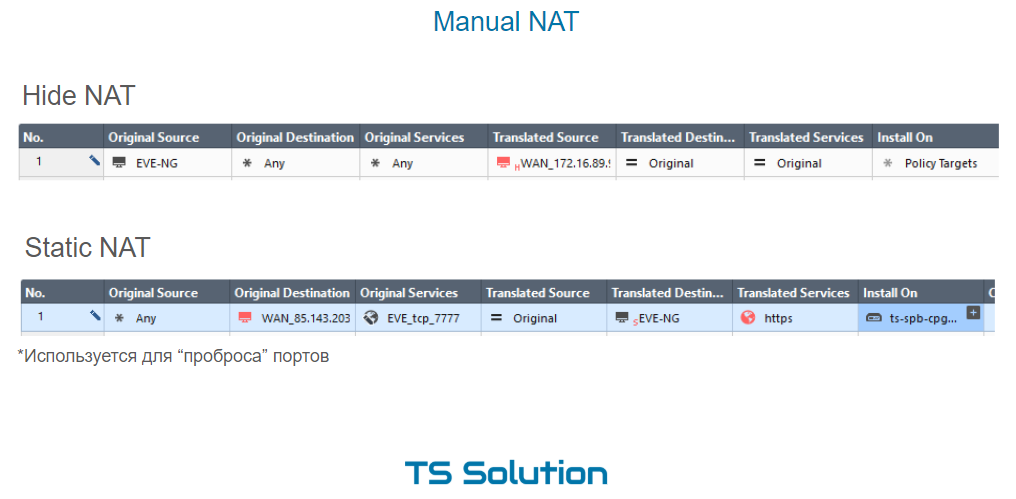

NAT manuel

Une caractéristique du NAT manuel est que vous devez créer vous-même des règles de traduction. Dans le même onglet NAT de la stratégie de contrôle d'accès. De plus, le NAT manuel vous permet de créer des règles de traduction plus complexes. Les champs suivants sont disponibles: Source d'origine, Destination d'origine, Services d'origine, Source traduite, Destination traduite, Services traduits.

Deux types de NAT sont également possibles ici - Masquer et Statique.

1. Masquer le NAT manuellement

Masquer NAT dans ce cas peut être utilisé dans différentes situations. Quelques exemples:

- Lorsque vous accédez à une ressource spécifique à partir du réseau local, vous souhaitez utiliser une adresse de traduction différente (différente de celle utilisée pour tous les autres cas).

- Dans le réseau local, un grand nombre d'ordinateurs. Le masquage NAT automatique ne fonctionnera pas ici, car avec ce paramètre, il est possible de définir une seule adresse IP publique, derrière laquelle les ordinateurs «se cacheront». Les ports de diffusion peuvent tout simplement ne pas suffire. Comme vous vous en souvenez, il y en a un peu plus de 65 000. De plus, chaque ordinateur peut générer des centaines de sessions. Manual Hide NAT vous permet de définir le pool d'adresses IP publiques dans le champ Source traduite. Augmentant ainsi le nombre de traductions NAT possibles.

2. NAT statique manuel

Le NAT statique est utilisé beaucoup plus souvent lors de la création manuelle de règles de traduction. Un exemple classique est la redirection de port. Le cas où ils accèdent à une adresse IP publique (qui peut appartenir à la passerelle) depuis un réseau externe via un port spécifique et que la requête est transmise à une ressource interne. Dans nos travaux de laboratoire, nous transmettrons le port 80 au serveur DMZ.

Leçon vidéo

Restez à l'écoute pour en savoir plus et rejoignez notre

chaîne YouTube :)