Ce sont des documents de notre entreprise et habrablog sur l'utilisation des données personnelles, la protection des systèmes informatiques et le développement du cloud. Dans ce recueil, vous trouverez des articles avec une analyse des termes, des approches et technologies de base, ainsi que des documents sur les normes informatiques.

/ Unsplash / Zan Ilic

/ Unsplash / Zan IlicTravailler avec les données personnelles, les normes et les principes fondamentaux de la sécurité des informations

- Quelle est l'essence de la loi sur les données personnelles (PD) . Documents introductifs sur les actes législatifs régissant le travail avec PD. Nous indiquons qui concerne et ne s'applique pas à la loi fédérale n ° 152, et ce qui doit être compris par le consentement au traitement de la DP. Et nous donnons un plan d'actions pour se conformer aux exigences de la loi fédérale, et pourtant nous abordons les équipements de sécurité et de protection.

- Données personnelles: moyens de protection . Nous analysons les exigences de protection PD, les types de menaces et les niveaux de sécurité. De plus, nous fournissons une liste d'actes législatifs sur le sujet et une liste de base de mesures pour assurer la sécurité des DP.

- PD et cloud public . La troisième partie de notre cycle de données personnelles. Cette fois-ci, nous parlons du cloud public: nous examinons les problèmes de protection du système d'exploitation, des canaux de communication, de l'environnement virtuel, et parlons également de la répartition de la responsabilité de la sécurité des données entre le propriétaire du serveur virtuel et le fournisseur IaaS.

- Les régulateurs européens s'opposent aux bannières de cookies . Aperçu de la situation avec la notification aux utilisateurs de l'installation de cookies. Il s'agira de savoir pourquoi les agences gouvernementales de plusieurs pays européens disent que l'utilisation de bannières est contraire au RGPD et viole les droits des citoyens. Nous considérons la question du point de vue des ministères spécialisés, des propriétaires de sites Web, des agences de publicité et des utilisateurs. Cet habrapost a déjà recueilli plus de 400 commentaires et s'apprête à dépasser la barre des 25 mille vues.

/ Unsplash / Alvaro Reyes

/ Unsplash / Alvaro Reyes- Ce que vous devez savoir sur la signature numérique . Connaissance du sujet pour ceux qui souhaitent comprendre ce que sont les signatures numériques et savoir comment fonctionne leur système d'identification. Nous examinons également brièvement les problèmes de certification et comprenons sur quelles clés multimédias peuvent être stockées et s'il vaut la peine d'acheter un logiciel spécialisé.

- ACME approuvé par l'IETF - Il s'agit de la norme pour travailler avec des certificats SSL . Nous parlons de la façon dont la nouvelle norme aidera à automatiser la réception et la configuration des certificats SSL. Et par conséquent, pour augmenter la fiabilité et la sécurité de la vérification des noms de domaine. Nous présentons le mécanisme de l'ACME, les opinions des représentants de l'industrie et les caractéristiques des solutions similaires - protocoles SCEP et EST.

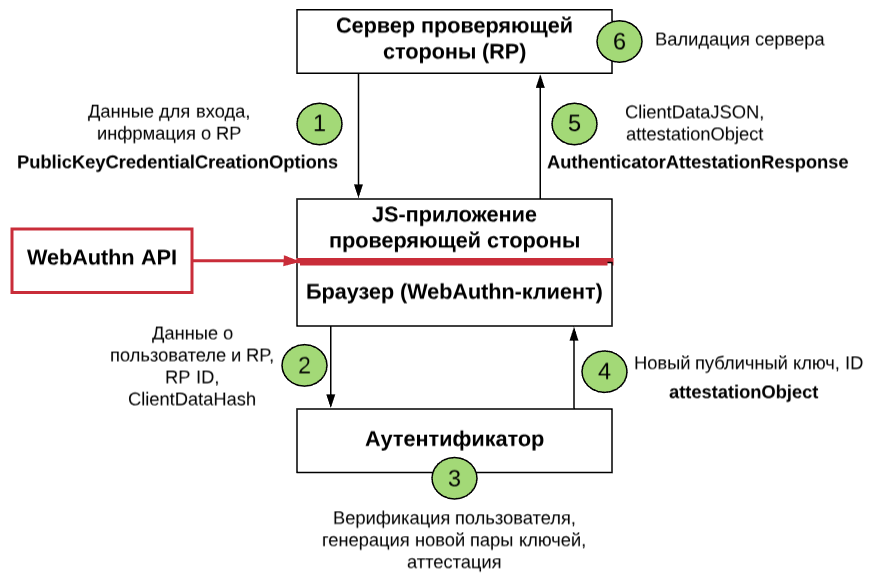

- La norme WebAuthn est officiellement terminée . Il s'agit de la nouvelle norme d'authentification sans mot de passe. Nous parlons de son fonctionnement WebAuthn ( schéma ci-dessous ), ainsi que des avantages, inconvénients et obstacles à la mise en œuvre de la norme.

- Fonctionnement de la sauvegarde dans le cloud . Informations de base pour ceux qui souhaitent savoir combien de copies il en coûte de faire, où les placer, à quelle fréquence mettre à jour et comment configurer un système de sauvegarde simple dans un environnement virtuel.

- Comment protéger un serveur virtuel . Article d'introduction sur la défense de base contre les options d'attaque les plus courantes. Nous donnons des recommandations de base: de l'authentification à deux facteurs à la surveillance avec des exemples d'implémentation dans le cloud 1cloud.

Développement Cloud

- DevOps dans le cloud: notre expérience . Nous décrivons comment le développement de la plateforme cloud 1cloud a été construit. Tout d'abord, comment nous avons commencé sur la base du cycle traditionnel «développement - test - débogage». Viennent ensuite les pratiques DevOps que nous appliquons maintenant. Le matériel couvre les sujets de modifications, d'assemblage, de test, de débogage, de déploiement de solutions logicielles et d'utilisation des outils DevOps.

- Fonctionnement du processus d'intégration continue . Habrapost sur l'IC et les outils spécialisés. Nous disons ce que l'on entend par intégration continue, nous connaissons l'histoire de la démarche et ses principes. Séparément, nous parlons de choses qui peuvent interférer avec la mise en œuvre de CI dans l'entreprise, et nous présentons un certain nombre de cadres populaires.

- Pourquoi un programmeur a-t-il besoin d'un lieu de travail dans le cloud ? En 2016, TechCrunch a déclaré que le développement de logiciels locaux était en train de mourir. Il a été remplacé par le travail à distance et les emplois des programmeurs sont allés dans le cloud. Dans notre présentation de ce sujet, nous expliquons comment organiser un espace de travail pour une équipe de développement et déployer de nouveaux logiciels dans un environnement virtuel.

- Comment les développeurs utilisent les conteneurs . Nous vous expliquons ce qui se passe avec les applications à l'intérieur des conteneurs et comment gérer tout cela. Nous parlerons également de la programmation d'applications et du travail avec des systèmes très chargés.

/ Unsplash / Luis Villasmil

/ Unsplash / Luis Villasmil

Nos autres collections: