Cet article est une continuation du

matériel précédent sur les caractéristiques de la configuration de l'équipement

Palo Alto Networks . Ici, nous voulons parler de la configuration

du VPN site à site IPSec sur les équipements

Palo Alto Networks et d'une option de configuration possible pour connecter plusieurs fournisseurs Internet.

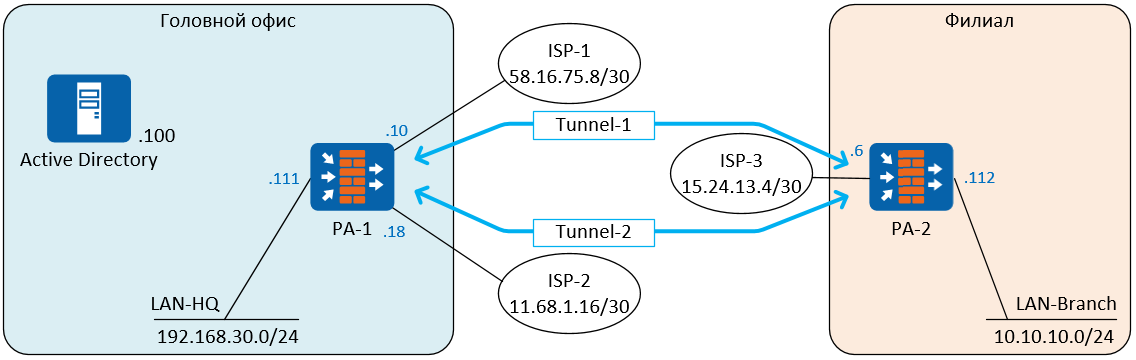

Pour démonstration, le schéma standard de connexion du siège social à la succursale sera utilisé. Afin de fournir une connexion Internet à tolérance de pannes, le siège social utilise la connexion simultanée de deux fournisseurs: ISP-1 et ISP-2. La succursale n'a de connexion qu'avec un seul fournisseur, ISP-3. Entre les pare-feu PA-1 et PA-2, deux tunnels sont construits. Les tunnels fonctionnent en mode de

veille active , le tunnel-1 est actif, le tunnel-2 commencera à transmettre le trafic lorsque le tunnel-1 échoue. Tunnel-1 utilise une connexion au fournisseur de services Internet ISP-1, Tunnel-2 utilise une connexion au fournisseur de services Internet ISP-2. Toutes les adresses IP sont générées aléatoirement à des fins de démonstration et ne sont pas liées à la réalité.

Pour construire un VPN de site à site,

IPSec sera utilisé - un ensemble de protocoles pour protéger les données transmises sur IP.

IPSec fonctionnera en utilisant le protocole de sécurité

ESP (Encapsulating Security Payload), qui assurera le cryptage des données transmises.

IPSec comprend

IKE (Internet Key Exchange), le protocole chargé de négocier les paramètres de sécurité SA (associations de sécurité) qui sont utilisés pour protéger les données transmises. Les pare-feu PAN prennent en charge

IKEv1 et

IKEv2 .

Dans le VPN

IKEv1 , la connexion est établie en deux étapes:

Phase 1 IKEv (tunnel IKE) et

Phase 2 IKEv1 (tunnel IPSec), de sorte que deux tunnels sont créés, dont l'un sert à l'échange d'informations de service entre les pare-feu et le second à la transmission du trafic. Il existe deux modes de fonctionnement dans

IKEv1 Phase 1 - le mode principal et le mode agressif. Le mode agressif utilise moins de messages et est plus rapide, mais ne prend pas en charge la protection de l'identité des pairs.

IKEv2 a remplacé

IKEv1 , et par rapport à

IKEv1, son principal avantage est moins d'exigences de bande passante et une négociation SA plus rapide.

IKEv2 utilise moins de messages de service (4 au total), prend en charge le protocole EAP, MOBIKE et ajoute un mécanisme de vérification de la disponibilité des pairs avec lequel un tunnel est créé -

Liveness Check , remplaçant la détection des homologues morts dans IKEv1. Si le test échoue,

IKEv2 peut réinitialiser le tunnel, puis récupérer automatiquement dès que possible. Vous pouvez en

savoir plus sur les différences

ici .

Si le tunnel est construit entre des pare-feu de différents fabricants, il peut y avoir des bogues dans l'implémentation d'

IKEv2 , et pour la compatibilité avec un tel équipement, il est possible d'utiliser

IKEv1 . Dans d'autres cas, il est préférable d'utiliser

IKEv2 .

Étapes de configuration:

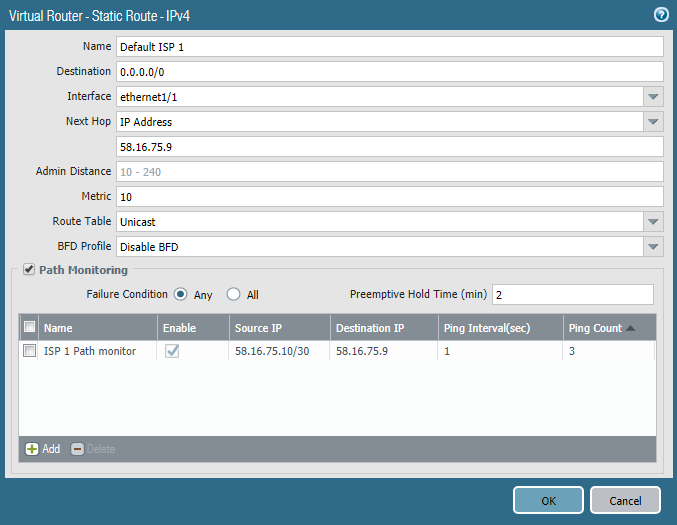

• Configuration de deux fournisseurs Internet en mode actif \ veilleIl existe plusieurs façons d'implémenter cette fonctionnalité. L'un d'eux consiste à utiliser le mécanisme de

surveillance de chemin d'accès , qui est devenu disponible depuis

PAN-OS 8.0.0 . Cet exemple utilise la version 8.0.16. Cette fonctionnalité est similaire à IP SLA dans les routeurs Cisco. Dans le paramètre de la route statique par défaut, l'envoi de paquets ping à une adresse IP spécifique à partir d'une adresse source spécifique est configuré. Dans ce cas, l'interface ethernet1 / 1 envoie une requête ping à la passerelle par défaut une fois par seconde. S'il n'y a pas de réponse à trois pings consécutifs, la route est considérée comme inopérante et est supprimée de la table de routage. Le même itinéraire est configuré en direction du deuxième fournisseur Internet, mais avec plus de métriques (c'est la sauvegarde). Dès que la première route est supprimée de la table, le pare-feu commencera à envoyer du trafic le long de la deuxième route -

Basculement . Lorsque le premier fournisseur commence à répondre aux pings, son itinéraire revient à la table et remplace le second en raison de la meilleure métrique -

Fail-Back . Le processus de

basculement prend plusieurs secondes en fonction des intervalles configurés, mais dans tous les cas, le processus n'est pas instantané et à ce moment le trafic est perdu.

Le fail-back passe sans perte de trafic. Il est possible d'accélérer le

basculement en utilisant

BFD , si votre FAI propose cette option.

BFD est pris en charge à partir de la série

PA-3000 et

VM-100 . En tant qu'adresse de ping, il est préférable de spécifier non pas la passerelle du fournisseur, mais une adresse Internet publique, toujours accessible.

• Création d'une interface tunnel

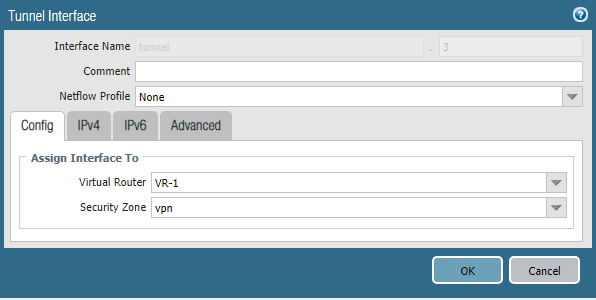

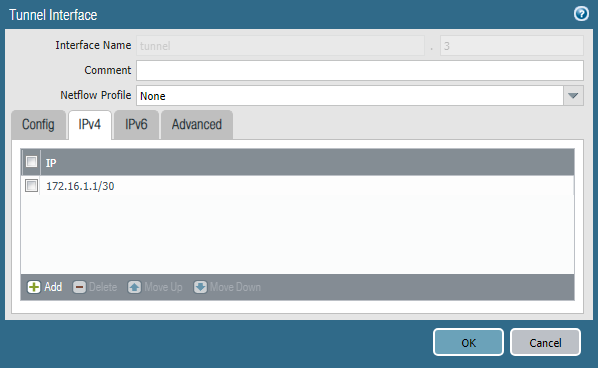

• Création d'une interface tunnelLe trafic à l'intérieur du tunnel est transmis via des interfaces virtuelles spéciales. Chacun d'eux doit être configuré avec une adresse IP du réseau de transit. Dans cet exemple, le sous-réseau 172.16.1.0/30 sera utilisé pour Tunnel-1 et le sous-réseau 172.16.2.0/30 sera utilisé pour Tunnel-2.

L'interface tunnel est créée dans la section

Réseau -> Interfaces -> Tunnel . Vous devez spécifier le routeur virtuel et la zone de sécurité, ainsi que l'adresse IP du réseau de transport correspondant. Le numéro d'interface peut être quelconque.

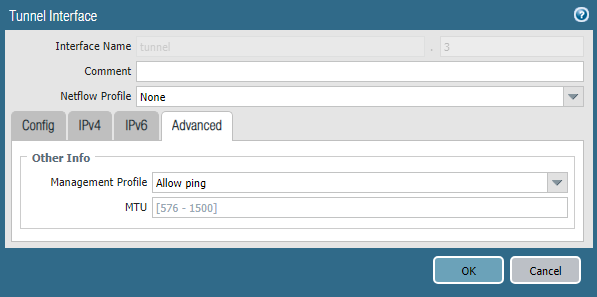

Dans la section

Avancé , vous pouvez spécifier un

profil de gestion qui autorise le ping vers cette interface, cela peut être utile pour les tests.

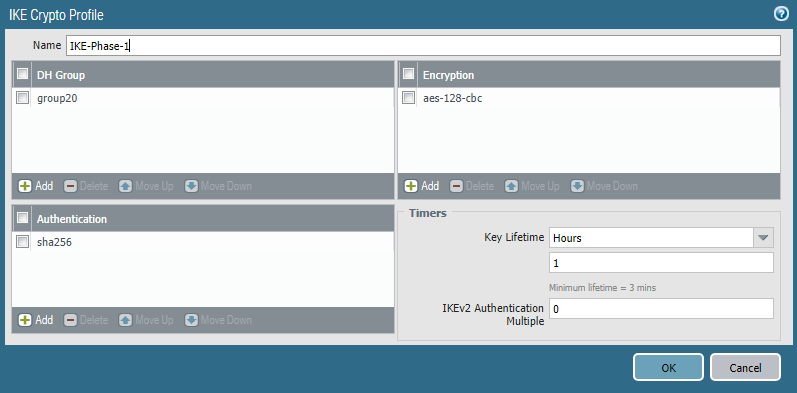

• Configurer le profil IKELe profil IKE

• Configurer le profil IKELe profil IKE est responsable de la première étape de la création d'une connexion VPN; ici, les paramètres du tunnel

IKE phase 1 sont spécifiés. Le profil est créé dans la section

Réseau -> Profils réseau -> Crypto IKE . Vous devez spécifier l'algorithme de chiffrement, le hachage, le groupe Diffie-Hellman et la durée de vie de la clé. En général, plus les algorithmes sont complexes, plus les performances sont mauvaises; ils doivent être sélectionnés en fonction d'exigences de sécurité spécifiques. Cependant, il est fortement déconseillé d'utiliser le groupe Diffie-Hellman inférieur à 14 pour protéger les informations importantes. Cela est dû à la vulnérabilité du protocole, qui ne peut être nivelé qu'en utilisant une taille de module de 2048 bits ou plus, ou des algorithmes de cryptographie elliptiques, qui sont utilisés dans les groupes 19, 20, 21, 24. Ces algorithmes sont plus productifs que la cryptographie traditionnelle.

Plus de détails ici . Et

ici .

• Configurer le profil IPSec

• Configurer le profil IPSecLa deuxième étape de la création d'une connexion VPN est le tunnel IPSec. Les paramètres SA pour celui-ci sont configurés dans

Réseau -> Profils réseau -> Profil de cryptage IPSec . Ici, vous devez spécifier le protocole IPSec -

AH ou

ESP , ainsi que les paramètres

SA - hachage, algorithmes de chiffrement, groupes Diffie-Hellman et durée de vie des clés. Les paramètres SA dans IKE Crypto Profile et IPSec Crypto Profile peuvent ne pas correspondre.

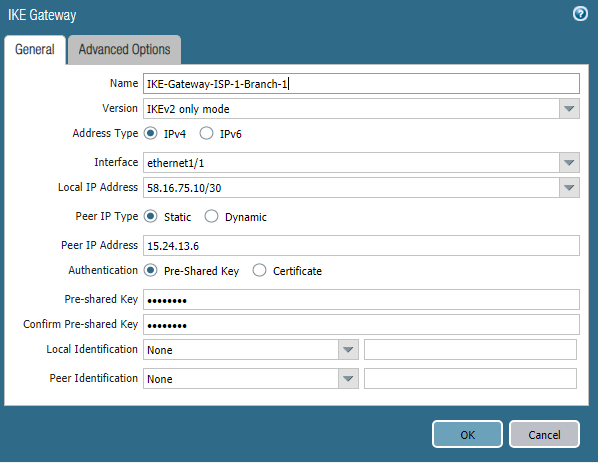

• Configurer la passerelle IKEUne passerelle IKE

• Configurer la passerelle IKEUne passerelle IKE est un objet qui identifie le routeur ou le pare-feu avec lequel un tunnel VPN est construit. Pour chaque tunnel, vous devez créer votre propre

passerelle IKE . Dans ce cas, deux tunnels sont créés, un via chaque fournisseur Internet. L'interface sortante correspondante et son adresse IP, son adresse IP homologue et sa clé commune sont indiquées. Vous pouvez utiliser des certificats comme alternative à une clé partagée.

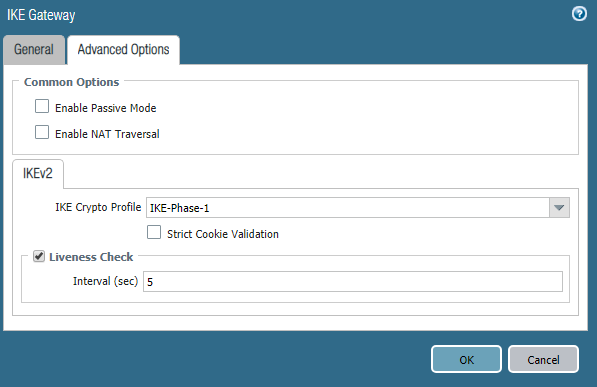

Cela indique le

profil de cryptage IKE créé précédemment. Les paramètres du deuxième objet de

passerelle IKE sont similaires, à l'exception des adresses IP. Si le pare-feu Palo Alto Networks se trouve derrière un routeur NAT, le mécanisme

NAT Traversal doit être activé.

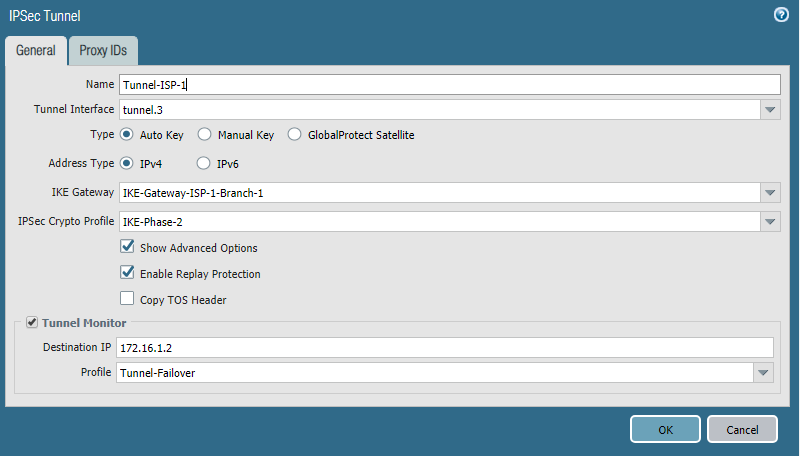

• Configurer le tunnel IPSecLe tunnel IPSec

• Configurer le tunnel IPSecLe tunnel IPSec est un objet qui spécifie les paramètres du tunnel IPSec, comme son nom l'indique. Ici, vous devez spécifier l'interface de tunnel et les objets de

passerelle IPSec Crypto Profile créés précédemment. Pour garantir la commutation automatique du routage vers le tunnel de secours, vous devez activer

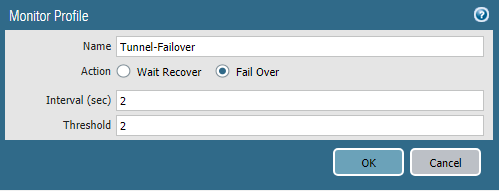

Tunnel Monitor . Il s'agit d'un mécanisme qui vérifie si un homologue est vivant à l'aide du trafic ICMP. En tant qu'adresse de destination, vous devez spécifier l'adresse IP de l'interface de tunnel du pair avec lequel le tunnel est en cours de construction. Le profil indique les temporisateurs et l'action en cas de perte de connexion.

Wait Recover - attendez que la connexion soit rétablie,

Fail Over - envoyez du trafic sur une autre route, le cas échéant. La configuration du deuxième tunnel est complètement la même; la deuxième interface de tunnel et la passerelle IKE sont indiquées.

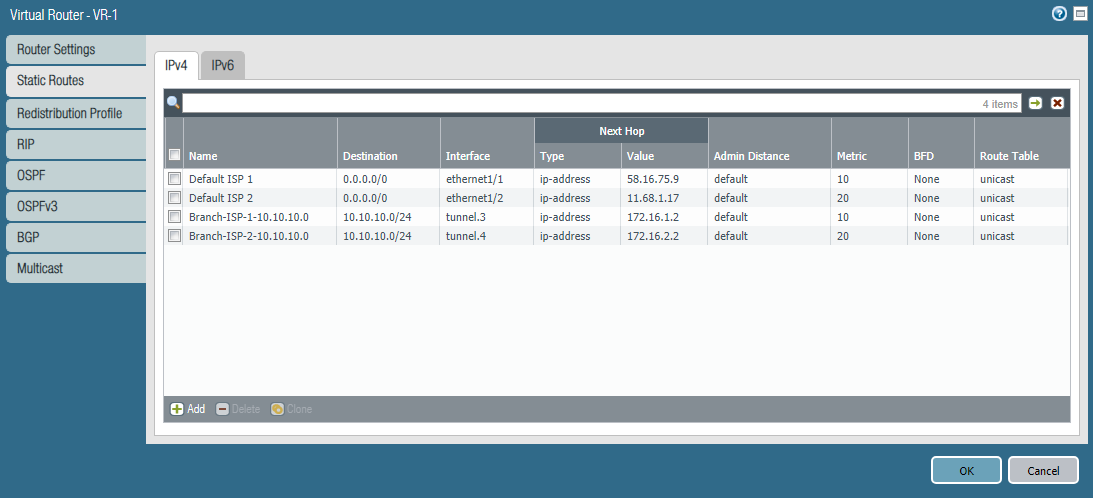

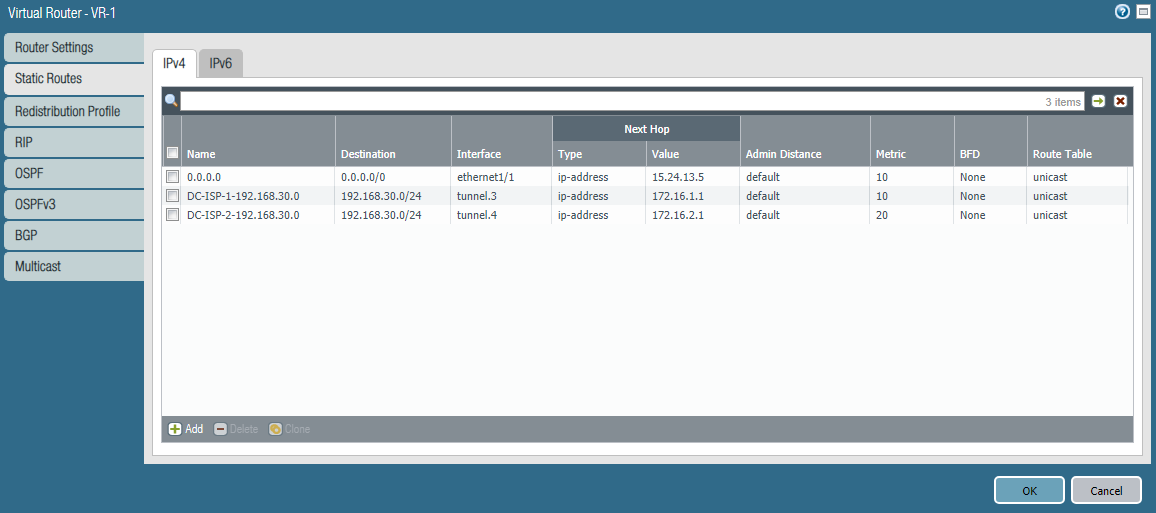

• Configuration du routage

• Configuration du routageCet exemple utilise le routage statique. Sur le pare-feu PA-1, en plus de deux routes par défaut, vous devez spécifier deux routes vers le sous-réseau 10.10.10.0/24 dans la branche. Un itinéraire utilise Tunnel-1, l'autre Tunnel-2. L'itinéraire via Tunnel-1 est basique car il a une métrique inférieure. Le mécanisme de

surveillance des chemins pour ces routes n'est pas utilisé.

Tunnel Monitor est responsable de la commutation.

Les mêmes routes pour le sous-réseau 192.168.30.0/24 doivent être configurées sur PA-2.

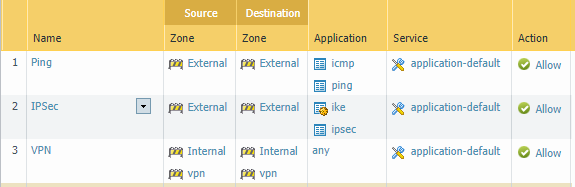

• Configurer les règles de réseau

• Configurer les règles de réseauPour que le tunnel fonctionne, vous avez besoin de trois règles:

- Pour que Path Monitor fonctionne, activez ICMP sur les interfaces externes.

- Pour IPSec, activez les applications ike et ipsec sur les interfaces externes.

- Autorisez le trafic entre les sous-réseaux internes et les interfaces de tunnel.

Conclusion

ConclusionCet article décrit la configuration d'une connexion Internet à sécurité intégrée et

d'un VPN de site à site . Nous espérons que ces informations ont été utiles et le lecteur a eu une idée des technologies utilisées dans les

réseaux de Palo Alto . Si vous avez des questions sur la personnalisation et des suggestions sur les sujets des futurs articles - écrivez-les dans les commentaires, nous nous ferons un plaisir de vous répondre.