Ils ont souvent écrit sur les réseaux de zombies sur Habré, ce qui n'est pas surprenant - il s'agit vraiment d'une menace importante qui n'a pas disparu. Dans notre article d'aujourd'hui, nous parlerons des réseaux de zombies pertinents en 2019 et des dommages qu'ils peuvent causer aux entreprises - pas aux grandes entreprises, mais aux petites et moyennes entreprises.

À qui s'adresse la menace?

Selon

Securelist , les organisations et services financiers sont d'un intérêt maximal pour les développeurs de botnet. Ils représentent plus de 70% de toutes les attaques. Il s'agit des services bancaires en ligne, des boutiques en ligne, de divers types d'agrégateurs de paiement, etc.

La deuxième place (ici, seulement environ 6% de toutes les attaques) est occupée par les réseaux sociaux et les grands sites d'information, ainsi que les moteurs de recherche et les services de messagerie sociale. Ici, les attaquants tentent de capturer autant de données personnelles de l'utilisateur que possible pour de nouvelles attaques.

La troisième place avec environ 5% est occupée par les ressources offrant divers produits et services, et ces sites ne sont pas des boutiques en ligne. Les fournisseurs d'hébergement et certaines autres organisations entrent dans cette catégorie. Les attaquants s'intéressent principalement aux données personnelles de la victime.

En outre, les «botovods» ont dirigé leurs systèmes vers divers types de services de crypto-monnaie, y compris les échanges, les portefeuilles, etc.

Il est clair que les attaquants sont principalement intéressés par les entreprises des pays riches, de sorte que les services et les sites basés aux États-Unis, en Grande-Bretagne, au Canada, en Europe et en Chine sont attaqués.

Comment un botnet nuit-il aux entreprises?

Spam depuis les adresses IP de l'entrepriseUn botnet ne peut pas être «emprisonné» pour avoir effectué des attaques complexes, mais plutôt agir comme un outil de spam. Et plus il y a d'éléments dans le botnet, plus l'efficacité de cet outil est élevée. Si le spam est envoyé à partir d'appareils infectés d'une entreprise, son adresse IP ira automatiquement aux filtres anti-spam. Et cela signifie qu'après un certain temps, tous les e-mails envoyés par les employés de l'entreprise à partir de PC locaux seront envoyés au spam des clients, partenaires et autres contacts. Il n'est pas si simple de rectifier cette situation, mais cela peut causer un préjudice important (on peut imaginer comment l'accord est rompu du fait que des documents importants ne sont pas tombés entre de bonnes mains à temps).

DDoS à partir des adresses IP de l'entrepriseÀ peu près les mêmes que dans le cas ci-dessus, ce n'est que cette fois que le botnet utilise des ordinateurs infectés de l'entreprise pour mener des attaques DDoS. Dans ce cas, les adresses IP vues dans le «dark business» seront mises sur liste noire par divers fournisseurs et seront bloquées. À l'avenir, les employés de l'entreprise dont les PC ont été affectés auront des difficultés d'accès à certaines ressources - les demandes seront bloquées au niveau des fournisseurs de différentes échelles.

Dans certains cas, les entreprises peuvent désactiver complètement l'accès au réseau si l'attaque est grave. Et le manque d'Internet, même pendant plusieurs heures, est un grave problème pour les entreprises.

Attaque DDoS directe sur une entrepriseUn grand nombre de botnets sont créés pour les attaques DDoS. Leur puissance est désormais très élevée, de sorte que le botnet moyen peut complètement «mettre» les services et les sites d'une entreprise régulière. Et c'est un plaisir très cher. Selon des experts, une telle entreprise directe peut coûter de

20 000 à 100 000 $ l'heure à une entreprise .

Même si les services de l'entreprise attaquée continuent de fonctionner, c'est beaucoup plus lent que d'habitude. Cela pose une perte directe et indirecte. Et même dans le cas d'une attaque DDoS faible, qui n'a pas affecté l'efficacité de l'entreprise, vous pouvez rencontrer des "journaux sales" - lorsque l'analyse des services de l'entreprise est impossible en raison du grand nombre d'adresses IP tierces. Dans de tels cas, Google Analytics devient inutile.

Vol d'informations importantesLes réseaux de zombies qui existent aujourd'hui sont multifonctionnels et se composent d'un grand nombre de modules. Un opérateur de botnet peut transformer un botnet «endormi» en un voleur de données d'entreprise (données client, accès aux ressources internes, accès à une banque client, etc.). au clic d'un doigt. Et c'est une menace beaucoup plus sensible pour les entreprises que le spam ou les DDoS.

Un botnet peut voler des données de plusieurs manières, y compris une telle que le keylogging. Un enregistreur de frappe peut être «affiné», par exemple, pour travailler avec PayPal et activé uniquement lorsqu'un utilisateur essaie de se connecter à son compte.

Procurations pour les attaquesUn botnet peut transformer des machines d'entreprise en proxys qui serviront de «point de transit» pour les attaques. Et ici, tout est déjà bien pire que dans le cas du spam ou des DDoS - si l'attaque était grave et a causé du tort à quelqu'un, l'entreprise peut faire l'objet d'une attention particulière de la part des forces de l'ordre.

Ressources de l'entrepriseSi le botnet est actif, cela peut nécessiter des ressources informatiques importantes. Autrement dit, les machines d'entreprise seront utilisées par les cybercriminels, avec l'énergie et le temps de processeur correspondants. Si une entreprise dont les ordinateurs sont infectés travaille avec des coûts gourmands en ressources, cela peut affecter l'efficacité des processus de travail. Un exemple est l'exploitation minière. Un botnet peut être activé en tant que mineur, puis les PC infectés donneront une partie importante de leur pouvoir d'extraction de pièces aux attaquants.

Perte de réputationTout cela peut finalement affecter la réputation de l'entreprise, car une organisation dont les adresses IP sont vues dans des «affaires sombres» sera une situation difficile. Ce n'est peut-être pas si simple de tout remettre à la case départ.

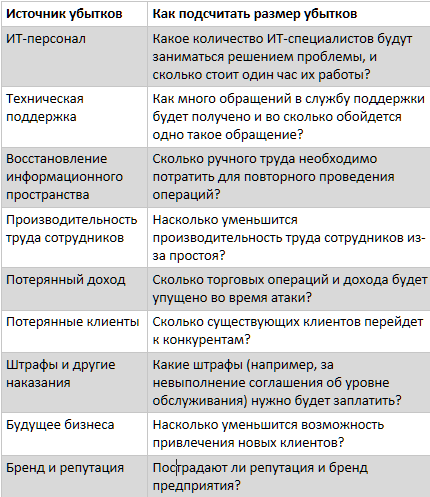

Comment calculer les pertes?

C'est mieux, bien sûr, s'il n'y a pas de pertes. Mais s'il y a un problème avec le botnet, vous pouvez calculer les coûts actuels et futurs qui sont nécessaires pour éliminer le problème en utilisant l'algorithme ci-dessous. Nous résumons tous les articles coûteux et obtenons le montant total.

Selon le Ponemon Institute, dans les situations difficiles où l'entreprise cesse de fonctionner, les pertes

peuvent être énormes et s'élever à des milliers de dollars par minute. Dans le cas des grandes entreprises, ce sont des centaines de milliers. Pour les petites et moyennes entreprises, la perte totale n'est pas aussi importante que celle des sociétés, mais pour l'entreprise elle-même, même quelques milliers de dollars peuvent être un luxe inadmissible, si nous parlons d'une petite organisation.

Exemples de Botnet

Il existe de nombreux réseaux de zombies, à petite et à grande échelle, avec des millions d'éléments dans leur réseau. À titre d'exemple, nous pouvons citer ceux d'entre eux qui étaient les

plus actifs en 2018 (et ils ne sont allés nulle part aujourd'hui).

Bêta botLe nombre d'attaques commises par ce botnet représente plus de 13% du volume total d'attaques uniques de 2018. Le malware a fonctionné dans 42 pays, le plus grand intérêt de ses créateurs a été causé par les services financiers, les réseaux sociaux et les grands portails.

Trickster (TrickBot)Presque le même botnet actif que le précédent. Avec son aide, 12,85% du nombre total d'attaques uniques ont été commises. Il a travaillé dans 65 pays, a attaqué des services financiers et de crypto-monnaie.

PandaCe botnet a fait 9,84% du nombre total d'attaques uniques. Il a travaillé dans 33 pays, a attaqué des services financiers et de crypto-monnaie.

Parmi les botnets à succès, SpyEye et Ramnit méritent également d'être mentionnés.

Le botnet géant Mirai se distingue, ce qui a causé des dommages à des centaines de millions de dollars américains. Une nouvelle version du botnet est déjà active et fonctionne,

commençant progressivement à infecter de nouveaux appareils à travers le monde .

Comment se protéger d'un botnet?

En principe, les méthodes de protection ne sont pas différentes de celles qui sont utilisées pour empêcher tout logiciel malveillant d'infecter les ordinateurs. C’est d’abord une «hygiène informatique» personnelle, c’est-à-dire que vous devez savoir que cliquer sur des liens dans des messages électroniques, ouvrir des fichiers envoyés par des contacts connus et inconnus, cliquer sur des bannières comme «votre PC est infecté et c’est besoin d'être traité »- tout cela est lourd d'infection non seulement pour les équipements personnels, mais aussi pour les entreprises.

Les entreprises doivent régulièrement organiser des formations pour les salariés sur le thème de la sécurité de l'information avec une démonstration de différents cas. Les gens doivent comprendre que suivre un lien avec des chats drôles qu'un contact personnel a envoyé peut menacer les entreprises. Le maillon le plus faible de la chaîne de sécurité des informations d'entreprise est une personne, et non un logiciel ou du matériel.

Mais la protection matérielle et logicielle devrait l'être. Il s'agit d'antivirus logiciels, de pare-feu ou de pare-feu «de fer»

comme ZyWALL ATP500 , qui offrent une protection à plusieurs niveaux de la protection multicouche. De tels systèmes aident à bloquer non seulement les menaces connues mais également inconnues (menaces zero-day), ainsi qu'à prévenir les DDoS de niveau intermédiaire. Selon la taille du réseau d'entreprise et ses capacités financières, vous pouvez utiliser les modèles Zyxel ATP200, ATP500 ou ATP800.

Dans toute entreprise dont le travail dépend fortement des ordinateurs et des logiciels, y compris les services cloud, il devrait y avoir une stratégie de sécurité des informations détaillée. Et ce n'est pas seulement un morceau de papier accroché à côté du plan d'évacuation. L'élaboration de la stratégie signifie que les mesures proposées doivent être testées "sur le terrain", il est nécessaire de mener des formations et des ateliers avec les employés. Tout cela n’exclura pas, mais réduira considérablement les menaces d’information dangereuses pour l’entreprise.