Pour assurer la haute efficacité des outils de sécurité de l'information, un rôle important est joué par la connexion de ses composants. Il vous permet de bloquer non seulement les menaces externes, mais aussi internes. Lors de la conception d'une infrastructure réseau, tous les moyens de protection sont importants, qu'il s'agisse d'un antivirus ou d'un pare-feu, afin qu'ils fonctionnent non seulement au sein de leur classe (Endpoint security ou NGFW), mais ont également la possibilité d'interagir les uns avec les autres pour combattre conjointement les menaces.

Un peu de théorie

Il n'est pas surprenant que les cybercriminels actuels soient devenus plus entreprenants. Ils utilisent un certain nombre de technologies réseau pour propager des logiciels malveillants:

Les e-mails de phishing feront en sorte que le logiciel malveillant franchisse le seuil de votre réseau à l'aide d'attaques connues ou d'attaques «zero-day» suivies d'une élévation de privilèges ou d'un mouvement latéral sur le réseau. Avoir un appareil infecté peut signifier que votre réseau peut être utilisé à des fins mercenaires par un attaquant.

Dans certains cas, lorsqu'il est nécessaire d'assurer l'interaction des composants de sécurité des informations, lors de la réalisation d'un audit de sécurité des informations sur l'état actuel du système, il ne peut pas être décrit à l'aide d'un ensemble unique de mesures interconnectées. Dans la plupart des cas, de nombreuses solutions technologiques axées sur la lutte contre un type de menace spécifique ne permettent pas l'intégration avec d'autres solutions technologiques. Par exemple, les produits de protection des terminaux utilisent une analyse comportementale et basée sur les signatures pour déterminer si un fichier est infecté ou non. Les pare-feu utilisent d'autres technologies pour arrêter le trafic malveillant, notamment le filtrage Web, l'IPS, le sandboxing, etc. Néanmoins, dans la plupart des organisations, ces composants de sécurité de l'information ne sont pas connectés entre eux et fonctionnent de manière isolée.

Tendances technologiques Heartbeat

Une nouvelle approche pour garantir la cybersécurité implique une protection à tous les niveaux, dans laquelle les solutions utilisées à chacun d'entre eux sont interconnectées et ont la capacité d'échanger des informations. Cela conduit à la création du système de sécurité synchronisée (SynSec). SynSec est un processus de sécurité des informations en tant que système unique. Dans ce cas, chaque composant de sécurité de l'information est connecté les uns aux autres en temps réel. Par exemple, la solution

Sophos Central est implémentée selon ce principe.

La technologie Security Heartbeat assure la communication entre les composants de sécurité, assurant le fonctionnement conjoint du système et sa surveillance. Les classes suivantes sont intégrées dans

Sophos Central :

Il est facile de voir que Sophos Central prend en charge une gamme assez large de solutions de sécurité des informations. Chez Sophos Central, le concept SynSec est basé sur trois principes importants: détection, analyse et réponse. Pour une description détaillée d'entre eux, arrêtons-nous sur chacun d'eux.

Concepts de SynSec

DÉTECTION (identification des menaces inconnues)

Les produits Sophos gérés par Sophos Central partagent automatiquement des informations entre eux pour identifier les risques et les menaces inconnues, notamment:

- analyse du trafic réseau avec la capacité d'identifier les applications à haut risque et le trafic malveillant;

- Détection des utilisateurs avec un groupe à haut risque grâce à une analyse de corrélation de leurs actions sur le réseau.

ANALYSE (instantanée et intuitive)

L'analyse des incidents en temps réel permet de comprendre instantanément la situation actuelle du système.

- Affiche la chaîne complète des événements qui ont conduit à l'incident, y compris tous les fichiers, clés de registre, URL, etc.

REPONSE (réponse automatique aux incidents)

La définition de politiques de sécurité vous permet de répondre automatiquement aux infections et aux incidents en quelques secondes. Ceci est fourni par:

- isolation instantanée des appareils infectés et arrêt de l'attaque en temps réel (même dans le même réseau / domaine de diffusion);

- restreindre l'accès aux ressources réseau de l'entreprise pour les appareils qui ne respectent pas les politiques;

- démarrage à distance de l'analyse de l'appareil lorsqu'un spam sortant est détecté.

Nous avons passé en revue les principes de sécurité de base sur lesquels Sophos Central fonctionne. Passons maintenant à une description du fonctionnement de la technologie SynSec.

De la théorie à la pratique

Pour commencer, expliquons comment SynSec établit l'interaction entre les appareils à l'aide de la technologie Heartbeat. La première étape consiste à enregistrer Sophos XG auprès de Sophos Central. À ce stade, il reçoit un certificat d'auto-identification, l'adresse IP et le port par lesquels les appareils finaux communiqueront avec lui à l'aide de la technologie Heartbeat, ainsi qu'une liste des ID des appareils finaux gérés via Sophos Central et leurs certificats clients.

Peu de temps après l'inscription de Sophos XG, Sophos Central transmettra des informations aux terminaux afin d'initier les communications Heartbeat:

- Liste des autorités de certification utilisées pour émettre les certificats Sophos XG

- une liste d'ID d'appareils enregistrés auprès de Sophos XG;

- Adresse IP et port Heartbeat pour la communication.

Ces informations sont stockées sur l'ordinateur de la manière suivante:% ProgramData% \ Sophos \ Hearbeat \ Config \ Heartbeat.xml et sont régulièrement mises à jour.

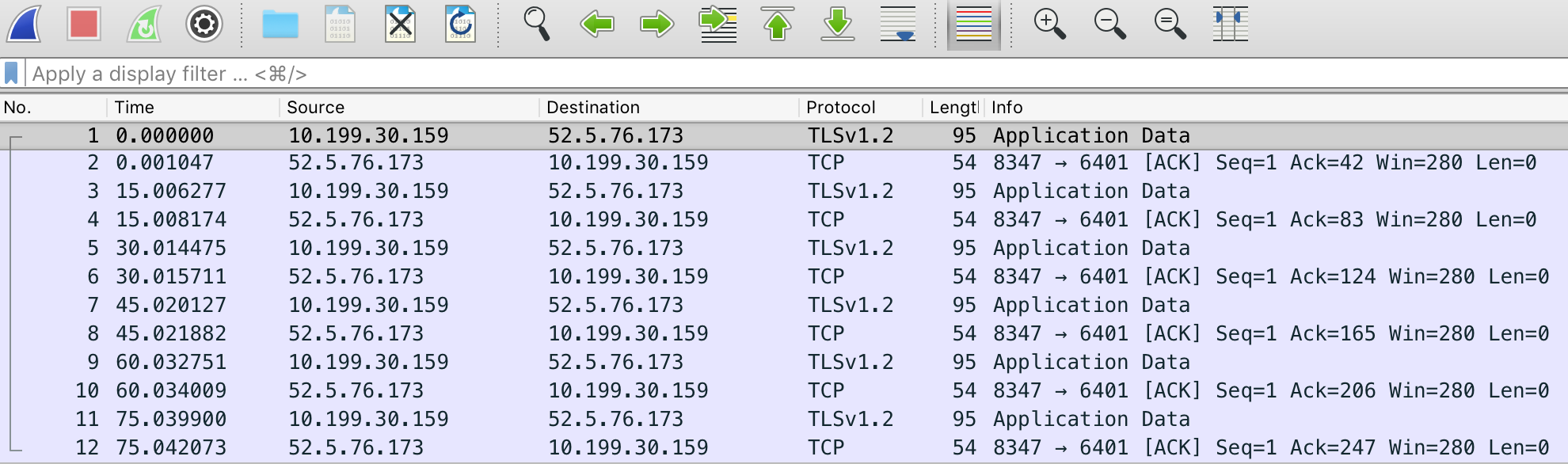

La technologie Heartbeat communique en envoyant des messages de point de terminaison à l'adresse IP magique 52.5.76.173:8347 et vice versa. L'analyse a révélé que les paquets sont envoyés avec une période de 15 secondes, comme annoncé par le vendeur. Il convient de noter que les messages Heartbeat sont traités directement par le pare-feu XG - il intercepte les paquets et surveille l'état du point de terminaison. Si vous capturez des paquets sur l'hôte, le flux de trafic sera similaire à la communication avec une adresse IP externe, bien qu'en fait le point final communique directement avec le pare-feu XG.

Laissez une application malveillante accéder à l'ordinateur d'une manière ou d'une autre. Sophos Endpoint détecte cette attaque, ou nous arrêtons de recevoir Heartbeat de ce système. Le périphérique infecté envoie automatiquement des informations sur l'infection du système, provoquant une chaîne automatique d'actions. XG Firewall isole instantanément l'ordinateur, empêchant la propagation des attaques et l'interaction avec les serveurs C&C.

Sophos Endpoint supprime automatiquement les logiciels malveillants. Après sa suppression, l'appareil final est synchronisé avec Sophos Central, puis le pare-feu XG restaure l'accès au réseau. L'analyse des causes profondes (RCA ou EDR - Endpoint Detection and Responce) fournit une idée détaillée de ce qui s'est passé.

En supposant que les ressources de l'entreprise sont accessibles à l'aide d'appareils mobiles et de tablettes, est-il possible de fournir SynSec dans ce cas?

Pour ce scénario, Sophos Central prend en charge

Sophos Mobile et

Sophos Wireless . Supposons qu'un utilisateur tente de violer une politique de sécurité sur un appareil mobile protégé par Sophos Mobile. Sophos Mobile détecte une violation de politique de sécurité et envoie des notifications au reste du système, déclenchant une réponse préconfigurée à l'incident. Si Sophos Mobile a une politique «interdire la connectivité réseau», Sophos Wireless restreindra l'accès au réseau pour cet appareil. La barre d'outils Sophos Central de l'onglet Sophos Wireless affiche une notification indiquant que l'appareil est infecté. Au moment où l'utilisateur tente d'accéder au réseau, un écran de démarrage apparaît sur l'écran, informant que l'accès à Internet est limité.

Un point de terminaison a plusieurs états d'état Heartbeat: rouge, jaune et vert.

Le statut rouge se produit dans les cas suivants:

- Malware actif détecté

- Une tentative a été faite pour lancer un malware;

- Trafic réseau malveillant détecté

- les logiciels malveillants n'ont pas été supprimés.

Un statut jaune signifie qu'un programme malveillant inactif a été détecté au niveau du point de terminaison ou qu'un PUP (programme potentiellement indésirable) a été détecté. Un état vert indique qu'aucun des problèmes ci-dessus n'a été détecté.

Après avoir examiné certains des scénarios classiques de l'interaction des appareils protégés avec Sophos Central, nous allons continuer à décrire l'interface graphique de la solution et considérer les paramètres de base et les fonctionnalités prises en charge.

GUI

Le panneau de commande affiche les dernières notifications. De plus, sous forme de diagrammes, une caractéristique récapitulative des différents composants de protection est affichée. Dans ce cas, des données récapitulatives pour la protection des ordinateurs personnels s'affichent. Ce panneau contient également des informations récapitulatives sur les tentatives de visite de ressources dangereuses avec un contenu inapproprié et des statistiques d'analyse des e-mails.

Sophos Central prend en charge l'affichage des alertes par gravité, ce qui empêche l'utilisateur d'ignorer les alertes de sécurité critiques. En plus des informations récapitulatives affichées de manière concise sur l'état du système de sécurité, Sophos Central prend en charge la journalisation des événements et l'intégration avec les systèmes SIEM. Pour de nombreuses entreprises, Sophos Central est une plate-forme pour le SOC interne et pour fournir des services à ses clients - MSSP.

Une fonctionnalité importante est la prise en charge du cache de mise à jour pour les clients de point de terminaison. Cela permet d'économiser la bande passante du trafic externe, car dans ce cas, les mises à jour sont téléchargées une fois sur l'un des clients de noeud final, puis les autres appareils finaux téléchargent des mises à jour à partir de celui-ci. En plus de la fonctionnalité décrite, le point de terminaison sélectionné peut relayer des messages de politique de sécurité et des rapports d'informations vers le cloud Sophos. Cette fonction sera utile s'il existe des appareils terminaux qui n'ont pas d'accès direct à Internet, mais nécessitent une protection. Sophos Central dispose d'une option (protection antialtération) qui interdit de modifier les paramètres de protection de l'ordinateur ou de supprimer un agent de point de terminaison.

L'un des composants de la protection des terminaux est l'antivirus de nouvelle génération (NGAV) -

Intercept X. À l'aide de technologies d'apprentissage machine approfondies, l'antivirus peut détecter des menaces jusque-là inconnues sans utiliser de signatures. La précision de détection est comparable à celle de ses homologues de signature, mais contrairement à eux, elle offre une protection proactive, empêchant les attaques zero-day. Intercept X est capable de fonctionner en parallèle avec les antivirus signatures d'autres fournisseurs.

Dans cet article, nous avons brièvement parlé du concept de SynSec, qui est implémenté dans Sophos Central, ainsi que de certaines fonctionnalités de cette solution. Nous parlerons de la façon dont chacun des composants de sécurité intégrés dans Sophos Central fonctionne dans les articles suivants. Vous pouvez obtenir une version de démonstration de la solution

ici .

Si la solution vous intéresse, vous pouvez nous contacter - société

Factor Group , distributeur Sophos. Il suffit d'écrire gratuitement à

sophos@fgts.ru .