Spoiler du titre du rapport "Le nombre de cas d'utilisation de l'authentification forte a augmenté en raison des menaces de nouveaux risques et des exigences des régulateurs."

La société de recherche Javelin Strategy & Research a publié le rapport The State of Strong Authentication 2019 (l'

original au format pdf peut être téléchargé ici ). Ce rapport indique: quel pourcentage des entreprises américaines et européennes utilisent des mots de passe (et pourquoi peu de gens les utilisent maintenant); pourquoi le pourcentage d'utilisation de l'authentification à deux facteurs basée sur des jetons cryptographiques augmente si rapidement; pourquoi les codes uniques envoyés par SMS ne sont pas sûrs.

Tous ceux qui s'intéressent au sujet de l'authentification présente, passée et future dans les entreprises et les applications utilisateur sont les bienvenus.

La deuxième partie du rapportDu traducteurHélas, la langue par laquelle ce rapport a été rédigé est assez «sèche» et formelle. Et l'utilisation quintuple du mot «authentification» dans une courte phrase n'est pas les mains tordues (ou cerveaux) du traducteur, mais les caprices des auteurs. Lors de la traduction à partir de deux options - pour donner aux lecteurs plus près du texte original ou plus intéressant, j'ai parfois choisi la première, et parfois la seconde. Mais soyez patient, chers lecteurs, le contenu du rapport en vaut la peine.

Certains des éléments insignifiants et non nécessaires pour les pièces narratives ont été supprimés, sinon la majorité n'aurait pas maîtrisé l'ensemble du texte. Ceux qui souhaitent lire le rapport «sans billets de banque» peuvent le faire dans la langue d'origine en cliquant sur le lien.

Malheureusement, les auteurs ne sont pas toujours exacts avec la terminologie. Ainsi, les mots de passe à usage unique (One Time Password - OTP), ils sont parfois appelés «mots de passe», et parfois «codes». Les méthodes d'authentification sont encore pires. Il n'est pas toujours facile pour un lecteur inexpérimenté de deviner que «l'authentification à l'aide de clés cryptographiques» et «l'authentification forte» sont une seule et même chose. J'ai essayé d'unifier autant que possible les termes, d'ailleurs, dans le rapport lui-même, il y a un fragment avec leur description.

Néanmoins, le rapport est fortement recommandé à la lecture, car il contient des résultats de recherche uniques et les bonnes conclusions.

Tous les chiffres et faits sont présentés sans le moindre changement, et si vous n'êtes pas d'accord avec eux, il vaut mieux discuter non pas avec le traducteur, mais avec les auteurs du rapport. Mais mes commentaires (constitués de citations et marqués dans le texte par l' italien ) sont mon jugement de valeur et pour chacun d'eux je serai heureux de discuter (ainsi que la qualité de la traduction).

Revue

De nos jours, les canaux commerciaux numériques de communication avec les clients sont plus importants que jamais. Et au sein de l'entreprise, la communication entre les employés est plus concentrée que jamais sur l'environnement numérique. Et la sécurité de ces interactions dépend de la méthode d'authentification des utilisateurs choisie. Les attaquants utilisent une authentification faible pour pirater en masse les comptes d'utilisateurs. En réponse, les régulateurs resserrent les normes pour mieux protéger les comptes et les données des utilisateurs.

Les menaces associées à l'authentification ne s'étendent pas seulement aux applications grand public; les attaquants peuvent accéder à une application exécutée à l'intérieur de l'entreprise. Une telle opération leur permet d'usurper l'identité des utilisateurs de l'entreprise. Les attaquants utilisant des points d'accès à authentification faible peuvent voler des données et effectuer d'autres activités frauduleuses. Heureusement, il existe des mesures pour lutter contre cela. Une authentification forte peut réduire considérablement le risque qu'un attaquant attaque à la fois les applications grand public et les systèmes d'entreprise.

Cette étude examine: comment les entreprises mettent en œuvre l'authentification pour protéger les applications utilisateur et les systèmes d'entreprise; les facteurs qu'ils prennent en compte lors du choix d'une solution d'authentification; le rôle que l'authentification forte joue dans leurs organisations; les avantages que ces organisations reçoivent.

Résumé

Constatations clés

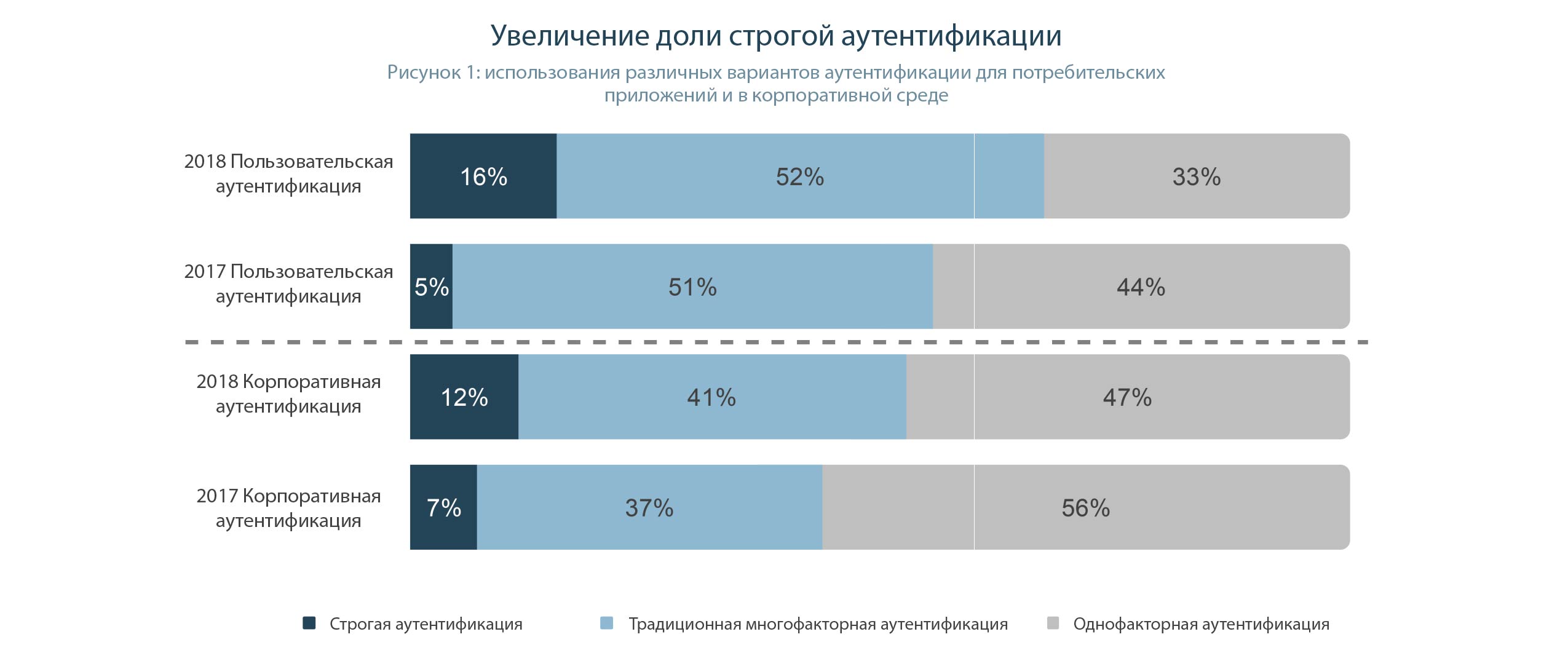

Depuis 2017, le pourcentage d'utilisation de l'authentification forte a fortement augmenté. Avec le nombre croissant de vulnérabilités affectant les solutions d'authentification traditionnelles, les organisations améliorent leurs capacités d'authentification avec une authentification forte. Le nombre d'organisations utilisant l'authentification multifacteur à l'aide de la cryptographie (MFA) a triplé depuis 2017 pour les consommateurs et a augmenté de près de 50% pour les applications d'entreprise. La croissance la plus rapide est observée dans l'authentification mobile en raison de la disponibilité croissante de l'authentification biométrique.

Nous voyons ici une illustration du dicton "jusqu'à ce que le tonnerre frappe, l'homme ne se croise pas". Lorsque les experts ont mis en garde contre les faiblesses des mots de passe, personne n'était pressé de mettre en œuvre l'authentification à deux facteurs. Dès que les pirates ont commencé à voler des mots de passe, les gens ont commencé à implémenter l'authentification à deux facteurs.

Certes, les individus sont beaucoup plus actifs dans l'introduction de la 2FA. Premièrement, il leur est plus facile de calmer leurs craintes, en s'appuyant sur l'authentification biométrique intégrée aux smartphones, qui est en fait très peu fiable. Les organisations doivent investir dans l'achat de jetons et effectuer des travaux (en fait assez simples) sur leur mise en œuvre. Et deuxièmement, seul le paresseux n'a pas écrit sur les fuites de mots de passe de services tels que Facebook et Dropbox, mais les directeurs informatiques de ces organisations ne partageront pas d'histoires sur la façon dont les mots de passe ont été volés (et ce qui s'est passé ensuite) dans les organisations.

Ceux qui n'utilisent pas d'authentification forte sous-estiment leurs risques pour les entreprises et les clients. Certaines organisations qui n'utilisent actuellement pas d'authentification forte ont tendance à considérer les connexions et les mots de passe comme l'une des méthodes d'authentification des utilisateurs les plus efficaces et les plus faciles à utiliser. D'autres ne voient pas la valeur des actifs numériques qu'ils possèdent. Après tout, il convient de considérer que les cybercriminels sont intéressés par toute information des consommateurs et des entreprises. Les deux tiers des entreprises qui n'utilisent que des mots de passe pour authentifier leurs employés le font parce qu'elles pensent que les mots de passe sont assez bons pour le type d'informations qu'elles protègent.

Cependant, les mots de passe sont en route vers la tombe. Au cours de l'année écoulée, la dépendance par mot de passe a considérablement diminué pour les applications grand public et d'entreprise (de 44% à 31% et de 56% à 47%, respectivement), car les organisations développent l'utilisation de l'authentification multifacteur traditionnelle et de l'authentification forte.

Mais si vous évaluez la situation dans son ensemble, les méthodes d'authentification vulnérables prévalent toujours. Pour l'authentification des utilisateurs, environ un quart des organisations utilisent SMS OTP (mot de passe à usage unique) ainsi que des questions de sécurité. En conséquence, des moyens de protection supplémentaires doivent être mis en œuvre pour se protéger contre les vulnérabilités, ce qui augmente les coûts. L'utilisation de méthodes d'authentification beaucoup plus fiables, telles que les clés cryptographiques matérielles, est beaucoup moins courante dans environ 5% des organisations.

L'évolution de l'environnement réglementaire promet d'accélérer la mise en œuvre d'une authentification forte pour les applications grand public. Avec l'introduction de la PSD2, ainsi que de nouvelles règles de protection des données dans l'UE et dans plusieurs États américains, comme la Californie, les entreprises estiment qu'il fait chaud. Près de 70% des entreprises conviennent qu'elles font face à une forte pression réglementaire pour fournir une authentification forte à leurs clients. Plus de la moitié des entreprises pensent que dans quelques années leurs méthodes d'authentification ne seront pas suffisantes pour répondre aux normes réglementaires.

La différence d'approche entre les législateurs russe et américain-européen en matière de protection des données personnelles des utilisateurs des programmes et services est clairement perceptible. Les Russes disent: chers propriétaires de services, faites ce que vous voulez et comment vous voulez, mais si votre administrateur fusionne la base, nous vous punirons. Ils disent à l'étranger: vous devez mettre en œuvre un ensemble de mesures qui ne permettront pas la fusion de la base. C'est pourquoi les exigences pour la présence d'une authentification forte à deux facteurs y sont introduites avec force et force.

Certes, il est loin d'être un fait que notre mécanisme législatif à un moment donné ne reviendra pas à ses sens et ne tiendra pas compte de l'expérience occidentale. Ensuite, il s'avère que tout le monde doit implémenter 2FA correspondant aux normes cryptographiques russes, et de toute urgence.

La création d'une base d'authentification solide permet aux entreprises de passer de la conformité réglementaire à la satisfaction du client. Pour les organisations qui utilisent toujours des mots de passe simples ou qui reçoivent des codes par SMS, le facteur le plus important lors du choix d'une méthode d'authentification sera la conformité aux exigences réglementaires. Mais les entreprises qui utilisent déjà une authentification forte peuvent se concentrer sur le choix des méthodes d'authentification qui augmentent la fidélité des clients.

Lors du choix d'une méthode d'authentification d'entreprise au sein d'une entreprise, les exigences des régulateurs ne sont plus un facteur significatif. Dans ce cas, la facilité d'intégration (32%) et le coût (26%) sont beaucoup plus importants.

À l'ère du phishing, les cybercriminels peuvent utiliser le courrier électronique d'entreprise pour frauder afin d'accéder frauduleusement aux données, aux comptes (avec les droits d'accès appropriés), et même pour convaincre les employés de transférer de l'argent sur son compte. Par conséquent, les comptes de messagerie et les portails d'entreprise doivent être particulièrement bien protégés.

Google a renforcé sa sécurité avec une authentification forte. Il y a plus de deux ans, Google a publié un rapport sur la mise en œuvre de l'authentification à deux facteurs basée sur des clés de sécurité cryptographiques selon la norme FIDO U2F, rapportant des résultats impressionnants. Selon l'entreprise, aucune attaque de phishing n'a été menée contre plus de 85 000 employés.

Recommandations

Implémentez une authentification forte pour les applications mobiles et en ligne. L'authentification multifactorielle basée sur des clés cryptographiques protège contre le piratage beaucoup plus que les méthodes MFA traditionnelles. De plus, l'utilisation de clés cryptographiques est beaucoup plus pratique, car vous n'avez pas besoin d'utiliser et de transmettre des informations supplémentaires - mots de passe, mots de passe à usage unique ou données biométriques de l'appareil de l'utilisateur au serveur d'authentification. De plus, la standardisation des protocoles d'authentification facilite beaucoup la mise en œuvre de nouvelles méthodes d'authentification au fur et à mesure qu'elles deviennent disponibles, réduisant les coûts d'utilisation et protégeant contre les schémas de fraude plus complexes.

Préparez-vous au coucher du soleil des mots de passe à usage unique (OTP). Les vulnérabilités inhérentes à OTP deviennent plus évidentes lorsque les cybercriminels utilisent l'ingénierie sociale, le clonage de smartphones et les logiciels malveillants pour compromettre ces outils d'authentification. Et si OTP présente dans certains cas certains avantages, alors uniquement du point de vue de l'accessibilité universelle pour tous les utilisateurs, mais pas du point de vue de la sécurité.

Il est impossible de ne pas remarquer que la réception de codes par SMS ou push-notifications, ainsi que la génération de codes à l'aide de programmes pour smartphones - c'est l'utilisation des mêmes mots de passe à usage unique (OTP) pour lesquels on nous propose de préparer le coucher du soleil. D'un point de vue technique, la solution est très correcte, car un fraudeur rare n'essaye pas d'obtenir un mot de passe à usage unique auprès d'un utilisateur crédule. Mais je pense que les fabricants de tels systèmes s'accrocheront à la technologie mourante jusqu'à la fin.

Utilisez l'authentification forte comme outil marketing pour accroître la confiance des clients. Une authentification forte peut non seulement améliorer la sécurité réelle de votre entreprise. Informer les clients que votre entreprise utilise une authentification forte peut renforcer la perception du public de la sécurité de cette entreprise - un facteur important en cas de forte demande des clients pour des méthodes d'authentification fiables.

Effectuer un inventaire et une évaluation approfondis de l'importance des données d'entreprise et les protéger en fonction de leur importance. Même les données à faible risque, telles que les coordonnées des clients (

non, cependant, le rapport dit «à faible risque», il est très étrange qu'ils sous-estiment l'importance de ces informations ) peuvent apporter une valeur significative aux fraudeurs et causer des problèmes à l'entreprise .

Utilisez une authentification forte dans l'entreprise. Un certain nombre de systèmes sont les cibles les plus attrayantes pour les criminels. Il s'agit notamment de systèmes internes et connectés à Internet tels qu'un programme de comptabilité ou un stockage de données d'entreprise. Une authentification forte ne permet pas aux attaquants d'obtenir un accès non autorisé et vous permet également de déterminer avec précision lequel des employés a commis l'activité malveillante.

Qu'est-ce que l'authentification forte?

Lors de l'utilisation d'une authentification forte, plusieurs méthodes ou facteurs sont utilisés pour authentifier un utilisateur:

- Facteur de connaissance: un secret partagé entre l'utilisateur et le sujet d'authentification de l'utilisateur (par exemple, mots de passe, réponses à des questions secrètes, etc.)

- Facteur de propriété: un appareil que seul un utilisateur possède (par exemple, un appareil mobile, une clé cryptographique, etc.)

- Facteur d'inaliénabilité: caractéristiques physiques (souvent biométriques) de l'utilisateur (par exemple, empreinte digitale, motif de l'iris, voix, comportement, etc.)

La nécessité de pirater plusieurs facteurs augmente considérablement la probabilité d'échec pour les attaquants, car le contournement ou la tromperie de divers facteurs nécessite l'utilisation de plusieurs types de tactiques de piratage, pour chaque facteur séparément.

Par exemple, avec 2FA «mot de passe + smartphone», un attaquant peut s'authentifier en regardant le mot de passe de l'utilisateur et en faisant une copie logicielle exacte de son smartphone. Et c'est beaucoup plus compliqué que de simplement voler un mot de passe.

Mais si un mot de passe et un jeton cryptographique sont utilisés pour 2FA, l'option de copie ne fonctionne pas ici - il est impossible de dupliquer le jeton. Le fraudeur devra voler tranquillement le jeton à l'utilisateur. Si l'utilisateur constate la perte de temps et informe l'administrateur, le jeton sera bloqué et le travail du fraudeur sera vain. C'est pourquoi pour le facteur de propriété, il est nécessaire d'utiliser des appareils protégés spécialisés (jetons) et non des appareils à usage général (smartphones).

L'utilisation de ces trois facteurs rendra cette méthode d'authentification assez coûteuse à mettre en œuvre et assez peu pratique à utiliser. Par conséquent, généralement deux des trois facteurs sont utilisés.

Les principes de l'authentification à deux facteurs sont décrits plus en détail ici dans la section «Fonctionnement de l'authentification à deux facteurs».

Il est important de noter qu'au moins un des facteurs d'authentification utilisés dans l'authentification forte doit utiliser la cryptographie à clé publique.L'authentification forte offre une protection beaucoup plus importante que l'authentification à facteur unique basée sur des mots de passe classiques et un MFA traditionnel. Les mots de passe peuvent être espionnés ou interceptés à l'aide d'enregistreurs de frappe, de sites de phishing ou d'attaques basées sur l'ingénierie sociale (lorsque la victime trompée envoie elle-même son mot de passe). De plus, le propriétaire du mot de passe ne saura rien du vol. Le MFA traditionnel (qui comprend des codes OTP, se liant à un smartphone ou à une carte SIM) peut également être piraté assez facilement, car il n'est pas basé sur la cryptographie à clé publique (à

propos, il existe de nombreux exemples où, en utilisant les mêmes techniques d'ingénierie sociale, les fraudeurs ont persuadé les utilisateurs donnez-leur un mot de passe unique ).

Heureusement, depuis l'année dernière, l'utilisation de l'authentification forte et du MFA traditionnel gagne du terrain dans les applications grand public et d'entreprise. L'utilisation d'une authentification forte dans les applications grand public s'est développée particulièrement rapidement. Si en 2017 il n'était utilisé que par 5% des entreprises, alors en 2018 il est déjà trois fois plus - 16%. Cela peut s'expliquer par la disponibilité accrue de jetons qui prennent en charge les algorithmes PKC (Public Key Cryptography). En outre, la pression accrue des régulateurs européens après l'adoption de nouvelles règles de protection des informations, telles que la PSD2 et le RGPD, a eu un effet important même en dehors de l'Europe (

y compris la Russie ).

Examinons de plus près ces chiffres. Comme nous pouvons le voir, le pourcentage de particuliers utilisant l'authentification multifacteur pour l'année a augmenté de 11%. Et cela s'est produit clairement au détriment des amateurs de mots de passe, car le nombre de ceux qui croient en la sécurité des notifications Push, des SMS et de la biométrie n'a pas changé.

Mais avec l'authentification à deux facteurs pour une utilisation en entreprise, tout n'est pas si bon. Premièrement, à en juger par le rapport, seulement 5% des employés ont été transférés de l'authentification par mot de passe aux jetons. Et deuxièmement, le nombre de ceux qui utilisent des options alternatives d'AMF dans l'environnement des entreprises a augmenté de 4%.

Je vais essayer de jouer à l'analytique et donner mon interprétation. Au cœur du monde numérique des utilisateurs individuels se trouve un smartphone. Par conséquent, il n'est pas surprenant que la plupart utilisent les fonctionnalités que l'appareil leur fournit - authentification biométrique, notifications SMS et Push, ainsi que les mots de passe à usage unique générés par les applications sur le smartphone lui-même. Les gens ne pensent généralement pas à la sécurité et à la fiabilité lorsqu'ils utilisent leurs outils habituels.

C'est pourquoi le pourcentage d'utilisateurs des facteurs d'authentification «traditionnels» primitifs reste inchangé. Mais ceux qui ont déjà utilisé des mots de passe comprennent combien ils risquent et lorsqu'ils choisissent un nouveau facteur d'authentification, ils s'arrêtent à l'option la plus récente et la plus sûre - un jeton cryptographique.

Quant au marché des entreprises, il est important de comprendre dans quel système d'authentification est effectuée. Si la connexion à un domaine Windows est implémentée, des jetons cryptographiques sont utilisés. Les possibilités de les utiliser pour 2FA sont déjà intégrées dans Windows et Linux, et il est long et difficile de mettre en œuvre des options alternatives. Voilà pour la migration de 5% des mots de passe vers les jetons.

Et l'implémentation de 2FA dans le système d'information d'entreprise dépend beaucoup des qualifications des développeurs. Et il est beaucoup plus facile pour les développeurs de prendre des modules prêts à l'emploi pour générer des mots de passe à usage unique que de comprendre le travail des algorithmes cryptographiques. Par conséquent, même les applications critiques pour la sécurité comme la connexion unique ou la gestion des accès privilégiés utilisent le protocole OTP comme deuxième facteur.

Nombreuses vulnérabilités dans les méthodes d'authentification traditionnelles

Bien que de nombreuses entreprises restent tributaires des systèmes à facteur unique hérités, les vulnérabilités de l'authentification multifacteur traditionnelle deviennent de plus en plus apparentes. Les mots de passe à usage unique, généralement de six à huit caractères, fournis par SMS, restent la forme d'authentification la plus courante (bien sûr, en plus du facteur de connaissance des mots de passe). Et si les mots «authentification à deux facteurs» ou «vérification en deux étapes» sont mentionnés dans la presse populaire, ils font presque toujours référence à l'authentification à l'aide de mots de passe SMS à usage unique.

Ici, l'auteur se trompe un peu. La remise de mots de passe uniques par SMS n'a jamais été une authentification à deux facteurs. Il s'agit à l'état pur de la deuxième étape de l'authentification en deux étapes, où la première étape consiste à saisir le login et le mot de passe.

En 2016, l'Institut national des normes et de la technologie (NIST) a mis à jour ses règles d'authentification pour exclure l'utilisation de mots de passe à usage unique envoyés par SMS. Cependant, ces règles ont été considérablement assouplies après les protestations dans l'industrie.

Alors, suivez l'intrigue. Le régulateur américain reconnaît à juste titre qu'une technologie obsolète n'est pas en mesure d'assurer la sécurité des utilisateurs et introduit de nouvelles normes. , ( ). , , « ». , NIST. , , ( ) . .

, SMS OTP, . SMS-:

- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

, . , (

? ? ), OTP (

, ), ; .

, (

), (

) , , . .

2., , , FIDO (U2F FIDO2). , – , , (, , ).

- PIN-. , USB, Bluetooth, NFC SmartCard Reader. , PIN-, . PIN- , . . PIN- , / -.

, , .le plus délicieux nous attend - des chiffres et des faits sur lesquels se fondent les conclusions et recommandations données dans la première partie. L'authentification dans les applications utilisateur et les systèmes d'entreprise sera discutée séparément.