Les "hackers éthiques" ont tenté d'ouvrir les yeux d'une entreprise qui fabrique des programmes de jeux d'argent, sur des erreurs dans ses produits - mais finalement tout est allé en enfer

Les personnes qui trouvent un problème de sécurité dans une entreprise ont souvent du mal à le faire savoir. Cependant, beaucoup moins souvent, ces situations acquièrent le caractère d'affrontements équitables et d'accusations mutuelles d'attaques et de chantage.

Et pourtant, c'est exactement ce qui s'est produit lorsque le siège de la technologie des casinos d'Atrient, dont le siège est à West Bloomfield, dans le Michigan, a cessé de répondre à deux chercheurs britanniques en cybersécurité rapportant sur de prétendues lacunes dans la protection de l'entreprise. Les chercheurs pensaient avoir accepté de payer pour leur travail, mais n'ont rien reçu. Le 5 février 2019, l'un d'eux, Dylan Wheeler, un Australien de 23 ans vivant en Grande-Bretagne, est venu au stand Atrient lors d'une exposition à Londres pour s'entretenir personnellement avec le chef de l'exploitation de l'entreprise.

Ce qui s'est passé ensuite n'est pas tout à fait clair. Wheeler dit que Jesse Gill, COO d'Atrient, s'est disputé avec lui et a finalement arraché son badge; Gill insiste sur le fait qu'il n'a rien fait de tel et accuse Wheeler d'essayer d'extorquer.

Ces troubles ont entraîné des menaces juridiques et des coulées de boue mutuelles, avec des commentaires sur Twitter. Tod Beardsley, directeur de recherche chez Rapid7, était l'un des spectateurs de cette performance. "Ma première réaction", plaisante Beardsley, "a été" eh, je voudrais que le fournisseur me frappe pour avoir exposé la vulnérabilité. " C'est mieux que n'importe quelle récompense pour les erreurs trouvées "".

Bingo pour révéler les vulnérabilités:

Bingo pour révéler les vulnérabilités:

- nous n'avons toujours pas eu de hacks;

- nous ne pouvons accepter votre rapport sans contrat de support technique;

- nos utilisateurs ordinaires ne le feront pas, ce n'est pas un problème;

- ce produit fermera bientôt;

- une ordonnance d'interdiction des actes illicites;

- silence complet;

- nous avons appelé la police;

- nous utilisons un cryptage de niveau militaire;

- ainsi il a été conçu;

- nous le savons, nous travaillons sur une nouvelle version;

- nous ne considérons pas cela comme une vulnérabilité;

- nous avons laissé tous les paramètres par défaut;

- pour qui travaillez-vous?

- cette restriction se reflète dans la documentation et tout le monde la connaît, il n'y a aucune raison de la corriger;

- Ce produit est destiné à un usage interne et ne doit pas avoir accès à Internet.Cette histoire n'est qu'un exemple classique des problèmes qui peuvent survenir lors de la recherche et de la découverte de vulnérabilités.

De nombreuses grandes entreprises et fournisseurs de technologies prennent en charge les récompenses pour les erreurs, réorientant les efforts des pirates tiers et des chercheurs en sécurité pour résoudre les problèmes de logiciels et d'infrastructure - cependant, la grande majorité des entreprises ne disposent pas d'un mécanisme clair permettant à des tiers de partager des informations sur les trous qu'ils contiennent. la sécurité.

Découvrant les vulnérabilités de ces entreprises, Beardsley dit: «En réponse, j'ai tout reçu, du silence à l'ignorance active -« Je ne veux pas entendre cela! »- et des lettres demandant l'arrêt des actions illégales. Il y avait tout cela, mais j'ai reçu de nombreuses critiques positives. «J'ai travaillé avec des gens qui n'avaient pas suffisamment d'expérience dans la divulgation de vulnérabilités, et je les ai aidés à le découvrir.»

Dans ce cas, deux "pirates éthiques" relativement inexpérimentés ont tenté de résoudre un problème de sécurité qui leur semblait relativement grave, et les administrateurs d'Atrient pensaient qu'un couple de pirates sans scrupules tentaient de gagner de l'argent avec eux. Grâce à l'enregistrement pendant des mois des appels et de la correspondance par courrier électronique entre Wheeler, Atrient et d'autres actionnaires - y compris un grand opérateur de casino aux États-Unis et la division cyber du FBI - nous avons une bonne idée de la façon dont les choses se sont développées.

Compagnie

Las Vegas Atrient Office, près de l'aéroport international McCarran

Las Vegas Atrient Office, près de l'aéroport international McCarran Le siège social d'Atrient West Bloomfield est situé dans ce bâtiment.

Le siège social d'Atrient West Bloomfield est situé dans ce bâtiment.Atrient est une petite entreprise travaillant avec une niche très étroite dans l'industrie des casinos et des jeux.

Atrient, fondée en avril 2002 par Sam Attisha et Dashinder Gill, d'abord sous le nom de Vistron, Inc., et rebaptisée un an plus tard, selon le registre de l'État, engageait initialement des consultations techniques. Elle a proposé des «solutions personnalisées» pour le recrutement de personnel informatique, le développement de logiciels, les services créatifs et la gestion de projet. Pendant une courte période, la société s'est lancée dans le sans-fil en ouvrant Vistron Wireless Inc. "Fournir des services marketing et technologiques pour l'industrie sans fil", comme indiqué dans les documents d'enregistrement de l'entreprise.

Au fil des années de son existence, l'intégration de logiciels de casino en ligne est également entrée dans le domaine d'activité de l'entreprise. En 2015, Atrient se concentrait principalement sur le système de fidélisation des utilisateurs du casino PowerKiosk, combinant des machines à sous individuelles, des appareils électroniques et des applications mobiles pour suivre les joueurs de jeu et leur donner des récompenses, des jeux spéciaux et des offres marketing. Le système peut suivre les utilisateurs via des cartes de fidélité ou via des balises Bluetooth et la géolocalisation à l'aide d'applications mobiles, ainsi que stocker le coût des bonus reçus par le joueur.

Atrient a un bureau à Las Vegas pour les ventes et le support client, mais son siège social est situé dans un petit centre d'affaires à West Bloomfield (Michigan). Il est situé au deuxième étage avec le bureau du dentiste et le bureau H&R Block Advisors, et en dessous se trouve un café de beignets et une boutique de matelas. Le bureau d'Atrient est une autre société informatique externalisée,

Azilen , qui possède deux autres bureaux en Inde et un en Belgique. La relation entre Atrient et Azilen n'est pas entièrement comprise; au moins un développeur d'Azilen travaille maintenant à l'Atrient à Hyderabad, en Inde, enregistré en mai 2018.

Atrient, semble-t-il, se sent plutôt bien dans son créneau et compte des partenaires parmi les plus grandes entreprises dans le domaine des casinos et des jeux de hasard. En 2014, Konami a conclu un accord avec elle pour les droits exclusifs de distribution du logiciel Atrient aux clients existants de Konami. Atrient a également intégré son logiciel aux systèmes de jeu Scientific Games Bally Technology et International Game Technology.

Au cours de la dernière année, Atrient a négocié avec Everi Holdings, une société de jeux et de logiciels financiers, qui a culminé le 12 mars 2019, lorsqu'il a été annoncé qu'Everi allait «acquérir certains actifs et propriétés intellectuelles» d'Atrient. L'accord a été dépensé entre 40 millions de dollars et 20 millions de dollars en argent réel et en paiements supplémentaires au cours des deux prochaines années en fonction de certaines conditions spécifiées dans le contrat. Des chercheurs en sécurité ont cherché à être entendus lors de ces négociations.

Chercheurs

Nos chercheurs ont une certaine expérience de la sécurité de l’information, mais vous ne pouvez pas les nommer des vétérans de l’industrie. Wheeler a 23 ans et son partenaire Atrient était un Britannique de 17 ans qui a été appelé Ben par e-mail et par téléphone. Ben étudie les technologies de l'information, et sur Twitter et d'autres réseaux, écrit sous le surnom @ Me9187, ou simplement «Moi».

Dans le passé, Wheeler a eu des problèmes assez graves avec la loi - Gill l'a immédiatement noté dans la réponse éditoriale, commentant les événements du 5 février à l'exposition de Londres. Une fois en Australie, Wheeler a été accusé de piratage alors qu'il était mineur, puis à l'âge de 20 ans, il s'est échappé de la mise en liberté sous caution en République tchèque afin d'éviter des poursuites pénales. Wheeler lui-même affirme que son dossier a été clos en Australie et a décidé de ne pas le poursuivre. Il est désormais légalement présent en Grande-Bretagne, et les autorités sont conscientes de son «passé criminel», a-t-il déclaré.

"Il a été excité quand j'avais 14 ans", a déclaré Wheeler à la rédaction et a déclaré qu'en vertu de la loi australienne, son cas ne pouvait pas être publié sur papier (bien que de nombreux journaux australiens aient décrit le cas en détail). "Mais de toute façon, le passé est révolu." J'essaie d'être aussi transparent que possible, et je n'aime pas le fait que mon passé agite Atrient. Il s'agit d'une industrie de la sécurité de l'information, et de nombreuses personnes ont un passé sombre. »

Chasser à travers Shodan

Depuis Internet, vous pouvez accéder à plus de 100 000 serveurs Jenkins; beaucoup d'entre eux ont des vulnérabilités qui peuvent être trouvées via Shodan.io et Censys.io.

Depuis Internet, vous pouvez accéder à plus de 100 000 serveurs Jenkins; beaucoup d'entre eux ont des vulnérabilités qui peuvent être trouvées via Shodan.io et Censys.io.Le 29 octobre 2018, Wheeler et moi recherchions des systèmes vulnérables sur Internet. Ils ont envoyé des demandes à deux moteurs de recherche de vulnérabilités - Censys et Shodan - via une combinaison de demandes Web et de commandes directes via la ligne de commande prise en charge par ces outils. Pendant la recherche, ils sont tombés sur une «porte ouverte» - le serveur

Jenkins , qui, selon eux, n'avait pas activé le contrôle d'accès.

Le projet Jenkins, détenu à l'origine par Sun Microsystems, doit être utilisé dans le processus de développement logiciel. Il vous permet d'intégrer, de compiler et de déployer en continu des assemblages. Il a des problèmes de sécurité assez graves, y compris des lacunes passées qui lui ont permis d'exécuter du code à distance, ce qui a permis à l'attaquant d'organiser une tête de pont dans la chaîne de développement de logiciels de l'entreprise. Wheeler et moi affirment que le serveur Jenkins d'Atrient, qui s'exécutait sur une machine virtuelle Windows dans le cloud, n'avait pas d'autorisation utilisateur configuré, et le simple accès à la console Web du serveur accordait à l'utilisateur des privilèges d'administrateur. Dans cette déclaration, Atrient affirme que ce couple a utilisé la supposition de mot de passe par force brute pour accéder au serveur.

Wheeler et moi avons décidé de fouiller là-bas et de voir s'ils pouvaient déterminer le propriétaire du serveur. En utilisant l'accès au serveur pour exécuter un script Groovy à deux lignes, ils ont créé une ligne de commande à distance qui leur a permis, selon eux, d'examiner l'ensemble du serveur. Sur la base des documents et des données qu'ils ont trouvés, ils ont décidé que le serveur était utilisé par les employés d'Atrient et d'Azilen pour développer et envoyer des messages d'erreur sur la plate-forme PowerKiosk, ainsi que des référentiels de code pour les applications mobiles et des options de kiosque pour divers casinos. Ils ont également constaté que le serveur dispose du FileZilla File Transfer Protocol, ainsi que de la communication avec plusieurs bases de données, un référentiel de code source et un code de travail qui prend en charge l'API PowerKiosk.

Gill affirme que le couple vient de trouver une plate-forme de démonstration où il n'y avait pas de code de travail. Au moins l'un des casinos répertoriés sur le serveur était un environnement de démonstration. Casino Monaco était un faux casino utilisé pour présenter des produits dans des foires et des supports marketing d'Atrient.

Le 4 novembre 2018, Me et Wheeler ont envoyé des e-mails à un ensemble d'adresses à Atrient et Azilen - y compris le réalisateur Sam Attish - avec un avertissement concernant un problème de sécurité sur le serveur. "Veuillez transmettre ces informations aux équipes de sécurité concernées et leur conseiller de me contacter", indiquent les e-mails. Il a également répertorié les bases de données et les API associées à PowerKiosk, son interface Web et ses applications mobiles adaptées à des clients Atrient spécifiques.

Souvent, ces e-mails restent sans réponse. Ils étaient pleins d'erreurs grammaticales et de fautes de frappe, et ils ne ressemblaient pas à une correspondance professionnelle typique. Wheeler dit qu'Attisha l'a informé que ces lettres se trouvaient dans le dossier Spam.

Mais Beardsley a déclaré que, selon son expérience, même les messages au format professionnel peuvent être ignorés. «Nous avons écrit un message sur Guardzilla, une caméra de surveillance à domicile WiFi vendue dans les grands supermarchés. Et nous n'avons rien accompli », a-t-il déclaré. "Nous avons fait une demande de support, suivi les personnes travaillant pour l'entreprise via LinkedIn, et un journaliste a même trouvé des représentants de l'entreprise et parlé à l'un d'eux."

Et après tout cela, la société n'a pas répondu. "La caméra est toujours dangereuse à utiliser", a déclaré Beardsley. «Son stockage sur AWS S3, où se trouvent toutes vos vidéos personnelles, n'est pas protégé.»

Wheeler n'est pas allé aussi loin. Elle et moi avons commencé à tweeter, essayant d'attirer l'attention du public sur cette occasion. À ce stade, Guise Bule était impliqué dans la situation.

Attention attirée

Guise Bühl, ancien sous-traitant de sécurité gouvernemental et co-fondateur de WebGap, une entreprise Web sécurisée, a également fondé SecJuice, un «club d'auteurs liés à la sécurité de l'information». Essayant d'obtenir de l'aide pour promouvoir la situation, Wheeler et moi nous sommes tournés vers Bule, qui a republié les documents concernant Atrient. Maintenant, ces tweets sont déjà supprimés.

L'aide de Beul a attiré l'attention de deux organisations intéressées - un grand opérateur de casino utilisant le logiciel Atrient et le FBI.

Le 9 novembre, les gardes de sécurité du casino m'ont contacté. Le 10 novembre, Wheeler est intervenu dans l'affaire et leur a envoyé une brève description de ce qu'ils avaient trouvé en couple:

Je suis le collègue de Moi avec qui vous avez discuté sur Twitter, puis envoyé une lettre. La vulnérabilité est liée à l'un de vos fournisseurs, Atrient, et à sa terrible approche de la sécurité, en raison des kiosques qui traitent et transmettent les données non protégées via HTTP.

Ces lacunes, que nous essayons de corriger, nous ont obligés à annoncer publiquement leur existence. Parmi eux, il y a à la fois de petits problèmes (je ne dévoilerai pas tous les détails, mais l'un des bons exemples est que vos données stockées par le fournisseur sont sur FTP, le login et le mot de passe auxquels sont simplement les noms des entreprises en minuscules), et les grands trous associés à leurs produits (PowerKiosk).

Le même jour, Bule a été contacté par le FBI au sujet de ses retweets. Beul a organisé une conversation téléphonique générale avec Wheeler, Me et des agents du FBI de la division Cybercrime et de la filiale de Las Vegas. Wheeler a enregistré leur conversation.

Wheeler a déclaré au FBI que lui et moi n'avions pas l'intention de publier les informations qu'ils avaient trouvées, car ils s'inquiétaient de la gravité des problèmes. En fait, il pourrait être utilisé pour «imprimer de l'argent», a déclaré Wheeler aux agents. Il a également déclaré que lui et moi avions eu une conversation avec l'exploitant du casino, mais qu'ils n'avaient pas pu joindre Atrient.

"Peut-être que nous pouvons vous aider avec cela", a déclaré un agent du FBI.

L'interaction de Wheeler avec le casino le 11 novembre a été saluée par le directeur de la sécurité de l'entreprise dans une lettre. Il a écrit à Wheeler: "Je voulais personnellement vous remercier pour l'approche professionnelle de la divulgation d'informations, et que même si vous n'avez pas reçu de réponse immédiate du fournisseur, vous lui avez donné une deuxième chance de le réparer." Il a suggéré «d'envoyer des marchands à Wheeler» et a posé des questions sur la taille de son T-shirt et de son couvre-chef.

Le même jour, le FBI a organisé

un autre appel conjoint - cette fois impliquant Gill d'Atrient. Dans une conversation également enregistrée par Wheeler, Gill a déclaré: «Les informations que vous nous avez fournies sont incroyables. Nous aimerions le posséder. Comment cela peut-il être organisé? "

Jusqu'à présent, l'argent n'était pas mentionné dans les conversations. Les chercheurs prévoyaient de présenter un jour leurs conclusions lors d'une conférence sur la sécurité informatique, alors Wheeler et moi-même avons seulement demandé aux «marchands» de l'exploitant du casino de «briller» pendant la représentation.

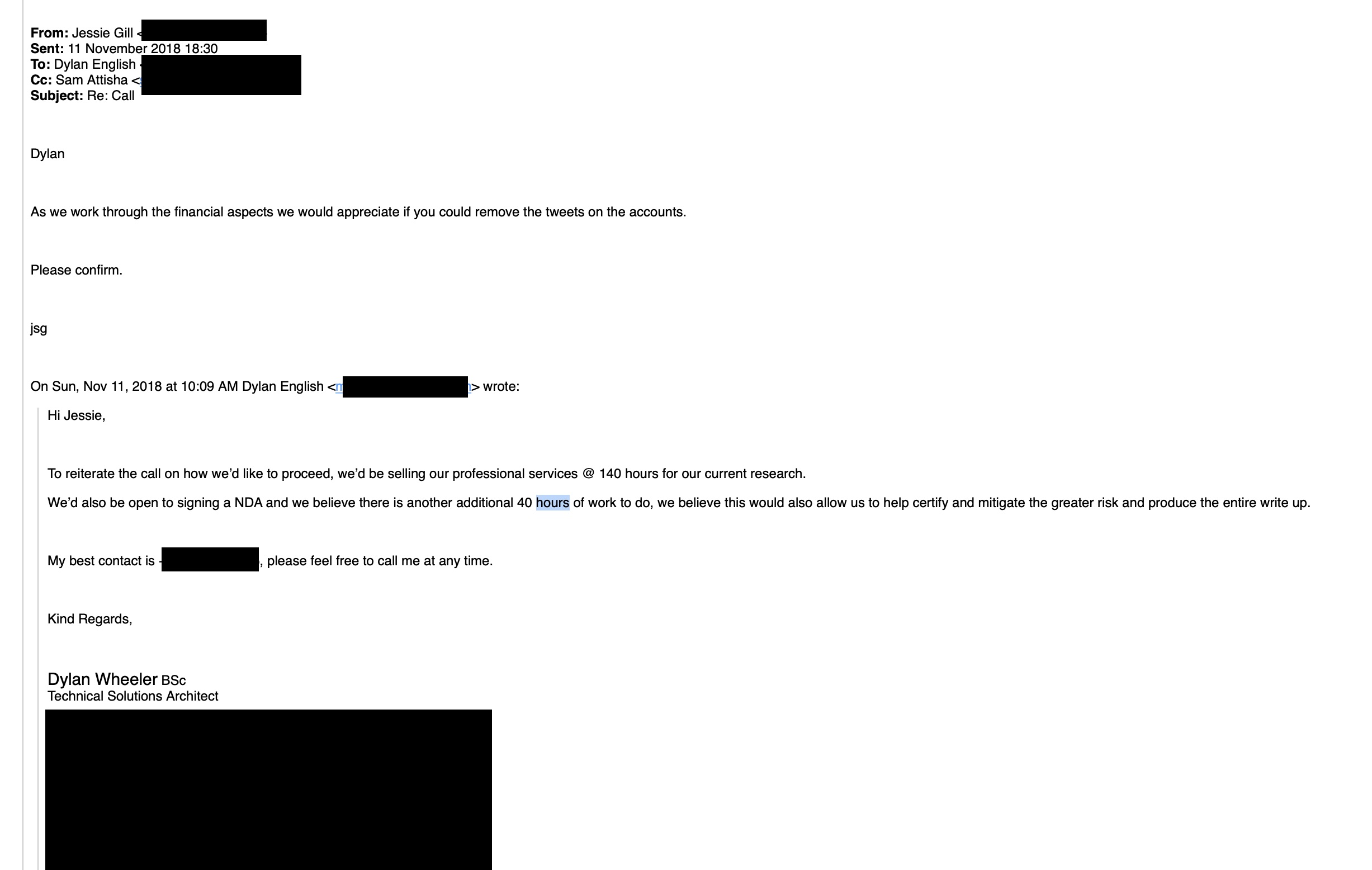

Cependant, après que l'idée d'un accord de non-divulgation soit apparue dans les négociations, Wheeler a mentionné la récompense pour la détection d'un bug. Il a suggéré qu'Atrient paie à son entreprise l'équivalent de 140 heures de consultations, soit environ 60 000 $. Apparemment, à ce moment-là, tout s'est passé.

Compte s'il vous plaît

"Lorsque je fais une divulgation cohérente d'informations sur les vulnérabilités - j'appelle le fournisseur de logiciel pour la première fois - il est très important pour moi de souligner que" je n'essaie pas de vendre quoi que ce soit, je ne vous fais pas chanter, je n'essaie pas de faire de cet appel une présentation pour vendre mes futurs produits ", Dit Beardsley. «J'insiste toujours sur ce point pour deux raisons. Premièrement, je ne veux pas aller en prison. Deuxièmement, pour la plupart des gens, il s'agit d'un événement très émouvant, en particulier pour ceux qui n'ont pas auparavant traité de divulgation de vulnérabilité. "

Beardsley a déclaré que souvent, lorsqu'il révèle des vulnérabilités, «je me révèle être le premier spécialiste de la sécurité tiers avec qui les gens parlent.» Par conséquent, "j'essaie d'atténuer la situation au maximum, et il me semble qu'une telle compétence dans le domaine de la sécurité informatique n'est tout simplement pas suffisante."

Cependant, maintenant l'idée de paiements est apparue dans la conversation, et les chercheurs ont décidé qu'ils seraient payés. Cet appel a pris fin, mais les négociations se sont poursuivies. Après les demandes de suppression des «tweets Atrient négatifs» du compte de Me et après les demandes de localisation des données que le couple a téléchargées depuis le serveur Atrient, Gill, Attisha et l'avocat d'Atrient ont parlé à Wheeler en 2018. Ils ont dit qu'ils lui enverraient un projet d'accord de non-divulgation afin qu'il puisse en discuter avec son avocat.

Le 7 décembre 2018, l'avocat d'Atrient a écrit à Wheeler un e-mail disant: «Nous avons une ébauche prête. Souhaitez-vous que nous le transmettions à votre avocat. " Wheeler m'a demandé de lui envoyer un brouillon. Mais il n'a jamais été expulsé.

Une semaine plus tard, Gill a informé Wheeler dans une lettre qu'un projet «nous était parvenu cette semaine. Sam et moi l'étudions. Nous pouvons vous l'envoyer d'ici lundi [17 décembre]. » Mais pendant toutes les vacances, il n'y a eu aucune nouvelle de leur part. Le 4 janvier 2019, Attisha a expliqué dans un e-mail que lui et Gill étaient partis en voyage d'affaires.

Quelques semaines se sont écoulées en silence. Puis, le 21 janvier 2019, Attisha a écrit:

J'envoie l'accord bientôt. Fin janvier - début février, nous serons à Londres. Nous pouvons nous y rencontrer et signer un accord, si cela vous convient.

Wheeler a accepté et a dit qu'il pourrait venir à la conférence de l'ICE à Londres, en s'inscrivant comme visiteur.

Mais à l'approche de la date de la conférence, les lettres d'Atrient ont cessé d'arriver.Atrient était en train de négocier un achat avec Everi à ce moment-là. Lors de la conférence ICE, Everi a annoncé le début d'un «partenariat» avec Atrient, et les deux sociétés ont partagé un stand pour présenter des produits communs. Wheeler a commencé à soupçonner qu'il avait simplement été jeté et ne serait pas payé - et il voulait parler personnellement avec les directeurs d'Atrient.

Partie incendiaire

, , Luta Security, „ , “. , , , [holding statement].

» , — . – , , ". , , « , ».

.

Wheeler et son ami ont visité le stand commun d'Atrient et d'Everi lors de la conférence du 5 février sur l'ICE. Là, il a vu Gill, ce qui a conduit à une escarmouche. Wheeler prétend que Gill a mentionné quelque chose au sujet des «amis» de Wheeler. Wheeler a immédiatement publié une vidéo de la façon dont il accuse Gill d'agression - bien qu'il n'y ait pas eu d'attaque contre la vidéo elle-même. Gill a tout nié.Dans un e-mail à Wheeler, et dans une interview téléphonique ultérieure avec nos rédacteurs, Gill a accusé Wheeler de participer au chantage d'Atrient. Gill a rapidement envoyé un e-mail à Wheeler, Me et Beaule:, ICE, , .

2018 , , . . .

, , , .

, :

- , , , .

- , .

- , , , , , , , , , , .

, , - .

, 9 , .

, . .

Atrient .

Atrient a rapidement publié sur Twitter une déclaration concernant l'incident de l'exposition, puis l'a supprimé. (Gill a déclaré que cela était dû à une "restitution"). Ensuite, une autre version de cette déclaration a été envoyée à notre rédaction et à d'autres éditions de Grande-Bretagne. Il dit:, . 2018 , , , . .

, , , , , secjuice.com, , .

, . .

6 2019 Atrient ICE « ». , , , . , , Atrient , , – , , ExCel.

. , .

Le nom Dylan English est vraiment attaché au courrier électronique de Wheeler - il utilise ce pseudonyme pour travailler dans son entreprise de sécurité de l'information. Cependant, dans la signature de toutes ses lettres à Atrient, à l'opérateur du casino et au FBI était son vrai nom complet, donc tous les participants aux événements auraient dû le savoir.En envoyant une réponse à Atrient, Wheeler a envoyé des lettres aux agents du FBI et à l'exploitant du casino, disant qu'il avait été attaqué et qu'Atrient n'était pas préoccupé par la correction de la vulnérabilité. Il a ensuite tout raconté à Beul, et lui a également donné des liens vers des enregistrements de conversations avec le FBI et des captures d'écran pour publication sur SecJuice. Maintenant, les détails des problèmes de sécurité que Wheeler et moi avons signalés à Atrient ont été rendus publics.Savoir quand soutenir et quand réussir

Aucun épisode du développement de cette situation ne surprend Beardsley. «Les personnes impliquées dans la divulgation de vulnérabilités apprennent rapidement la situation actuelle - généralement les gens ne le font pas trop souvent, donc nous le faisons tous mal. Nous n'avons pas d'instructions sur la façon d'agir de préférence. "Même lorsque la divulgation convenue se passe bien - sans accords de non-divulgation, menaces juridiques et tout cela - cela peut prendre des mois. Mais l'avantage de la bonne approche, selon Beardsley, est que «peut-être que l'entreprise percevra mieux le prochain type qui viendra à eux avec la divulgation, et peut-être pas aussi délicate que vous. C’est tout ce que vous pouvez espérer. "L'interaction entre Wheeler et l'opérateur de casino est un exemple de la façon dont vous pouvez bien mener une divulgation - et cela s'est bien passé, car l'opérateur avait son propre service de sécurité, qui était prêt et voulait répondre. L'absence de discussion sur les récompenses a également aidé.Mais l'animosité entre Atrient et les chercheurs semble avoir surgi non seulement à cause de l'argent. Le moment de cette divulgation a également joué un rôle, alors que l'accord de 40 millions de dollars était presque terminé. Compte tenu de la situation des affaires, de la période relativement courte (selon les normes de divulgation) et du déroulement de la conversation, il n'est pas surprenant que les émotions d'Atrient se réchauffent. Les feux d'artifice étaient presque inévitables.Beardsley, un vétéran des révélations, a déclaré: «Sachez que c'est une situation normale et que nous pouvons nous attendre à peu, mais si quelqu'un n'a pas d'expérience, les émotions peuvent bondir et il peut percevoir tout ce qui est trop personnel. Il est de notre responsabilité non seulement de former les entreprises américaines à gérer les divulgations, mais aussi de former les personnes qui trouvent ces erreurs - en particulier aujourd'hui, à une époque où la divulgation publique des bogues est devenue la norme, vous ne devez donc pas vous attendre à ce qu'une personne en sera reconnaissant. "