Je te salue, habravchane!

Les problèmes de sécurité sont un point faible pour la plupart d'entre nous. Il est désagréable pour nous tous d'entrer en collision, et encore moins de perdre quelque chose de précieux en raison d'un clic de souris accidentel. Et c'est pourquoi j'ai décidé de partager avec vous les documents que j'ai trouvés.

Dans un effort pour dissiper la question la plus fréquemment posée - pourquoi vont-ils m'attaquer? De qui ai-je besoin? - nous allons commencer l'article avec lui.

Gardez à l'esprit que non seulement les humains peuvent vous attaquer. Cela peut être fait, par exemple, par un bot.

Chacun de nous est connecté au fournisseur Internet. Et sur lui, très probablement, des attaques ont lieu littéralement tous les jours. Avez-vous remarqué la section spam dans votre courrier? Chacun de ces e-mails comporte potentiellement une attaque de phishing. Cette attaque ne vous est pas personnelle. Il s'agit d'une attaque à grande échelle ciblant un large éventail de visages. Nous sommes les victimes potentielles.

Le plus souvent, leur objectif est l'argent. Comment peuvent-ils les obtenir?

Par exemple, utilisez votre ordinateur comme serveur Web, volez votre contenu, effectuez des attaques par e-mail, des activités de botnet, des vols de compte et des attaques d'extorsion. Oui, et un compte de messagerie est une chose potentiellement importante, car nous utilisons tous souvent le même mot de passe sur plusieurs services.

Le temps coûte cher et nous voulons consacrer le moins de temps possible aux problèmes liés à la sécurité.

Et donc la première chose à faire est de répondre à quelques questions par vous-même:

- Quels fichiers stockent les données les plus importantes?

- Quels comptes dans les réseaux sociaux ne pouvez-vous pas perdre?

- Qu'est-ce qui pourrait être le plus dangereux?

- Et qu'est-ce qui pourrait nuire à votre réputation?

Eh bien, par exemple, le vol d'ordinateur portable. Oui, ça fait mal et c'est triste. Mais comment cela peut-il vous menacer?

Cela peut être la perte de données pour accéder au réseau social. Il peut s'agir d'informations confidentielles obtenues pendant le travail. Ou peut-être que ce sont des photos personnelles.

D'accord, nous avons décidé ce que nous devons protéger. L'étape suivante consiste à choisir une méthode de protection.

Oui, bien sûr, il existe de nombreuses attaques dans le monde et il est tout simplement impossible de se défendre contre tout le monde.

Par conséquent, nous considérerons l'un des outils les plus efficaces - le cryptage.

Qu'est-ce que le chiffrement?

Pour faire le bon choix dans le domaine de la sécurité, vous devez comprendre ce qu'est le chiffrement. Il n'est pas nécessaire de connaître les mathématiques hardcore. Assez pour comprendre au niveau de base. C'est l'un des meilleurs outils indispensables de notre arsenal.

Le cryptage est une méthode de conversion de données lisibles par une personne sous une forme non lisible. Pour cette raison, les données restent confidentielles et privées.

Le déchiffrement est l'opération inverse. Convertissez des données illisibles en lisibles.

OK, où cela s'applique-t-il? En fait dans de nombreux endroits. Par exemple, avez-vous prêté attention au protocole https? C'est grâce à lui que votre 3ème personne ne peut pas intercepter vos données lors de votre ascension sur Internet. Je vais vous expliquer plus en détail. Vous allez sur le site "

www.google.com ", faites toute demande. Dans le même temps, toutes les données nécessaires à l'affichage des résultats sont transmises à l'aide du protocole https. Ainsi, si une personne décide de consulter les données sur votre trafic (attaque Man In the Middle), elle verra seulement que vous êtes connecté à Google. De plus, il recevra de nombreux paquets cryptés. Autrement dit, nous pouvons dire qu'il ne recevra rien.

Mais revenons à la théorie de base. Le processus de cryptage implique 2 composants principaux - l'algorithme et la clé.

Un algorithme est, dans un sens, un verrou qui vous permet de garder vos données secrètes. Pour cette raison, le texte est converti.

La clé est, désolé pour la tautologie, la clé de la serrure. Un morceau de données uniques qui convertit le texte

Hm, d'accord. Nous allons plus loin. Augmentez légèrement la tension.

Types de cryptage

Sinon, comment pouvons-nous utiliser le cryptage à nos propres fins égoïstes? Pour faciliter la compréhension, nous considérerons le chiffrement des archives. Lors de l'archivage, de nombreux archiveurs ont la possibilité de définir un mot de passe. Dans ce cas, l'archiveur utilise une sorte d'algorithme pour le chiffrement. Et le plus souvent, c'est un algorithme symétrique.

Cryptage symétrique

Algorithme de chiffrement symétrique - algorithme dans lequel la même clé est utilisée pour le chiffrement et le déchiffrement. Un exemple frappant et en même temps simple sera le code de César.

Tout le travail de cet algorithme est de changer le caractère en un autre avec une certaine étape.

Par exemple, avec un décalage de 5 caractères, le caractère qui se trouve en première position est remplacé par un caractère en position 6 et ainsi de suite.

Le plus robuste à l'heure actuelle est considéré comme l'algorithme AES (Advanced Encryption Standard).

Un autre point à mentionner est la puissance du mot de passe. La force du mot de passe est mesurée en bits. L'une des solutions les plus courantes est 128 ou 256 bits. Il s'agit du nombre de bits qui seront alloués au mot de passe. Ce nombre signifie également le nombre de mots de passe que vous pouvez obtenir avec cet algorithme de chiffrement. Mais plus la longueur de la clé est longue, plus le processus de chiffrement ou de déchiffrement est lent.

Mais le cryptage asymétrique est le plus couramment utilisé.

Et donc, nous avons chiffré la lettre, mais comment l'envoyer à notre ami? Envoyer sur les réseaux sociaux les réseaux ou la messagerie texte n'est pas une bonne idée. Comme lui parler au téléphone.

Et cela nous amène à un nouveau type de cryptage.

En cryptage asymétrique, 2 clés sont utilisées - publique et privée (secrète).

La clé publique est pour le chiffrement, la clé privée est pour le déchiffrement.

Quels algorithmes permettent d'utiliser cette technologie?

Voici une liste:

- Rivest - Shamir - Adleman (RSA) (le plus courant)

- Cryptosystème à courbe elliptique (ECC)

- Diffie - Hellman (DH)

- El gamal

Avantages des algorithmes asymétriques:

- Vous pouvez partager librement la clé publique et n'importe qui peut vous envoyer un message secret.

Inconvénients:

- vitesse de cryptage / décryptage.

Pour avancéPuisque j'ai en moi un noyau de programmeur, ainsi qu'un amour des mathématiques, je ne peux pas m'empêcher de dire comment tout fonctionne "sous le capot"

Prenons l'exemple de l'algorithme RSA.

La première chose que nous devons faire est de générer les clés publiques et privées. La séquence d'actions est approximativement la suivante:

1) Nous choisissons deux nombres premiers. Il est conseillé qu'ils soient suffisamment proches

p = 19

s = 13

2) Nous calculons leur produit, ainsi que la fonction d'Euler

n = p * s

f = (p - 1) * (s - 1)

3) Maintenant, la partie la plus longue est le choix de l'exposant et d'un coefficient arbitraire.

Le fait est qu'avec les coefficients sélectionnés la valeur de "d" doit être entière. "D" est un composant nécessaire de l'algorithme

e = 5

k = 9

d = (k * f + 1) / e

Maintenant, notre clé publique (pour crypter le message) est constituée des valeurs des variables "e" et "n", et la clé privée (pour décrypter) des valeurs "d" et "n".

Autrement dit, dans notre cas ...

Ensuite, le message est crypté à l'aide de la formule: crypt = m ^ e% n.

Et décryptage: decrypt = crypt ^ d% n.

Eh bien, du point de vue du programmeur, nous pouvons utiliser ces informations comme suit:

- Créer un tableau de correspondances avec un caractère et son code (par exemple, code ASCII)

- Appliquer un algorithme pour chaque caractère, créant un tableau de valeurs converties

- Convertissez le tableau résultant en forme de chaîne

- Profit!

Comment le cryptage asymétrique peut-il être utilisé à mes fins?

Maintenant, connaissant la théorie, les avantages et les inconvénients de l'algorithme, et aussi pourquoi vous devez l'utiliser, nous pouvons parler d'application pratique.

Parmi tous les programmes trouvés, gpg4usb m'a semblé le plus pratique.

Ce programme utilise le cryptage PGP. Pourquoi est-ce que je recommande de l'utiliser?

Tout est simple. Ce type de cryptage n'a pas encore été piraté. Pour personne. Alors utilisez-le.

L'utilisation du programme est assez simple. Vous avez juste besoin de savoir où cliquer.

Et c'est exactement ce qui sera discuté maintenant.

La première chose à faire est de télécharger le programme. Vous pouvez le faire à partir du lien:

le lien .Je dirai tout de suite - ce programme est multiplateforme. Autrement dit, vous pouvez l'utiliser sur Windows et Linux.

La seconde consiste à créer une paire de clés de chiffrement.

Cela peut être fait en suivant ces étapes:

1) Allez dans la section "Key Manager"

2) Sélectionnez «Clé» dans le panneau supérieur, puis «Générer la clé»

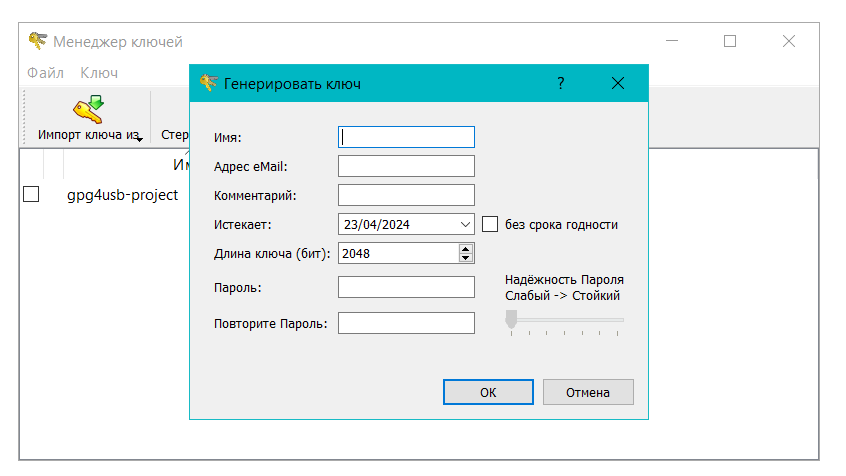

Cela devrait ressembler à ceci:

3) Remplissez les champs obligatoires. Je vous préviens tout de suite - il vaut mieux noter le mot de passe (ou vous en souvenir) quelque part, car il sera nécessaire plus tard pour déchiffrer le message.

Maintenant, la clé est créée et nous pouvons procéder directement au chiffrement.

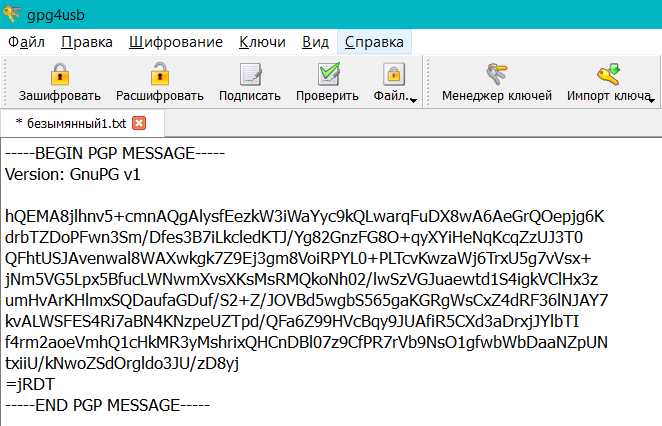

Il y a un champ de texte sur l'écran principal - c'est notre tremplin pour créer des messages. Dans la barre latérale droite, cochez votre clé.

Après avoir entré le message dans le champ, cliquez sur "Crypter" dans le panneau supérieur.

Félicitations, vous pouvez crypter les messages.

Le décryptage se déroule de la même manière, sauf qu'au lieu de "Crypter" vous utilisez le bouton "Décrypter".

Et maintenant, le moment où le cerveau m'a pris une demi-heure: comment passer la clé à un ami?

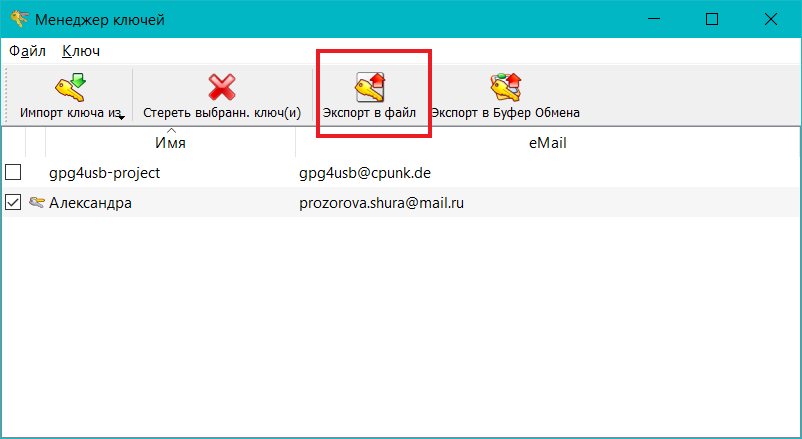

Oui, nous avons mis en place un système de cryptage, et cela fonctionne, oui, nous pouvons donner une clé publique à un ami et ne pas avoir peur que le message soit lu. Mais où l'obtenir?

Il s'est avéré que tout est assez simple. Dans la fenêtre dans laquelle nous avons créé les clés de cryptage, nous cochons la clé souhaitée et sélectionnons «Exporter vers un fichier» dans le panneau supérieur. Nous avons obtenu la clé publique et pouvons la transmettre à n'importe qui pour en recevoir des messages chiffrés que nous seuls pouvons lire.

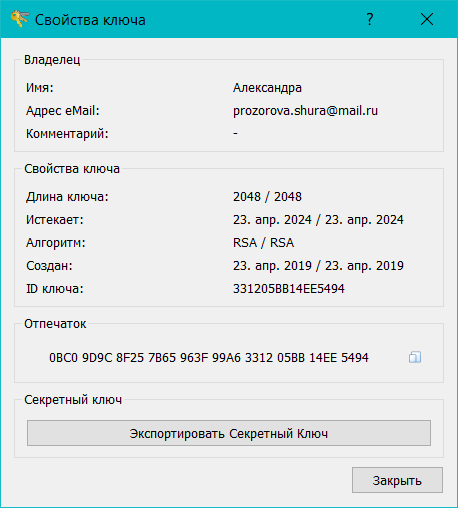

Donc, maintenant je veux obtenir la clé privée (et si je travaille depuis un autre ordinateur? Après tout, les clés sont stockées localement).

Pour résoudre ce problème, nous revenons à nouveau à l'écran principal, dans le panneau de droite, faites un clic droit sur la clé souhaitée et sélectionnez "Afficher les propriétés de la clé". Et dans la fenêtre qui s'ouvre, sélectionnez "Exporter la clé privée".

Terminé, vous disposez maintenant de clés de chiffrement publiques et privées «publiques», que vous pouvez utiliser à votre discrétion.

Eh bien, à la fin de l'article, je veux partager une technique utile: la modélisation des menaces et l'évaluation des risques.

La première chose à comprendre est que vous ne pouvez pas garantir une sécurité à 100%, ainsi que réduire tous les risques à zéro. Vous ne pouvez pas obtenir un anonymat à 100%. Vous ne pouvez pas obtenir une sécurité à 100% (sauf si vous utilisez un téléphone et un PC).

En utilisant Internet, nous acceptons en quelque sorte les risques. Cela nous donne une chance d'étendre nos capacités, mais il y a un risque de perdre nos données. Par conséquent, la sécurité est un équilibre entre la commodité, l'expansion des connaissances, le confort et la préservation de données importantes déjà définies pour nous.

Nous devons utiliser une approche basée sur le risque.

Risque = Vulnérabilité * Menaces * Conséquences

Par exemple, le vol d'ordinateurs portables. Que pouvons-nous faire? Chiffrez l'intégralité du disque, ajoutez des étapes d'autorisation supplémentaires.

Pour assurer une protection de qualité, vous devez passer par plusieurs étapes:

- Choisissez

- Personnaliser

- Estimer. Vérifiez que le lecteur est entièrement crypté

- Nous contrôlons. Vérifier les mises à jour de sécurité