Donjon est un laboratoire de sécurité de l'information de la société française Ledger. Ledger produit des portefeuilles matériels qui stockent les clés privées des propriétaires de crypto-monnaie. Les attaquants s'attaquent à ces clés et le portefeuille matériel, respectivement, protège les clés contre les fuites. Quelle fiabilité? Dans le "Donjon", faites tout votre possible pour qu'une telle question ne se pose même pas.

Ces personnes font tout pour que les propriétaires de portefeuille Ledger puissent dormir paisiblement.

Ces personnes font tout pour que les propriétaires de portefeuille Ledger puissent dormir paisiblement.Pendant longtemps, l'existence du laboratoire a été tenue secrète. Il emploie huit salariés qui préfèrent rester anonymes. On sait seulement que ce sont des «experts de classe mondiale» en matière de cybersécurité et de cartes à puce. Ces «hackers blancs» recherchent les vulnérabilités dans les logiciels et le matériel de Ledger, ainsi que dans les produits des concurrents. Le laboratoire lui-même est situé dans le bureau parisien de l'entreprise. L'espace de travail est protégé par une alarme et seul le personnel de Donjon peut y entrer.

Le laboratoire est engagé dans la recherche de différents types d'attaques.

Les attaques logicielles auxquelles les crypto-portefeuilles sont exposés impliquent généralement d'étudier le comportement inhabituel des systèmes et des interfaces. Un exemple typique de ce que Donjon recherche: un bogue Heartbleed dans la bibliothèque cryptographique OpenSSL. Cette fameuse vulnérabilité s'est répandue en 2012 et consistait en la possibilité de lecture non autorisée de la mémoire du serveur, en supprimant de celle-ci notamment la clé privée. Ils ne l'ont corrigé qu'en 2014, après quoi Google a lancé son Project Zero pour empêcher des menaces similaires.

xkcd sur ce qu'est Heartbleed

xkcd sur ce qu'est HeartbleedLes spécialistes de Donjon appliquent des techniques standard: reverse engineering, analyse statistique, cryptographie et fuzzing. Le fuzzing est le transfert de données aléatoires ou inattendues vers un programme. En octobre dernier, avec son aide, les pirates ont découvert deux vulnérabilités dans le code du portefeuille crypté de la société rivale Trezor.

Il s'agissait d'erreurs de dépassement de tampon. Dans les deux cas, la fonction a spécifié la condition incorrectement; comme cela arrive souvent dans de tels cas, le code a fonctionné, mais pas de la manière voulue par ses auteurs. Vous pouvez en

savoir plus à ce sujet

sur le blog Trezor .

Les deux vulnérabilités vous ont permis de désactiver à distance le portefeuille en l'attaquant via le navigateur, sans intervention de l'utilisateur. Ils ont affecté les versions 1.6.2 et 1.6.3 du micrologiciel et corrigé des erreurs dans la nouvelle version.

Comme l'a honnêtement déclaré le directeur de la sécurité de Ledger Charles Guillaume, l'entreprise ne développe que des logiciels à partir de zéro. Les puces et les appareils électroniques sont fournis par des fournisseurs tiers. Par conséquent, «Donjon», comme un donjon médiéval, est équipé d'outils de «torture» afin de tester méthodiquement les portefeuilles pour détecter les vulnérabilités physiques qui pourraient entraîner des fuites de données.

Les attaques sur les chaînes tierces semblent impressionnantes et complexes

. Ces attaques visent les vulnérabilités physiques d'un appareil qui fonctionne. Si un attaquant a volé ou trouve un portefeuille crypto perdu, il peut alors mesurer le rayonnement électromagnétique et la variation de la consommation d'énergie de l'appareil pendant l'exécution du code. Le pirate utilise les données reçues pour contourner la protection.

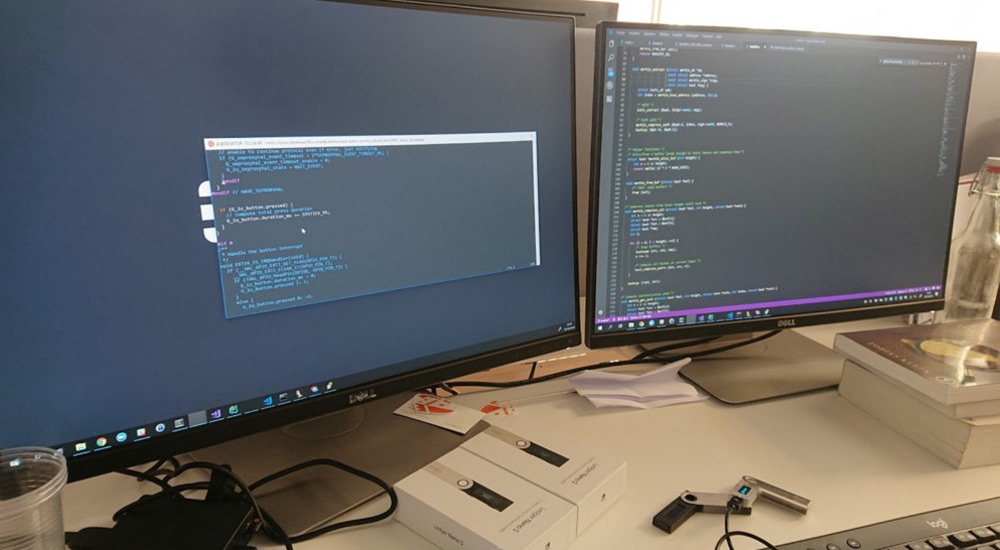

Attaque sur le portefeuille matériel en cours

Attaque sur le portefeuille matériel en coursEn pratique, cette idée a permis aux pirates de Ledger de réussir à déchiffrer le code PIN du portefeuille Trezor One. Le code PIN était nécessaire pour accéder à l'appareil, et il a donné 15 généreuses tentatives pour entrer la bonne combinaison. "Donjon" a appris à deviner le code PIN cinq fois.

Les événements suivants se sont produits: un portefeuille avec un code PIN connu a été démonté, puis des capteurs ont été installés sur sa mémoire flash pour mesurer la consommation d'énergie et le champ électromagnétique. Des nombres arbitraires ont été entrés dans le portefeuille et l'oscilloscope a écrit les données des sondes. Les données ont été marquées comme des réactions à une entrée correcte et incorrecte, puis «alimentées» à l'algorithme pour la formation.

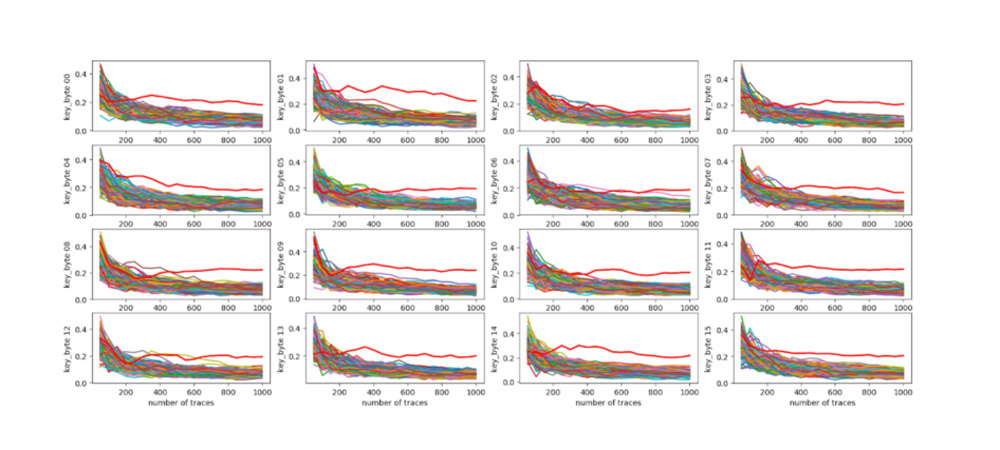

Résultats d'attaque. L'avenir est venu, donc le robot les comprendra

Résultats d'attaque. L'avenir est venu, donc le robot les comprendraAprès avoir enseigné l'algorithme pour distinguer différentes réactions, les chercheurs ont placé les capteurs sur le deuxième appareil. Il a joué le rôle d'un portefeuille potentiellement volé et exactement les mêmes données ont été écrites lors de la saisie du code PIN. L'algorithme formé sur le premier portefeuille a reconnu quels numéros étaient corrects et lesquels ne l'étaient pas, et a deviné le code PIN entièrement.

Comme il y a un délai supplémentaire avant chaque nouvelle tentative de saisie d'un code PIN, un tel piratage est une longue entreprise. Pour trier les 15 codes, cela peut prendre une journée entière de travail. En cas de succès, le pirate obtient un accès illimité aux actifs des autres, donc le jeu en vaut la chandelle.

L'expérience, Donjon a de nouveau partagé avec des concurrents qui les ont pris très au sérieux et ont complètement réécrit l'algorithme de vérification du code PIN.

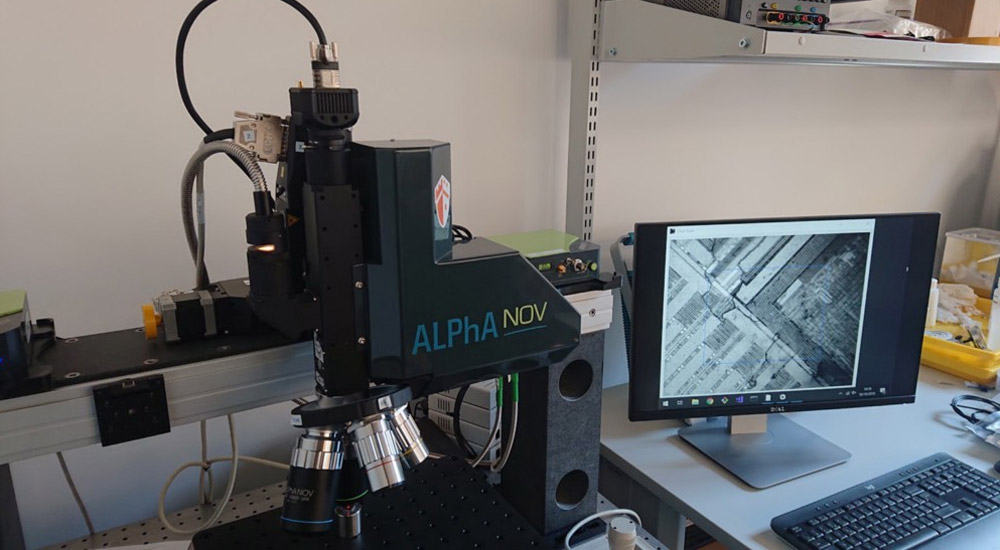

Installation pour effectuer des attaques sur les erreurs de calcul

Installation pour effectuer des attaques sur les erreurs de calculUne autre technique préférée des pirates de Ledger: l'

attaque des erreurs de calcul. Il s'agit d'un sous-type d'attaque sur des canaux tiers, ce qui implique une intervention active dans le fonctionnement de l'appareil: abaissement et augmentation de la tension dans le circuit, augmentation de la fréquence d'horloge. Un portefeuille matériel peut être affecté par des rayonnements ionisants, un laser et un champ électromagnétique. L'attaque vous permet de contourner la saisie du code PIN: augmentez la tension, l'appareil s'égare et saute la vérification de l'exactitude des chiffres saisis.

Un pirate expérimenté pourra extraire d'autres données qu'un portefeuille matériel devrait protéger. Par exemple, seed, une expression mnémonique qui ouvre l'accès à tous les actifs à la fois. C'est une procédure compliquée mais réalisable, et l'équipe Donjon a réussi à le faire avec les portefeuilles Keepkey, B Wallet, Trezor One et Trezor T.

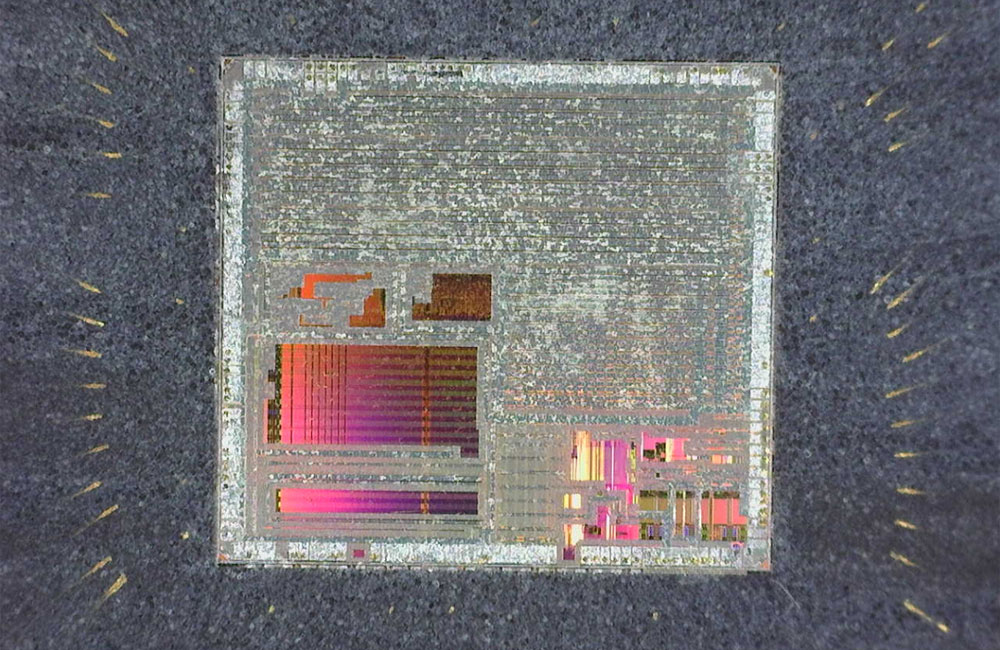

Cette carte est utilisée dans Donjon pour attaquer les puces de crypto-monnaie

Cette carte est utilisée dans Donjon pour attaquer les puces de crypto-monnaieMalheureusement, Donjon ne divulgue pas les détails du dernier hack. Les pirates ont un «code d'honneur» très strict: ils piratent d'abord l'appareil, puis transmettent les détails de la vulnérabilité à Ledger ou à ses concurrents et attendent les corrections. Ce n'est qu'après cela que le public est informé de l'existence du problème.

Des pirates informatiques ont signalé en décembre 2018 qu'ils pouvaient extraire des graines de leur portefeuille. La vulnérabilité n'est toujours pas corrigée. Selon Guillaume, en principe, rien ne peut être fait avec ce défaut, donc l'équipe de Donjon ne dira pas exactement comment les portefeuilles ont été piratés.

Pour empêcher les attaques d'erreurs de calcul, les portefeuilles cryptographiques Ledger utilisent une puce de sécurité Secure Element distincte. Ces puces sont insérées dans les cartes de crédit, les cartes SIM et les passeports biométriques. Il détecte une tentative d'attaque et y répond activement. Secure Element cache également le rayonnement électromagnétique et la consommation d'énergie pour empêcher un attaquant de «s'écouter» lui-même.

Puce préparée pour l'attaque

Puce préparée pour l'attaqueDans de nombreux autres portefeuilles de crypto-monnaie, tous les calculs ont lieu sur un microcontrôleur conventionnel. Ledger considère que cette architecture n'est pas sûre, y compris parce que leurs propres pirates «craquent» de simples puces comme des noix. Les concurrents, y compris Trezor, contrecarrent l'affirmation selon laquelle pour un tel piratage, il est nécessaire d'avoir un accès physique à l'appareil et des connaissances d'experts dans le domaine de la cryptographie. La plupart des détenteurs d'Ethereum ou de Bitcoin sont beaucoup plus préoccupés par les attaques à distance, les fabricants se concentrent donc sur la sécurité des logiciels.

xkcd sur la vie quotidienne des hackers

xkcd sur la vie quotidienne des hackersUne approche pragmatique porte ses fruits dans le présent. Cependant, Ledger regarde vers l'avenir, ce que, comme l'entreprise est sûre, les crypto-monnaies l'ont fait. Un pickpocket qui a sorti hier un "lecteur flash" de la poche d'un touriste pourrait ne pas avoir réalisé qu'il avait la clé de la richesse entre ses mains. Dans un an, il saura exactement qui vendre les portefeuilles cryptographiques matériels volés pour que quelqu'un d'autre s'introduise.

Avec la popularisation des portefeuilles matériels, il y aura inévitablement des «marchés» pour revendre des appareils volés. Exactement le même que celui existant pour la revente de données de cartes de crédit volées. Ledger prépare des traîneaux cet été et teste donc déjà d'autres fabricants d'appareils cryptographiques avec des idées de piratage complexes (avec des lasers et des réseaux de neurones).

Portefeuille Ledger Nano S: certifié, sécurisé et entièrement sécurisé (protection clé non incluse)

Portefeuille Ledger Nano S: certifié, sécurisé et entièrement sécurisé (protection clé non incluse)Selon Eric Larshevek, PDG de Ledger, il ne s'agit pas de rechercher des faiblesses chez les concurrents, mais d'augmenter la responsabilité de l'industrie de la blockchain dans son ensemble. Maintenant, le propriétaire d'un portefeuille crypto est sa propre banque et son propre système de sécurité. Transférer la responsabilité sur les épaules du client est très pratique pour les entreprises qui ne certifient pas du tout leurs produits.

Parallèlement, le portefeuille Ledger Nano S a été le premier sur le marché à réussir la certification de l'Agence Nationale de Sécurité des Systèmes d'Information, l'agence nationale française de cybersécurité. Le registre ne suffit pas. «Je pense que l'industrie a besoin de plus de systèmes de certification de sécurité», déclare Guillaume. Bien qu'il n'existe pas de tels systèmes, Donjon met tout en œuvre pour garantir que les portefeuilles matériels Ledger sont aussi sûrs que possible.

Écrit par Ledger. Vous pouvez

acheter des portefeuilles de matériel d'une entreprise française dans notre boutique en ligne.