Bonjour, Habr! Sur Internet, je suis tombé sur un article en anglais "The inception bar: a new phishing method" de Jim Fisher. Il décrit une méthode intéressante de phishing, dont le mécanisme consiste à utiliser l'espace d'écran de la chaîne d'affichage de l'URL de la version mobile de Google Chrome. L'article d'origine se trouve sur la page de phishing expérimentale: vous pouvez y accéder vous-même et tirer votre propre conclusion sur les dangers de la méthode décrite. Quiconque est intéressé, bienvenue sous coupe!

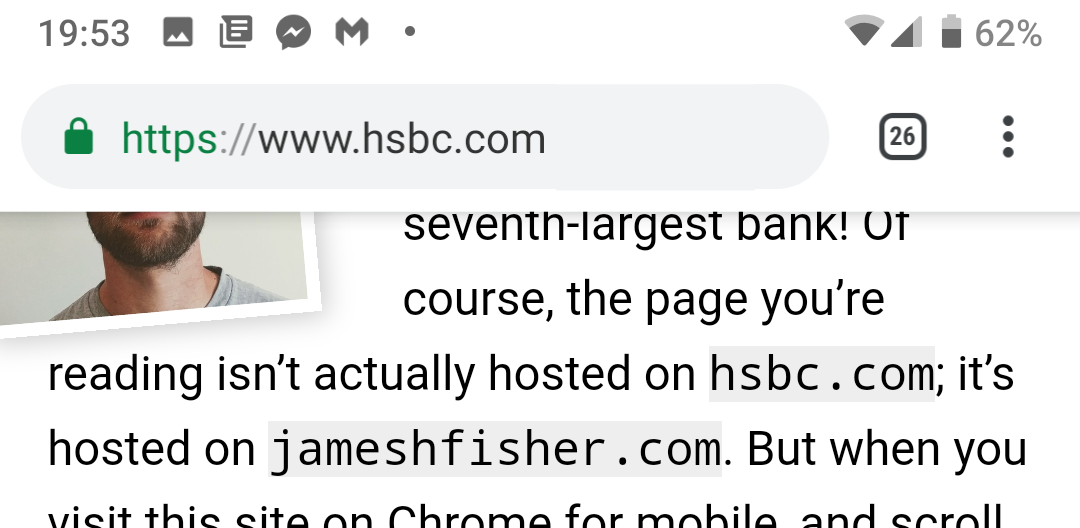

Bienvenue à HSBC, la septième plus grande banque au monde. Bien sûr, la page que vous lisez actuellement ne se trouve pas sur hsbc.com, mais sur jameshfisher.com. Dans le même temps, si vous visitez cette page avec Chrome pour appareils mobiles et faites défiler vers le bas, la page affichera très probablement la barre d'adresse de hsbc.com:

(

lien vers la page d'origine )

Lors du défilement vers le bas dans la version mobile de Chrome, le navigateur masque la chaîne d'affichage de l'URL et transfère son espace d'écran directement sur la page Web. Étant donné que l'utilisateur identifie cet espace avec une interface utilisateur fiable, un site de phishing l'utilise pour usurper l'identité d'un autre site en affichant une fausse URL - une chaîne de création.

Pire encore. Habituellement, lorsque vous faites défiler vers le haut, Chrome restitue l'URL. Nous pouvons lui faire ne pas le faire! À ce moment, lorsque le navigateur cache la ligne URL, nous déplaçons tout le contenu de la page vers la soi-disant «caméra de défilement» (prison de défilement anglais) - un nouvel élément qui utilise la propriété «overflow: scroll». L'utilisateur pense maintenant qu'il fait défiler la page, bien qu'en fait il fait défiler la «caméra de défilement». Comme les héros endormis du film "Inception" (Eng. Inception), l'utilisateur pense qu'il travaille à partir de son navigateur, bien qu'en fait il soit dans le navigateur à l'intérieur du navigateur.

Vidéo:

Le mécanisme décrit est-il un grave problème de sécurité? En vérité, même moi, le créateur de la chaîne Inception, suis tombé accidentellement pour cette astuce (

apparemment, dans mes propres expériences - environ Translator ). À cet égard, je peux imaginer combien d'utilisateurs peuvent être trompés de cette manière, en particulier - moins techniquement compétents et bien informés. L'utilisateur ne peut vérifier l'URL correcte que lors du chargement de la page. Après l'avoir renversé - les chances de salut ne sont pas si nombreuses.

Tout en travaillant sur le concept présenté, j'ai pris une capture d'écran de la barre d'adresse sur le site Web HSBC de Google Chrome et l'ai placée sur cette page. La page peut définir votre navigateur et créer une chaîne de création pour celui-ci. Avec encore plus d'efforts, la chaîne Inception peut être rendue interactive. Même si vous ne pouviez pas tromper l'utilisateur sur cette page, vous pouvez réessayer après qu'il ait saisi quelque chose comme gmail.com dans la ligne Inception.

Comment vous protéger de la triche? Si vous avez des doutes sur l'authenticité d'une page Web, ne vous contentez pas de vérifier la barre d'URL, mais actualisez (ou même fermez et rouvrez) la page dont vous doutez.

Si le navigateur Google Chrome et d'autres comme celui-ci ont un problème de sécurité, comment puis-je le résoudre? Il existe un compromis entre l'augmentation de l'espace d'écran et le maintien d'une zone de confiance sur l'écran, comme garder une petite partie de l'espace d'écran au-dessus de la "

ligne de mort " au lieu de transférer tout l'espace sur la page Web. Chrome peut utiliser cette petite quantité d'espace pour afficher le fait de masquer la barre d'adresse.

La description d'une attaque similaire est une

attaque basée sur l'API plein écran . En outre, une attaque de

curseur personnalisée (2016) , qui fonctionne car Chrome permet à une page Web de définir son curseur, qui peut être déplacé en dehors de la fenêtre du navigateur.