Pensez-vous que la chose la plus importante dans l'entreprise est d'assurer la sécurité du périmètre du réseau d'entreprise et de l'infrastructure du serveur? Cela n'est que partiellement vrai: il est désormais impossible en principe de créer un périmètre sécurisé uniquement si l'entreprise n'applique pas les règles SI les plus strictes, la «liste blanche» des sites, uniquement la correspondance papier et le scellement des ports USB sur les ordinateurs, et la réception n'est plus autorisée avec un smartphone. S'il ne s'agit pas de votre entreprise, alors gardez à l'esprit: aujourd'hui, les terminaux deviennent la principale zone à risque et la protection antivirus à elle seule ne suffit pas. Oui, l'antivirus bloquera le déballage de l'archive avec le fichier dangereux et le navigateur vous empêchera de visiter le site compromis, mais il existe de nombreuses menaces pour lesquelles les packages de protection de base sont impuissants. Ensuite, nous parlerons de certains d'entre eux - et comment les protéger.

Ce qu'un antivirus ordinaire dans une entreprise ne peut pas gérer-

Attaques sans fichier . Les scripts PowerShell malveillants qui tombent directement dans la RAM ne peuvent pas être détectés par l'antivirus au stade de la pénétration dans le système - ce ne sont pas des programmes exécutables, mais simplement un ensemble de commandes textuelles qui s'exécute dans un shell existant comme OS PowerShell. Afin de ne pas disparaître lorsque l'ordinateur est éteint, les chevaux de Troie enregistrent leurs commandes dans le registre.

Il est impossible de détecter les attaques sans fichier par des méthodes traditionnelles - un cheval de Troie peut stocker un script malveillant, par exemple, dans des fichiers TXT d'enregistrements de ressources DNS. Selon une étude Trend Micro

2018 Midyear Security Roundup , le nombre d'attaques sans fichier dans le monde augmente: en janvier 2018, 24430 incidents ont été enregistrés, et en juin - plus de 38 mille.

-

Exploits dans OS non mis à jour . Les mises à jour du système d'exploitation corrigent des vulnérabilités connues pour lesquelles des exploits peuvent déjà être écrits. Avant de déployer des mises à jour sur des centaines et des milliers d'ordinateurs, vous devez d'abord le tester - parfois les mises à jour contiennent des erreurs, à cause desquelles certains ordinateurs tombent temporairement en panne. Déplacer la tâche d'installation des mises à jour sur les épaules des utilisateurs est un moyen infaillible de créer une rupture de réseau par la faute d'un employé facultatif ou incompétent.

Les WannaCry et NotPetya acclamés avaient l'habitude de diffuser les vulnérabilités de Windows, qui étaient fermées aux mises à jour deux mois avant l'épidémie: la première révision de WannaCry est apparue le 16 janvier 2017, le 14 mars, Microsoft a distribué le correctif pour le protocole SMB dans toutes les versions actuelles de Windows, et l'épidémie légendaire n'a commencé que 12 mai. Ayant pénétré les ordinateurs des utilisateurs non mis à jour, le ransomware s'est propagé à l'intérieur des réseaux d'entreprise, paralysant les activités des entreprises. Pourquoi des centaines de milliers d'ordinateurs d'entreprise dans les grandes entreprises pendant deux mois se sont retrouvés sans mise à jour critique de Windows - une question sérieuse pour les services concernés.

-

Appareils mobiles . Malgré la vérification des applications avant leur publication sur le Play Market et l'App Store, les logiciels espions et même les mineurs sont souvent vissés à des programmes soi-disant utiles. Par exemple, une analyse de 283 applications VPN pour Android a révélé que 43% d'entre elles contiennent des publicités indésirables et 17% ont des fonctions malveillantes, 29% sont la source de modules de chevaux de Troie, des logiciels potentiellement dangereux sont contenus dans 6% VPN et

5% d'espions pour leurs utilisateurs .

-

Employés qui ne connaissent pas les principes de base de la sécurité de l'information . Le principal trou dans la sécurité de l'information de toute entreprise reste les employés, ou plutôt leur

méconnaissance des principes de la sécurité de l'information . Aucun virus ne peut emporter des informations et des documents importants avec la même élégance et efficacité qu'un employé qui télécharge un programme à sa convenance au travail, ce qui s'avère par conséquent malveillant.

Comment protéger les points de terminaisonLa sophistication croissante des menaces rend les méthodes de défense traditionnelles inefficaces. L'antivirus seul ne suffit pas pour empêcher les fuites de données ou les intrus d'entrer sur le réseau, et l'installation de plusieurs solutions hautement spécialisées entraîne souvent des conflits et des erreurs. De plus, la mise en place et le maintien de la collaboration de plusieurs programmes de sécurité n'est pas une tâche facile. Une solution intégrée est nécessaire pour permettre aux utilisateurs de s'acquitter confortablement de leurs fonctions professionnelles tout en garantissant la sécurité des informations de l'entreprise.

Un ensemble de protection idéal devrait être:

- multiplateforme - fonctionne sur tous les systèmes d'exploitation de bureau et mobiles populaires; Ceci est particulièrement important pour les entreprises ayant des politiques BYOD et la possibilité de travailler à distance.

- automatique - détecter les menaces et y répondre sans intervention de l'utilisateur;

- intellectuel - utilisez non seulement une analyse traditionnelle basée sur les signatures, mais aussi une analyse comportementale, garantissant la détection des logiciels malveillants sans fichier;

- gestion centralisée - les administrateurs doivent voir l'état de tous les appareils protégés en temps réel et pouvoir modifier les paramètres de sécurité en fonction de l'emplacement de l'appareil;

- fournir une intégration avec les systèmes d'analyse comportementale et la capacité d'enquêter sur les incidents;

- Contrôlez les applications sur les terminaux pour protéger le réseau de l'entreprise contre les programmes malveillants et les attaques ciblées des terminaux du réseau de l'organisation.

Les solutions traditionnelles de la classe EPP (Endpoint Protection Platform) protègent bien les appareils des utilisateurs des menaces connues, mais elles sont bien pires avec les derniers types d'attaques. Ils réussissent à résoudre les incidents sur des appareils distincts, mais, en règle générale, ils ne sont pas en mesure de révéler que ces incidents sont des fragments d'une attaque intégrée complexe, qui à l'avenir peut causer de graves dommages à l'organisation. Les capacités d'analyse automatique des incidents sont presque absentes. C'est pourquoi les entreprises ont développé des solutions de la classe EDR (Endpoint Detection and Response).

Comment fonctionne une solution EDR moderne

Voyons comment fonctionne la solution de protection des terminaux en utilisant l'exemple de Trend Micro Apex One. Ce produit est une renaissance significative de la solution de sécurité des points de terminaison OfficeScan déjà bien connue.

L'une des principales caractéristiques d'Apex One est simplement une protection des terminaux à plusieurs niveaux qui ne permet pas aux logiciels malveillants de se propager sur le réseau, d'affecter les performances de l'ordinateur et de voler des données sensibles. La solution bloque instantanément les menaces zero-day sur les postes de travail physiques et virtuels, ainsi que sur les ordinateurs portables, à la fois sur le réseau et au-delà.

Que fait exactement l'Apex One?- Protège contre les menaces avancées:- empêche la possibilité d'utiliser des vulnérabilités connues et inconnues pour pénétrer les systèmes avant la publication des groupes de correctifs;

- Protège les systèmes d'exploitation non pris en charge et hérités pour lesquels les groupes de correctifs ne sont plus disponibles.

- évalue automatiquement les risques et recommande l'activation des correctifs virtuels requis pour chaque appareil individuel;

- modifie dynamiquement les paramètres de sécurité en fonction de l'emplacement de l'appareil;

- Protège les terminaux avec un impact minimal sur la bande passante du réseau, la productivité des utilisateurs et la productivité.

- Bloque les types de trafic réseau non valides:- applique des filtres pour notifier certains types de trafic et les bloquer, par exemple, les messages instantanés et le streaming vidéo;

- utilise une inspection approfondie des paquets pour identifier le trafic qui pourrait être nocif pour les applications;

- filtre le trafic réseau interdit et vérifie le trafic autorisé en surveillant l'état des connexions;

- détecte le trafic malveillant caché à l'aide de protocoles bien connus sur des ports non standard;

- empêche les portes dérobées d'entrer dans le réseau de l'entreprise.

- Rend la protection opportune:- fournit une protection jusqu'à la sortie et l'installation des groupes de correctifs officiels;

- Protège les systèmes d'exploitation et les applications typiques contre les attaques connues et inconnues.

- Facilite le déploiement et la gestion dans les infrastructures existantes:- un panneau de commande simplifié permet d'effectuer un contrôle et une surveillance détaillés de l'environnement dans le contexte de chaque utilisateur individuel.

- les évaluations de vulnérabilité sont basées sur les bulletins de sécurité Microsoft, les données CVE et d'autres sources.

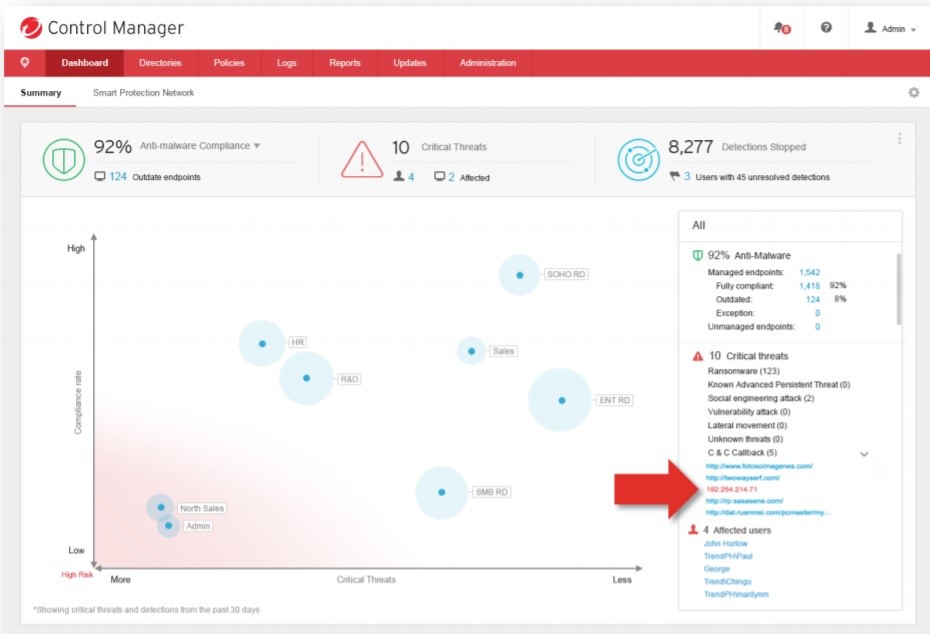

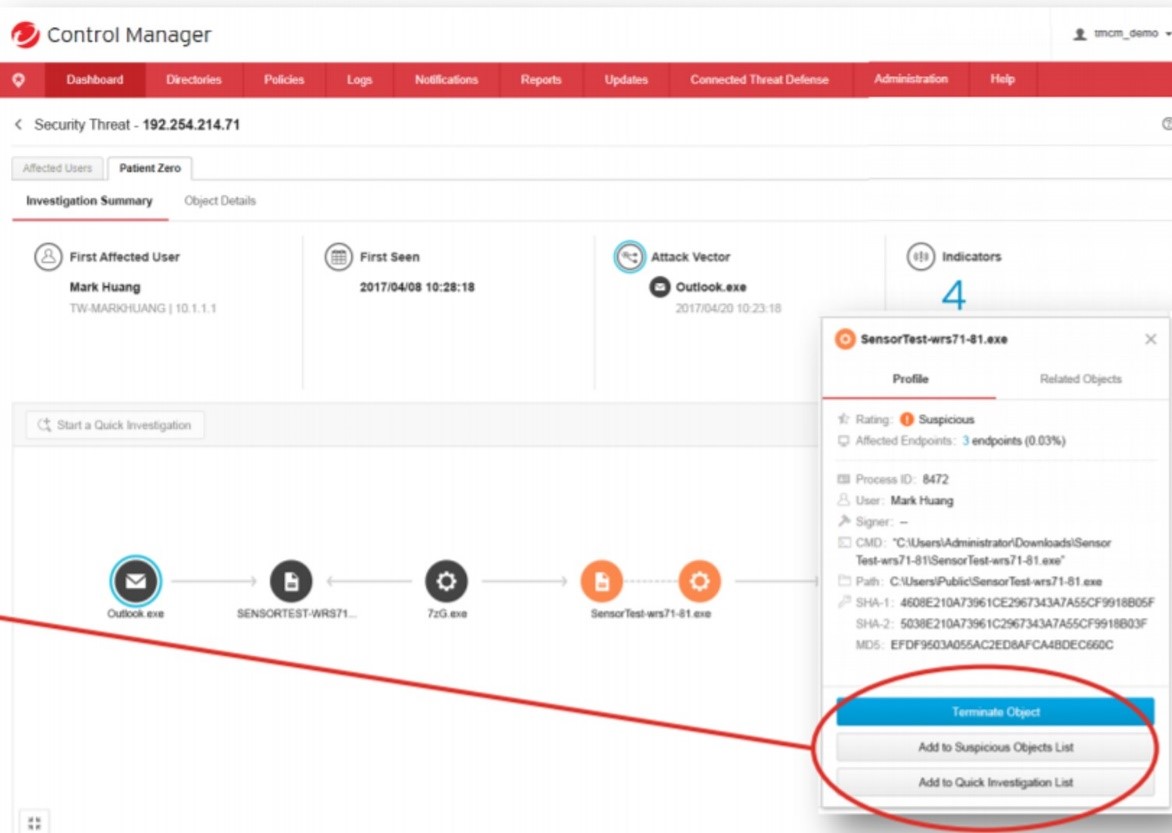

Maintenant, nous allons dire (et montrer) comment cela fonctionneToutes les informations sur l'état des noeuds finaux et des menaces sont collectées dans un seul panneau Apex Central. Les analystes ont la possibilité de surveiller en détail, dans le contexte de chaque utilisateur individuel, et de gérer les politiques. Un panneau unique vous permet de contrôler les environnements locaux, cloud et hybrides. Il permet également d'accéder aux informations opérationnelles à partir du «bac à sable» local ou de l'infrastructure Trend Micro Smart Protection Network, qui utilise des données sur les menaces basées sur le cloud du monde entier et assure la sécurité des informations en temps réel en bloquant les menaces avant qu'elles n'atteignent les ordinateurs.

Un seul panneau vous permet de ne pas basculer entre les panneaux de contrôle. Ici, vous pouvez voir comment la détection et la réaction intégrées se reflètent dans un seul gestionnaire. Il offre également une intégration unifiée avec les enquêtes EDR, une détection automatisée et une réponse aux menaces.

Un seul panneau vous permet de ne pas basculer entre les panneaux de contrôle. Ici, vous pouvez voir comment la détection et la réaction intégrées se reflètent dans un seul gestionnaire. Il offre également une intégration unifiée avec les enquêtes EDR, une détection automatisée et une réponse aux menaces. Analyse de l'échelle d'impact:

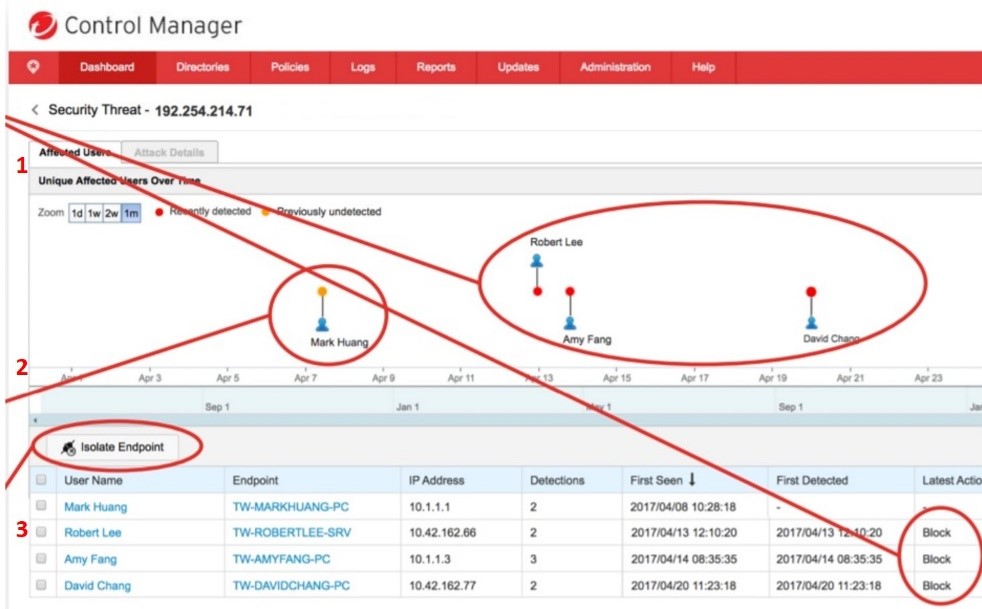

Analyse de l'échelle d'impact:

- IP malveillante bloquée car elle a déjà été détectée (rouge) (1)

- "Zéro patient." Inconnu (orange) et n'a pas été bloqué (2)

- Le «patient zéro» est isolé et la recherche de la cause première commence (3)

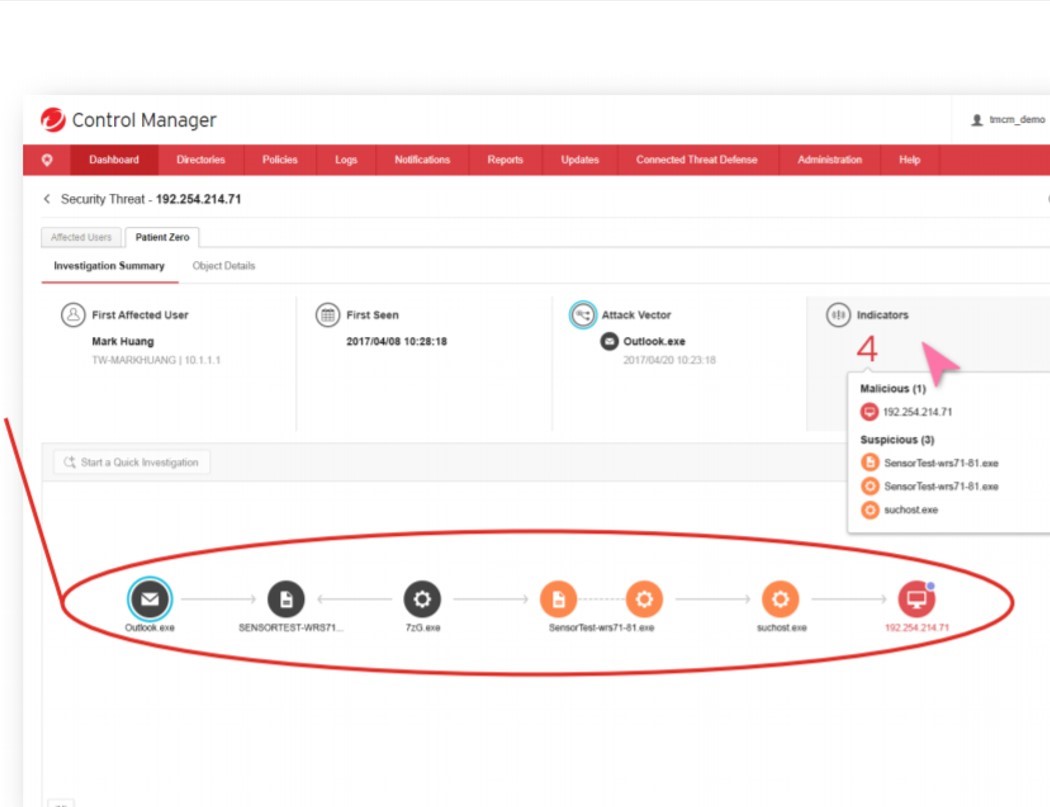

Recherche de la cause première à l'aide des informations sur les menaces globales de Trend Micro:

Recherche de la cause première à l'aide des informations sur les menaces globales de Trend Micro:

- Rouge ("mauvais");

- Orange («suspect»);

- Noir («satisfaisant»)

Il existe des options de réaction:

Il existe des options de réaction:

-Arrêter l'exécution;

-Distribuer les informations sur les menaces;

-Pour enquêter

Le capteur de point final Apex One surveille l'état de sécurité sur l'appareil final, en tenant compte du

contexte, enregistre les actions au niveau du système et génère des rapports pour les agents de sécurité afin que vous puissiez évaluer rapidement l'ampleur de l'attaque sur le réseau. Y compris Endpoint Sensor surveille les menaces avancées, telles que les attaques notoires sans fichier. En utilisant EDR, vous pouvez effectuer une recherche de malware à plusieurs niveaux sur tous les appareils finaux en utilisant des critères tels que OpenIOC, Yara et les objets suspects. Fournit également une protection contre les attaques sans fichier.

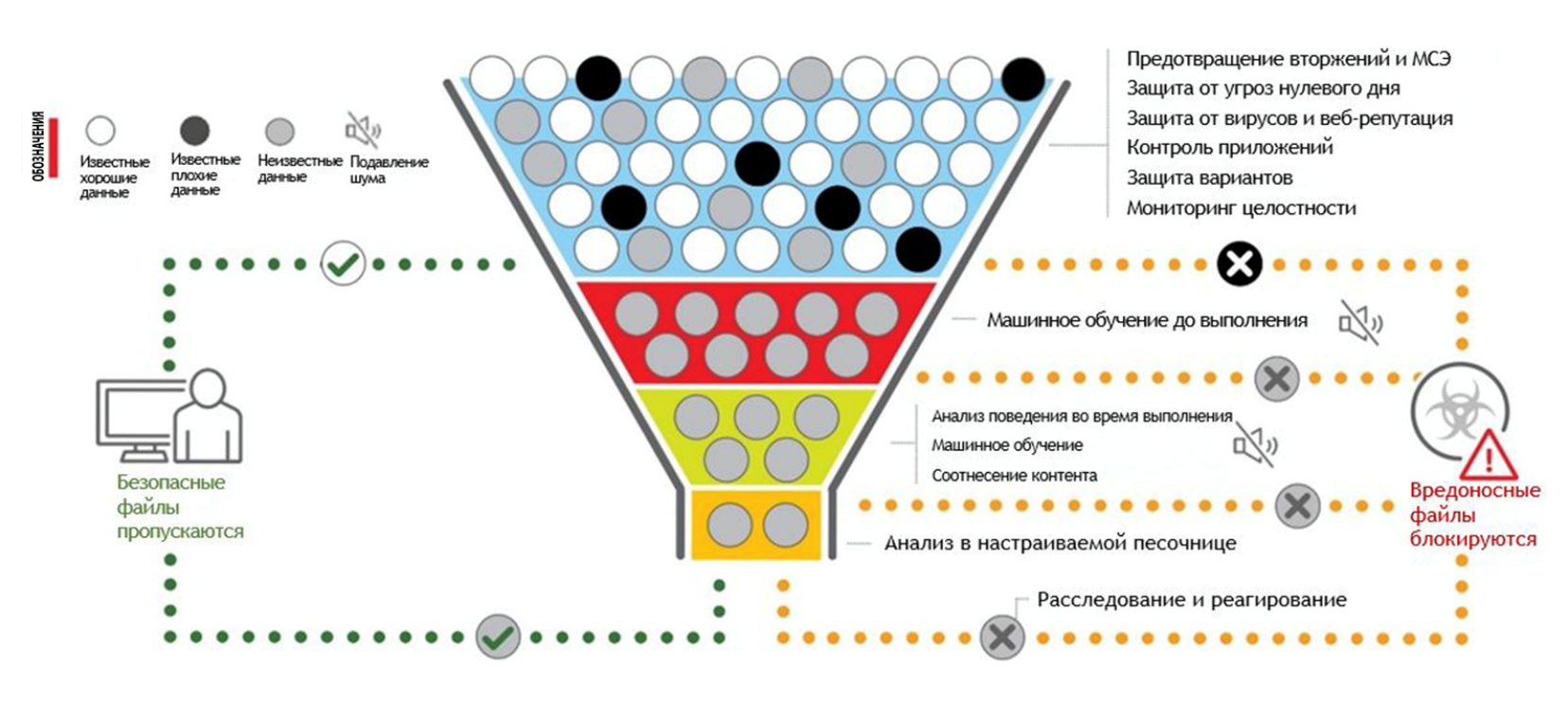

Même si le logiciel malveillant a pénétré les systèmes d'analyse côté serveur, la technologie Trend Micro User Protection examinera le fichier exécutable avant de l'exécuter à l'aide de l'apprentissage automatique. Lorsque vous démarrez, l'analyse du comportement basée sur l'apprentissage automatique commence. Ensuite, l'analyse dans le «bac à sable» est utilisée - selon les résultats des vérifications, l'application démarre son travail ou est bloquée. De plus, pour des raisons de sécurité, tout l'ordinateur peut être automatiquement bloqué sur le réseau afin de localiser le malware et l'empêcher de pénétrer le réseau.

Apex One utilise la technologie Trend Micro Vulnerability Protection, qui protège tous les périphériques d'extrémité du réseau contre les exploits même s'ils n'ont pas de mises à jour corrigées. Pour ce faire, Apex One analyse de manière centralisée le trafic à la recherche d'exploits / vulnérabilités, d'attaques de service, de logiciels malveillants Web et de trafic illégal. Dans le même temps, la numérisation a lieu à grande vitesse, le travail d'Apex One n'affecte pratiquement pas la vitesse du réseau lui-même.

Mode de protection contre les fuitesUn autre module utile dans Apex One est la prévention de la perte de données. Il surveille et contrôle le transfert de contenu sur tous les canaux de communication possibles pour éviter les fuites de données. Vous pouvez enregistrer ou restreindre l'utilisation de clés USB, de CD / DVD, d'émetteurs IR exotiques, de périphériques PCMCIA, de modems, de stockage en nuage et de serveurs de messagerie. Le transfert de données est contrôlé à la fois lorsque vous travaillez avec le client de messagerie et via l'interface de messagerie Web, dans les messageries instantanées et dans la plupart des protocoles réseau tels que HTTP / HTTPS, FTP et SMTP.

La protection contre la perte de données dispose de modèles pour reconnaître plus de trois cents types de fichiers, y compris dans les archives, et les autres types de données sont déterminés par des modèles, des formules et un emplacement spécifiques. Vous pouvez également créer vous-même un identifiant de données.

Et enfin, la protection des «plus intelligents» contrôle le presse-papiers, le collage et les captures d'écran générées. Après avoir correctement configuré la protection contre la perte de données, la probabilité que des données précieuses soient supprimées de l'entreprise est considérablement réduite.

Bonus: MDR - Sécurité de l'abonnementDans l'environnement actuel, le maintien d'une grande équipe de sécurité de l'information devient un luxe. Dans le même temps, il est extrêmement important d'évaluer correctement les dommages causés par une cyberattaque, de formuler un plan d'action pour éliminer la menace et prévenir les attaques répétées - les employés restant après «l'optimisation» ont peu de chances de trouver le temps pour de telles enquêtes.

Trend Micro Managed Detection and Response vient à la rescousse, le service de détection et de gestion des menaces Apex One. MDR est une équipe distante de professionnels de Trend Micro qui peut surveiller la sécurité sur le réseau d'un client 24h / 24. Il s'agit d'une excellente solution pour les entreprises qui n'ont pas la capacité de maintenir un personnel de sécurité important ou qui manquent d'un personnel hautement qualifié.

Le service MDR surveille les journaux pour identifier les notifications critiques, les examine et signale les informations sur les menaces au client. À l'aide des données des points d'extrémité, l'équipe MDR détectera les causes profondes et le vecteur d'attaque, ainsi que ses conséquences. Le client peut toujours poser des questions à une équipe d'experts pour obtenir des clarifications et des explications. MDR établira un plan d'action détaillé pour se remettre d'une attaque.

L'abonnement comprend le suivi des points de terminaison et du réseau, des serveurs, même des imprimantes et de l'Internet des objets.

En fait, Trend Micro MDR fait tout ce que font les services de sécurité de l'information équipés de manière professionnelle. Mais à distance, 24h / 24 et par abonnement.