Fin mars, Motherboard a

publié un article sur un piratage potentiel de l'infrastructure d'Asus. Après avoir obtenu un accès partiel aux ressources de l'entreprise, les attaquants ont pu distribuer aux clients qui ont installé l'utilitaire Asus Live Update pour le téléchargement rapide de nouveaux pilotes une version du programme signée avec un certificat officiel avec des fonctionnalités malveillantes. À propos de cette attaque, découverte par des experts de Kaspersky Lab, nous avons écrit

début avril .

Le 23 avril, Kaspersky Lab a publié un

rapport détaillé sur ShadowHammer. Ce document très fascinant, bien que complètement technique, est recommandé pour une lecture dans son intégralité, et dans cet article, il n'y aura qu'une brève description de certaines des découvertes. La chose la plus intéressante est la connexion potentielle de ShadowHammer avec des copies infectées de pas le meilleur jeu informatique sur les zombies et une attaque coordonnée contre les développeurs de logiciels.

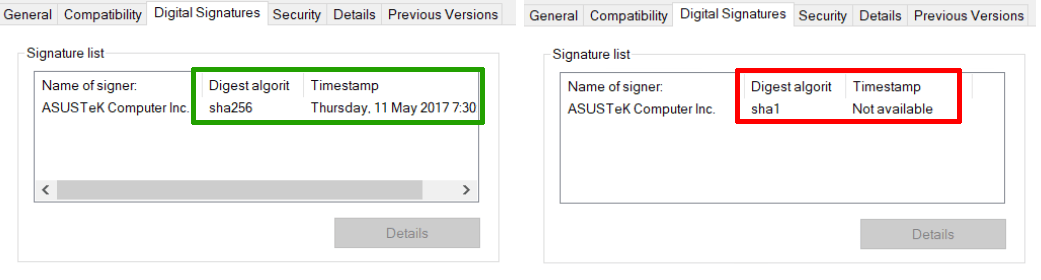

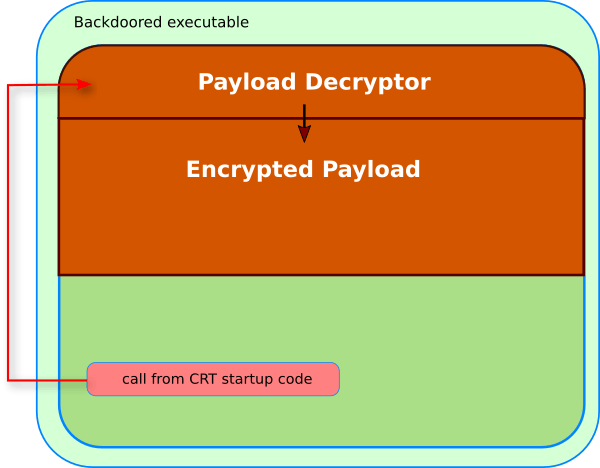

Au total, les experts de Kaspersky Lab ont trouvé 230 échantillons d'un utilitaire infecté pour mettre à jour les pilotes sur les appareils Asus. Dans tous les cas, sa version originale est datée de 2015, mais plus tard au cours de l'attaque, la méthode d'injection de son propre code exécutable a été modifiée - très probablement pour éviter plus efficacement la détection:

La méthode d'introduction de code malveillant a été modifiée entre juillet et décembre 2018. La date de début de l'attaque n'est pas connue de manière fiable, mais a été découverte en janvier 2019. Le moyen le plus efficace pour infecter les ordinateurs des utilisateurs et passer inaperçu était d'utiliser des certificats légitimes Asus, qui étaient également utilisés pour signer des utilitaires inoffensifs «officiels» émis par cette société.

La capture d'écran ci-dessus montre un exemple d'un utilitaire Asus légitime signé avec le même certificat que la version malveillante d'Asus Live Update. La date de signature est mars 2019, après que le vendeur a reçu des informations sur l'attaque et les certificats utilisés. Les opérateurs de la campagne ont dû changer la signature numérique des fichiers exécutables modifiés au cours du processus, car le premier certificat volé a expiré en août 2018.

À en juger par l'utilisation de l'ancienne version du programme légitime et les différences dans la signature numérique du logiciel officiel et modifié, les organisateurs de l'attaque avaient un accès limité aux ressources internes du vendeur. Par exemple, il était possible de pirater l'ordinateur de l'un des développeurs, de voler des certificats, mais pas le code source réel de l'utilitaire. De plus, les attaquants ont eu accès à l'infrastructure pour la livraison de versions mises à jour de l'utilitaire afin de propager la modification malveillante.

Une caractéristique clé d'une attaque ShadowHammer est le nombre limité de cibles d'attaque. Il y a eu beaucoup de victimes potentielles: une version malveillante d'Asus Live Update n'a été détectée que par les outils de Kaspersky Lab chez 57 000 utilisateurs. Le nombre réel de victimes pourrait être encore plus élevé, mais sur la plupart des ordinateurs, le malware ne faisait rien de clairement illégal.

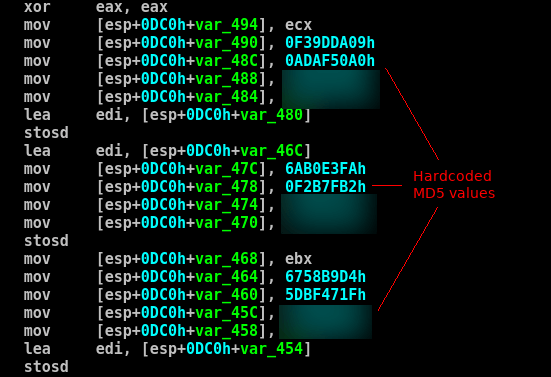

Dans tous les cas, l'utilitaire modifié a collecté des données sur les adresses MAC de toutes les cartes réseau disponibles et a comparé leurs hachages MD5 avec sa propre liste. Ce n'est que si l'une des adresses MAC de la liste a été trouvée que la commande a contacté le serveur à partir duquel un autre fichier exécutable a été téléchargé. Le nombre d'adresses diffère d'un échantillon à l'autre: la liste la plus courte comprend huit adresses MAC, les plus longues sont 307. Au total, plus de 600 identifiants de périphériques réseau ont été identifiés par lesquels les attaquants ont trouvé des systèmes d'intérêt. Vérifiez vos propres adresses MAC pour la présence dans cette liste

ici .

Il est logique que la plupart des adresses MAC de la liste concernent des appareils fabriqués par Asus lui-même. Mais il existe des adresses couvrant un grand nombre d'utilisateurs, par exemple 00-50-56-C0-00-08 - l'identifiant de la carte réseau virtuelle VMWare. Cependant, cette coïncidence n'a pas toujours conduit au développement d'une attaque: elle n'a commencé que si l'adresse MAC de la carte réseau physique correspondait également à celle requise.

À quoi cela ressemblait dans la pratique, montre une capture d'écran de la

discussion sur Reddit. Un utilisateur avec l'utilitaire Asus Live Update installé reçoit une notification concernant une «mise à jour critique», et il est suggéré de télécharger le programme il y a trois ans. Ce n'est pas un fait que cette discussion porte sur cette attaque particulière (puisqu'il n'y a pas d'identifiant de fichier), mais à en juger par la date de construction du binaire, c'était elle. Étant donné que la recherche de mentions n'a donné que deux rapports de problèmes potentiels (le

second n'était pas lié à ShadowHammer à coup sûr), nous pouvons dire que l'attaque est passée inaperçue, malgré un nombre assez élevé de victimes potentielles.

Ce qui est arrivé à ceux dont l'adresse MAC figurait sur la liste est inconnu. Au moment où l'attaque a été détectée en janvier 2019, le serveur de commande était éteint et, jusqu'à présent, les chercheurs n'ont pas pu obtenir de fichiers exécutables téléchargés sur les ordinateurs de vraies victimes.

Lien vers d'autres attaquesEt ici, des

zombies font irruption dans le poste!

En mars 2019, les experts d'ESET ont

examiné les versions infectées du jeu Infestation: Survivor Stories. Compte tenu du thème du jeu, cela en soi ressemble à une blague, mais la situation pour le développeur (utilisant probablement les sources du jeu The War Z précédent) n'est pas la plus amusante. Très probablement, le code malveillant est apparu dans les versions officielles après que les ordinateurs des développeurs aient été compromis. Dans ce cas, et dans quelques autres incidents liés à des attaques contre des studios de jeux, une méthode similaire à ShadowHammer a été utilisée pour injecter du code malveillant:

D'accord, ce n'est pas une preuve fiable du lien entre les deux incidents. Mais il y a une coïncidence dans les algorithmes de hachage utilisés pour les données collectées sur les ordinateurs des victimes, et quelques autres caractéristiques techniques communes des attaques. À en juger par les lignes du code malveillant, on peut supposer que les sources du jeu War Z précédent pourraient être distribuées comme une sorte de cheval de Troie pour les développeurs de jeux qui souhaitent les utiliser. Les experts de Kaspersky Lab ont également trouvé des signes de réutilisation d'algorithmes de ShadowHammer dans la porte

dérobée PlugX, très probablement développée en Chine.

Cette connexion potentielle entre différentes attaques donne à l'histoire de ShadowHammer une nouvelle dimension et constitue un avertissement pour les développeurs. Les programmeurs peuvent devenir des distributeurs involontaires de code malveillant grâce aux actions coordonnées et cohérentes des attaquants. De plus, différents outils «d'implémentation» peuvent être utilisés: vol de certificat, inclusion de code malveillant dans les sources, injection dans des fichiers exécutables (par exemple, avant envoi au client). À en juger par le nombre de zones blanches dans cette enquête et d'autres, les attaquants ont réussi à infiltrer l'infrastructure des développeurs de logiciels, à diffuser le code malveillant à un grand nombre de victimes, tout en sélectionnant soigneusement les cibles afin qu'elles passent inaperçues pendant au moins plusieurs mois (comme c'est le cas avec ShadowHammer) .

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.