Bienvenue à la 9e leçon! Après une courte pause pour les vacances de mai, nous continuons nos publications. Aujourd'hui, nous aborderons un sujet non moins intéressant, à savoir le

contrôle des applications et le

filtrage d'URL . C'est pourquoi Check Point est parfois acheté. Besoin de bloquer Telegram, TeamViewer ou Tor? C'est à cela que sert le contrôle des applications. En outre, nous aborderons une autre lame intéressante -

la sensibilisation au contenu , et discuterons également de l'importance de l'

inspection HTTPS . Mais tout d'abord!

Comme vous vous en souvenez, dans la leçon 7, nous avons commencé à discuter de la politique de contrôle d'accès, mais jusqu'à présent, nous n'avons abordé que la lame de pare-feu et joué un peu avec NAT. Nous allons maintenant ajouter trois autres lames:

Contrôle des applications ,

Filtrage d'URL et

Sensibilisation au contenu .

Contrôle des applications et filtrage d'URL

Pourquoi est-ce que j'envisage le contrôle d'application et le filtrage d'URL dans une leçon? Ce n'est pas décontracté. En fait, il est déjà assez difficile de distinguer clairement où il y a une application et où il n'y a qu'un site. Le même facebook. Qu'est ce que c'est Site? Oui Mais il comprend de nombreuses micro-applications. Jeux, vidéos, messages, widgets, etc. Et tout cela est souhaitable à gérer. C'est pourquoi le contrôle des applications et le filtrage des URL s'activent toujours ensemble.

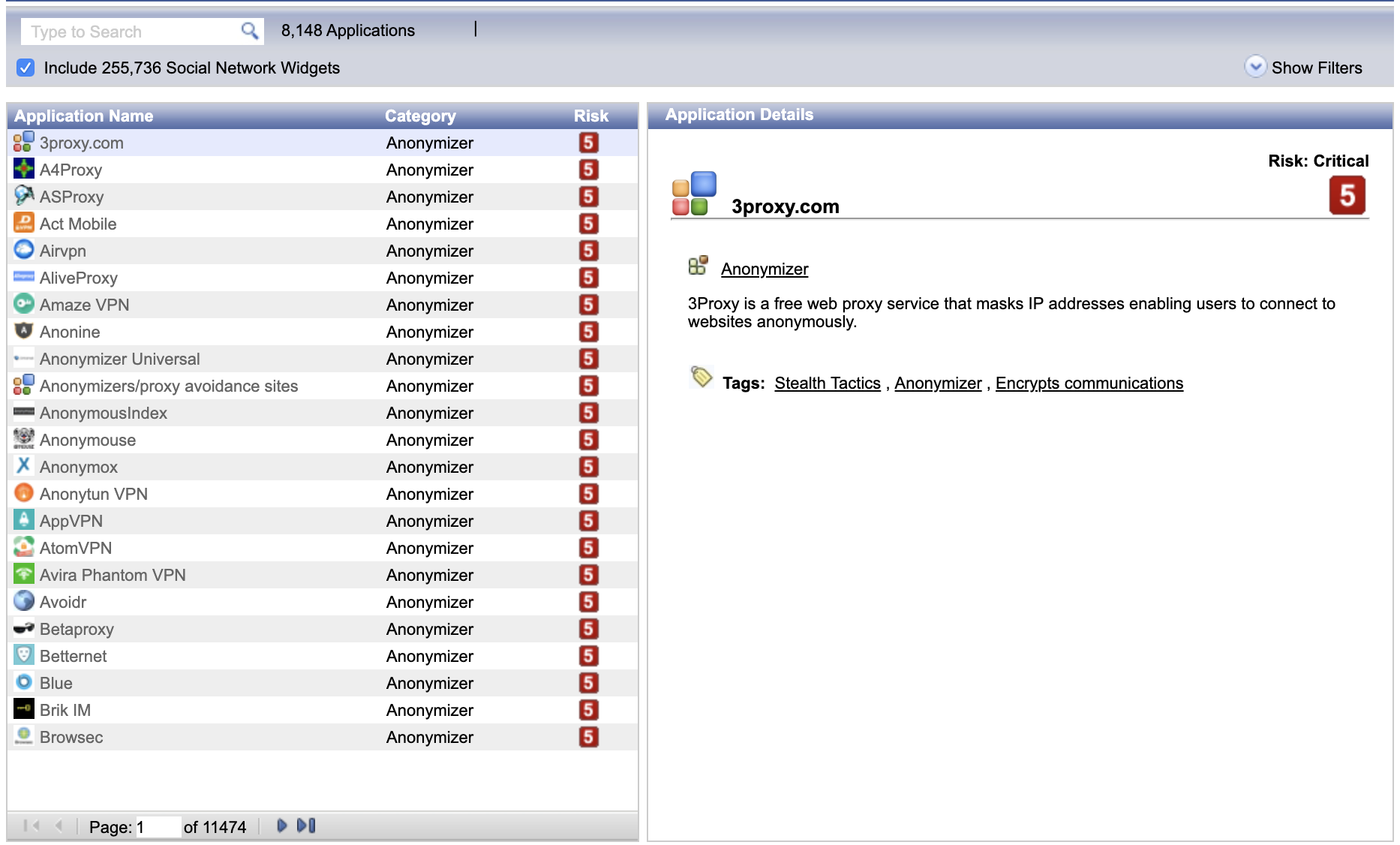

Maintenant pour la base de données des applications et des sites. Vous pouvez les visualiser dans SmartConsole via l'Explorateur d'objets. Il existe un filtre spécial Applications / Catégories pour cela. De plus, il existe une ressource spéciale -

Check Point AppWiki . Là, vous pouvez toujours voir s'il y a une application (ou une ressource) dans la base de données de point de contrôle.

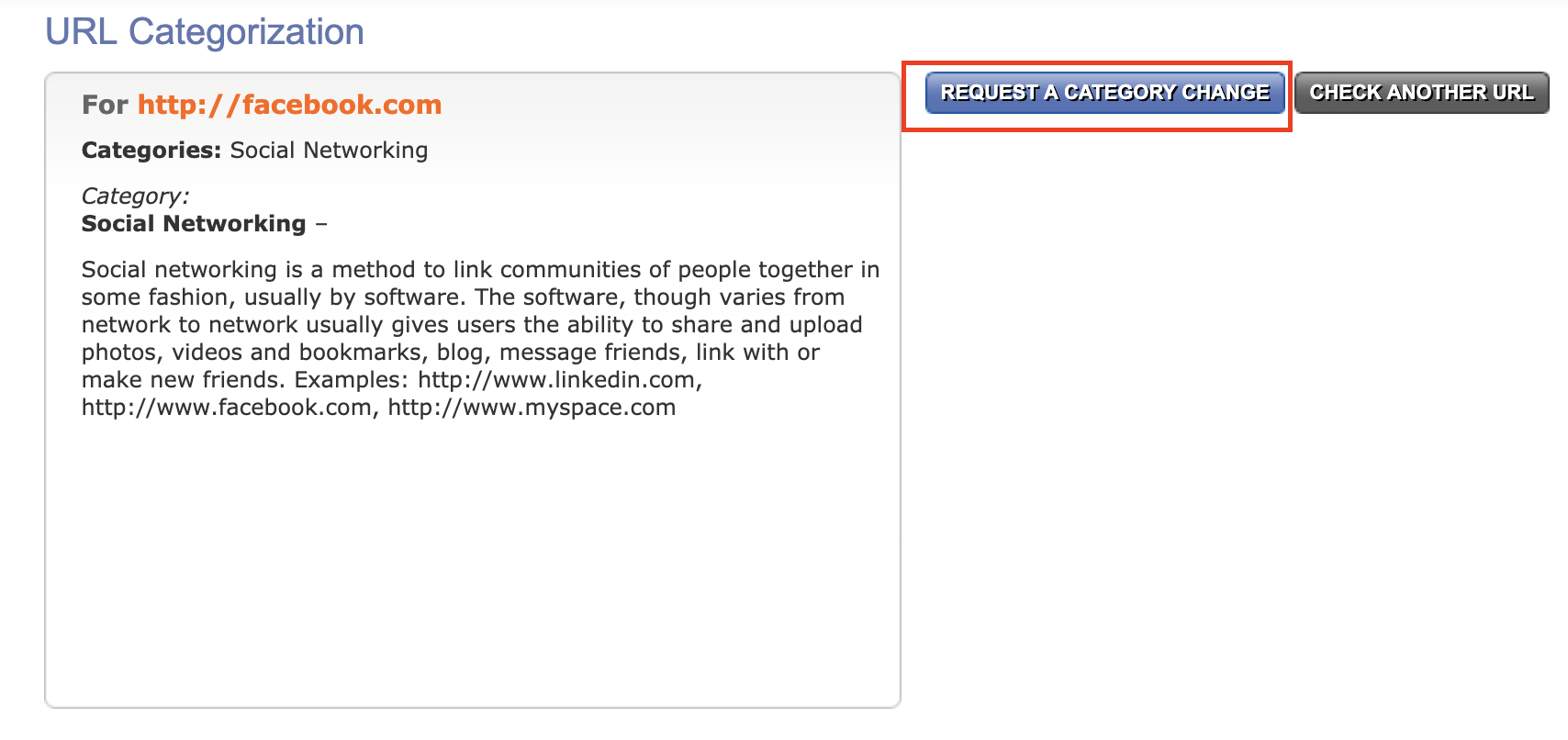

Il existe également un

service de catégorisation d'URL Check Point , vous pouvez toujours y vérifier à quelle catégorie de point de contrôle appartient une ressource particulière. Vous pouvez même demander un changement de catégorie si vous pensez qu'il est mal défini.

Sinon, avec ces lames, tout est assez évident. Créez une feuille d'accès, spécifiez la ressource / application que vous souhaitez bloquer ou vice versa pour autoriser. C’est tout. Un peu plus tard, nous verrons cela dans la pratique.

Sensibilisation au contenu

Je ne vois aucune raison de répéter sur ce sujet dans le cadre de notre cours. J'ai peint dans les moindres détails et montré cette lame dans le cours précédent -

3. Check Point au maximum. Sensibilisation au contenuInspection HTTPS

De même pour les inspections HTTPS. J'ai assez bien peint la partie théorique et pratique de ce mécanisme ici -

2. Check Point au maximum. Inspection HTTPS . Cependant, l'inspection HTTPS est importante non seulement pour la sécurité, mais aussi pour la précision de l'identification des applications et des sites. Ceci est décrit dans le didacticiel vidéo ci-dessous.

Leçon vidéo

Dans cette leçon, je vais parler en détail du nouveau concept de couche, créer une simple politique de blocage de Facebook, interdire le téléchargement de fichiers exécutables (en utilisant Content Awaress) et montrer comment activer l'inspection HTTPS.

Restez à l'écoute pour en savoir plus et rejoignez notre

chaîne YouTube :)