La découverte des PHDays s'est éteinte, plusieurs milliers de personnes sont passées par notre ville virtuelle et un peu moins de personnes ont écouté les reportages. La salle était vide, des hackers ont tenté de casser les défenseurs. Les défenseurs, à leur tour, ont essayé de voir les attaques afin de repousser les pirates. Et tout était en quelque sorte triste, sinon même triste.

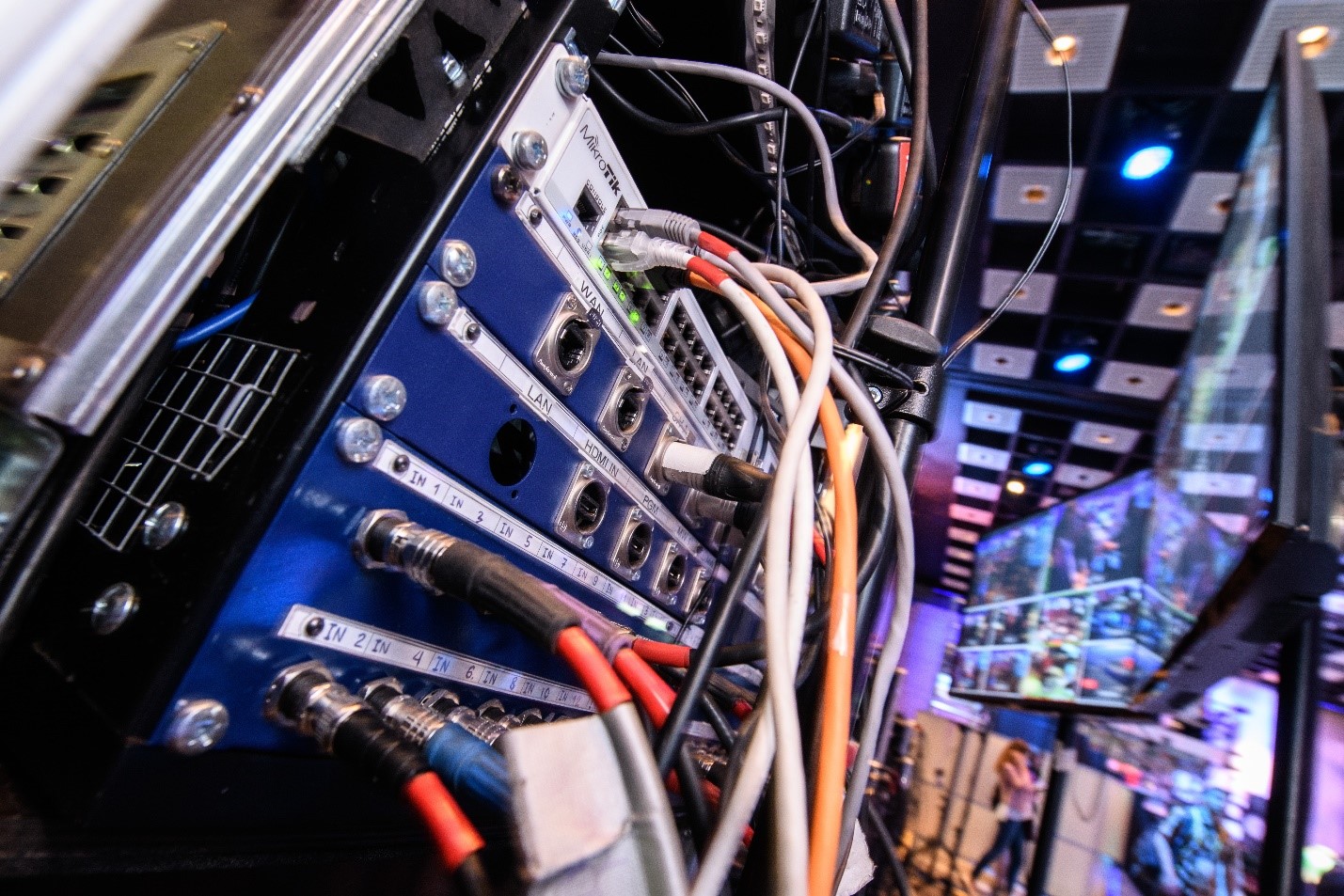

Qui était à PHDays au WTC (World Trade Center), il se souvient probablement comment tout est organisé là-bas. Tables de hackers à gauche, tables de défenseurs à droite. Entre eux se trouve un agencement de la ville et plusieurs racks d'équipement. Dans les racks, il y a généralement du matériel qui n'a pas de sens ou qui n'est pas intéressant à placer dans les salles de serveurs. Ceci, par exemple, des armoires avec des contrôleurs pour l'aménagement de la ville, des armoires avec des équipements pour les systèmes de contrôle industriels, certains points d'accès, des commutateurs et tout un tas de tout ce dont vous avez besoin ici sur le site. Parce que la préparation d'un événement est vraiment une contrainte sérieuse pour les organisateurs, le critère principal pour placer et connecter l'équipement dans un rack est réduit à une chose - travailler.

Alors voilà. À 10 heures du soir, tout le monde est déjà fatigué de l’agitation de la journée, des discours forts et de la musique. Enfin, vous pouvez vous promener dans le hall, vous dégourdir les jambes. Les attaquants ont longtemps regardé les racks ouverts avec des interrupteurs et ont ensuite posé la question: "Et si vous vous connectez directement?" Et essayons de connecter vos ordinateurs portables et points d'accès directement à l'un de ces commutateurs. Heureusement, il n'y avait pas d'organisateurs ou ils n'étaient pas intervenus explicitement.

Au début, notre équipe a regardé de loin ces tentatives de connexion. Mais nous nous sommes toujours souvenus que pour garantir l'intégrité, la confidentialité et l'accessibilité des informations, nous devons faire attention à la sécurité physique. Notamment parce que la présence de l'équipe attaquante dans le segment à proximité immédiate de notre réseau ne nous a pas du tout plu. Donc, très rapidement, un groupe de défenseurs solides s'est formé à partir de plusieurs équipes qui ont poliment demandé de ne pas connecter leurs appareils non sécurisés au réseau du système de contrôle, car cela pourrait conduire à une urgence, et quelque chose pourrait arriver à notre ville virtuelle, par exemple, un incendie dans une raffinerie. Le combat s'est déroulé avec un succès variable, mais l'avantage était en faveur des défenseurs.

Cependant, les équipes de hackers étaient décentes et ingénieuses. Pendant que la lutte se poursuivait sur les racks, les attaquants ont connecté le point d'accès directement au standard téléphonique des organisateurs, ce qui a été fait relativement discrètement: le standard téléphonique était sous la table, et toutes les tables de l'événement étaient couvertes de si grandes nappes. Mais cela n'a pas passé par les équipes du défenseur. Nous avons déconnecté le point d'accès et avons commencé à attendre que le propriétaire vienne le chercher ...

C'était la 2017e année. 2018e en termes d'organisation du lieu, des supports et d'autres choses ne différaient pas beaucoup. Par conséquent, nous avons essayé de prendre en compte l'expérience des dernières années, les tactiques de la force polie et d'inclure un peu d'ingénierie sociale. Sachant que les attaquants tenteront de se connecter à nous la nuit, nous nous sommes préparés.

- Nous avons analysé tous les équipements réseau de notre zone de responsabilité.

- J'y ai eu un accès administratif (dans cette situation, le plus stupide était de réinitialiser le mot de passe sur le commutateur MOX la nuit - alors que nous étions pressés de nous préparer pour la cyber-bataille, le mot de passe a été perdu).

- Configurez une alerte en cas de modification de l'état des ports de commutation.

- Ils ont fait autre chose.

Et maintenant, il y avait déjà le Standoff de nuit en 2018. Il n'y avait aucun organisateur (du tout). Tout s'est essentiellement répété. Les attaquants ont d'abord tenté une fois de se connecter, puis ils l'ont fait plus activement et plus activement. Mais nous apprenons aussi. Ils n'ont pas commencé à définir la sécurité, mais les ports inutilisés de nos commutateurs ont été désactivés. Afin de ne pas désactiver par erreur ou délibérément certains contrôleurs, nous nous sommes mélangés à une foule de personnes qui ont connecté avec enthousiasme quelque chose à des ports libres, mystérieusement écouté Wireshark et tcpdump. Ils ont aidé à coller de longs cordons de brassage, à rechercher des ports qui fonctionnent, à conseiller quelque chose - en général, ils ont essayé de ne pas se démarquer, mais de garder notre infrastructure protégée inchangée en termes de connexions réseau. Il y a eu un cas: l'un des attaquants a connecté l'ordinateur portable au port, la liaison n'a pas augmenté, mais il a obstinément attendu quelque chose dans wirehark ...

Si tout allait bien avec les connexions physiques en 2018, alors de telles choses ne fonctionnaient pas avec un réseau sans fil. Et la nuit, le mot de passe du point d'accès dans l'armoire ACS TP a été forcé et a immédiatement accédé au segment de réseau protégé. Lorsque nous avons vu un tas d'alertes, nous avons rapidement déterminé sur quel segment et sur quel port l'attaque était et avons déconnecté la liaison montante du point d'accès. Peut-être que ce n'était pas tout à fait honnête, mais les organisateurs étaient endormis, et il n'y avait tout simplement personne pour coordonner les actions pour empêcher l'attaque ...

En 2019, les organisateurs de l'événement ont légèrement changé le format du CTF aux PHDays, y compris le lieu. On ne sait pas encore à quoi cela ressemblera. Et peut-être que la question de la protection physique ne sera pas aussi aiguë. Néanmoins, ils nous promettent un concours plus intéressant et difficile. Il nous reste très peu de temps et nous découvrirons quelles surprises PHDays-2019 nous réserve.

Ilya Sapunov, responsable du groupe de conception du centre de sécurité de l'information de Jet Infosystems