Plusieurs articles précédents sur notre blog étaient consacrés à la question de la sécurité des informations personnelles, qui sont envoyées via les messageries instantanées et les réseaux sociaux. Il est maintenant temps de parler des précautions concernant l'accès physique aux appareils.

Comment détruire rapidement des informations sur un lecteur flash, un disque dur ou un SSD

Souvent, les informations sont plus faciles à détruire si elles se trouvent à proximité. Nous parlons de la destruction des données des lecteurs - lecteurs flash USB, SSD, HDD. Vous pouvez détruire le lecteur dans un broyeur spécial ou simplement quelque chose de lourd, mais nous parlerons de solutions plus élégantes.

Diverses sociétés produisent des supports de stockage qui reçoivent la fonction d'autodestruction directement à partir de la boîte. Un grand nombre de solutions.

L'un des exemples les plus simples et les plus évidents est la clé USB Data Killer et similaires. Un tel appareil ne ressemble pas aux autres lecteurs flash, mais il y a une batterie à l'intérieur. Lorsque le bouton est enfoncé, la batterie détruit les données sur la puce par un fort chauffage. Après cela, le lecteur flash n'est pas reconnu lorsqu'il est connecté, de sorte que la puce elle-même est également détruite. Malheureusement, aucune étude détaillée n'a été menée pour savoir s'il peut être restauré.

Source de l'

image :

hacker.ruIl existe des lecteurs flash qui ne stockent aucune information, mais ils peuvent détruire un ordinateur ou un ordinateur portable. Si vous placez un tel "lecteur flash" à côté de votre ordinateur portable, et que quelqu'un de

majeur veut vérifier rapidement ce qui y est écrit, il se détruira ainsi que l'ordinateur portable. Voici un

exemple d'un tel tueur .

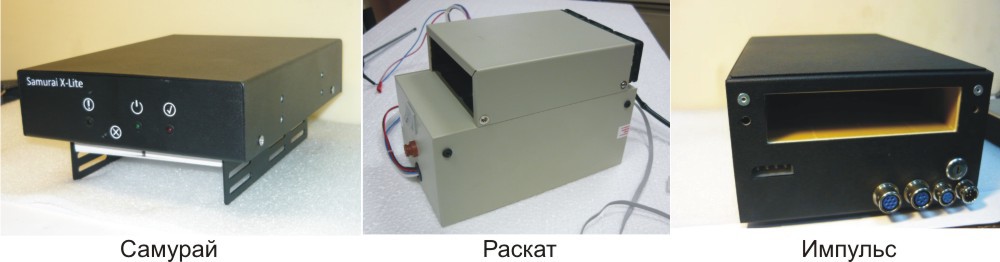

Il existe des systèmes intéressants pour la destruction fiable des informations stockées sur un disque dur à l'intérieur d'un PC.

Plus tôt, ils ont été

décrits sur Habré , mais il est impossible de ne pas les mentionner. Ces systèmes sont équipés d'une alimentation autonome (c'est-à-dire que couper l'électricité dans le bâtiment n'aidera pas à arrêter la destruction des données). Il y a aussi une minuterie pour couper l'électricité, ce qui aidera si l'ordinateur est saisi en l'absence de l'utilisateur. Même les canaux radio et GSM sont disponibles, de sorte que la destruction des données peut être démarrée à distance. Il est détruit par l'appareil générant un champ magnétique de 450 kA / m.

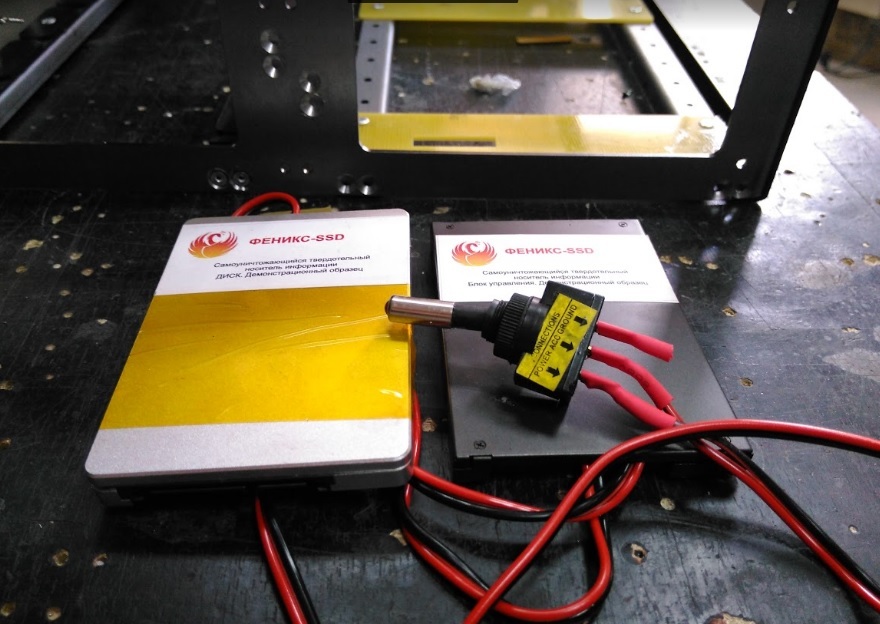

Cela ne fonctionnera pas avec les SSD, et on leur a déjà offert l'

option de destruction thermique .

Ci-dessus, une méthode de fortune peu fiable et dangereuse. D'autres types d'appareils sont utilisés pour les SSD, par exemple, Impulse-SSD, qui détruit un lecteur avec une tension de 20 000 V.

Les informations sont effacées, les puces se fissurent, le disque est complètement délabré. Il existe des options de destruction à distance (via GSM).

Des broyeurs mécaniques HDD sont également en vente. En particulier, LG lance un tel appareil - c'est CrushBox.

Il existe de nombreuses options pour que les gadgets détruisent le disque dur et le SSD: ils sont produits à la fois en Fédération de Russie et à l'étranger. Nous suggérons de discuter de tels appareils dans les commentaires - probablement de nombreux lecteurs peuvent donner leur propre exemple.

Comment protéger votre PC ou ordinateur portable

Comme pour les disques durs et SSD, il existe de nombreuses variétés de systèmes de protection pour ordinateur portable. L'un des plus fiables est le cryptage de tout et de tout, et de telle sorte que, après plusieurs tentatives d'accès aux informations, les données soient détruites.

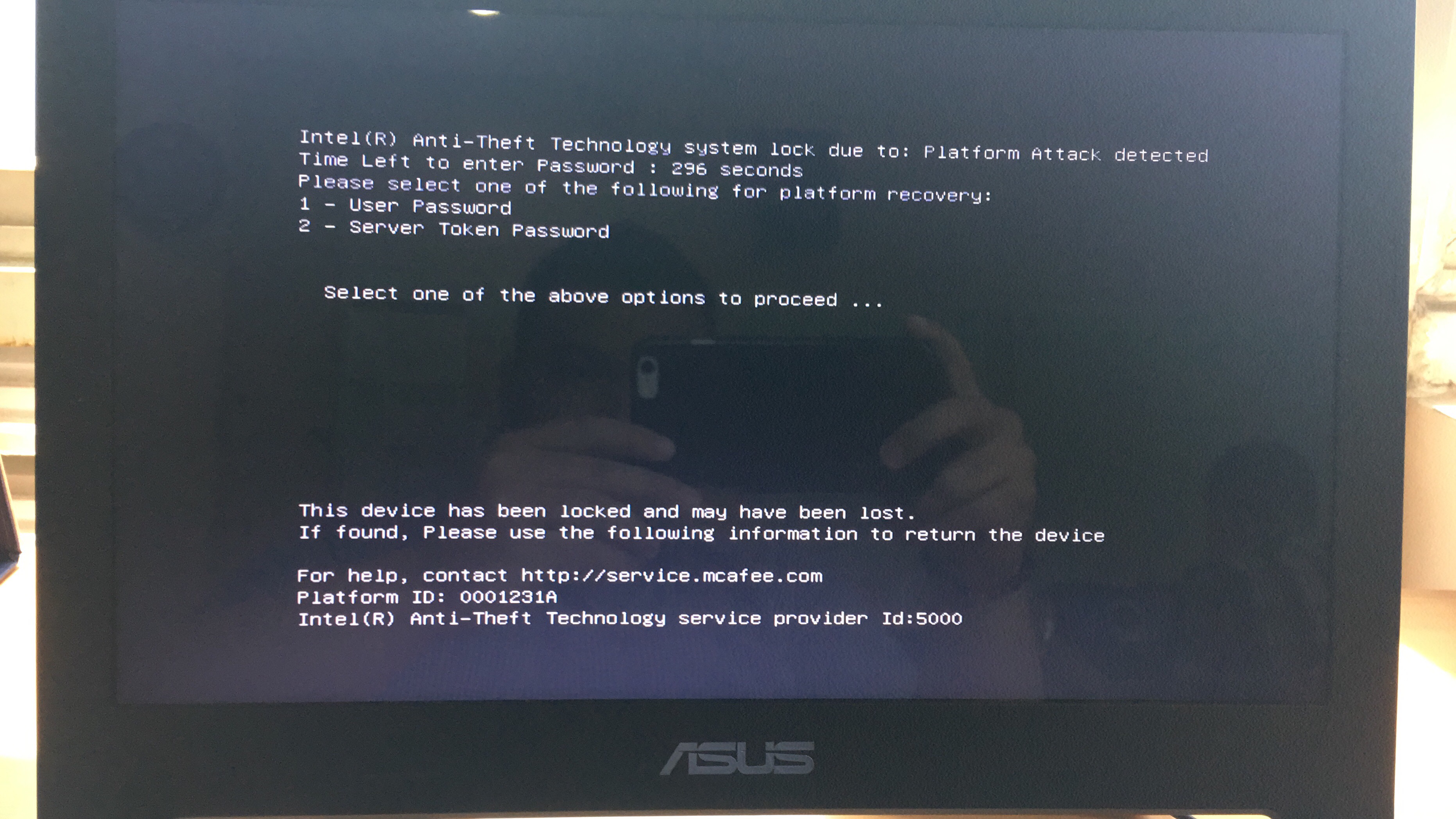

L'un des systèmes de protection pour PC et portables les plus connus développés par Intel. La technologie s'appelle Anti-Theft. Certes, son soutien a été interrompu il y a plusieurs années, cette décision ne peut donc pas être qualifiée de nouvelle, mais elle convient comme exemple de protection. Anti-Theft a permis de détecter un ordinateur portable volé ou perdu et de le bloquer. Le site Web d'Intel a déclaré que le système protège les informations confidentielles, bloque l'accès aux données cryptées et empêche le chargement du système d'exploitation en cas de tentative non autorisée d'allumer l'appareil.

Ce système et des systèmes similaires vérifient que l'ordinateur portable ne présente pas de signes d'interférence de tiers, tels que trop de tentatives de connexion au système, un échec lors de la connexion à un serveur précédemment défini, le blocage de l'ordinateur portable via Internet.

Anti-Theft bloque l'accès au chipset Intel, de sorte qu'il sera impossible d'accéder aux services d'ordinateur portable, de lancer le logiciel ou le système d'exploitation même si le disque dur ou le SDD est remplacé ou reformaté. Les principaux fichiers cryptographiques nécessaires pour accéder aux données sont également supprimés.

Si l'ordinateur portable revient au propriétaire, il peut rapidement restaurer ses performances.

Il existe une option utilisant des cartes à puce ou des jetons matériels - dans ce cas, vous ne pouvez pas accéder au système sans ces périphériques. Mais dans notre cas (si la porte frappe déjà), nous devons également définir un code PIN afin que lors de la connexion de la clé, le PC demande un mot de passe supplémentaire. Tant que ce type de bloqueur n'est pas connecté au système, il est presque impossible de le démarrer.

Une option de travail est maintenant le script USBKill écrit en Python. Il vous permet de rendre un ordinateur portable ou un PC inutilisable si soudainement certains paramètres de démarrage changent. Il a été créé par le développeur Hephaest0s en publiant un script sur GitHub.

La seule condition pour qu'USBKill fonctionne est la nécessité de crypter le lecteur système d'un ordinateur portable ou d'un PC, y compris des outils tels que Windows BitLocker, Apple FileVault ou Linux LUKS. Il existe plusieurs façons d'activer USBKill, notamment la connexion ou la déconnexion d'un lecteur flash USB.

Une autre option est les ordinateurs portables avec un système d'autodestruction intégré. L'un d'eux en 2017 a

reçu l' armée de la Fédération de Russie. Pour détruire des données avec les médias, il vous suffit de cliquer sur le bouton. En principe, un système artisanal similaire peut être fabriqué par vous-même ou acheté en ligne - il y en a beaucoup.

Un exemple est le

mini-PC Orwl , qui peut fonctionner sur différents systèmes d'exploitation et s'autodétruire lorsqu'une attaque est détectée. Certes, le prix est inhumain - 1699 $.

Nous bloquons et chiffrons les données sur les smartphones

Sur les smartphones fonctionnant sous iOS, il est possible d'effacer les données en cas d'échec de plusieurs tentatives d'autorisation. Cette fonction est standard et est incluse dans les paramètres.

Un de nos employés a découvert une caractéristique intéressante des appareils iOS: si vous devez verrouiller rapidement le même iPhone, appuyez simplement sur le bouton d'alimentation cinq fois de suite. Dans ce cas, le mode d'appel d'urgence démarre et l'utilisateur ne pourra pas accéder à l'appareil via Touch ou FaceID - uniquement par code de mot de passe.

Android dispose également de diverses fonctions standard pour protéger les données personnelles (cryptage, authentification multifacteur pour différents services, mots de passe graphiques, FRP, etc.).

Parmi les simples astuces de vie concernant le blocage du téléphone, vous pouvez suggérer d'utiliser une empreinte digitale, par exemple, un annulaire ou un petit doigt. Dans le cas où quelqu'un commence à forcer l'utilisateur à appliquer un pouce au capteur, après plusieurs tentatives, le téléphone sera verrouillé.

Certes, pour iPhone et Android, il existe des systèmes logiciels et matériels qui vous permettent de contourner presque toutes les protections. Apple a fourni la possibilité de désactiver le connecteur Lightning lorsque l'utilisateur est inactif pendant un certain temps, mais il n'est pas clair si cela aide à pirater le téléphone à l'aide de ces complexes.

Certains fabricants produisent des téléphones protégés contre les écoutes téléphoniques et le piratage, mais ils ne peuvent pas être considérés comme fiables à 100%. Andy Rubin, le créateur d'Android, a sorti il y a deux ans l'

Essential Phone , que les développeurs appelaient «le plus sécurisé». Mais il n'est jamais devenu populaire. De plus, il était pratiquement impossible de réparer: si le téléphone se cassait, vous pouviez y mettre fin.

Des téléphones sécurisés ont également été lancés par Sirin Labs et Silent Cirlce. Les gadgets s'appelaient Solarin et Blackphone. Boeing a créé Boeing Black, un appareil recommandé aux responsables de la défense. Ce gadget dispose d'un mode d'auto-destruction, qui est activé en cas de piratage.

Quoi qu'il en soit, avec les smartphones en termes de protection contre les interférences de tiers, tout est un peu pire qu'avec les supports de stockage ou les ordinateurs portables. La seule chose qui peut être recommandée est de ne pas utiliser un smartphone pour échanger et stocker des informations sensibles.

Et que faire dans un lieu public?

Jusqu'à présent, nous avons discuté de la façon de détruire rapidement des informations si quelqu'un frappait à la porte et que vous n'attendiez pas les invités. Mais il y a aussi des lieux publics - cafés, fast-food, rue. Si quelqu'un vient par derrière et prend un ordinateur portable, les systèmes de destruction de données ne seront d'aucune utilité. Et peu importe le nombre de boutons secrets, les mains liées ne fonctionneront pas.

La chose la plus simple est de ne pas apporter du tout de gadgets contenant des informations critiques dans la rue. Si vous le prenez, ne retirez pas le verrou de l'appareil dans un endroit bondé, sauf en cas d'absolue nécessité. Juste à ce moment, étant dans la foule, le gadget peut être facilement intercepté.

Plus il y a d'appareils, plus il est facile d'intercepter au moins quelque chose. Par conséquent, au lieu du forfait «smartphone + ordinateur portable + tablette», vous ne devez utiliser qu'un netbook, par exemple, avec Linux à bord. Vous pouvez appeler en l'utilisant, et les informations sur un gadget sont plus faciles à protéger que les données sur trois appareils à la fois.

Dans un lieu public comme un café, vous devez choisir un endroit avec un grand angle de vue et il vaut mieux s'asseoir dos au mur. Dans ce cas, il sera possible de voir tous ceux qui approchent. Dans une situation suspecte, nous bloquons un ordinateur portable ou un téléphone et attendons des développements.

Le verrou peut être configuré pour différents systèmes d'exploitation, et la manière la plus simple de le faire est d'appuyer sur une certaine combinaison de touches (pour Windows, il s'agit du bouton système + L, vous pouvez appuyer en une fraction de seconde). Sur MacOS, il s'agit de Command + Control + Q. Il est également pressé rapidement, surtout si vous vous entraînez.

Bien sûr, dans des situations imprévues, vous pouvez également manquer, il existe donc une autre option - verrouiller l'appareil lorsque vous appuyez sur l'une des touches en même temps (frapper le clavier en option). Si vous connaissez l'application qui peut le faire pour MacOS, Windows ou Linux - partagez le lien.

Le MacBook possède également un gyroscope. Vous pouvez envisager un scénario où l'ordinateur portable est bloqué lorsque l'appareil est soulevé ou un changement soudain et rapide de sa position selon le capteur gyroscopique intégré.

Nous n'avons pas trouvé l'utilitaire approprié, mais si quelqu'un connaît de telles applications, parlez-nous-en dans les commentaires. S'ils ne sont pas là, nous suggérons d'écrire un utilitaire pour lequel nous donnerons à l'auteur un

abonnement à long terme à notre VPN (en fonction de sa complexité et de ses fonctionnalités) et nous faciliterons la distribution de l'utilitaire.

Une autre option consiste à fermer votre écran (ordinateur portable, téléphone, tablette) des regards indiscrets. Pour cela, les soi-disant «filtres de confidentialité» sont idéaux - des films spéciaux qui assombrissent l'écran lorsque l'angle de vue change. Vous ne pouvez voir ce que l'utilisateur fait que de l'arrière.

Soit dit en passant, un simple hack de vie sur le sujet du jour: si vous êtes toujours à la maison, mais qu'ils frappent à la porte ou sonnent (le courrier a apporté de la pizza, par exemple), alors il vaut mieux bloquer les gadgets. Juste au cas où.

Il est possible, mais difficile, de se protéger du "camarade majeur", c'est-à-dire d'une tentative soudaine de l'extérieur d'accéder aux données personnelles. Si vous avez vos propres cas que vous pouvez partager, nous attendons des exemples dans les commentaires.